Linux内核分析— —扒开系统调用的三层皮(下)

课程主要内容有三点:

- 在MenuOS中通过添加代码增加自定义的系统调用命令

- 使用gdb跟踪调试内核

- 简单分析system_call代码了解系统调用在内核代码中的处理过程

实验——分析system_call中断处理过程

在MenuOS中添加上周所运用到的系统调用

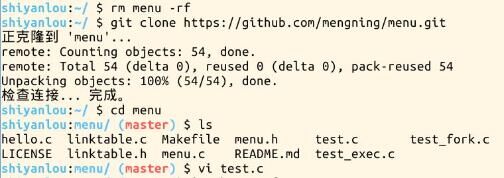

克隆并自动编译

rm menu -rf 强制删除原menu文件

git clone https://github.com/mengning/menu.git 从github中克隆

cd menu

在test.c文件中,添加代码如下:

int Getpid(int argc ,char *argv)

{

pid_t pid;

pid=getpid();

printf("pid = %d \n", pid);

return 0;

}

int GetpidAsm(int argc ,char *argv)

{

pid_t pid;

pid = getpid();

asm volatile(

"mov $0x24,%%eax\n\t"

"int $0x80\n\t"

"mov %%eax,%0\n\t"

:"=m"(pid)

);

printf("pid = %d \n",pid);

return 0;

}

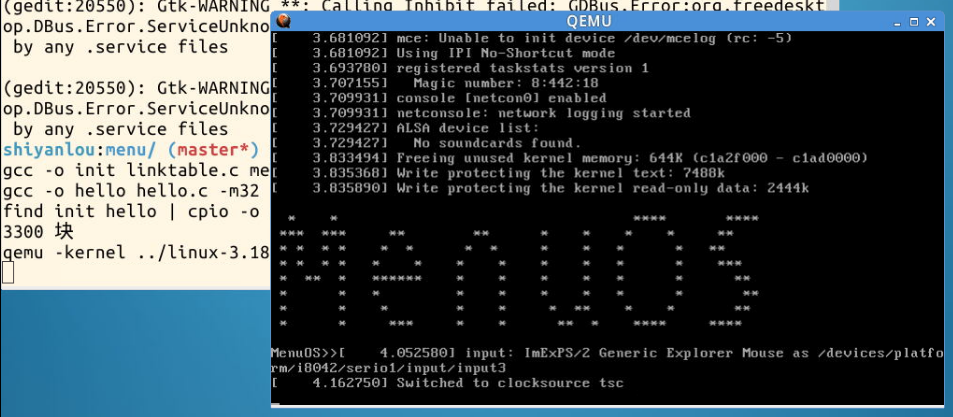

然后make rootfs即可完成功能的添加

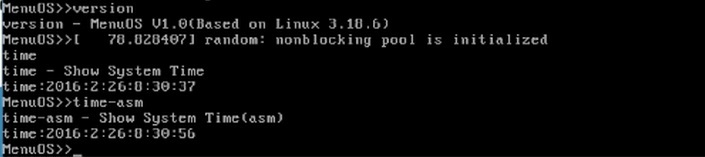

使用gdb跟踪系统调用内核函数sys_time

使用gdb跟踪调试内核

qemu -kernel linux-3.18.6/arch/x86/boot/bzImage -initrd rootfs.img -s -S # 关于-s和-S选项的说明:

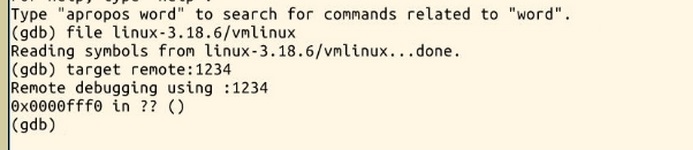

另开一个shell窗口gdb

(gdb)file linux-3.18.6/vmlinux # 在gdb界面中targe remote之前加载符号表(gdb)target remote:1234 # 建立gdb和gdbserver之间的连接,按c 让qemu上的Linux继续运行 加载符号表

三、系统调用在内核代码中的处理过程

系统调用在内核代码中的工作机制和初始化

- SYSCALL_VECTOR:系统调用的中断向量

- &system_call:汇编代码入口

- 一执行int 0x80,系统直接跳转到system_call

系统调用的处理过程可分成以下3步:

(1)将处理机状态由用户态转为系统态。之后,由硬件和内核程序进行系统调用的一般性处理,即首先保护被中断进程的CPU环境,将处理机状态字PSW、程序计数器PC、系统调用号、用户找指针以及通用寄存器内容等压入堆栈,然后,将用户定义的参数传送到指定的地方保存起來。

(2)分析系统调用类型,转入相应的系统调用处理子程序。为使不同的系统调用能方便地转向相应的系统调用处理子程序,在系统中配置了一张系统调用入口表。表中的每个表目都对应一条系统调用,其中包含该系统调用自带参数的数目、系统调用处理子程序的入口地址等。内核可利用系统调用号去查找该表,即可找到相应处理子程序的入口地址而转去执行它。

(3)在系统调用处理子程序执行完后,恢复被中断的或设置新进程的CPU现场,然后返冋被中断进程或新进程,继续往下执行。

Linux内核分析— —扒开系统调用的三层皮(下)的更多相关文章

- linux内核分析——扒开系统调用的三层皮(上)

20135125陈智威 原创作品转载请注明出处 <Linux内核分析>MOOC课程http://mooc.study.163.com/course/USTC-1000029000 系统调用 ...

- linux内核分析——扒开系统调用的三层皮

万子惠 + 原创作品转载请注明出处 + <Linux内核分析>MOOC课程http://mooc.study.163.com/course/USTC-1000029000 实验部分 选择2 ...

- Linux内核分析— —扒开系统调用的三层皮(上)

实验部分 根据系统调用表,选取一个系统调用.我选得是mkdir这个系统调用,其系统调用号为39,即0x27 由于mkdir函数的原型为int mkdir (const char *filename, ...

- linux内核分析——扒开系统调用的三层皮(下)

20135125陈智威 原创作品转载请注明出处 <Linux内核分析>MOOC课程http://mooc.study.163.com/course/USTC-1000029000 ” 实验 ...

- 20135239 益西拉姆 linux内核分析 扒开系统调用的三层皮(下)

一. 给MenuOS增加time-asm命令 代码解释 1.-rf:强制删除 2.clone :重新克隆 3.time-asm:显示系统时间的汇编形式 给MenuOS增加time和time-asm命令 ...

- 《Linux内核分析》第四周 扒开系统调用的“三层皮”

[刘蔚然 原创作品转载请注明出处 <Linux内核分析>MOOC课程http://mooc.study.163.com/course/USTC-1000029000] WEEK FOUR( ...

- 《Linux内核分析》第五周 扒开系统调用的三层皮(下)

[刘蔚然 原创作品转载请注明出处 <Linux内核分析>MOOC课程http://mooc.study.163.com/course/USTC-1000029000] WEEK FIVE( ...

- LINUX内核分析第五周学习总结——扒开系统调用的“三层皮”(下)

LINUX内核分析第五周学习总结--扒开系统调用的"三层皮"(下) 标签(空格分隔): 20135321余佳源 余佳源 原创作品转载请注明出处 <Linux内核分析>M ...

- 《Linux内核分析》第五周学习总结 扒开系统调用的三层皮(下)

扒开系统调用的三层皮(下) 郝智宇 无转载 <Linux内核分析>MOOC课程http://mooc.study.163.com/course/USTC-1000029000 一.给Men ...

随机推荐

- zabbix监控VMware6.7

1.登录VMwareweb页面 管理--高级配置启用:Config.HostAgent.plugins.solo.enableMob 2.测试(记住这个UUID) https://10.155.0.8 ...

- tkinter学习系列(四)之Button 控件

目录 目录 前言 (一)基本用法和可选属性 ==1.基本用法== ==2.可选属性== (二)属性的具体实现和案例 ==1.常用属性== ==案例一== ==2.按钮里的图片== ==案例二== == ...

- PHP LAMP环境搭建及网站配置流程(完整版)

心血来潮想做一个自己的博客网站,写一些文章做技术分享,平时遇到的一些问题的解决办法都记录下来,网站搭建成功,那么第一篇博客自然就是整个网站的搭建以及域名的注册.备案.解析流程,总共分为以下几步: 1. ...

- 第 16 章 C 预处理器和 C 库(string.h 库中的 memcpy() 和 memmove())

/*----------------------------------------- mems.c -- 使用 memcpy() 和 memmove() ---------------------- ...

- ES5-ES6-ES7_const声明只读常量

const 概述const声明一个只读的常量.一旦声明,常量的值就不能改变.const声明的变量不得改变值,这意味着,const一旦声明变量,就必须立即初始化,不能留到以后赋值. // const P ...

- 2018-2019-2 网络对抗技术 20165318 Exp4 恶意代码分析

2018-2019-2 网络对抗技术 20165318 Exp4 恶意代码分析 原理与实践说明 实践目标 实践内容概述 基础问题回答 实践过程记录 1.使用schtasks指令监控系统 2.使用sys ...

- 安装eclipse、maven等JAVA开发环境

一 下载JAVA,这是官方JAVA8的下载地址,包含了JDK和JRE: http://www.oracle.com/technetwork/java/javase/downloads/jdk8-dow ...

- Recurrences UVA - 10870 (斐波拉契的一般形式推广)

题意:f(n) = a1f(n−1) + a2f(n−2) + a3f(n−3) + ... + adf(n−d), 计算这个f(n) 最重要的是推出矩阵. #include<cstdio> ...

- 通过JSP网页连接MySQL数据库,从MySQL数据库中读出一张表并显示在JSP网页中

1.安装所需软件 ①安装java和tomcat,建立JSP网页最基础的软件②安装MySQL数据库(下载地址:https://www.mysql.com/)③安装Navicat Premium来查看数据 ...

- 5G的真正价值

导读 5G时代已经到来,它究竟会给我们的工作和生活带来什么样的改变?5G的爆点,究竟会出现在哪里?我们又该如何把握5G带来的发展机遇? 进入2019年之后,5G的商用步伐在不断加快.全球各地,都在忙着 ...