IIS6目录解析漏洞的实验

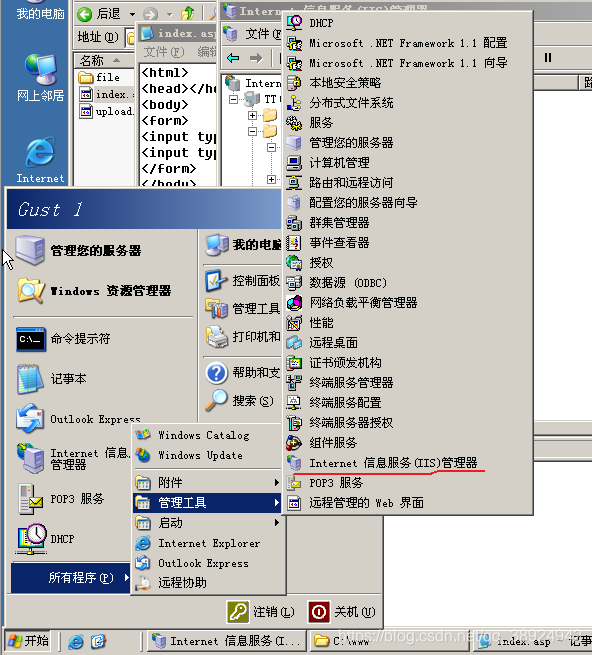

Windows 打开IIS管理器的方式

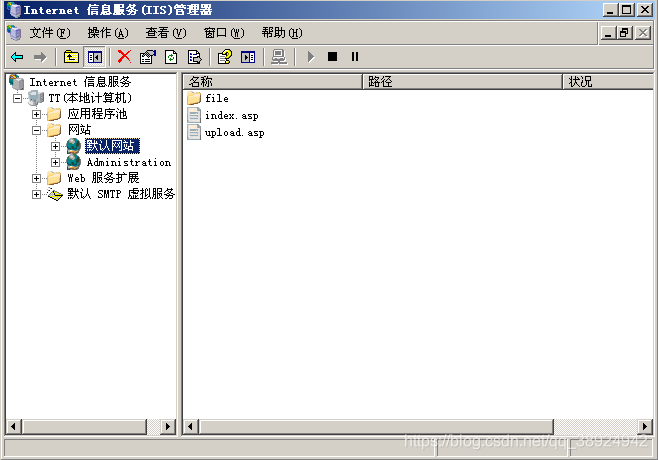

这个是网站IIS网站目录

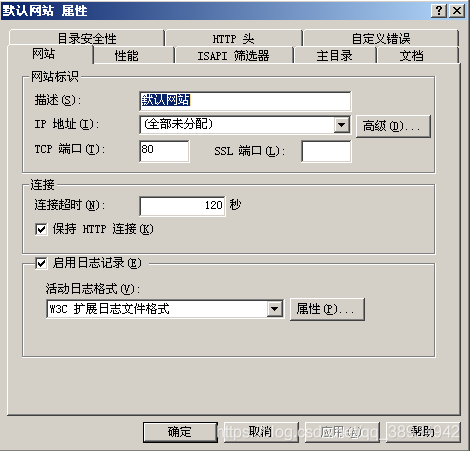

右击默认网站中的属性,可以查看网站的属性,比如网站根目录,或者是端口

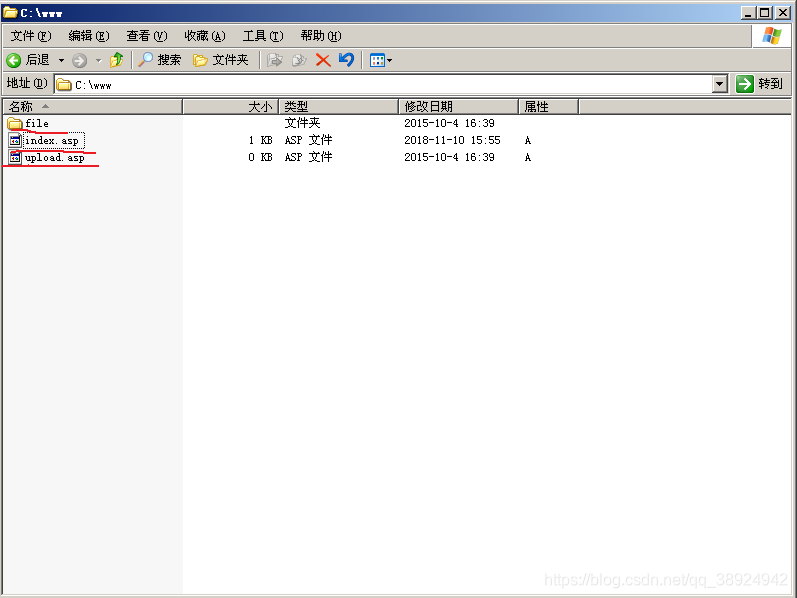

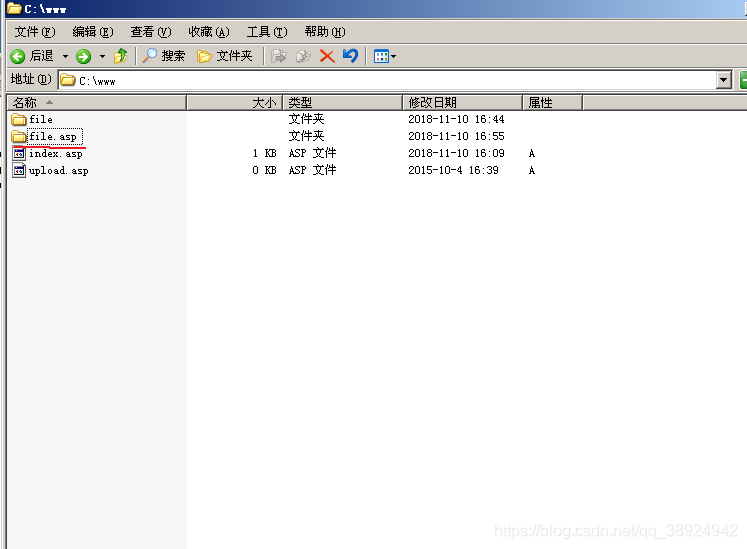

这个是网站的目录C:\www,有三个文件分别是file文件夹,index.asp,upload.asp。其中

Index.asp是上传文件的地方,upload.asp是处理上传文件,最后一个file文件夹是存放

上传文件目录的地方

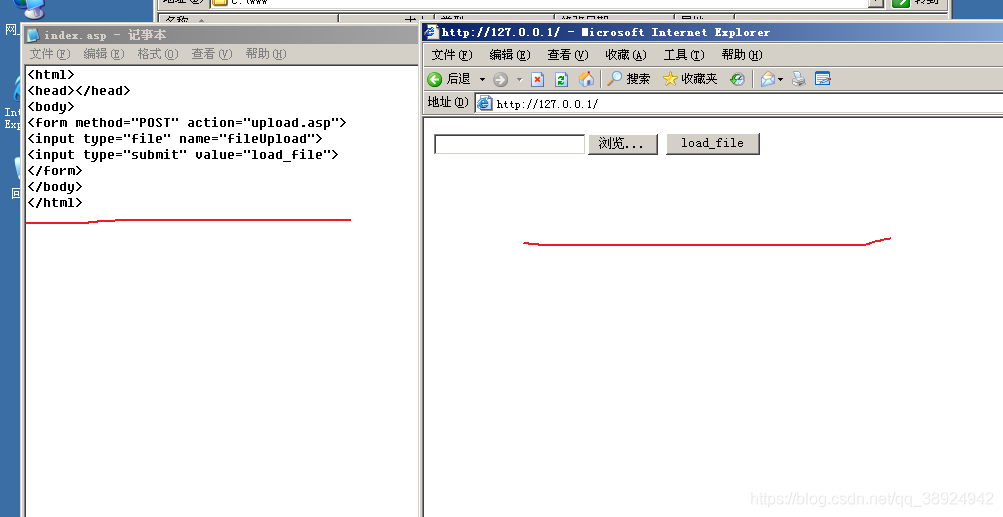

Index.asp,这个网页的功能非常简单是选择一个文件上传到upload.asp

这里有一个问题,问题就是不会编写upload.asp文件,这个文件的作用是

接收上传的文件,并且储存到file这个目录

当然了上面介绍的这个和IIS网站目录解析漏洞没什么关系,那什么是网站目录解析漏洞呢,第一个就是扩展名非asp的文件都可以当作asp文件执行第二个是文件夹后面接上.asp后那么这个文件夹中的所有文件都可以当作Asp文件执行。

那么这个漏洞有什么意义呢,比如一个IIS6搭建的网站,提供给用户上传功能,但是只能上传图片(那怎么过滤图片呢有两种方法,第一查看扩展名,第二是查看文件的二进制格式看看是不是图片),刚才说过IIS这个漏洞可以把任意文件当作asp文件执行(如果一个文件的扩展名采用".asp;*.jpg"的形式,那么该文件也会被当做asp文件解析执行 *随便些什么,也可以不写原理:IIS识别不出后缀,默认用第一个后缀),那么我就上传一个图片其中植入了Asp一句话木马,之后用中国菜刀连接,之后直接控制服务器。

之后这个漏洞补上了之后上传图片木马就没有用了,因为网站不执行它,没法用菜刀连接,所以这个威胁就堵上了。

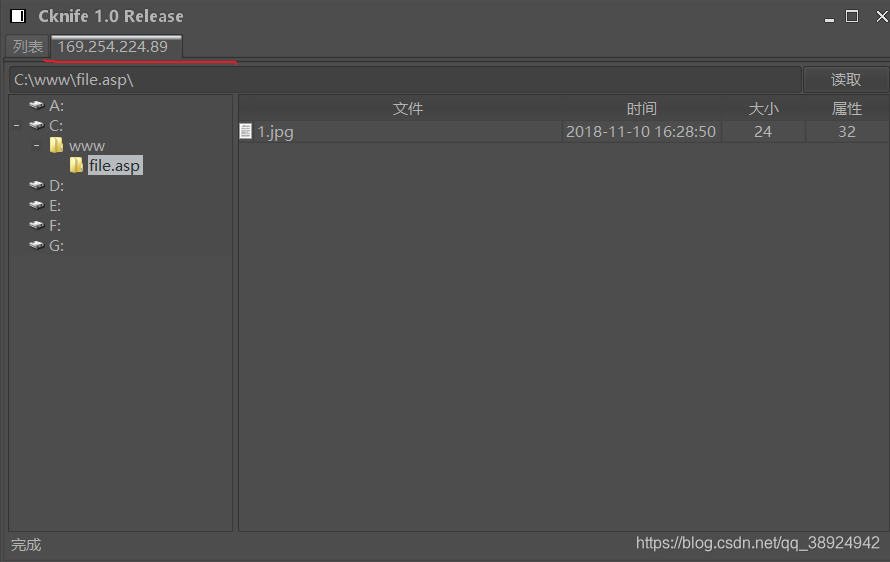

(1)

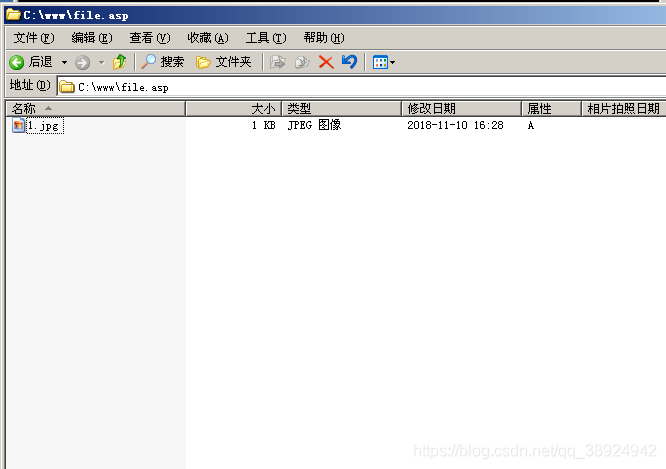

刚才说了目录名后面有.asp的目录下所有文件都可以当作asp文件执行

打开这个目录,我在图片之中插入了asp一句话木马(可以百度查一下一句话执行的原理)

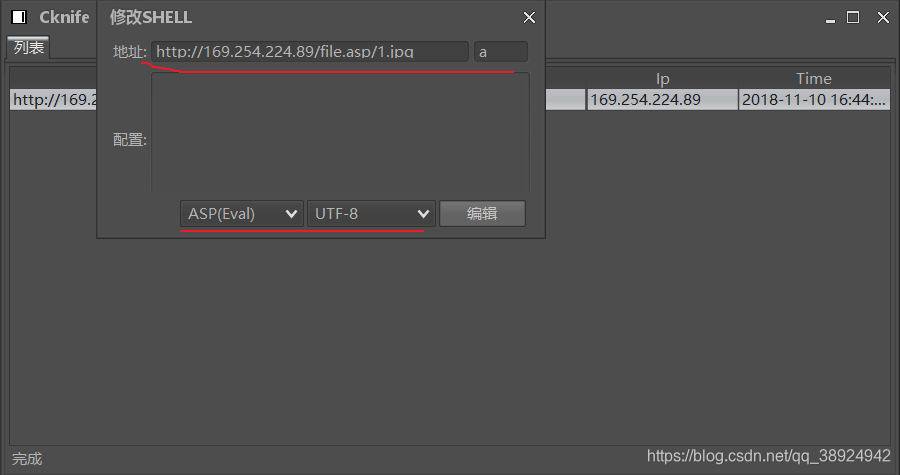

之后用菜刀连接它,首先右击添加

之后双击就来连接上了windows2003的服务器(至于中国菜刀能干什么,可以自行百度)

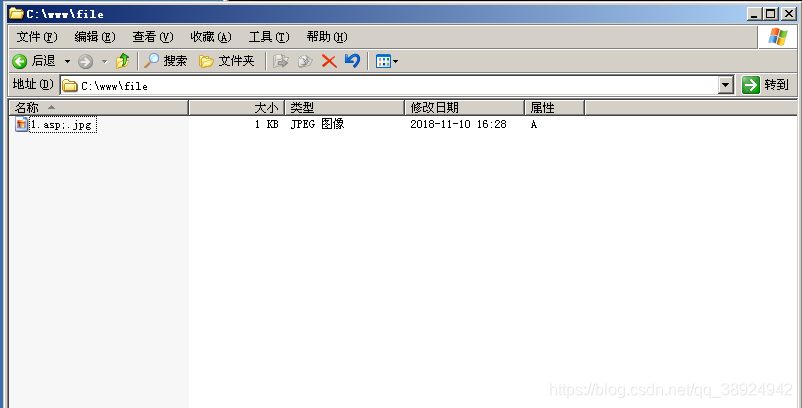

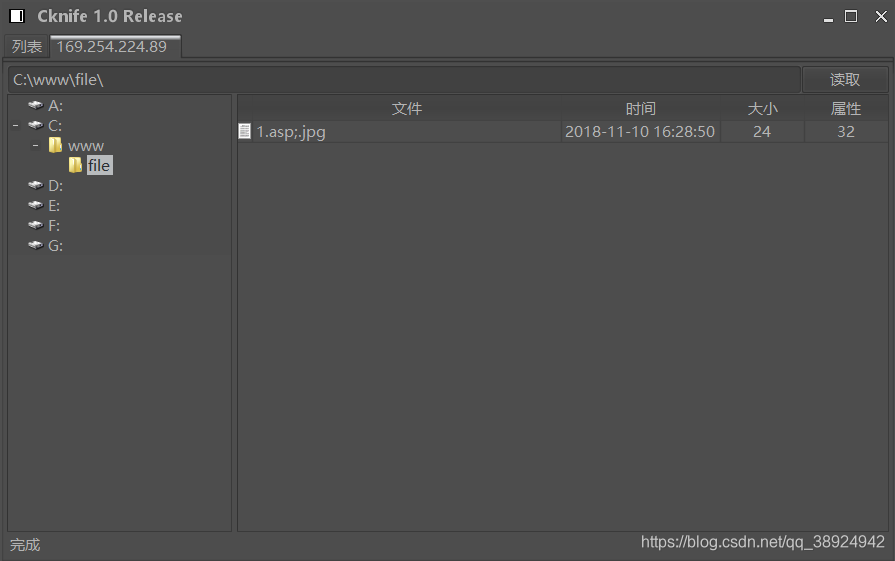

(1)之后进入file目录

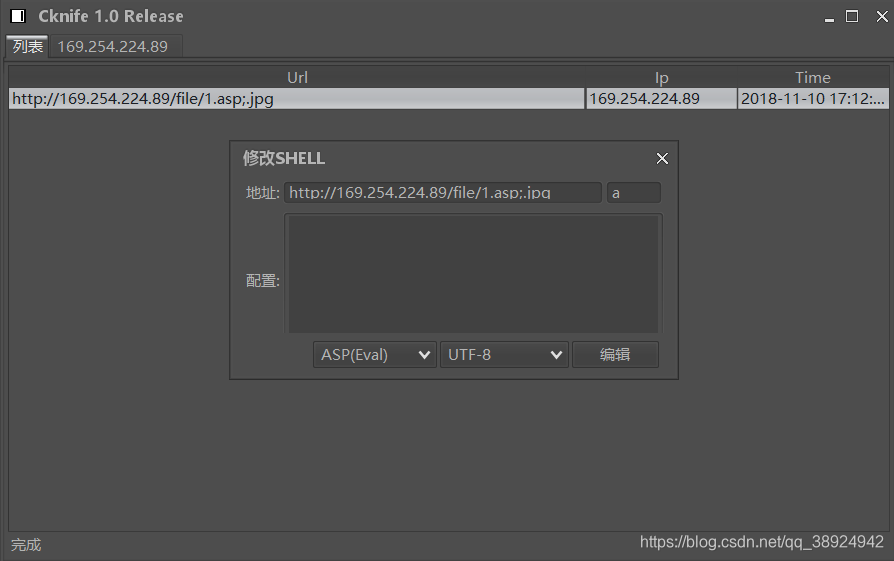

这个并不是在图片中植入asp木马,而是直接在asp木马的扩展名的后面

直接加上了;.asp ,所以就变成了1.asp;.jpg之后再用菜刀连接(如果一个

文件的扩展名采用".asp;*.jpg"的形式,那么该文件也会被当做asp文件

解析执行 *随便些什么 ,也可以不写原理:IIS识别不出后缀,默认用

第一个后缀)

之后用菜刀连接

连接成功

总结:

这个漏洞在当时是利用非常广泛的,因为当时IIS6服务器是利用非常广泛的,现在

IIS6和asp编程语言已经被淘汰了,已经没有什么利用价值了,只供学习之用。

PS:如果认为我这个博客有什么问题或者有修改意见的,请一定要告诉我,非常感谢(我的邮箱2412875746@qq.com)

IIS6目录解析漏洞的实验的更多相关文章

- IIS6.0解析漏洞

IIS6.0解析漏洞分两种 1.目录解析 以*.asp命名的文件夹里的文件都将会被当成ASP文件执行. 2.文件解析 *.asp;.jpg 像这种畸形文件名在“:”后面的直接被忽略,也就是说当成 *. ...

- 文件上传——IIS6.0解析漏洞

介绍 IIS6.0漏洞可分为目录漏洞和文件漏洞 目录漏洞 访问*.asp格式命令的文件夹下的文件,都会被当成asp文件执行 文件漏洞 畸形文件命名 123.asp -> 123.asp;.txt ...

- ewebeditor编辑器配合IIS6.0解析漏洞拿shell

很明显这是一个ewebeditor编辑器,这个编辑器存在可遍历目录可创建文件夹等一系列漏洞.直接在url处加../即可.若要创建文件夹直接在url后面写文件夹名称即可. 上传一张shell图片,抓包改 ...

- IIS6.0,Apache低版本,PHP CGI 解析漏洞

IIS6.0解析漏洞 在IIS6.0下存在这样的文件"名字.asp;名字.jpg" 代表了jpg文件可以以asp脚本类型的文件执行. 根据这个解析漏洞我们可以上传这种名字类型的图片 ...

- IIS6.0文件解析漏洞小结

今天搞站,本来这个站是aspx的,webserver是IIS6.0的,进入后台之后,发现有一个上传图片的地方,于是,我就上传了一张asp/aspx的一句话图片木马,但是用菜刀连接的时候,没有成功get ...

- IIS文件名解析漏洞扼要分析

概括: 从技术角度分析IIS6文件名解析漏洞的原理与IIS7的相关情况. a.IIS6错误解析文件类型现象 1.当WEB目录下,文件名以 xxx.asp;xxx.xxx 来进行命名的时候,此文件将送交 ...

- IIS 6.0/7.0/7.5、Nginx、Apache 等服务器解析漏洞总结

IIS 6.0 1.目录解析:/xx.asp/xx.jpg xx.jpg可替换为任意文本文件(e.g. xx.txt),文本内容为后门代码 IIS6.0 会将 xx.jpg 解析为 asp 文件. ...

- iis7.5加fck解析漏洞后台拿shell

记录下来 经常用到 电脑准备格式化了 一切从头开始 每天浑浑噩噩的不知道干什么.认准一样东西 认认真真的学 IIS6.0解析漏洞,可以上传a.asp;.jps或者a.asp;a.jpg或者a.asp目 ...

- 渗透测试学习 十五、 文件上传&&解析漏洞

大纲:文件解析漏洞 上传本地验证绕过 上传服务器验证绕过 文件解析漏洞 解析漏洞主要说的是一些特殊文件被IIS.Apache.Nginx在某些情况下解释成脚本文件格式的漏洞. IIS 5.x/6.0解 ...

随机推荐

- Java变量-常量-作用域

public class Demo05 { /* 变量的命名规范:见名知意 1.类变量/实例变量/局部变量使用驼峰原则命名 2.类名使用Pascal命名法 3.常量名使用大写字母和下划线 4.驼峰原则 ...

- Android+Chrome 真机调试H5页面实践

前言 使用weinre在真机上调试H5页面,有一个突出的缺点,就是无法调试真机上的样式,真机上页面动态创建的dom在weinre的Elements面板显示不出来,所以调试真机上的页面样式也就无从谈起. ...

- 【Arduino学习笔记03】面包板基础知识

终端带 这里有一块面包板,它后面的黏贴纸被撕去了.你可以看到很多在底部的平行金属条. 金属条的结构:金属条的顶部有一个小夹子.这些夹子能将一条导线或某个部件的引脚固定在塑料洞上,使它们放置在适当的位置 ...

- MindSpore:基于本地差分隐私的 Bandit 算法

摘要:本文将先简单介绍Bandit 问题和本地差分隐私的相关背景,然后介绍基于本地差分隐私的 Bandit 算法,最后通过一个简单的电影推荐场景来验证 LDP LinUCB 算法. Bandit问题是 ...

- uwsgi+nginx+virtualenv+supervisor

一.linux安装Python 1.依赖 `yum install gcc patch libffi-devel python-devel zlib-devel bzip2-devel openssl ...

- Django 页面缓存的cache_key是如何生成的

页面缓存 e.g. @cache_page(time_out, key_prefix=key_prefix) def my_view(): ... 默认情况下,将使用配置中的default cache ...

- Centos7 Firewall 使用笔记

在 Centos 7 中防火墙由 firewalld 来管理,而不是以前的 iptables. 记录一下常用操作备查 firewall-cmd 操作 firewall-cmd --state 查看防火 ...

- 8、MyBatis之使用注解开发

9.使用注解开发 mybatis最初配置信息是基于 XML ,映射语句(SQL)也是定义在 XML 中的.而到MyBatis 3提供了新的基于注解的配置.不幸的是,Java 注解的的表达力和灵活性十分 ...

- IdentityServer4是什么

1 什么是IdentityServer4? IdentityServer4是用于ASP.NET Core的OpenID Connect和OAuth 2.0框架. 2 什么是OAuth 2.0? OAu ...

- nginx 本地配置(解决跨域问题)

前端做跨域本身就是扯淡的事情.后台人员不配合说什么都是白搭.索性整理了一下心得,(可以直接部署自配置)发不多说上代码: 1 #user nobody; 2 worker_processes 1; 3 ...