5.zip隐写术

首先分析pcapng,来得到flag.

先亮出下载地址:http://ctf5.shiyanbar.com/misc/LOL/LOL.pcapng

由于这是.pcapng,需要下载 wireshark 来进行数据包的分析

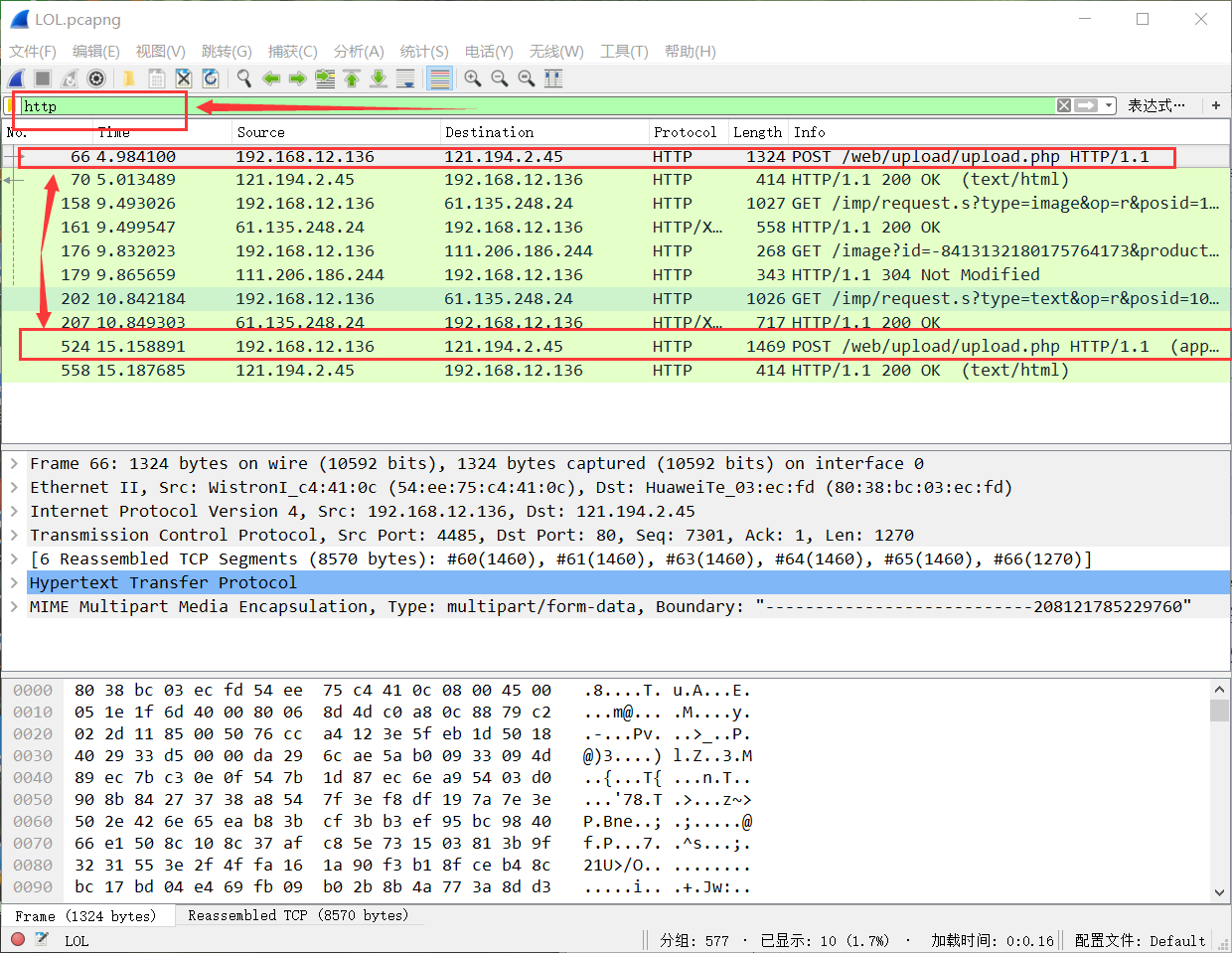

我们查询一下http协议流,应为http协议是超文本传输协议的缩写,是用于从服务器传输超文本到本地浏览器的传送协议

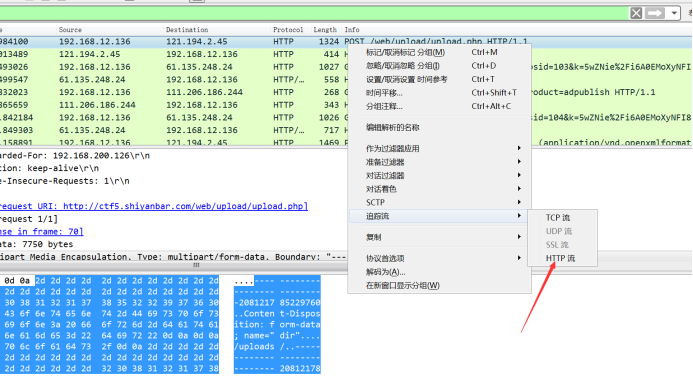

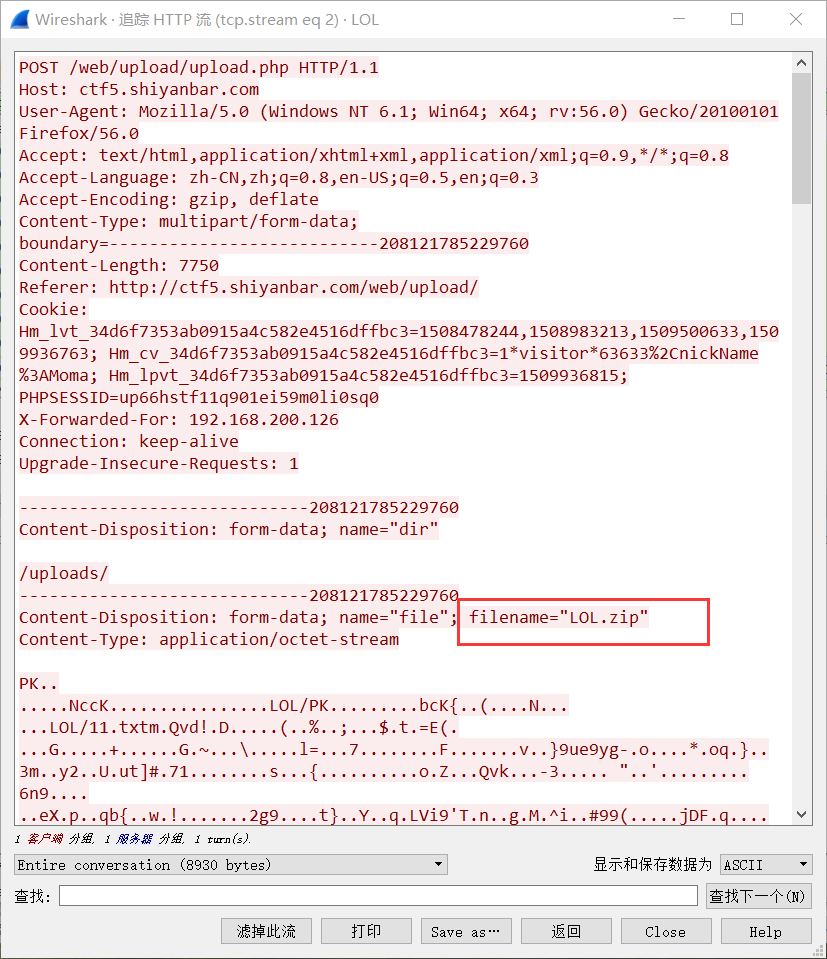

发现有两个upload的上传点,我们分别来分析一下数据流

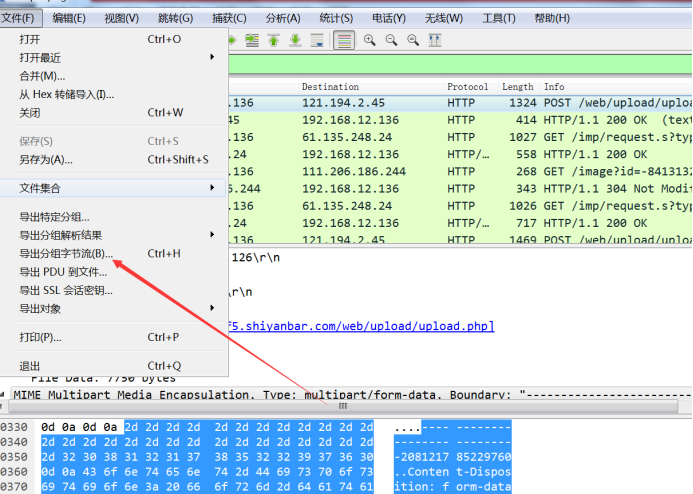

发现有个LOL.zip文件,我们保存下来为.zip后缀名。(另一个为LOL.docx,里面是一张图片和一句话

这个文件是一个误导,重点在zip文件,所以本文不在进行docx的分析,直接从zip开刀)

解压发现是要密码的,可能这里很多人会认为解压密码隐藏在文档里面的图片里,然后去做图片隐写,

但是这并不是一个正确的方向。

看了别人的wp,用winhex分析压缩源文件目录区知道是伪加密,

第一种方法是:

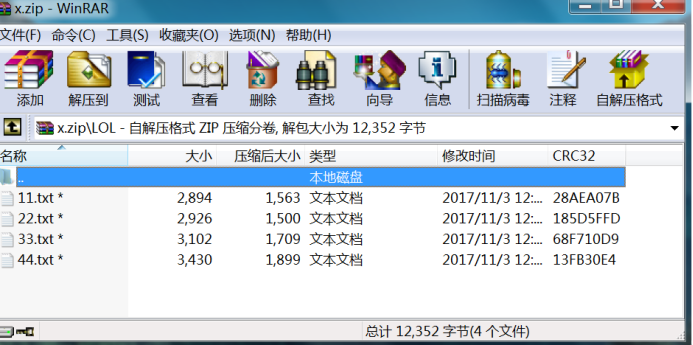

直接用工具解密。得到四个文本文件。

第二种方法是:

把导出后的LOL.zip文件拉近winhex中来分析

分析前先听我来科普一下....这个zip文件的构成:

一个 ZIP 文件由三个部分组成: 压缩源文件数据区+压缩源文件目录区+压缩源文件目录结束标志

压缩源文件数据区:

50 4B 03 04:这是头文件标记(0x04034b50)

14 00:解压文件所需 pkware 版本

00 00:全局方式位标记(有无加密)

08 00:压缩方式

5A 7E:最后修改文件时间

F7 46:最后修改文件日期

16 B5 80 14:CRC-32校验(1480B516)

19 00 00 00:压缩后尺寸(25)

17 00 00 00:未压缩尺寸(23)

07 00:文件名长度

00 00:扩展记录长度

6B65792E7478740BCECC750E71ABCE48CDC9C95728CECC2DC849AD284DAD0500

压缩源文件目录区:

50 4B 01 02:目录中文件文件头标记(0x02014b50)

3F 00:压缩使用的 pkware 版本

14 00:解压文件所需 pkware 版本

00 00:全局方式位标记(有无加密,这个更改这里进行伪加密,改为09 00打开就会提示有密码了)

08 00:压缩方式

5A 7E:最后修改文件时间

F7 46:最后修改文件日期

16 B5 80 14:CRC-32校验(1480B516)

19 00 00 00:压缩后尺寸(25)

17 00 00 00:未压缩尺寸(23)

07 00:文件名长度

24 00:扩展字段长度

00 00:文件注释长度

00 00:磁盘开始号

00 00:内部文件属性

20 00 00 00:外部文件属性

00 00 00 00:局部头部偏移量

6B65792E7478740A00200000000000010018006558F04A1CC5D001BDEBDD3B1CC5D001BDEBDD3B1CC5D001

压缩源文件目录结束标志:

50 4B 05 06:目录结束标记

00 00:当前磁盘编号

00 00:目录区开始磁盘编号

01 00:本磁盘上纪录总数

01 00:目录区中纪录总数

59 00 00 00:目录区尺寸大小

3E 00 00 00:目录区对第一张磁盘的偏移量

00 00:ZIP 文件注释长度

综上,也就是说,当压缩源文件目录区的全局方式位标记被更改,就会限制Zip文件的可读性

所以,我们就会想到,修改后的话,就会改变Zip文件的可读性了

从百度上找到的资料说,全局方式位标记如果第二位是偶数,那么就不加密,反之,如果是奇数的话,就是加密的

那我们就可以通过WinHex将09 00 -->修改为--> 00 00,就能成功得到里面的文件了。

修改完成后点击保存,发现可以成功免密解压

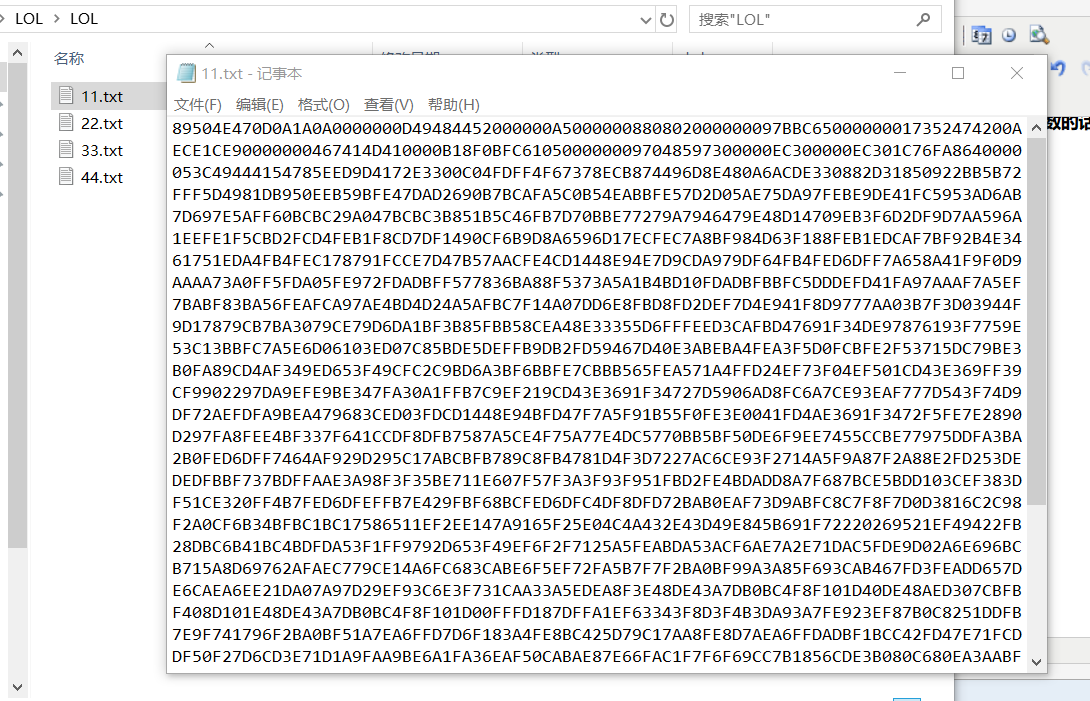

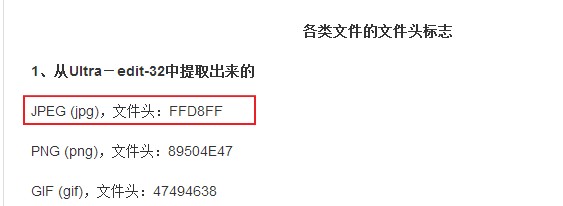

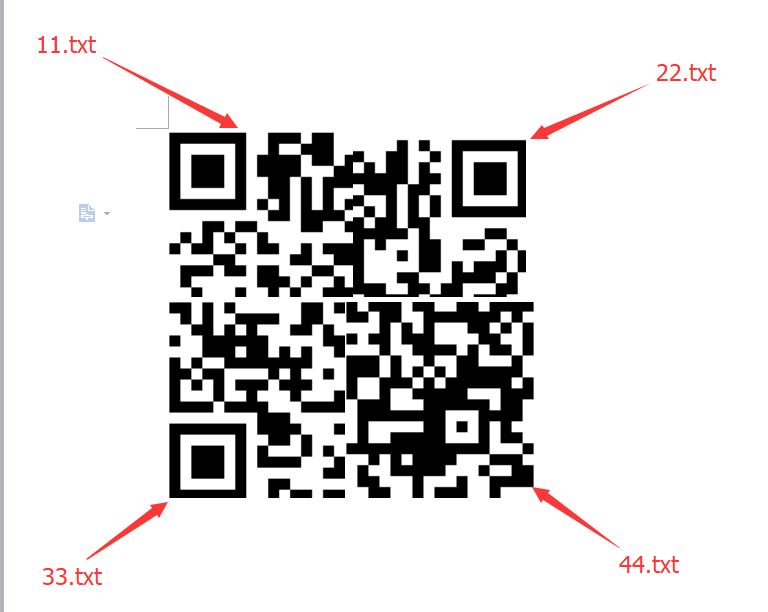

当我们先打开一个解压后的文件11.txt ,发现文件是以 8950.... 开头的文件夹,

果然是png图片,这样的话,我们推理应该是png图片被hex16编码

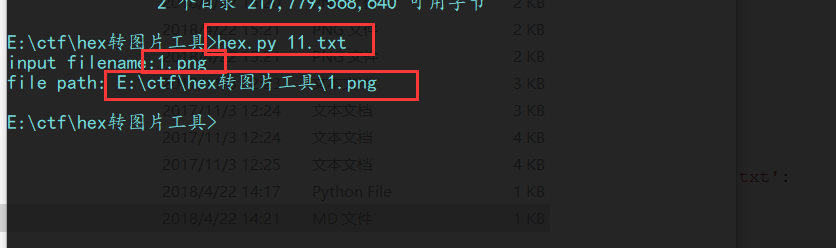

在这里感谢是是s1ye老哥提供的python代码,实现了hex16还原png图片的操作

#-*- coding:utf8 -*-

import sys

import os def conversion(hex):

cipher = hex

name = raw_input('input filename:')

open(name, "wb").write(cipher.decode("hex"))

print "file path:",os.path.abspath(name) def usage():

print '[*] conversion for hex'

print '[*] usage:'

print ' hex.py hex'

print ' hex.py filename.txt'

print '[*] -*-by s1ye-*-' def main():

if len(sys.argv)<2:

usage()

else:

if sys.argv[1].split('.')[-1] == 'txt':

with open(sys.argv[1]) as f:

data = f.read()

conversion(data)

else:

conversion(sys.argv[1]) if __name__ == '__main__':

main()

成功解的1.png图片为

给人感觉就是二维码,我们尝试解开其他

当然还不能忘了扫一扫

5.zip隐写术的更多相关文章

- ZIP文件伪加密

题目给出图片,那当然是从图片下手啦! 首先下载图片,在Linux系统下用binwalk工具打开,果然不出所料,里面藏有文件! 用dd把它分解出来! 'txt' 格式的文件提取出来!会看到一个Zip压缩 ...

- Wooyun隐写术总结

之前还没有见到drops上有关于隐写术的总结,我之前对于隐写术比较有兴趣,感觉隐写术比较的好玩.所以就打算总结总结一些隐写术方面的东西.写的时候,可能会有错误的地方,请不吝赐教,谢谢. 本篇章中用到的 ...

- 南京邮电大学CTF隐写术部分Writeup

女神 听说这是女神的私房照,里面藏着flag哦 http://115.28.150.176/misc1.jpg 这个链接居然打不开,摔!万念俱灰!主办方可否给力点! P.S.为了方便日后学习,暂时列下 ...

- 实验吧 ---- 隐写术之so beautiful so white

因为好久没有写博客,所以今天本宝宝要弥补这个过错,一下子更新许多文章,希望各位小伙伴能够原谅,以后我会加倍努力的! 这一次主要都是实验吧里面的 关于隐写术方面的知识,后续我会上传一些解密工具,希望能够 ...

- CTF之图片隐写术解题思路

参考大佬的博客:https://blog.csdn.net/a_small_rabbit/article/details/79644078 深有感触,觉得写得比较全,因此将此篇文章记录在此方便以后用得 ...

- 【CTF】图片隐写术 · 修复被修改尺寸的PNG图片

前言 今天我们想来介绍一下关于图片隐写相关处理,以及修复被修改尺寸的PNG图片. 关于PNG图片的相关处理,是CTF Misc图片隐写术中极为基础的一项操作,笔者这里是想要提一些做题过程中发现的小技巧 ...

- ZIP压缩算法详细分析及解压实例解释

最近自己实现了一个ZIP压缩数据的解压程序,觉得有必要把ZIP压缩格式进行一下详细总结,数据压缩是一门通信原理和计算机科学都会涉及到的学科,在通信原理中,一般称为信源编码,在计算机科学里,一般称为数据 ...

- 记一个mvn奇怪错误: Archive for required library: 'D:/mvn/repos/junit/junit/3.8.1/junit-3.8.1.jar' in project 'xxx' cannot be read or is not a valid ZIP file

我的maven 项目有一个红色感叹号, 而且Problems 存在 errors : Description Resource Path Location Type Archive for requi ...

- 最好的.NET开源免费ZIP库DotNetZip(.NET组件介绍之三)

在项目开发中,除了对数据的展示更多的就是对文件的相关操作,例如文件的创建和删除,以及文件的压缩和解压.文件压缩的好处有很多,主要就是在文件传输的方面,文件压缩的好处就不需要赘述,因为无论是开发者,还是 ...

随机推荐

- css jquery 实现轮播效果

<!doctype html> <html> <head> <meta charset="utf-8"> <title> ...

- wepy/packages/wepy-web/src/helper/device.js

wepy/packages/wepy-web/src/helper/device.js https://github.com/Tencent/wepy/blob/bd0003dca2bfb958113 ...

- SVN设置删除权限

svn是很多企业和个人用的版本控制软件,非常方便.通用的权限控制在auth文件中,但是缺点是权限较大,w的权限一旦赋予,相应用户都可以有删除svn文件的权限,但是如果不赋予w权限,又没办法commit ...

- 我的Android进阶之旅------>解决如下错误failed to copy 'Settings2.apk' to '/system/app//Settings2.apk': Read-only

push apk的时候报错 ouyangpeng@oyp-ubuntu:~/apk升级$ adb push Settings2.apk /system/app/ failed to copy 'Set ...

- Redis3.x HA 方案(基于 Sentinel 方式)

第一部分 Redis-HA 搭建 一.Redis-HA 拓扑 一主两从,主从复制,故障时主从切换 三个Redis节点 + Sentinel 节点 Master 127.0.0.1 ...

- jquery .html(),.text(),.val()用法

.html()用为读取和修改元素的HTML标签 .text()用来读取或修改元素的纯文本内容 .val()用来读取或修改表单元素的value值. 这三个方法功能上的对比 .html(),.text() ...

- IOS 状态栏 显示与隐藏网络活动状态

IOS中显示和隐藏状态栏的网络活动标志 //在向服务端发送请求状态栏显示网络活动标志: [[UIApplication sharedApplication] setNetworkActivityInd ...

- Machine Learning No.11: Recommender System

1. Content based Problem formulation Content Based Recommendations: 2. collaborative filtering algor ...

- BZOJ 4868-4873 题解

BZOJ4868 每个结束位置的最优值很显然具有单调性,三分,再讨论一下就好了. #include<bits/stdc++.h> using namespace std; #define ...

- 理解SQL原理,写出高效的SQL语句

我们做软件开发的,大部分人都离不开跟数据库打交道,特别是erp开发的,跟数据库打交道更是频繁,存储过程动不动就是上千行,如果数据量大,人员流动大,那么我们还能保证下一段时间系统还能流畅的运行吗?我们还 ...