南邮攻防训练平台逆向maze

文件为 ELF64 可执行文件,输入正确 flag 返回判定结果的逆向题。

用 ida 打开,先看f5之后的代码,容易知道 flag 长度为24位,以 "nctf{" 为前缀:

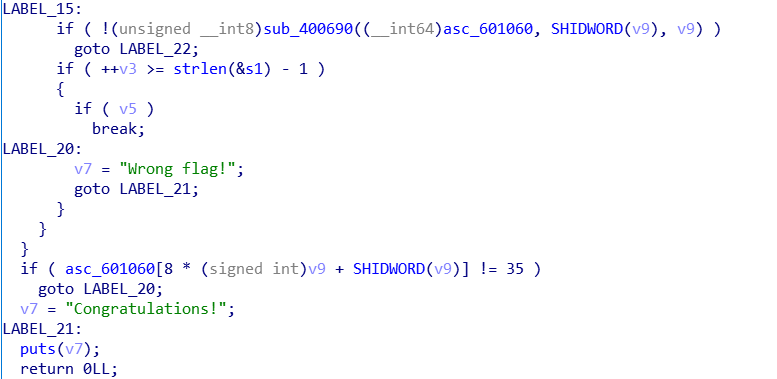

先是一个对字符的判定过程:

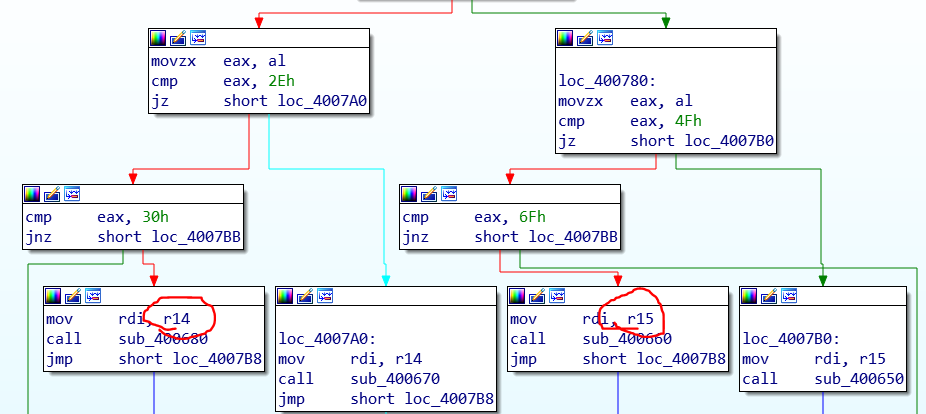

可以看出是对输入的字符串进行判断,当当前字符值大于78则再次与79和111进行比较,满足条件则分别跳入 sub_400650 和 sub_400660 函数中,分别对应自增一和自减一,且范围为(0,8);else 中情况也一样,但是区别在于上者是 &v9+1 而下者是 &v9 ,接着看:

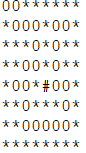

每次判断完之后都回跳至 LABEL_15 处,调用 sub_400690 函数判断,而其中的参数 asc_601060 为字符串 :“ ******* * **** * **** * *** *# *** *** *** ********* ”,长度为64,刚好是8*8,一个方阵,而函数则是进行判定当前那位置不能为‘ * ’字符,并且最后必须跳至‘ # ’字符处,否则输出“错误”;假如换行成方阵模样(将空格替换成‘ 0 ’ ,显示的是notepad++中的格式,更整齐些):

再联系上面的flag长度为24,去掉格式之后剩下18个字符,而且根据 main 函数的过程知道每个字符只能在方阵范围内控制一步,上、下、左、右,看一下图中,从0开始要在符合条件的情况下到达' # '处至少需要18步,和字符数刚好一致,且最短路径唯一,所以结果也唯一,然后在v9这个地方从反编译的代码不是很清楚,看一下汇编代码:

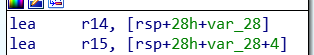

其实不是同一个变量,一个控制行(定位时 *8),一个控制列,看一下后面的汇编代码容易知道 r14 控制行,即在反编译代码中 &v9 地址中的变量控制了行数, &v9+1 则是列;直接手写,最后的 flag 的 ascii 码值:

111,48,111,111,48,48,79,48,48,48,111,111,111,111,46,46,79,79

得到字符串: o0oo00O000oooo..OO

flag : nctf{o0oo00O000oooo..OO}

==

南邮攻防训练平台逆向maze的更多相关文章

- 南邮攻防训练平台逆向第四题WxyVM

下载文件elf文件,运行输入flag,用ida打开逆向算法: 不是很复杂,可以看出flag长度需要24,最终会和已给出dword_601060进行比较,一致则成功,那么现在只需要看上面的sub_400 ...

- 南京邮电大学网络攻防训练平台(NCTF)-异性相吸-Writeup

南京邮电大学网络攻防训练平台(NCTF)-异性相吸-Writeup 题目描述 文件下载地址 很明显,文件之间进行亦或就可得到flag,不再多说,直接上脚本 #coding:utf-8 file_a = ...

- 2018-2019-2 20165237《网络攻防技术》Exp1 PC平台逆向破解

2018-2019-2 20165237<网络攻防技术>Exp1 PC平台逆向破解 一.实践目标 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:main调 ...

- 2018-2019-2 20165312《网络攻防技术》Exp1 PC平台逆向破解

2018-2019-2 20165312<网络攻防技术>Exp1 PC平台逆向破解 一.Exp1.1 直接修改程序机器指令,改变程序执行流程 知识要求:Call指令,EIP寄存器,指令跳转 ...

- 20155226 《网络攻防》 Exp1 PC平台逆向破解(5)M

20155226 <网络攻防> Exp1 PC平台逆向破解(5)M 实践目标 该程序正常执行流程是:main调用foo函数,foo函数会简单回显任何用户输入的字符串 该程序同时包含另一个代 ...

- 20155308《网络攻防》 Exp1 PC平台逆向破解(5)M

20155308<网络攻防> Exp1 PC平台逆向破解(5)M 逆向及Bof基础实践说明 1.1 实践目标 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是 ...

- 20155321 《网络攻防》 Exp1 PC平台逆向破解(5)M

20155321 <网络攻防> Exp1 PC平台逆向破解(5)M 实践目标 本次实践的对象是linux的可执行文件 该程序正常执行流程是:main调用foo函数,foo函数会简单回显任何 ...

- 20155328 《网络攻防》 实验一:PC平台逆向破解(5)M

20155328 <网络攻防> 实验一:PC平台逆向破解(5)M 实践目标 实践对象:linux可执行文件pwn1. 正常执行时,main调用foo函数,foo函数会简单回显任何用户输入的 ...

- 20155330 《网络攻防》Exp1 PC平台逆向破解(5)M

20155330 <网络攻防>Exp1 PC平台逆向破解(5)M 实践目标 运行pwn1可执行文件中的getshell函数,学习如何注入运行任何Shellcode 本次实践的对象是一个名为 ...

随机推荐

- 使用 C# 代码实现拓扑排序

0.参考资料 尊重他人的劳动成果,贴上参考的资料地址,本文仅作学习记录之用. https://www.codeproject.com/Articles/869059/Topological-sorti ...

- windows下使用jenkins持续集成.net项目

前言 随着微服务的兴起,原先一个庞大的项目,被切分一个个功能独立的微服务,虽然使得业务系统的扩展性和维护性得到提升,但是也加大了维护人员的工作量.有的系统由成百上千个微服务组成,如果每次有修改,都要手 ...

- reStructuredText的学习

reStructruedText的学习相比makedown语法更多一些. 需要学习的也是比较多的.我整理了下.把笔记放到readthedoc上,也是方便大家学习和理解. 预览图: reStructur ...

- 应用集成mycat,实现mycat的高可用与mysql的读写分离

前言 开心一刻 一个女人自朋友圈写道:我家老公昨天和别人家的老婆出去旅游,迄今未归,我则被别人家的老公折腾了一天,好累哦! 圈子下面,评论无数,老公在下面评论到:能不能好好说话,我只不过陪女儿去毕业旅 ...

- Jenkins结合.net平台综合应用之使用FileZilla搭建ftp服务器

上一节我们讲解了如何编译web项目,web项生成以后我们是手动复制到iis目录下的,这显然不符合devops初衷,这里我们讲解如何利用ftp协议把文件传到远程服务器的iis目录下. 这一讲分两部分一部 ...

- [ASP.NET] 如何利用Javascript分割檔案上傳至後端合併

最近研究了一下如何利用javascript進行檔案分割上傳並且透過後端.特地記錄一下相關的用法 先寫限制跟本篇的一些陷阱 1.就是瀏覽器的支援了 因為本篇有用到blob跟webworker 在ie中需 ...

- .Net 接入CAS 遇到的坑

关于CAS是个什么东西,就不多闲扯了,相信每个有过SSO经验的都听过CAS大名,百度百科地址: https://baike.baidu.com/item/CAS/1329561?fr=aladdin ...

- docker修改国内官方镜像

在正常情况下,docker有一个默认连接的国外官方镜像,在国外的网友访问该官方镜像自然不成问题,但是国内毕竟不是国外,由于国情不同,中国的网络访问国外官方镜像网速一向很慢,而且往往还会遭遇断网的窘境, ...

- Java开发笔记(四十一)日历工具Calendar

前面的文章提到,Date是Java最早的日期工具,估计当时的设计师是个技术宅男,未经过充分调研就拍脑袋写下了Date的源码,造成该工具存在先天不足,比如getYear方法返回的不是纯正的公元纪年.ge ...

- java虚拟机的类加载器

一.类的加载可以简单分成两种方式,静态加载和动态加载. 1.静态加载,就是new等方式使用到一个类的实例时,程序在运行到该处时,会把该类的.class文件加载到jvm里. 2.动态加载,通过Class ...