(i春秋 Misc)ReCreators - CryMisc

【i春秋 Misc】

【题目链接】 i春秋 Misc ReCreators CryMisc

ReCreators

下载得到一个文件。老规矩,放入010文本编辑器中查看:

文件头是: KDMV 不清楚。 往下查看:

发现了 misc.vmdk 可通过 file 命令直接查看,得到如下:

root@DESKTOP-VUB6KKI:/mnt/c/Users/11145/Desktop# file ReCREATORS

ReCREATORS: VMware4 disk image

文件格式:.vmdk

文件类型:Virtual Machine Disk File

即 与虚拟机中虚拟磁盘文件有关。

可知: ReCREATORS 是虚拟机映像文件。 修改后缀名为 : ReCREATORS.vmdk

磁盘文件,立刻想到 一个叫 DiskGenius 的软件。

通过 打开磁盘文件 将 ReCREATORS.vmdk 加载进来。然后依次进入,发现一个MP4

将该mp4导出,打开一听是一首动漫主题曲。 用 010打开查看,在最后一段发现异常数据。

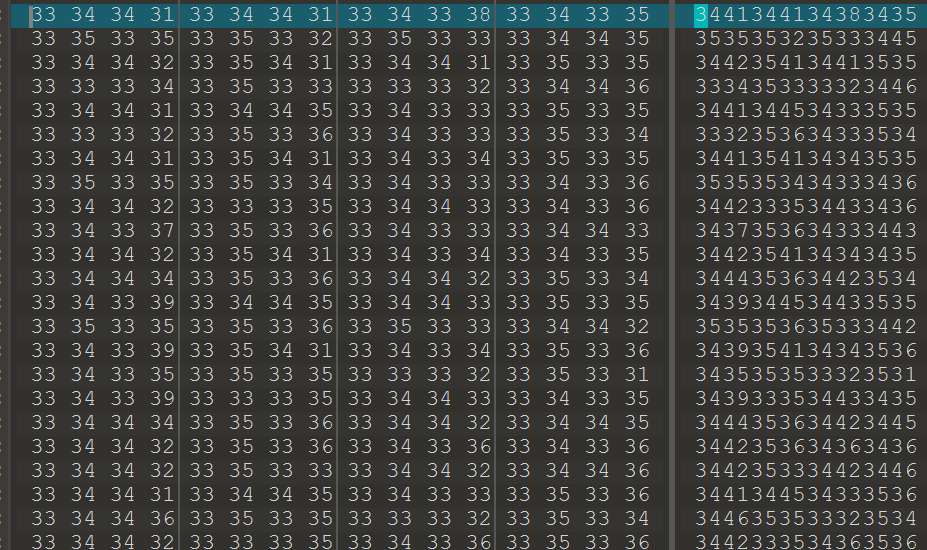

全是一串数据。导出 ,怀疑是 ASCII转换,保存为 1.hex

(ps:该脚本可适用 得到一堆ASCII文本,通过base16(十六进制转换)/32/64层层解密得出flag 的情况)

import binascii

import base64

def get_continuous_asciis(ranges: list):

"""

取连续的ASCII文本

:param ranges: 范围数组, 例[['A', 'B']]

:return:

"""

return ''.join([''.join(map(chr, range(ord(r[0]), ord(r[1]) + 1))) for r in ranges])

with open('E:\\1.hex') as f:

enc = f.read()

while True:

b16 = b32 = b64 = False

if all([i.upper() in '0123456789ABCDEF' for i in enc]):

b16 = True

elif all([i.upper() in 'ABCDEFGHIJKLMNOPQRSTUVWXYZ2345678=' for i in enc]):

b32 = True

elif all([i.upper() in get_continuous_asciis([['a', 'z'], ['A', 'Z'], ['0', '9']]) + '+/=' for i in enc]):

b64 = True

else:

# print('End')

break

if b16:

# print('Base16')

enc = binascii.a2b_hex(enc).decode('utf-8')

elif b32:

# print('Base32')

enc = base64.b32decode(enc).decode('utf-8')

elif b64:

# print('Base64')

enc = base64.b64decode(enc).decode('utf-8')

# print('-' * 30)

print(enc)

print('-' * 30)

得到flag:

------------------------------

flag{wh4t_a_w0nderfu1_d4y}

------------------------------

CryMisc

下载得到一个压缩包,解压得到一个 jiami.py 加密脚本 和一个 被加密的压缩包 gogogo.zip

jiami.py 如下:

# -*- coding:utf8 -*-

import pyminizip

from hashlib import md5

import os

def create(files, zfile):

password = os.urandom(15)

password = md5(password).hexdigest()

pyminizip.compress_multiple(files, zfile, password, 0)

pass

if __name__ == '__main__':

files = ['jiami.py','gogogo.zip']

zfile = 'crypto.zip'

create(files, zfile)

通过这个加密脚本 ,很清楚的看到, 是将 jiami.py 和 gogogo.zip 一起加密成 crypto.zip 。

并且注意到 这是通过 15位md5加密而成,爆破难度顶天。

由于已知一个和被加密压缩包一样加密算法的文件,便可马上想到 明文攻击

1、将 jiami.py 用winrar 压缩成一个压缩包 -> jiami,zip 当作 明文

(可能是压缩算法原因,对于明文攻击,目前来看,必须采用winrar方可成功)

2、打开ARCHPR 爆破压缩包神器。将加密zip

gogogo.zip导入,选择 明文攻击类型3、进行明文攻击。

注:对于ARCHPR4.0版本,它会自动跳出,只需等待就可。

而ARCHPR4.54版本,攻击一段时间,直接按下停止即可,如下图:

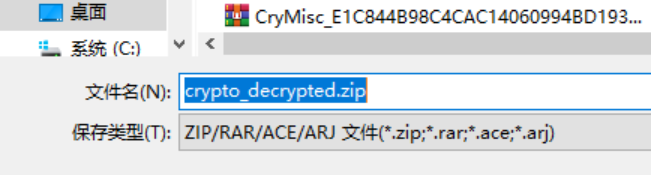

它会自动跳出 另存为解密压缩包

解压解密成功的压缩包,得到三个文件: AES.encryt 、 AESencrypt.py 、 RSA.encrypt

打开 AESencrypt.py

# -*- coding:utf8 -*-

from Crypto.Cipher import AES

s=open('next.zip','rb').read()

BS=16

pad_len=BS-len(s)%BS

padding=chr(pad_len)*pad_len

s+=padding

key='我后来忘了'

n=0x48D6B5DAB6617F21B39AB2F7B14969A7337247CABB417B900AE1D986DB47D971

e=0x10001

m=long(key.encode('hex'),16)

c=pow(m,e,n)

c='0{:x}'.format(c).decode('hex')

with open('RSA.encrypt','wb') as f:

f.write(c)

obj=AES.new(key,AES.MODE_ECB)

with open('AES.encryt','wb') as f:

f.write(obj.encrypt(s))

这里给了我们很多信息:

1、有一个

next.zip的存在2、key 是经过 RSA加密

3、一开始是AES加密。

解密RSA得到key

已知 n,利用

yafu分解 n得到p q 或者 在线网站分解n = 32945885482421841602167475970472000545315534895409154025267147105384142461297

得到:

p = 177334994338425644535647498913444186659

q = 185783328357334813222812664416930395483

编写脚本:

#coding:utf-8

import gmpy2

import binascii

from Crypto.Util.number import long_to_bytes

p = 177334994338425644535647498913444186659

q = 185783328357334813222812664416930395483

n = 32945885482421841602167475970472000545315534895409154025267147105384142461297

e = 0x10001

d = int(gmpy2.invert(e,(p-1)*(q-1)))

mingwen = open("E:\\RSA.encrypt","rb").read()

hexstr = binascii.b2a_hex(mingwen).decode("utf-8")

c = int(hexstr,16)

m = pow(c, d, n) # m 的十进制形式

string = long_to_bytes(m) # m明文

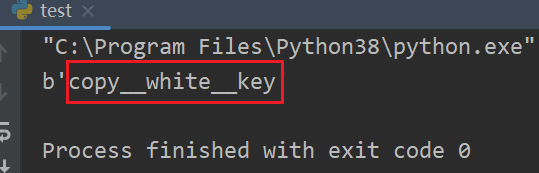

print(string) # 结果为 b‘ m ’ 的形式跑出结果如下:

得到 key:

copy__white__key

得到key解密生成next.zip

利用已知

AESencrypt.py编写解密脚本 获得next.zippython2脚本如下from Crypto.Cipher import AES s=open('AES.encryt','rb').read()

BS=16

pad_len=BS-len(s)%BS

padding=chr(pad_len)*pad_len

s+=padding key='copy__white__key' obj=AES.new(key,AES.MODE_ECB)

with open('next.zip','wb') as f:

f.write(obj.decrypt(s))

运行得到

next.zip查看encrypt.py:# -*- coding:utf8 -*-

from base64 import * s=open('flag.jpg','rb').read()

s='-'.join(map(b16encode,list(s)))

s=map(''.join,zip(*(s.split('-'))))

with open('first','wb') as f:

f.write(b16decode(s[0]))

with open('second','wb') as f:

f.write(b16decode(s[1]))

加密脚本传递的信息为:

将 一张flag.jpg 分成一半。first和second,并且对其两部分均使用base16 decode一次。

编写脚本得flag.jpg

于是 可以编写解密脚本(python2):

# -*- coding:utf8 -*-

from base64 import *

s = [0,1]

with open('first','rb') as f:

s[0] = b16encode(f.read())

with open('second','rb') as f:

s[1] = b16encode(f.read())

s=map(''.join,zip(*s))

s=b16decode(''.join(s))

with open('flag.jpg','wb') as f:

f.write(s)

得到flag.jpg

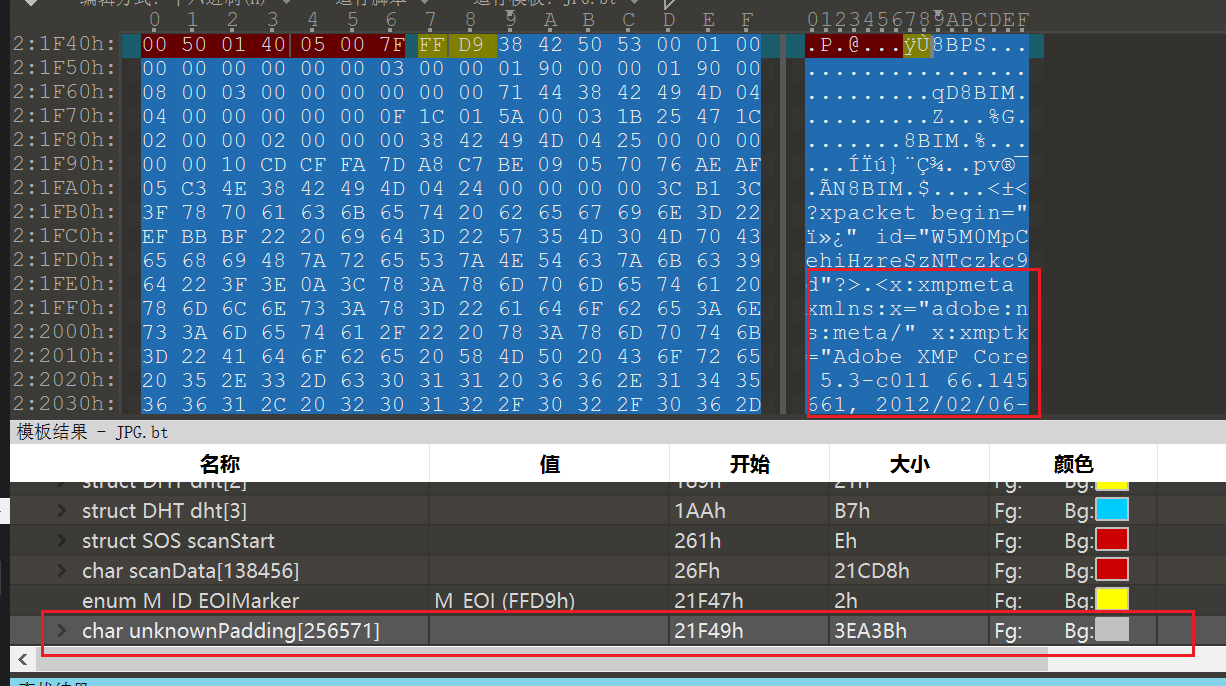

用010打开查看,利用插件,注意到最后有大段数据段异常填充,

点击查看发现 8BPS psd文件头! 于是截下另存为 psd。

用ps打开 。疑似flag的假的flag出现。于是 将背景图层导出png查看。

为什么要导出背景图层?

1、该图就三个图层:

一个是文字图层(迷惑行为),还有一个是图片表情包。背景图层(锁定)flag藏在这里最有可能。

2、 之前得到的key:

copy__white__key暗示导出png格式

用 stegsolve查看:

扫描二维码得flag

flag为:

flag{409d7b1e-3932-11e7-b58c-6807154a58cf}

【侵权删】

【转载请放链接】 https://www.cnblogs.com/Jlay/p/CryMisc.html

(i春秋 Misc)ReCreators - CryMisc的更多相关文章

- i春秋misc部分writeup

i春秋misc部分writeup 一.敲击 方方格格,然后看到下面的格式,猜测出是键盘上的布局,然后看这些字母形成的形状想那些字母,就是flag了 2.滴滴滴 放到ctfcack里解密,发现时栅栏密码 ...

- I春秋——Misc(贝斯家族)

不好意思呀!最近一直忙着学习python,竟然忘记更新I春秋里面的题目了(QAQ),我以后会时时刻刻提醒自己要更新 永远爱你们的! ----新宝宝 1:贝斯家族: 解题思路:我相信看见这一题都能够想到 ...

- i春秋------Misc更新

今天早上起来很开森!因为今天要打比赛了(2018年3月安恒杯线上赛),等到比赛开始得时候,发现自己登陆不上去 想了很久发现自己只是预约了比赛,并没有报名(QAQ ),心疼一下傻傻的自己.现在开始工作: ...

- i春秋——Misc之百度杯

今天心里很是不开森,想想往日何必那么努力呢?不如你的比比皆是,可是人家就是因为有关系,你又能怎样呢? 你所有应该有的都被打翻了,别灰心,至少你曾经努力过! 愿我未来的学弟学妹们都能一直开开心心的过好每 ...

- i春秋----Misc

好久没有写 博客今天更新多了一些 解题思路:题目做多了,自然能够想到是凯撒解密: 查看得到答案; flag{4c850c5b3b2756e67a91bad8e046dda} 2: 解题思路:是我想太多 ...

- CTF-i春秋网鼎杯第二场misc部分writeup

CTF-i春秋网鼎杯第二场misc部分writeup 套娃 下载下来是六张图片 直接看并没有什么信息 一个一个查看属性 没有找到有用信息 到winhexv里看一下 都是标准的png图片,而且没有fla ...

- CTF-i春秋网鼎杯第一场misc部分writeup

CTF-i春秋网鼎杯第一场misc部分writeup 最近因为工作原因报名了网鼎杯,被虐了几天后方知自己还是太年轻!分享一下自己的解题经验吧 minified 题目: 一张花屏,png的图片,老方法, ...

- 2020 i春秋新春战疫公益赛 misc

0x01 code_in_morse morse decode后得到: RFIE4RYNBINAUAAAAAGUSSCEKIAAAAEUAAAAA7AIAYAAAAEPFOMTWAAABANUSRCB ...

- 实战经验|大神战队都在i春秋教你打CTF

全国大学生信息安全竞赛创新实践能力赛旨在培养.选拔.推荐优秀信息安全专业人才创造条件,促进高等学校信息安全专业课程体系.教学内容和方法的改革,培养学生的创新意识与团队合作精神,普及信息安全知识,增强学 ...

随机推荐

- SQL中 char varchar和nvarchar的区别

转至:http://www.cnblogs.com/carekee/articles/2094676.html char char是定长的,也就是当你输入的字符小于你指定的数目时,char(8) ...

- Java8新特性探索之Stream接口

一.为什么引入Stream流 流是一系列与特定存储机制无关的元素--实际上,流并没有"存储"之说.使用流,无需迭代集合中的元素,就可以从管道提取和操作元素.这些管道通常被组合在一起 ...

- 【总结】IP

一. IP基本认识 1.IP 在 TCP/IP 参考模型中处于第三层,也就是网络层. 网络层的主要作用是:实现主机与主机之间的通信,也叫点对点(end to end)通信 2.网络层与数据链路层有什么 ...

- Luogu P5072 [Ynoi2015]盼君勿忘

题意 给定一个长度为 \(n\) 的序列 \(a\) 和 \(m\) 次询问,第 \(i\) 次询问需要求出 \([l_i,r_i]\) 内所有子序列去重之后的和,对 \(p_i\) 取模. \(\t ...

- FastThreadLocal 是什么鬼?吊打 ThreadLocal 的存在!!

ThreadLocal 大家都知道是线程本地变量,今天栈长再介绍一个神器:FastThreadLocal,从字面上看就是:Fast + ThreadLocal,一个快的 ThreadLocal?这到底 ...

- 通过一个很常用的场景来展示vue数据驱动的应用

需求:可以动态增减组合条件来进行数据查询. 界面运行效果如下图所示: 界面第一次加载时,默认会显示一个空的查询条件,如下图所示: 点击"加"图标,可以无限增加查询条件,也可以点击& ...

- How to using code post packingSlip on Quality Orders Form[AX2009]

For simple user operation posting packing slip with purchase order. we added a function button on Qu ...

- Es6-Promise初识

Promise 含义: Promise 是异步编程的一种解决方案,比传统的解决方案--回调函数和事件--更合理和更强大.它由社区最早提出和实现,ES6 将其写进了语言标准,统一了用法,原生提供了Pro ...

- nginx下配置php5和php7

用的是lnmp 一键安装的 php5.6版本网上百度Ubuntu安装多版本PHP就行 参考文章原链接:http://blog.csdn.net/21aspnet/article/details/476 ...

- SLAM笔记

1.matrix.preTranslate()和matrix.postTranslate()的区别 matrix.preTranslate(matrix_1); matrix.postTranslat ...