BUUCTF-Misc-No.1

# BUUCTF-Misc #

签到

flag{buu_ctf}

金三胖

说实话直接看出来

flag{he11ohongke}

二维码

直接binwalk扫一下,-e分离

就出来一个带锁的zip爆破一下

就出来了,flag{vjpw_wnoei}

N种方法解决

用winhex一下发现是base64转图片

flag{dca57f966e4e4e31fd5b15417da63269}

大白

一个隐写题目。加一下他的高度就出来了

flag{He1l0_d4_ba1}

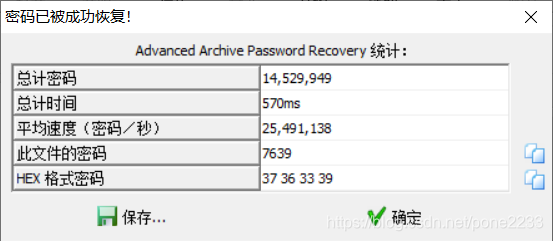

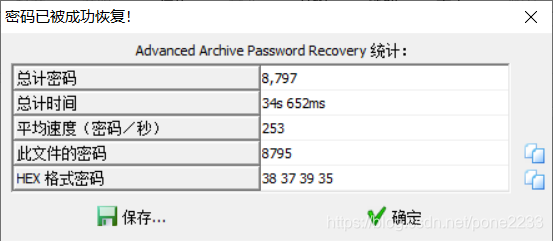

基础破解

题目说了4位数字,就直接开始爆破吧 ZmxhZ3s3MDM1NDMwMGE1MTAwYmE3ODA2ODgwNTY2MWI5M2E1Y30= base64解码一下flag{70354300a5100ba78068805661b93a5c}

ZmxhZ3s3MDM1NDMwMGE1MTAwYmE3ODA2ODgwNTY2MWI5M2E1Y30= base64解码一下flag{70354300a5100ba78068805661b93a5c}

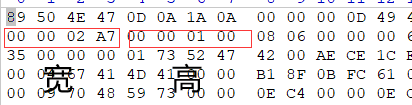

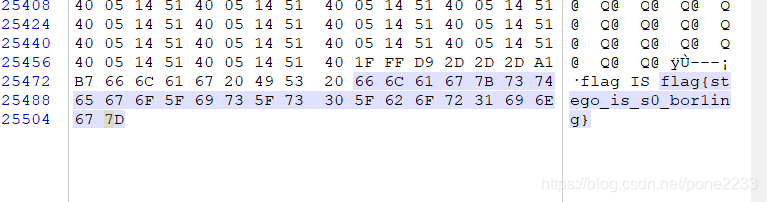

你竟然赶我走

打开winhex就看见了答案

flag{stego_is_s0_bor1ing}

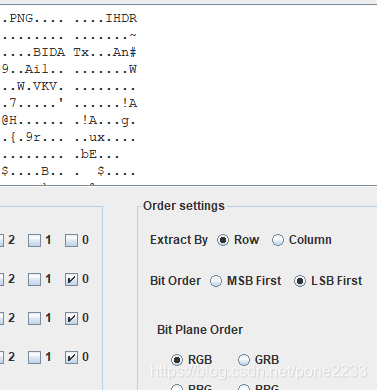

LSB

lsb隐写,用软件破解一下,发现里面还有一张图片

获得一个二维码扫一下

flag{1sb_i4_s0_Ea4y}

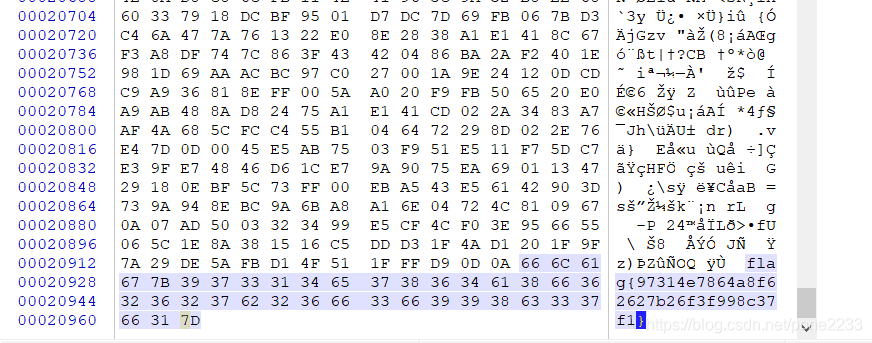

乌镇峰会种图

flag{97314e7864a8f62627b26f3f998c37f1}老规矩winhex,一看就有了

rar

提示是4位的数字,那我们就强力爆破吧

flag{1773c5da790bd3caff38e3decd180eb7}

qr

送分题扫一下码就有了 真是一个最棒的题目鸭,爱你出题师傅~~~

真是一个最棒的题目鸭,爱你出题师傅~~~

flag{878865ce73370a4ce607d21ca01b5e59}

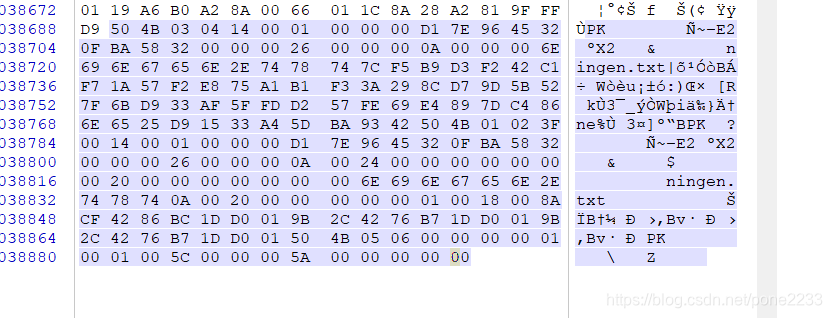

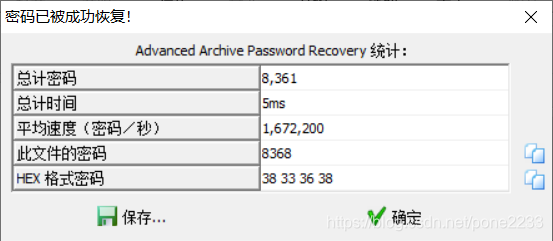

ningen

拉去winhex看一下,发现了有个压缩包鸭,就破解一下

别问我问什么知道,因为他提示我了4位数,银行卡密码只能是数字

flag{b025fc9ca797a67d2103bfbc407a6d5f}

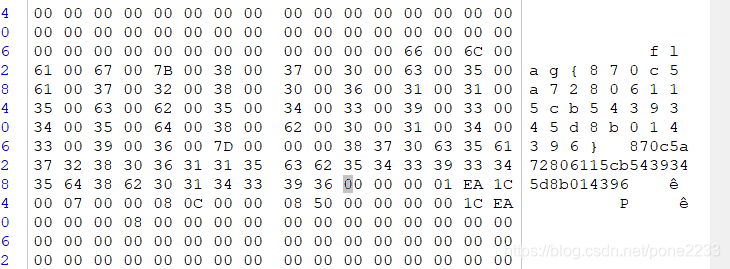

文件中的秘密

打开文件,winhex照妖镜照一下就发现了

flag{870c5a72806115cb5439345d8b014396}

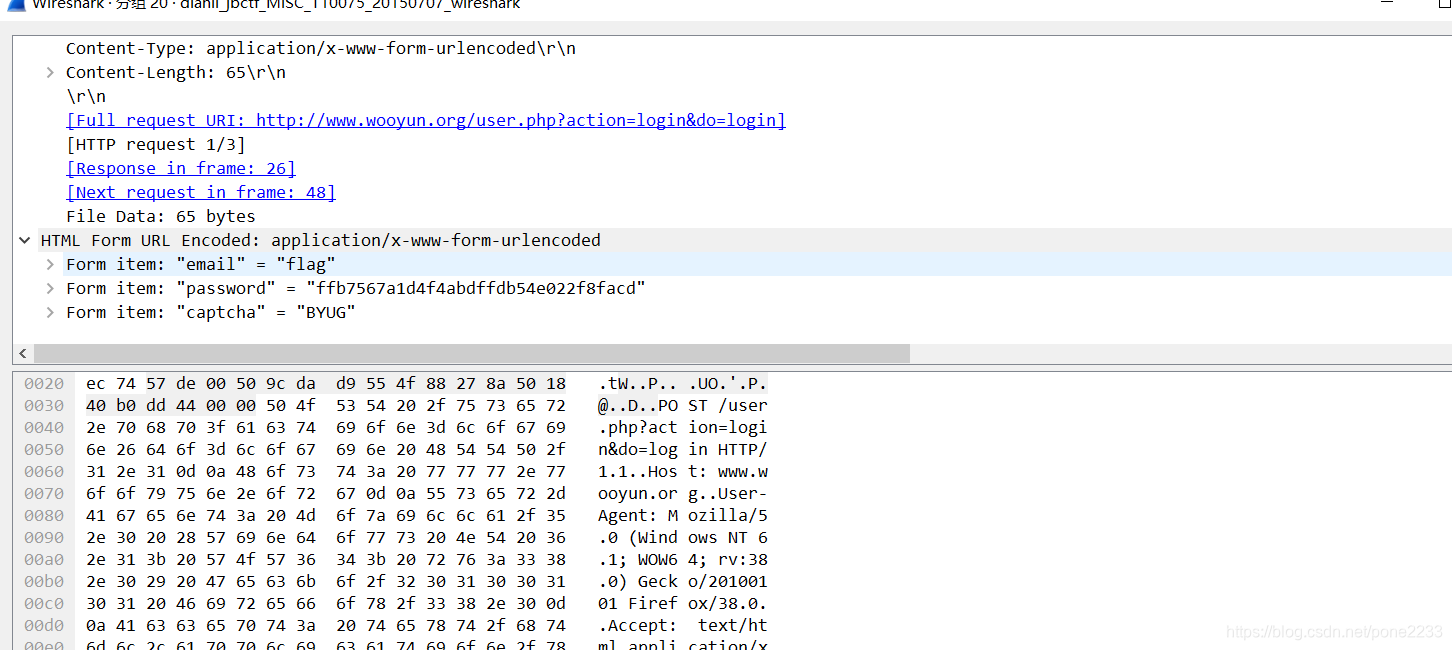

wireshark

一条条照下来,终于发现了flag{ffb7567a1d4f4abdffdb54e022f8facd}

镜子里面的世界

Stegsolve用专业工具一看就出来了flag flag{st3g0_saurus_wr3cks}

flag{st3g0_saurus_wr3cks}

小明的保险箱

既然是保险箱,那我们就给他变成zip,然后4位准数字爆破。

flag{75a3d68bf071ee188c418ea6cf0bb043}

flag{75a3d68bf071ee188c418ea6cf0bb043}

我要是小明不得哭死,密码那么简单。

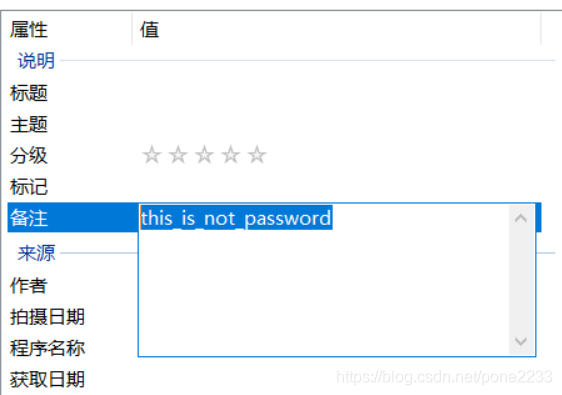

爱因斯坦

在我们的照妖镜winhex中看一下,发现是zip,改一个后缀名,发现要密码在,他图片状态的属性里面就有

flag{dd22a92bf2cceb6c0cd0d6b83ff51606}

真不愧是爱因斯坦,

BUUCTF-Misc-No.1的更多相关文章

- buuctf misc 刷题记录

1.金三胖 将gif分离出来. 2.N种方法解决 一个exe文件,果然打不开,在kali里分析一下:file KEY.exe,ascii text,先txt再说,base64 图片. 3.大白 crc ...

- buuctf misc wp 01

buuctf misc wp 01 1.金三胖 2.二维码 3.N种方法解决 4.大白 5.基础破解 6.你竟然赶我走 1.金三胖 root@kali:~/下载/CTF题目# unzip 77edf3 ...

- buuctf misc wp 02

buuctf misc wp 02 7.LSB 8.乌镇峰会种图 9.rar 10.qr 11.ningen 12.文件中的秘密 13.wireshark 14.镜子里面的世界 15.小明的保险箱 1 ...

- BUUCTF MISC部分题目wp

MISC这里是平台上比较简单的misc,都放在一起,难一些的会单独写1,二维码图片里藏了一个压缩包,用binwalk -e分离,提示密码为4个数字,fcrackzip -b -c1 -l 4 -u 得 ...

- BUUCTF MISC ZIP

这道题有点烦,拿出来单独写先贴两张图,一会用 首先这题给了68个压缩包,每个压缩包里只有4bytes大小,于是可以想到是crc爆破,自己写的脚本总是被killed,犯懒找了个脚本 import zip ...

- BUUCTF Misc 被偷走的文件

首先下载文件打开 得到一个流量文件 用wireshark打开 打开后 进行分析 看到有ftp流量,于是过滤ftp 看到被偷走的是flag.rar 接下用binwalk进行分离 binwalk -e f ...

- ctf每周一练

buuctf misc: 你猜我是个啥 下载之后,是一个zip文件,解压,提示不是解压文件 放进HxD中进行分析,发现这是一个png文件,改后缀 打开后,发现是一张二维码,我们尝试用CQR进行扫描, ...

- BUUCTF Crypto

BUUCTF 几道crypto WP [AFCTF2018]Morse 简单的莫尔斯密码,最直观的莫尔斯密码是直接采用空格分割的点和划线,这题稍微绕了一下使用的是斜杠来划分 所以首先将斜杠全部替换为空 ...

- sun.misc.BASE64Encoder找不到jar包的解决方法

1.右键项目->属性->java bulid path->jre System Library->access rules->resolution选择accessible ...

- sun.misc.Unsafe的理解

以下sun.misc.Unsafe源码和demo基于jdk1.7: 最近在看J.U.C里的源码,很多都用到了sun.misc.Unsafe这个类,一知半解,看起来总感觉有点不尽兴,所以打算对Unsaf ...

随机推荐

- 为什么阿里巴巴Java开发手册中强制要求接口返回值不允许使用枚举?

在阅读<阿里巴巴Java开发手册>时,发现有一条关于二方库依赖中接口返回值不允许使用枚举类型的规约,具体内容如下: 在谈论为什么之前先来科普下什么是二方库,二方库也称作二方包,一般指公司内 ...

- 【Spring注解驱动开发】使用@Scope注解设置组件的作用域

写在前面 Spring容器中的组件默认是单例的,在Spring启动时就会实例化并初始化这些对象,将其放到Spring容器中,之后,每次获取对象时,直接从Spring容器中获取,而不再创建对象.如果每次 ...

- pytorch入门2.2构建回归模型初体验(开始训练)

pytorch入门2.x构建回归模型系列: pytorch入门2.0构建回归模型初体验(数据生成) pytorch入门2.1构建回归模型初体验(模型构建) pytorch入门2.2构建回归模型初体验( ...

- ODEINT 求解常微分方程(4)

import numpy as np from scipy.integrate import odeint import matplotlib.pyplot as plt # function tha ...

- 在CentOS7上源码安装OpenResty

您必须将这些库perl 5.6.1+libreadlinelibpcrelibssl安装在您的电脑之中. 对于 Linux来说, 您需要确认使用 ldconfig 命令,让其在您的系统环境路径中能找到 ...

- python数据预处理

缺失值处理 import pandas as pda import numpy as npy import matplotlib.pylab as pyl # data=pda.read_excel( ...

- Docker巨轮的航行之路-基础知识篇

一.什么是Docker Docker 是一个开源的应用容器引擎,基于 Go 语言 并遵从 Apache2.0 协议开源. Docker 可以让开发者打包他们的应用以及依赖包到一个轻量级.可移植的容器中 ...

- DML_Modifying Data Through Table Expressions_UPDATE

DML_Modifying Data Through Table Expressions_UPDATE之前也学习过使用CTE,再来泛泛的学习下,最后将会将一些书籍上或学习到的CTE来个小结 /* Mi ...

- IP地址和端口

IP地址是网络中计算机的唯一标识.没有IP地址,计算机无法接入互联网. IPv4地址32bit,用点分十进制表示,如202.38.64.3 IPv6地址128bit,用冒号分割十六进制表示,如2001 ...

- python基础内容整理(一)

基本数据类型 字符串 String 字符串是不可变类型 字符串的分割: s.split(sep)以给定的sep为分隔符对s进行分割. In [4]: s = "hello world&quo ...