Hello, CTF

0x01

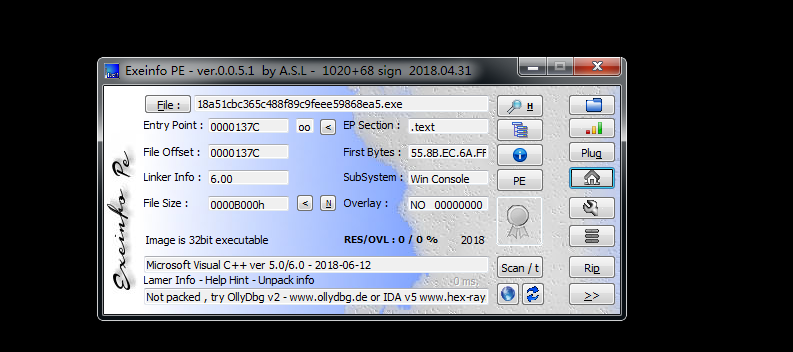

拿到题目后查壳,发现什么也没有,32位vc++

0x02

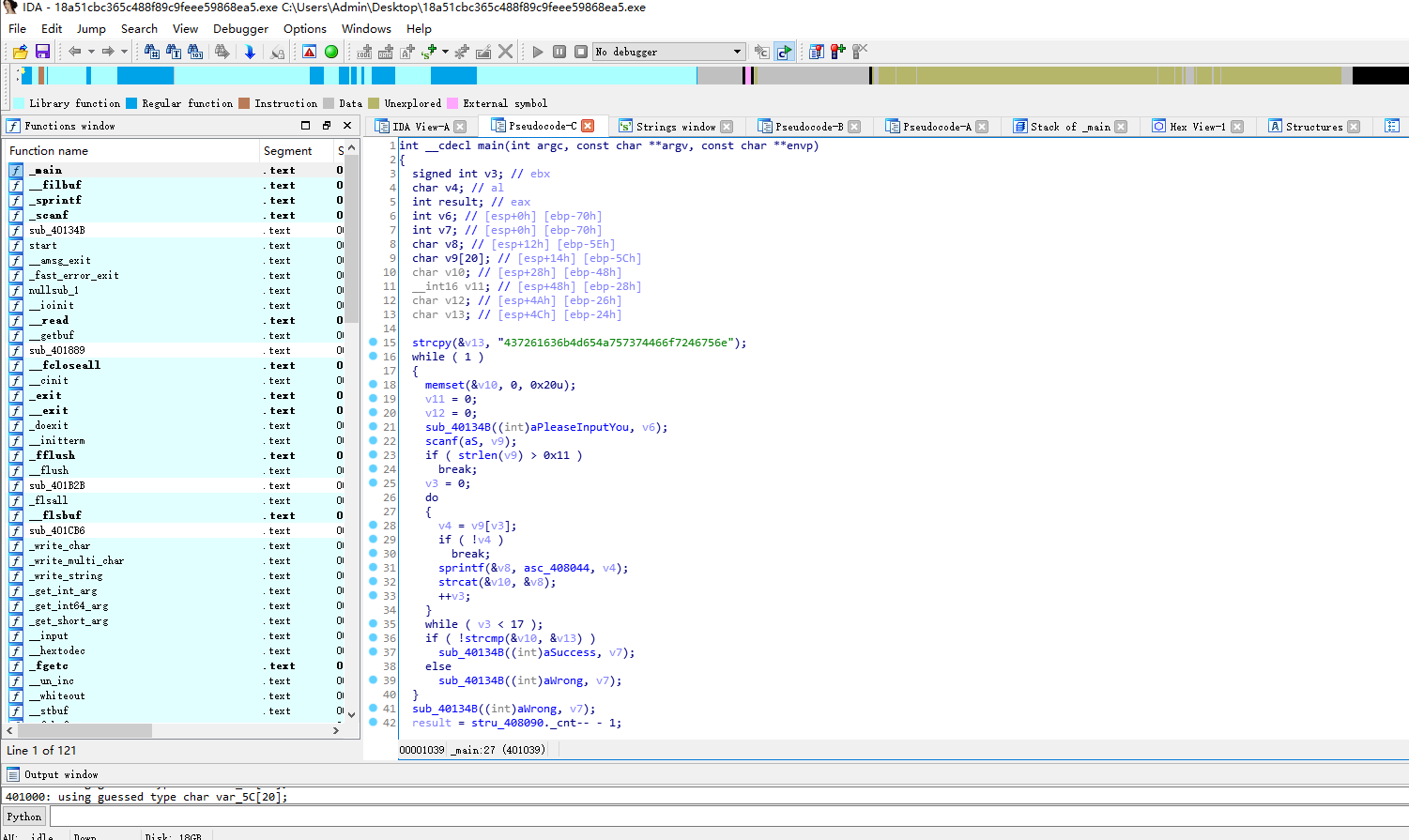

放到IDA里,F5反编译,得到下图

很容易我们就看到了比较的函数,以及出现wrong和success的字符串,所以接下来就是仔细分析一下这段代码

char v4; // al

int result; // eax

int v6; // [esp+0h] [ebp-70h]

int v7; // [esp+0h] [ebp-70h]

char v8; // [esp+12h] [ebp-5Eh]

char v9[20]; // [esp+14h] [ebp-5Ch]

char v10; // [esp+28h] [ebp-48h]

__int16 v11; // [esp+48h] [ebp-28h]

char v12; // [esp+4Ah] [ebp-26h]

char v13; // [esp+4Ch] [ebp-24h]

strcpy(&v13, "437261636b4d654a757374466f7246756e");

while ( 1 )

{

memset(&v10, 0, 0x20u);

v11 = 0;

v12 = 0;

sub_40134B((int)aPleaseInputYou, v6);

scanf(aS, v9);

if ( strlen(v9) > 0x11 )

break;

v3 = 0;

do

{

v4 = v9[v3];

if ( !v4 )

break;

sprintf(&v8, asc_408044, v4);

strcat(&v10, &v8);

++v3;

}

while ( v3 < 17 );

if ( !strcmp(&v10, &v13) )

sub_40134B((int)aSuccess, v7);

else

sub_40134B((int)aWrong, v7);

}

sub_40134B((int)aWrong, v7);

result = stru_408090._cnt-- - 1;

if ( stru_408090._cnt < 0 )

return _filbuf(&stru_408090);

++stru_408090._ptr;

return result;

}

0x03

一、

strcpy(&v13, "437261636b4d654a757374466f7246756e");

这段代码的意思就是赋值,将这段字符串赋值给v13

二、

while ( v3 < 17 );

if ( !strcmp(&v10, &v13) )

sub_40134B((int)aSuccess, v7);

else

sub_40134B((int)aWrong, v7);

}

这段代码的意思就是比较字符串,如果一样就success,否则wrong,所以现在我们已经知道了关键字符串是437261636b4d654a757374466f7246756e,但是显然这不是字符串,所以我们首先得明白,函数对我们输入的东西做了什么

三、

if ( strlen(v9) > 0x11 )

break;

v3 = 0;

do

{

v4 = v9[v3];

if ( !v4 )

break;

sprintf(&v8, asc_408044, v4);

strcat(&v10, &v8);

++v3;

}

这段代码就是讲我们输入的东西转换为十六进制,然后才与v13进行比较,所以现在我们知道了要得到flag就得把v13由十六进制转换为字符串

v4代表我们输入的每一个字符

asc_408044代表%x

四、

转换字符串的,得到flag

Hello, CTF的更多相关文章

- 个人CTF资源聚合

i春秋 幻泉 CTF入门课程笔记 视频地址 能力 思维能力 快速学习能力 技术能力 基础 编程基础 (c语言 汇编语言 脚本语言) 数学基础 (算法 密码学) 脑洞 (天马行空的想象推理) 体力耐力( ...

- 暑假CTF训练一

暑假CTF训练一 围在栅栏中的爱 题目: 最近一直在好奇一个问题,QWE到底等不等于ABC? -.- .. --.- .-.. .-- - ..-. -.-. --.- --. -. ... --- ...

- Sharif University CTF 2016 -- Login to System (PWN 200)

EN: It's easy to find out where is the bug : .text:0000000000400DE4 ; void *start_routine(void *).te ...

- 入CTF坑必不可少的地方-保持更新

0x00 前言 没有交易,没有买卖,没有排名,纯属分享:p 0x01 CTF介绍 CTF领域指南CTF介绍大全CTF赛事预告 0x02 CTF练习 BIN:reversingpwnableexploi ...

- v0lt CTF安全工具包

0×00 v0lt v0lt是一个我尝试重组每一个我使用过的/现在在使用的/将来要用的用python开发的安全领域CTF工具.实践任务可能会采用bash脚本来解决,但我认为Python更具有灵活性,这 ...

- 参加 Tokyo Westerns / MMA CTF 2nd 2016 经验与感悟 TWCTF 2016 WriteUp

洒家近期参加了 Tokyo Westerns / MMA CTF 2nd 2016(TWCTF) 比赛,不得不说国际赛的玩法比国内赛更有玩头,有的题给洒家一种一看就知道怎么做,但是做出来还需要洒家拍一 ...

- Security Tools (Contain CTF tools)

From now on I will start to have fun with CTF and other security games or challenges. And I am going ...

- 隐写-CTF中图片隐藏文件分离方法总结

0x00 前言 在安全的大趋势下,信息安全越来越来受到国家和企业的重视,所以CTF比赛场次越来越多,而且比赛形式也不断的创新,题目也更加新颖有趣,对选手的综合信息安全能力有一个较好的考验,当然更好的是 ...

- 如何在CTF中当搅屎棍

论如何在CTF比赛中搅屎 0×00 前言 不能搅屎的CTF不是好CTF,不能搅屎的题目不是好题目. 我很赞成phithon神的一句话,"比赛就是和他人竞争的过程,通过各种手段阻止对手拿分我觉 ...

- CTF中那些脑洞大开的编码和加密

0x00 前言 正文开始之前先闲扯几句吧,玩CTF的小伙伴也许会遇到类似这样的问题:表哥,你知道这是什么加密吗?其实CTF中脑洞密码题(非现代加密方式)一般都是各种古典密码的变形,一般出题者会对密文进 ...

随机推荐

- zabbix日常问题总结

1.connection to database 'zabbix' failed: [1040] Too many connections 问题:数据库连接池太少解决:增加数据库连接池步骤:(1).进 ...

- PUBG 1V3 线段树扫描线

PUBG 1V3 这个题目我觉得好难写啊. 感觉自己码力不太行啊. 题目大意是,给你n个人,n个人组成m个队伍,每个队伍最多4个人. 然后给你每一个人的位置队伍信息还有攻击范围. 问当一个队伍剩下一个 ...

- Codeforces Round #577 (Div. 2) D. Treasure Hunting

Codeforces Round #577 (Div. 2) D. Treasure Hunting 这个一场div2 前面三题特别简单,这个D题的dp还是比较难的,不过题目告诉你了只能往上走,所以 ...

- react-redux的理解

react-redux是辅助redux的,我们正常使用redux是很麻烦的,需要在每个组件中去监听数据变化,执行数据更新等 但是通过react-redux,我们可以简化组件使用公共数据的操作, rea ...

- 201771010113 李婷华 《面向对象程序设计(Java)》第十三周总结

一.理论知识部分 第十一章 事件处理 事件源 (event source):能够产生事件的对象都可 以成为事件源 ,如文本框 .按钮等 .一个事件源是一个能够注册监听器并向发送事件对象的对象. 监听器 ...

- 【Hadoop离线基础总结】oozie调度hive

目录 1.拷贝hive的案例模板 2.编辑hive模板 3.上传工作文件到hdfs 4.执行oozie的调度 5.查看调度结果 1.拷贝hive的案例模板 cd /export/servers/ooz ...

- vue 下拉刷新实现

[手动实现下拉刷新]可以用vue-pull-refash 插件代替 //下拉刷新 let scroll = this.$ref.scroll // 获取当前要拖拽的元素 let top = scrol ...

- 关于jquery样式切换的一些想法

前一阵子写了一些代码,都是关于一个按钮点击切换状态的按钮,当时没有想周到就用addClass removeClass来控制这个控件的状态,后来想想觉得不妥. <html> <head ...

- 浅谈字典树Trie

\(\;\) 本文是作者学习<算法竞赛进阶指南>的所得,有些语言是摘自其中. \(\;\) 基础知识 定义 \(\;\) 字典树(Trie):是一种支持字符串查询的多叉树结构.其中的每个节 ...

- 八个开源的 Spring Boot 前后端分离项目,一定要收藏!

八个开源的 Spring Boot 前后端分离项目 最近前后端分离已经在慢慢走进各公司的技术栈,不少公司都已经切换到这个技术栈上面了.即使贵司目前没有切换到这个技术栈上面,我们也非常建议大家学习一下前 ...