kali下一些代理工具的简单描述

前言

最近几天了解了kali中一些代理工具的基本使用,做一个小小的总结,kali操作系统的官网为 www.kali.org,感兴趣的可以去官网下载镜像,如何安装这里就不在讲解了,百度有很多教程。新手这里推荐直接在官网下载虚拟机版本的,这样就省去了安装配置。虚拟机可以直接打开。

Mitmproxy

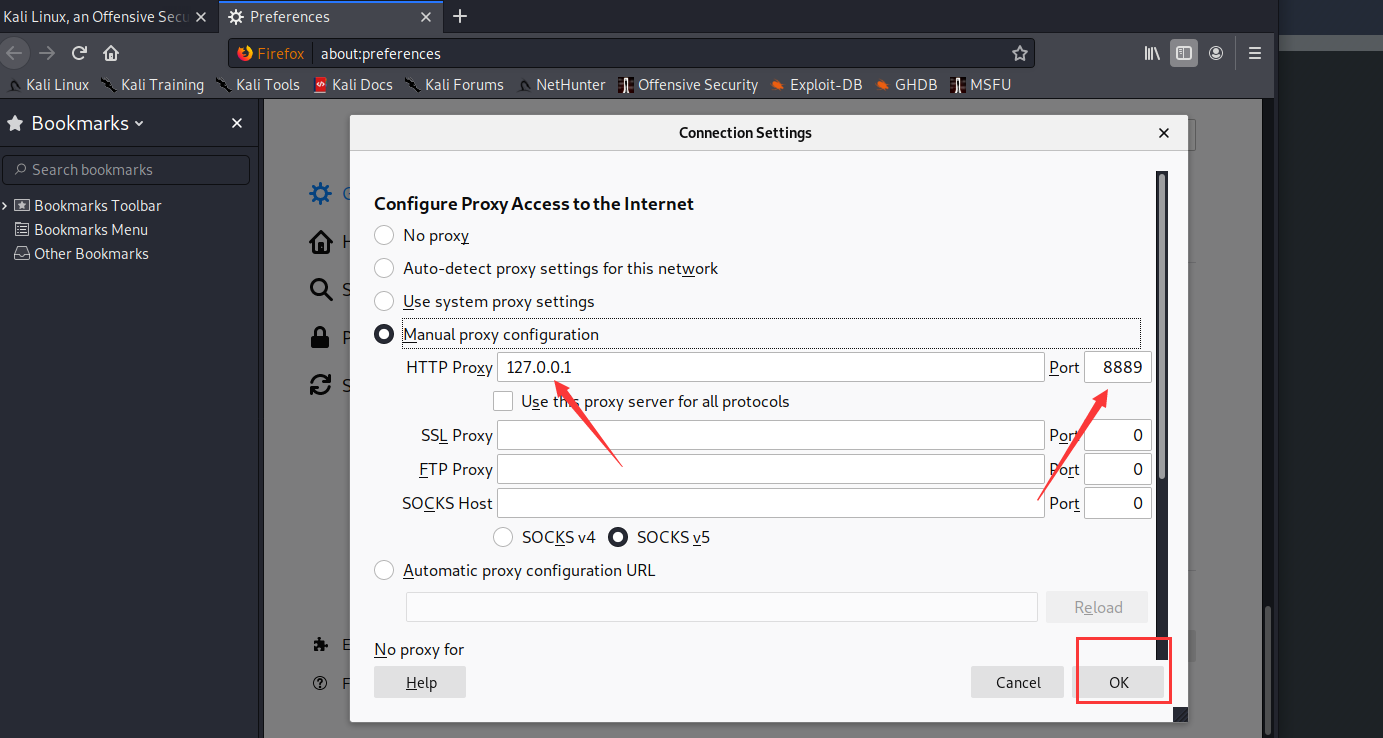

首先需要手动配置一下浏览器代理,点击右上角,再点击设置,如下图

接下来滑到最下面,点击网络配置,选择手动,地址填本地,端口自己设置,我这里设置为8889。

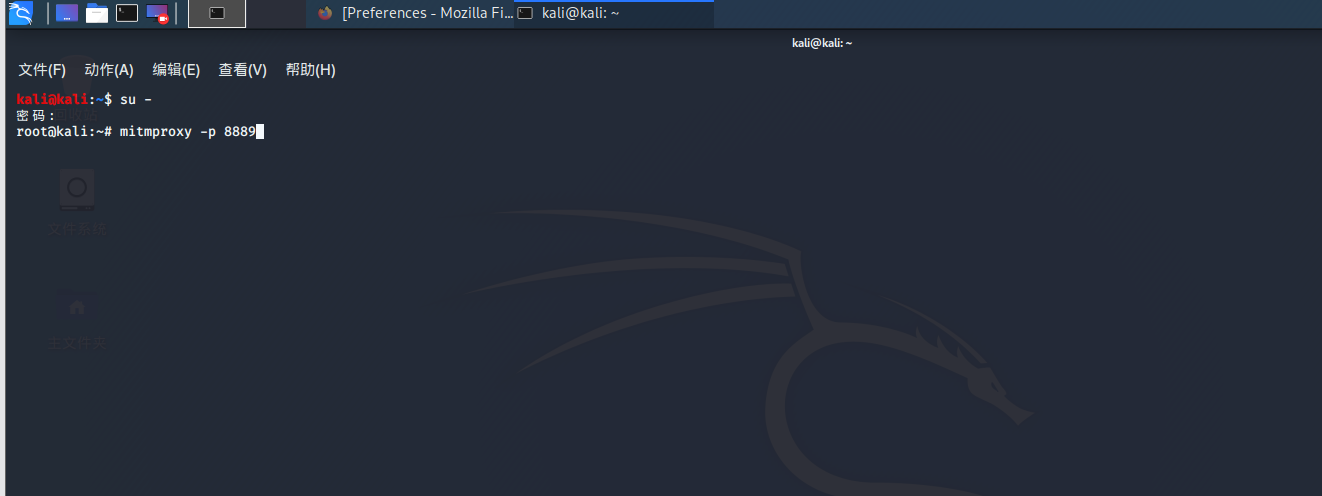

然后打开终端,切换为管理员,输入 Mitmproxy -p 8889 ,启动并监听8889端口,这个端口是自己设置的,也就是浏览器配置的端口。

因为是命令行操作,所以一些常见的快捷键要记住,比较重要的两个是?和 :?是进入help界面,:是进入命令输入模式。我把一些常用的快捷键命令总结如下。需要注意的一点是,区分大小写。

q 退出(相当于返回键,可一级一级返回)

d 删除当前(黄色双箭头)指向的链接

D 恢复刚才删除的请求

G 跳到最新一个请求

g 跳到第一个请求

C 清空控制台(C是大写)

i 可输入需要拦截的文件或者域名(起到过滤作用)

a 放行请求

A 放行所有请求

? 查看界面帮助信息

^ v 上下箭头移动光标

enter 查看光标所在列的内容

tab 分别查看 Request 和 Response 的详细信息

/ 搜索body里的内容

esc 退出编辑

e 进入编辑模式

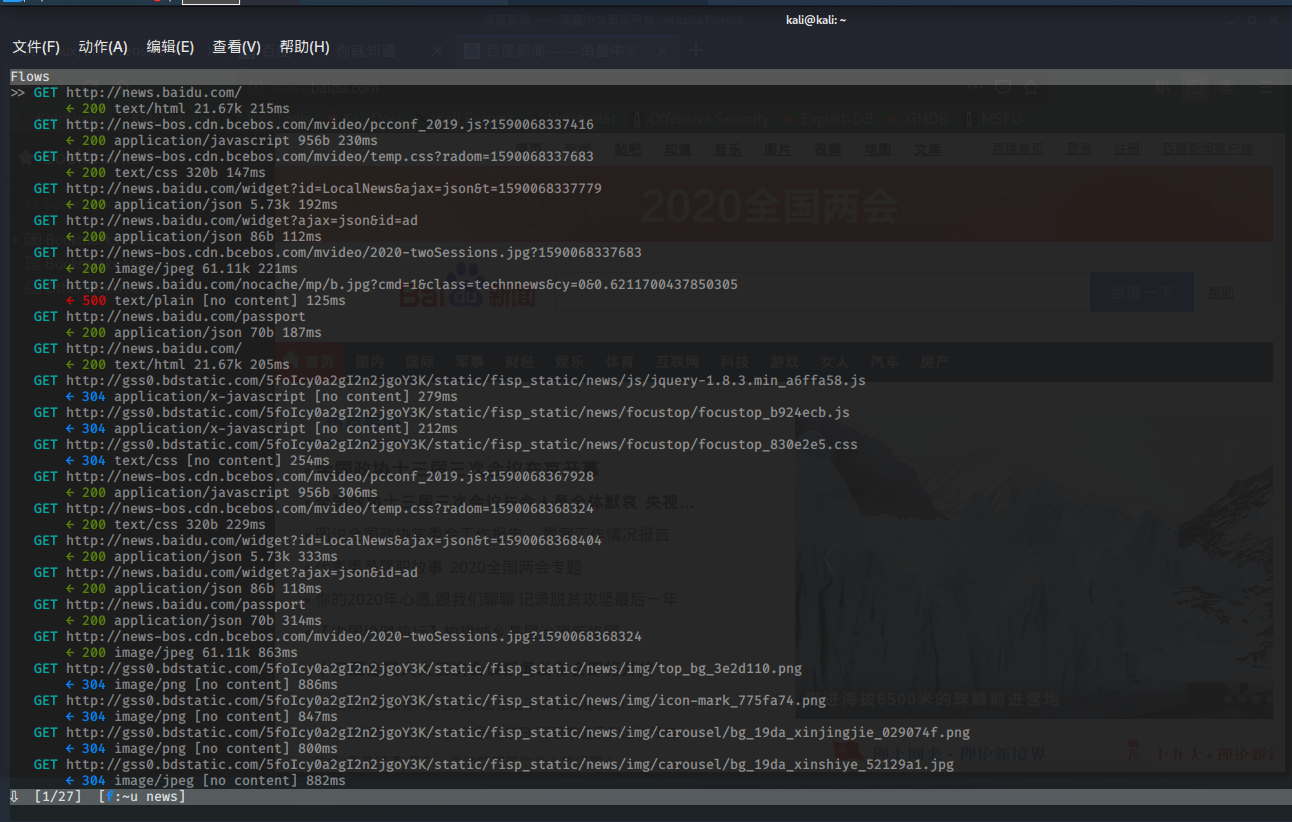

下面以百度为例。进入浏览器,输入百度网站,我们发现抓取到的如下图。

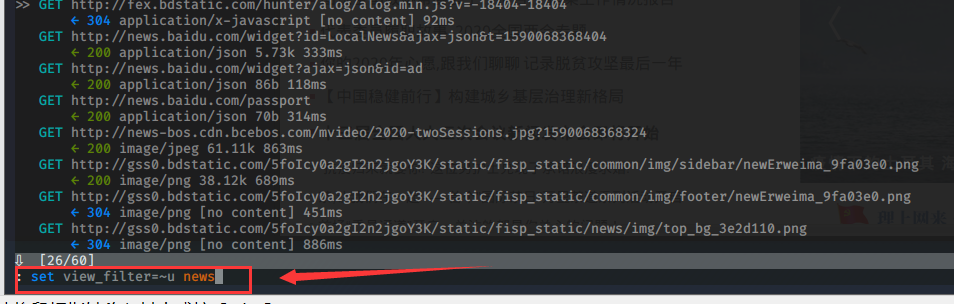

我们发现抓取到的非常多,该如何快速选择出我们需要的URL呢,我们只需要按下f快捷键,然后后面输入关键词,比如我想选news的相关内容,如下图就可以了。

回车发现剩下的URL都包含news

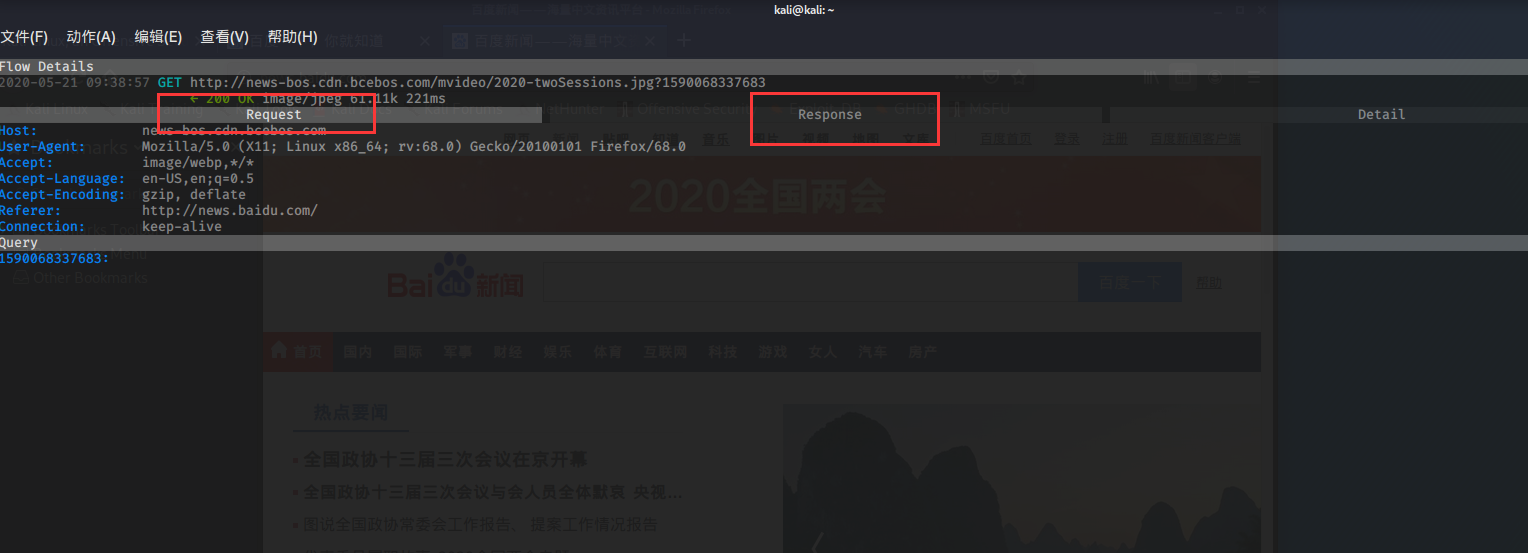

如果想要查看请求头和返回头,看哪个点哪个即可,如下图

关于Mitmproxy就介绍这么多,它的功能远比我介绍的要丰富的多,比如可以自己编写自动化脚本等等,这里就不在多说了,感兴趣的小伙伴可以自己去研究研究。

Owasp-zap

Owasp-zap不是一个专门的代理工具,它是以代理为基础功能,在这个基础上进行被动处理。自动处理,暴力破解,蜘蛛爬行等功能的渗透测试工具。新版的kali没有内置,需要下载安装一下,输入如下命令。

apt-get install zaproxy

结果如下图,安装成功。

下面我们打开软件,配置一下代理,和上一个大同小异。如下图

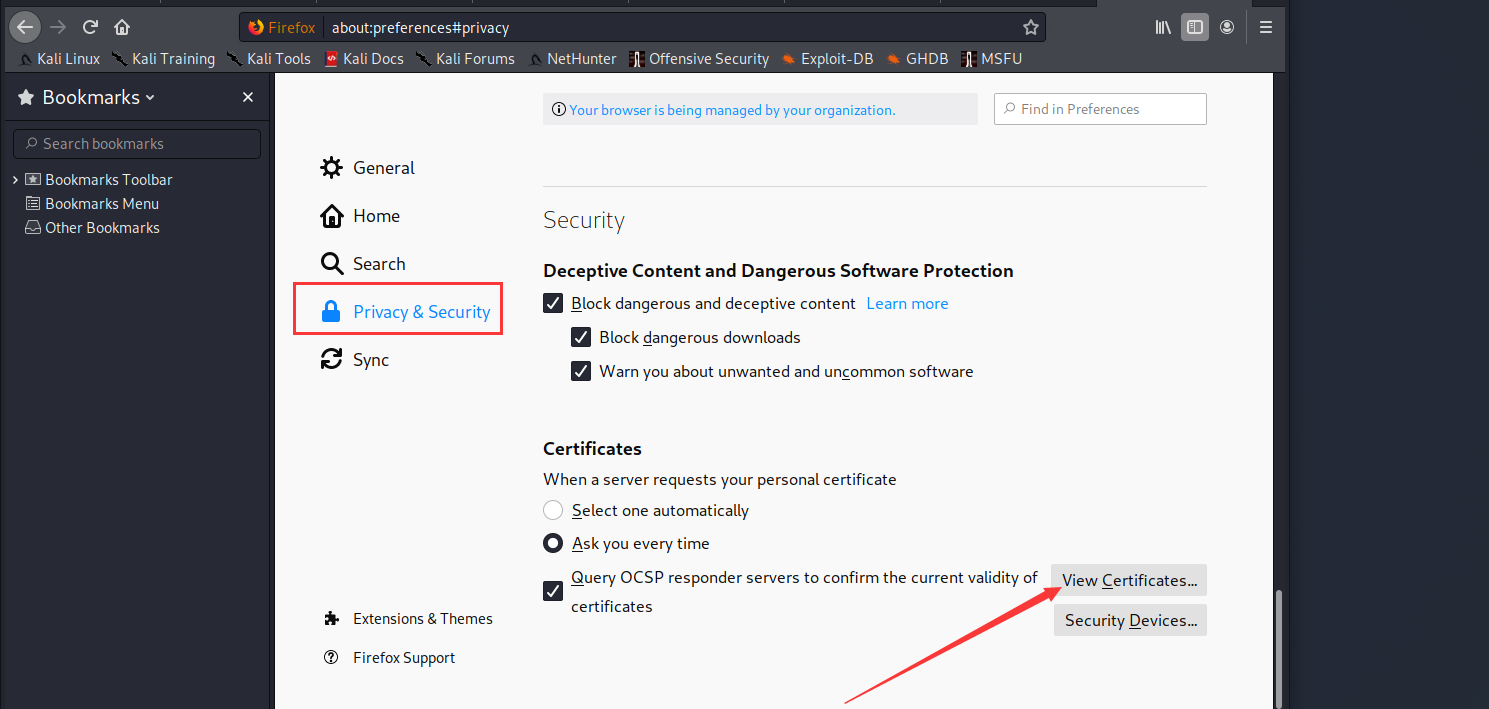

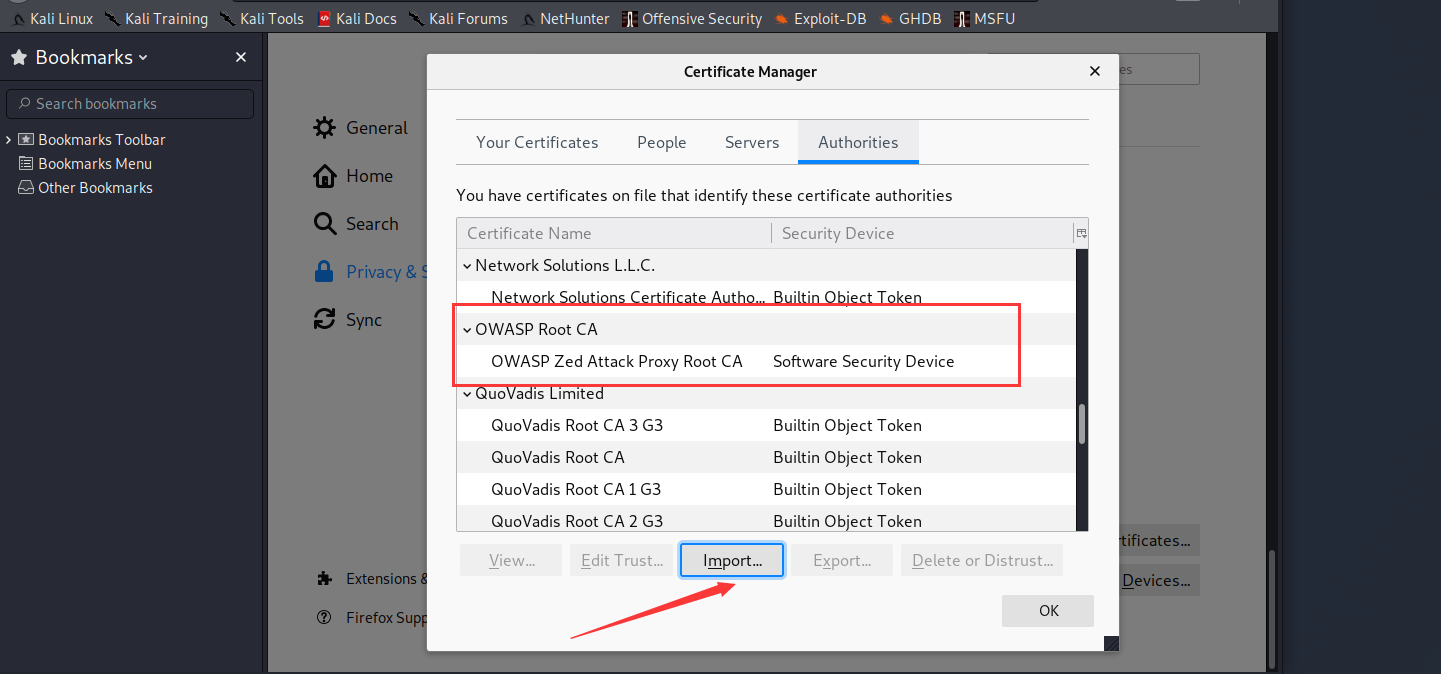

这里需要注意的一点是,如果想要抓取https的数据包,需要导入证书。先把证书保存到本地,如下图

然后打开浏览器,进入设置,导入证书即可。

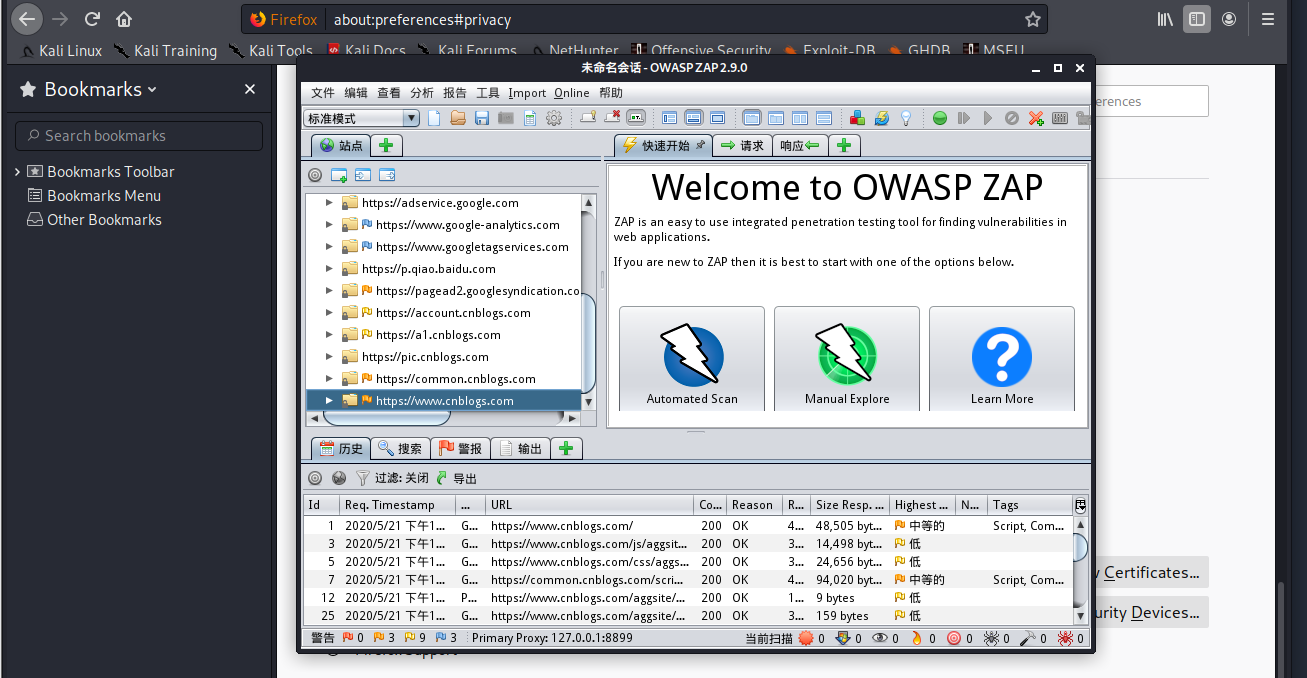

下面随便输入一个网址就可以抓包了,这里以博客园为例,如下图

发现有很多战站点信息,可以作为前期渗透测试的信息收集。关于Owasp-zap就介绍这么多,感兴趣的小伙伴可以研究研究。

Burp suite

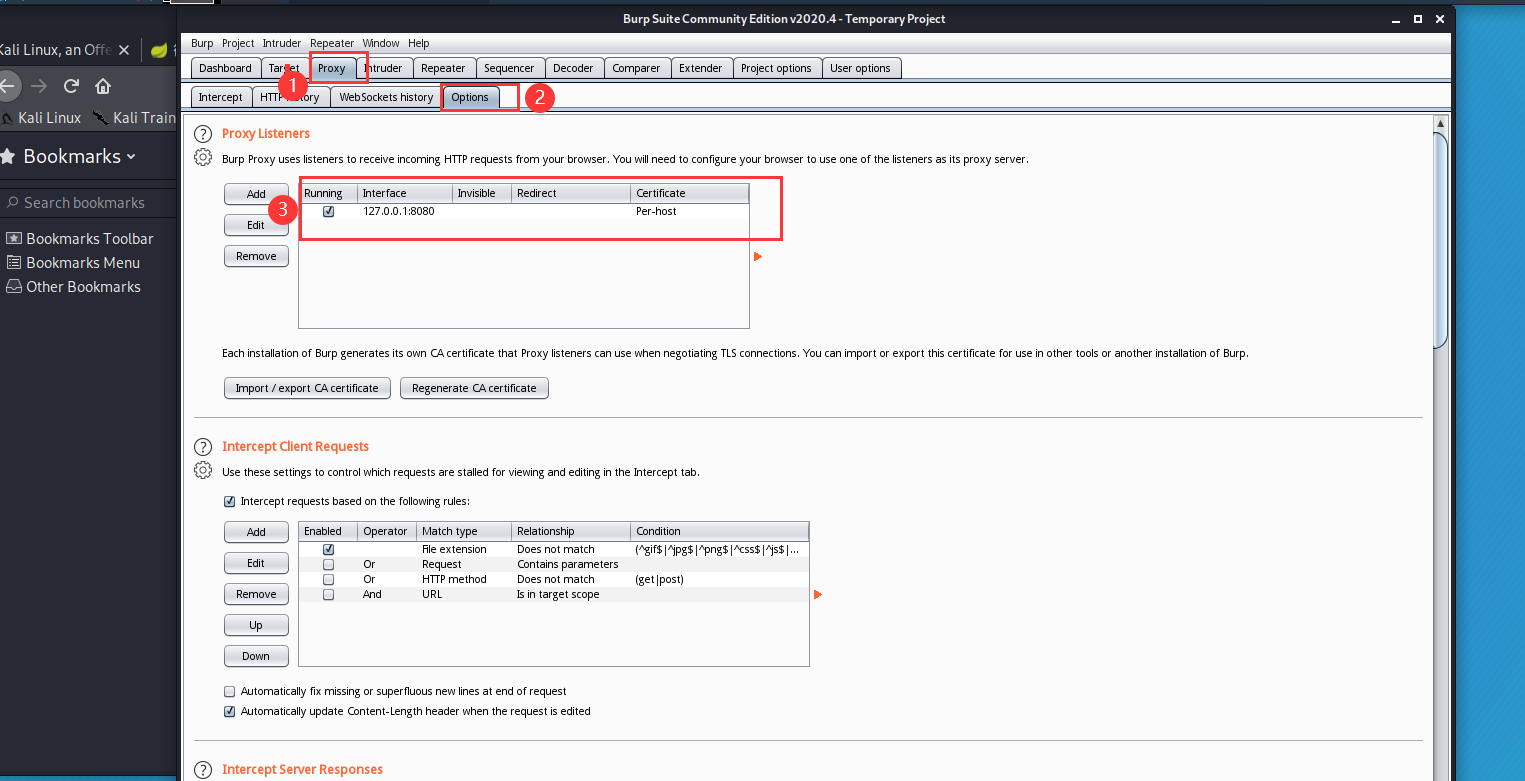

burpsuite可以说是一款渗透测试神器了,代理只是它的一个功能,它是用于攻击web应用程序的一个集成平台。kali中默认安装的为社区版,可以选择在本机安装破解版,功能更加齐全,有经济能力的,可以去官网购买正版。这里用kali内置的社区版演示。首先,需要先配置代理,burp默认代理端口为8080,如下图。

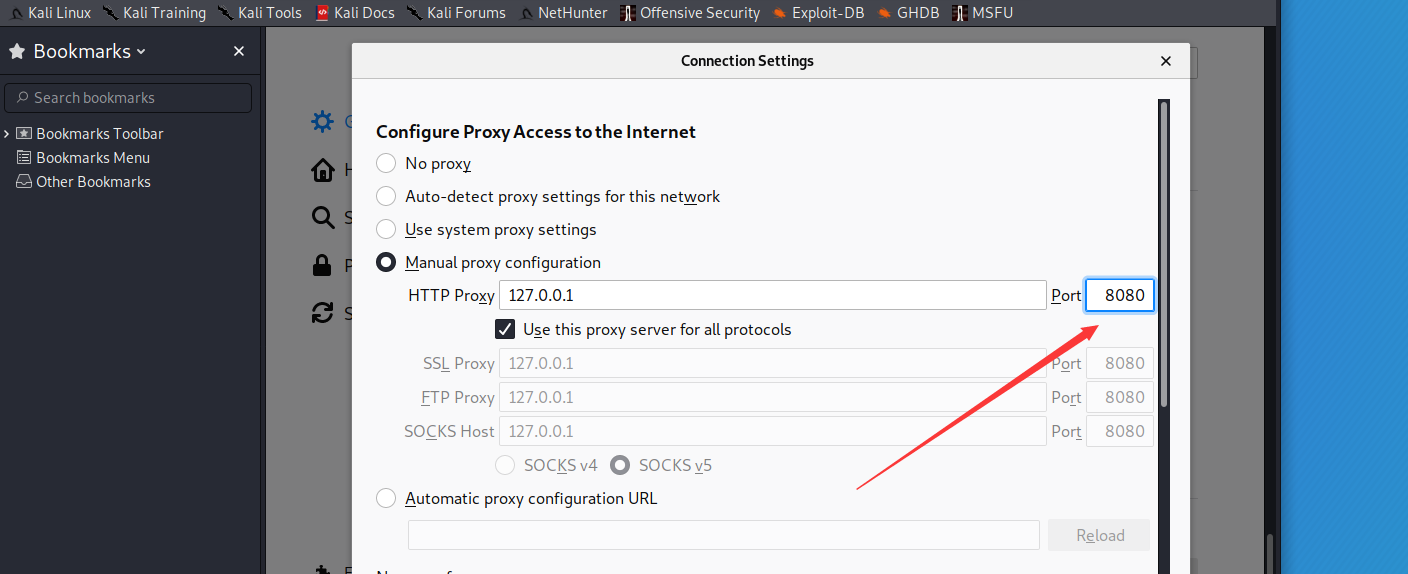

配置好以后点击proxy,抓取到数据包如下图

还有一些其他的功能,这里简单的介绍一下

Target(目标模块):

包含了SiteMap和scope两个选项卡,SiteMap会在目标中以树形和表形式显示,并且还可以查看完整的请求和响应。scope主要配合SiteMap做一些过滤功能。

Intruder(入侵模块):

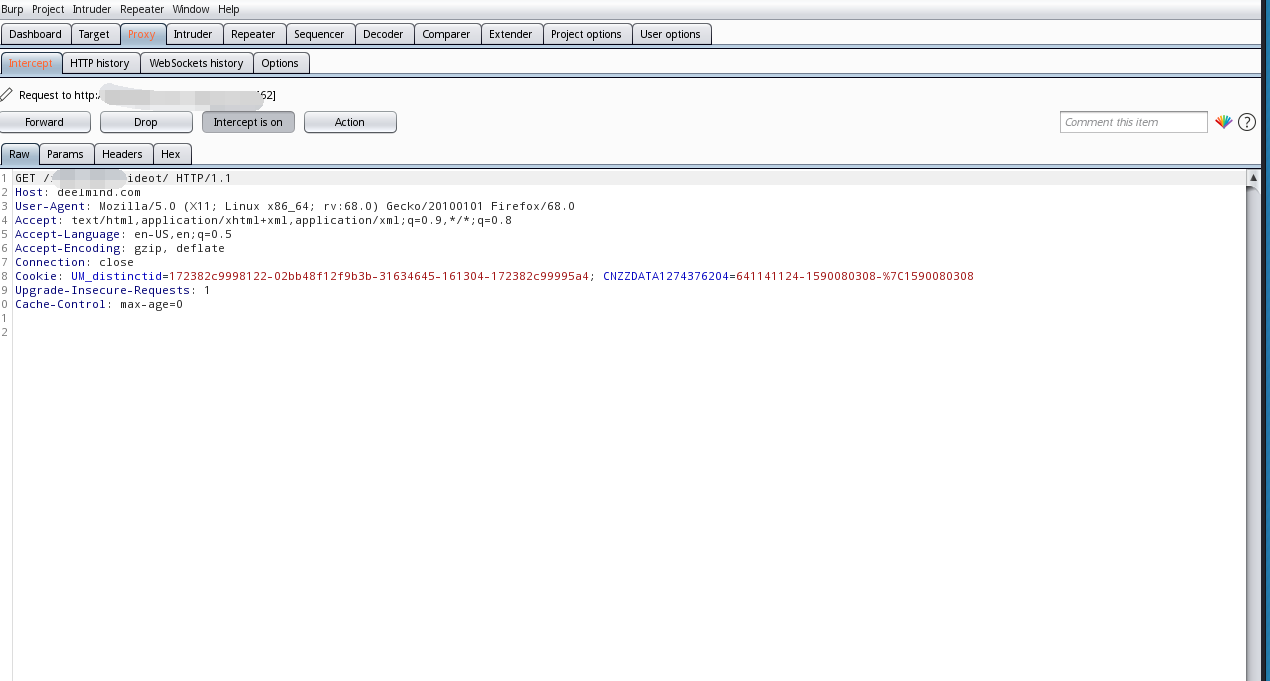

这个功能比较强大,可以用来暴力破解,暴力猜解目录,或者账号名和密码,支持四种暴力破解方式,如下图

说一说它们的区别。

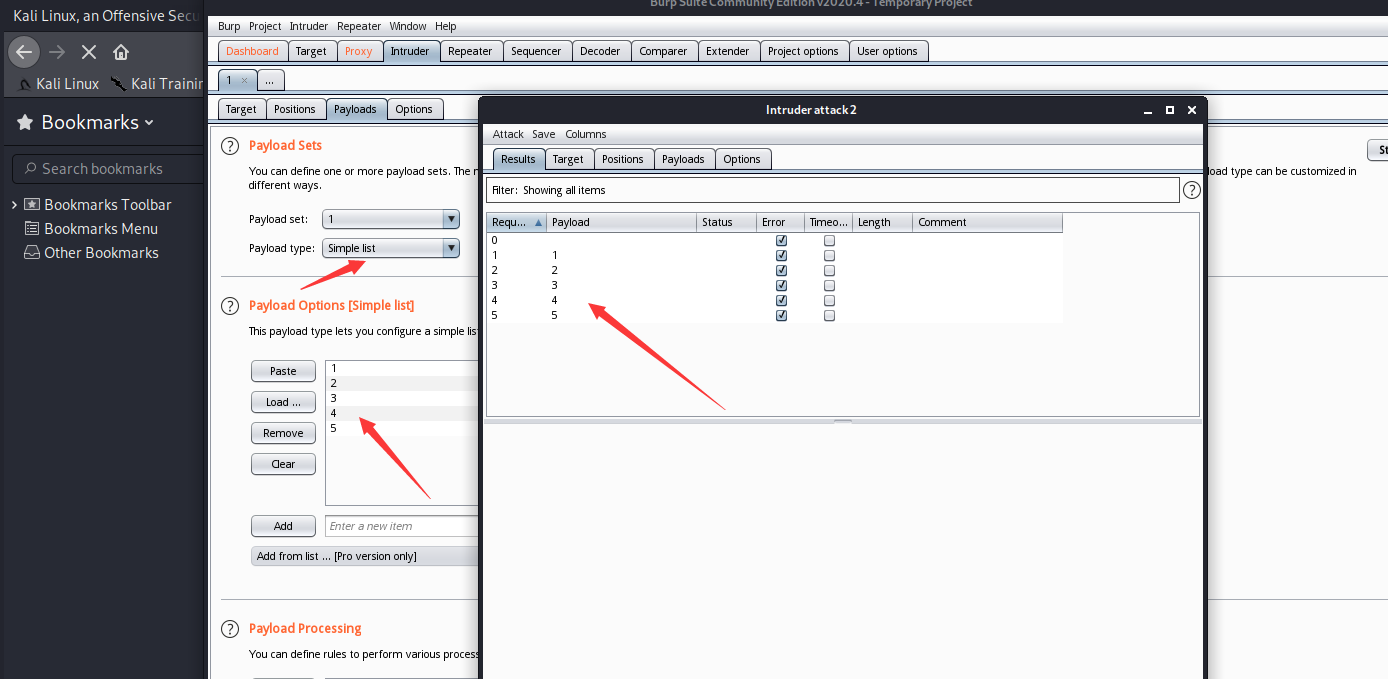

1,Sniper(狙击手):设置一个参数的话,例如字典是5个密码,就执行5次,如果设置两个参数就执行10次,第一个参数由第一个开始依次排列,可能有点抽象,一看图就明白了。

一般第一种爆破模式是用来猜解网站目录的。

2,Battering ram(攻城锤):一个参数的话和Sniper一样,两个参数就一起爆破。五个密码爆破的话,也就爆破5次。如图。

3,Pitchfork(草叉模式):这个必须两个参数,两个密码字典,例如第一个字点为1,5。第二个字典为3,9。那么爆破的两个结果为1,3和5,9。下图中的两个字典为15和610。

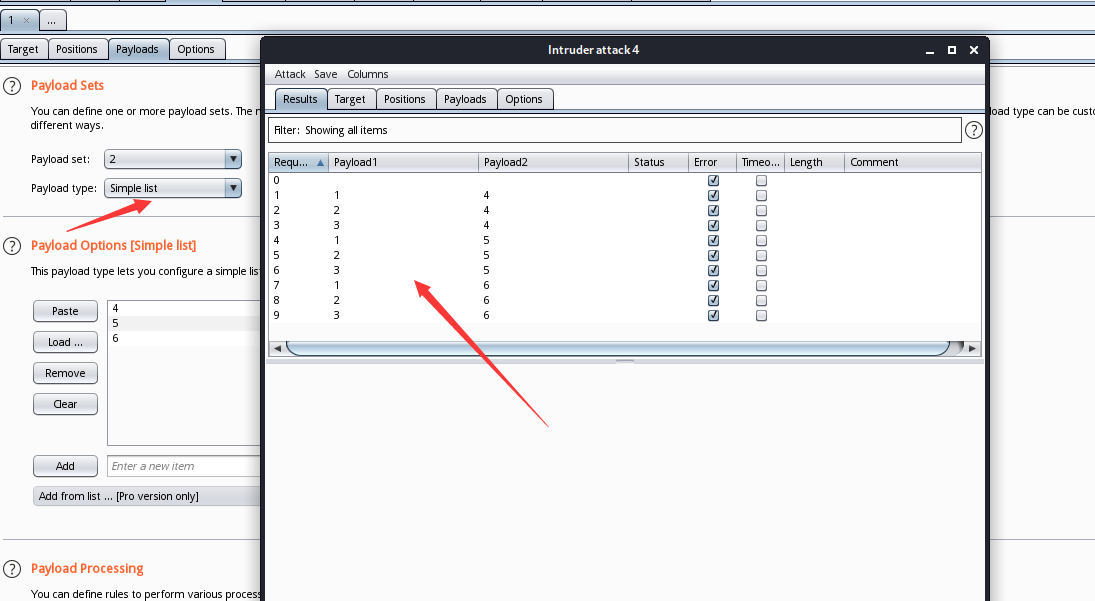

4,Cluster bomb(集束炸弹):这个是最狠的,也是两个参数,例如,我第一个字典为1,2,3。第二个字典为4,5,6。那么它爆破的结果为:1,4。1,5。1,6。2,4。2,5....依次往下。如下图。

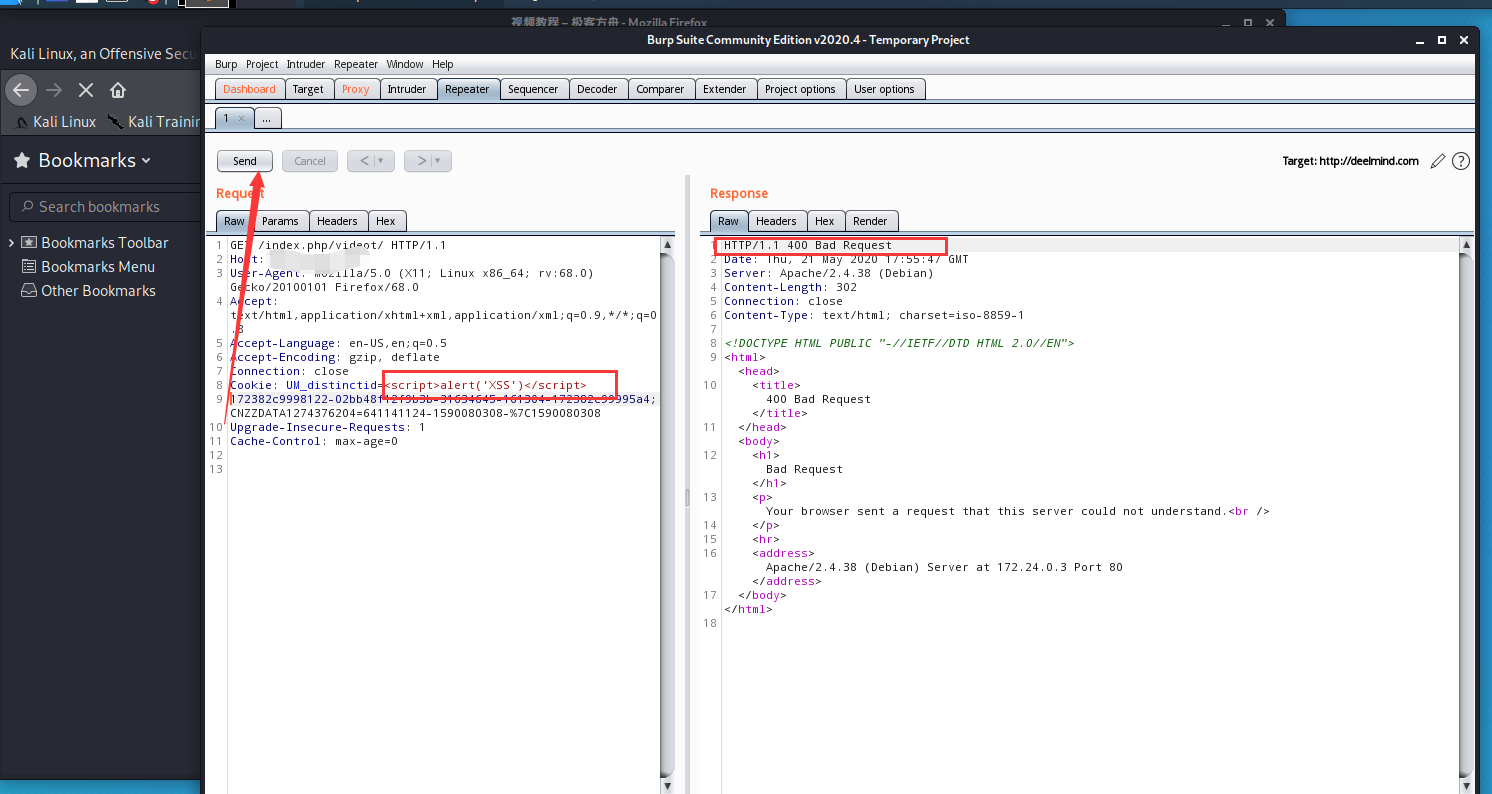

Repeater(中继器模块)

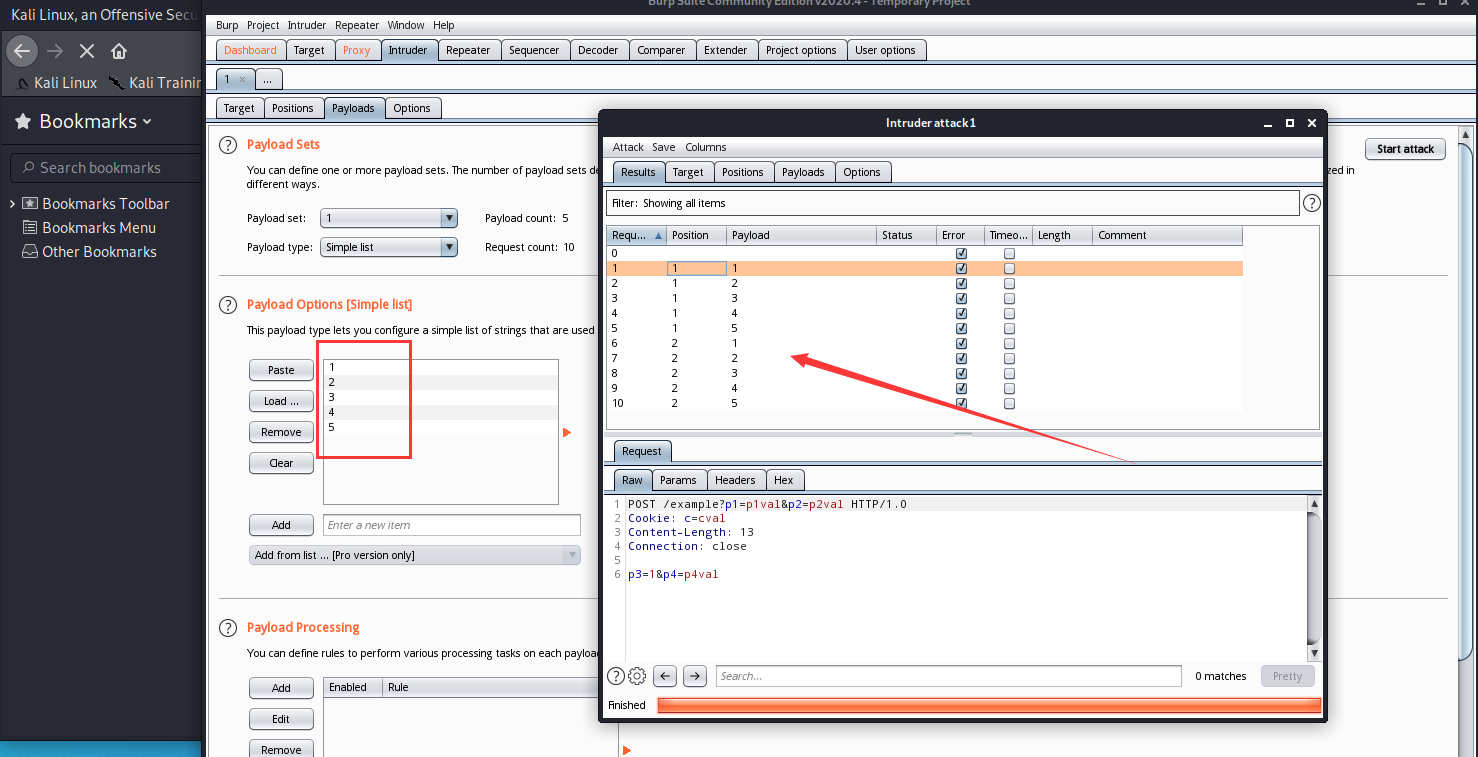

这个功能比较强大,调试利器,一般我们抓取到数据包,就会发送到Repeater模块来进行调试,比如我插入一个跨站脚本,看看有没有跨站漏洞,如下图。

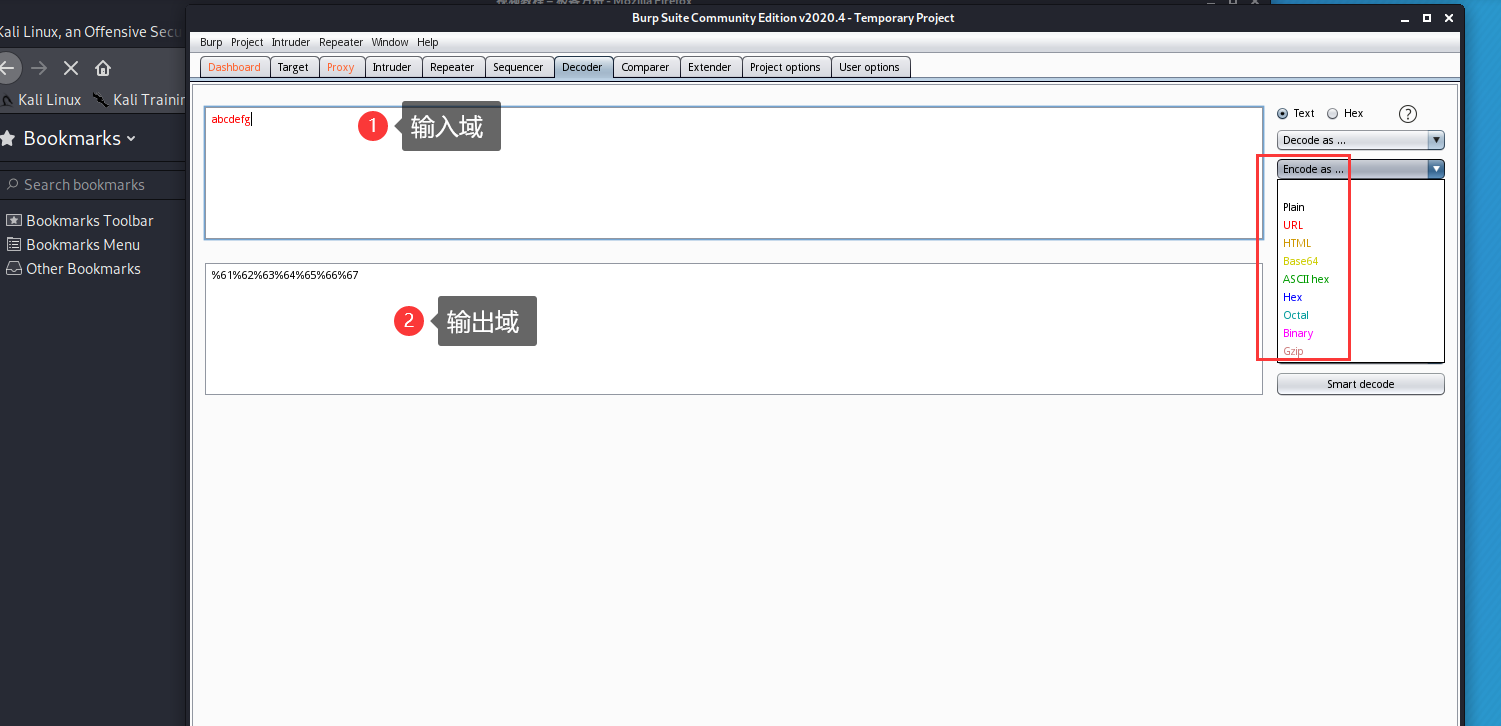

Decoder(编码解码模块)

支持支持URL、HTML、Base64、ASCII、16进制、8进制、2进制、GZIP共八种形式的格式转换,如下图

还有一些其他的功能,这里就不依次说了,比如,你可以安装一些插件,burp里面有插件商店,如果你懂得Java,你可以自己开发插件,burp它都支持。

kali下一些代理工具的简单描述的更多相关文章

- kali下的webshell工具-Weevely

Weevely ------------------------------------------------ 主要特点: · 隐蔽的类终端的PHP webshell · ...

- kali下的截图工具scrot、flameshot和deepin-scrot

对于这几个截图工具,精简好用的应该是deepin-scrot了,这是个和QQ截图有类似功能的Linux截图工具.flameshot的功能是最多的,也很好用,虽然有的功能用不上. 1.scrot安装和使 ...

- centos 6.5下安装nmap工具及简单用法

Nmap是一款针对大型网络的端口扫描工具,被广泛应用于黑客领域做漏洞探测以及安全扫描,其主要功能有主机发现(Host Discovery). 端口扫描(Port Scanning). 版本侦测(Ver ...

- kali下的miranda工具只适合同一路由下使用

在终端输入如下命令: miranda -v -i eth0 上面的命令是指定打开网卡eth0,返回结果如下: miranda提示输入开启upnp的主机,现在我们不知道哪台主机开启了upnp,输入命令“ ...

- Kali下的内网劫持(三)

前面两种说的是在Kali下的ettercap工具通过配合driftnet和urlsnarf进行数据捕获,接下来我要说的是利用Kali下的另外一种抓包分析工具——wireshark来进行捕获数据: 首先 ...

- Kali下的内网劫持(四)

在前面我都演示的是在Kali下用命令行的形式将在目标主机上操作的用户的信息捕获的过程,那么接下来我将演示在Kali中用图形界面的ettercap对目标主机的用户进行会话劫持: 首先启动图形界面的ett ...

- 建站第二步:简单配置Nginx反代理工具

简单配置Nginx反代理工具 你要用你的域名能和服务器绑定就要用一些反代理工具 Nginx (engine x) 是一个高性能的HTTP和反向代理web服务器,极其优异的服务器软件,底层为C 来自某些 ...

- kali 下的邮件发送工具 swaks

kali 下的邮件发送工具 swaks Swaks 是一个功能强大,灵活,可编写脚本,面向事务的 SMTP 测试工具,目前 Swaks 托管在私有 svn 存储库中. 官方项目 http://jetm ...

- Python接口测试实战1(下)- 接口测试工具的使用

如有任何学习问题,可以添加作者微信:lockingfree 课程目录 Python接口测试实战1(上)- 接口测试理论 Python接口测试实战1(下)- 接口测试工具的使用 Python接口测试实战 ...

随机推荐

- 日志分析工具ELK(三)

目前官网更新特别快,不到半年时间就更新了好几个版本,目前最新的是5.1 以下安装配置使用4.5版本的 https://www.elastic.co/guide/en/kibana/4.5/index. ...

- awk和sed命令

awk awk是一个强大的编辑工具,可以在无交互的情况下实现相当复杂的文本操作 awk是行处理器: 相比较屏幕处理的优点,在处理庞大文件时不会出现内存溢出或是处理缓慢的问题,通常用来格式化文本信息 a ...

- 数学--数论--Alice and Bob (CodeForces - 346A )推导

It is so boring in the summer holiday, isn't it? So Alice and Bob have invented a new game to play. ...

- idea使用maven在install时跳过测试

在右边1处点开maven面板,然后选中2,会发现test已经×掉了,再进行install时将跳过test

- 前端福利,用 JS 就能实现抖音养号等诸多功能

我是风筝,公众号「古时的风筝」,一个不只有技术的技术公众号,一个在程序圈混迹多年,主业 Java,另外 Python.React 也玩儿的 6 的斜杠开发者. Spring Cloud 系列文章已经完 ...

- Oracle创建包

包: 在公司中,如果业务逻辑比较复杂,需要定义很多过程或者函数.有可能需要定义几十个过程或者函数,这些过程或者函数如果都放到一起,是不是不好管理?我们一般使用包来管理过程或者函数,一个包中可以定义多个 ...

- 王颖奇 201771010129《面向对象程序设计(java)》第六周学习总结

实验六 继承定义与使用 实验时间 2018-9-28 1.目的与要求 理论部分: 继承(inheritance): 继承的特点:具有结构层次:子类继承了父类的域和方法. 主要内容: (1)类.子类.超 ...

- Qt源码解析之-从PIMPL机制到d指针

一.PIMPL机制 PIMPL ,即Private Implementation,作用是,实现 私有化,力图使得头文件对改变不透明,以达到解耦的目的 pimpl 用法背后的思想是把客户与所有关于类的私 ...

- [hdu5448 Marisa’s Cake]多边形面积,公式化简

题意:给一个凸多边形,求任选若干点形成的多边形的面积和. 思路: 按一定方向(顺时针或逆时针)对多边形的顶点进行编号,则多边形的面积计算公式为:f1 x f2 + f2 x f3 + ... fn-1 ...

- requestAnimationFrame/cancelAnimationFrame——性能更好的js动画实现方式

用js来实现动画,我们一般是借助setTimeout或setInterval这两个函数,css3动画出来后,我们又可以使用css3来实现动画了,而且性能和流畅度也得到了很大的提升.但是css3动画还是 ...