20145237《网络攻防》Web基础

基础问题回答

什么是表单:

表单是一个包含表单元素的区域。表单元素是允许用户在表单中输入信息的元素。表单在网页中主要负责数据采集功能。

浏览器可以解析运行什么语言:

超文本标记语言:HTML;

可扩展标记语言:XML;

脚本语言:ASP、PHP、Script、JavaScript、VBScript、Perl、Python、ColdFusion、Java、JSP等。

WebServer支持哪些动态语言:

比较常用的有ASP语言,PHP语言和JSP语言。

实践过程

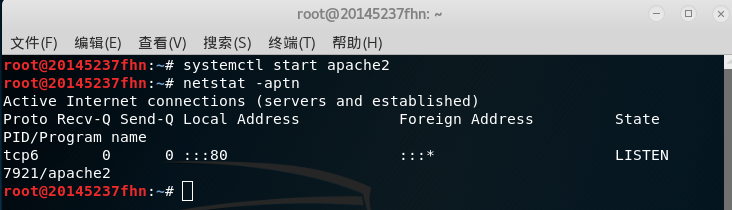

(1)首先打开kali,输入命令

systemctl start apache2,打开apache.接着输入nestat -aptn查看端口号,在这里我没有将端口号修改为我的学号,用的是80端口。如果想要将端口修改自己学号,可以输入vi /etc/apache2/ports.conf更改apache2的监听端口号。

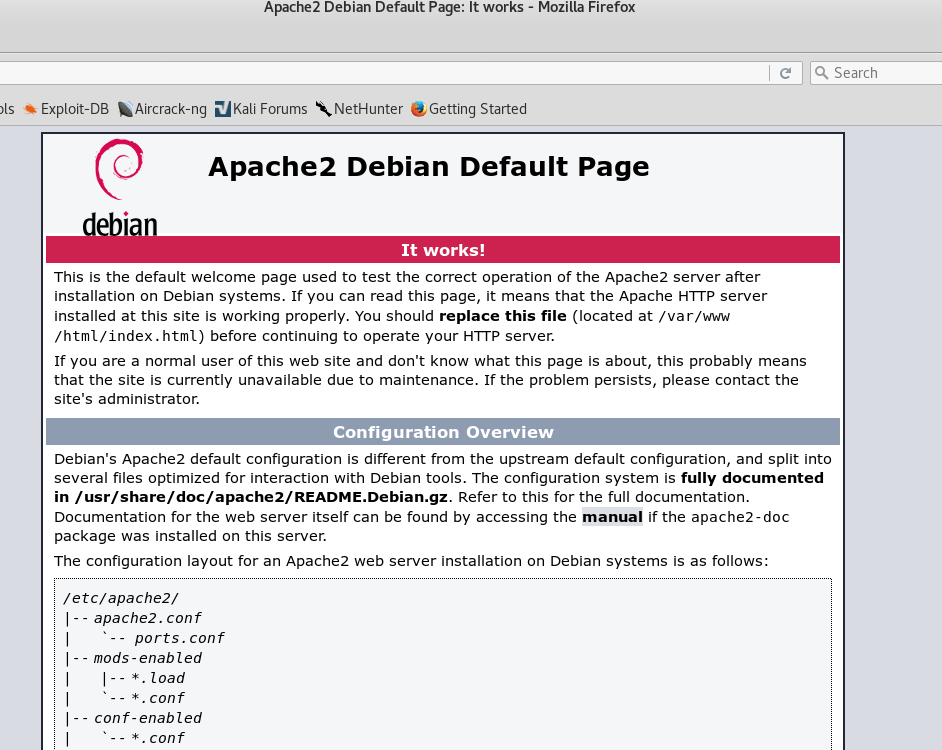

- (2)在浏览器中输入127.0.0.1:80,查看Apache是否正常运行:

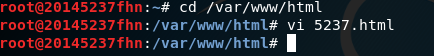

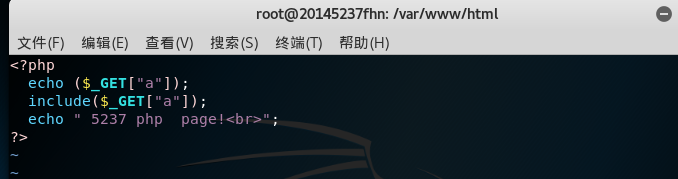

(3)输入

cd /var/www/html进入apache的工作目录下,新建一个.html文件,我是以自己的学号命名。

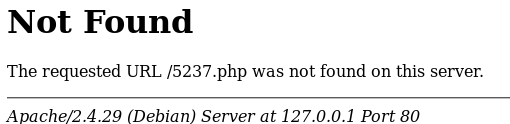

(4)我们尝试输入用户名密码后,会出现Not Found错误

(5)所以我们还需要新建一个php文件

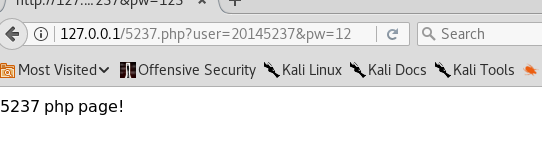

(6)打开浏览器访问localhost:80/文件名.html,之后输入用户名密码点击提交。成功跳转到自己刚刚写好的网页:

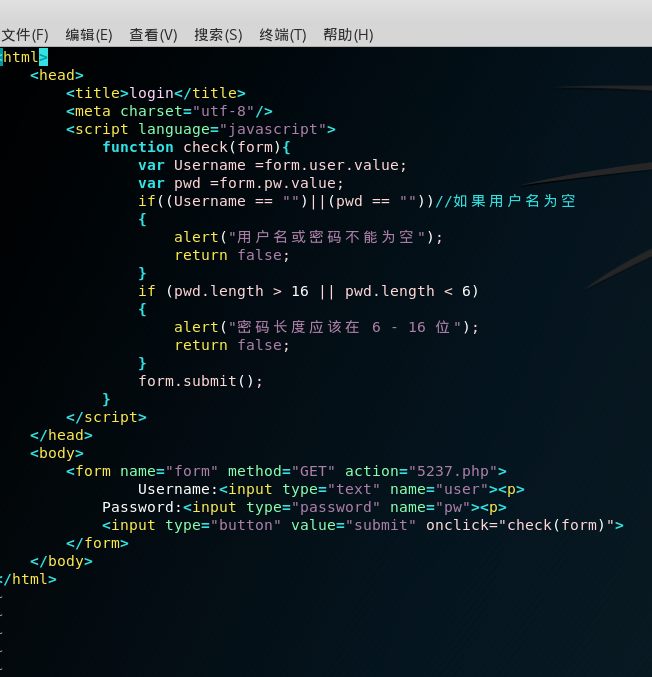

(7)之后我们可以在前面做成功的基础上,完善一个web前端javascript

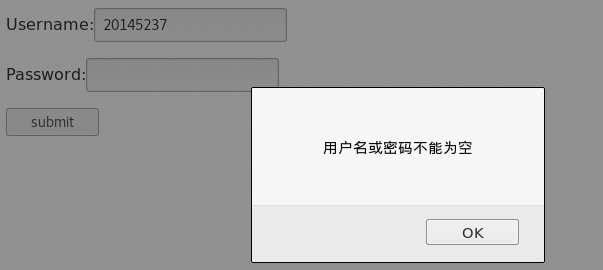

- (8)测试修改后的成果

Web后端:MySQL基础

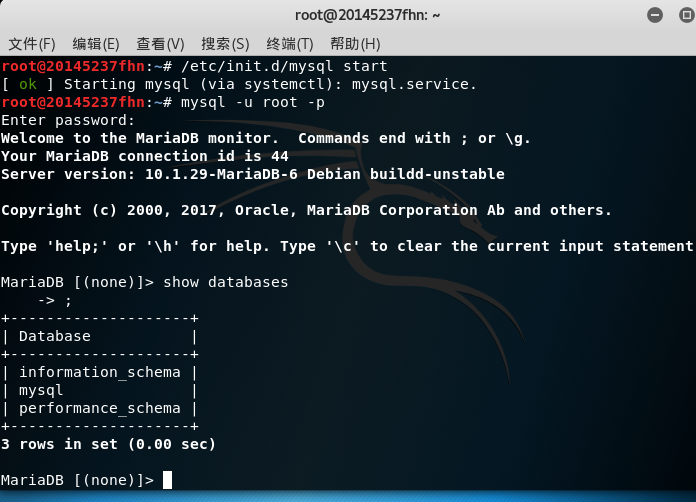

(1)输入

/etc/init.d/mysql start启用MySQL;输入mysql -u root -p进入MySQL;默认密码为:p@ssw0rd

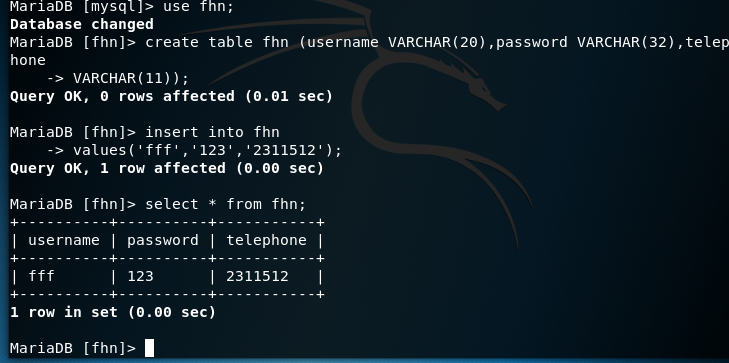

(2) 输入

CREATE SCHEMA TestLogin;创建一个数据库TestLogin;再依次输入以下命令创建数据库和新表:

1.use fhn;

2.create table fhn(username VARCHAR(20),password VARCHAR(32),telephone 3.VARCHAR(11));

(3)接着输入以下命令来填充表中的数据

insert into 表名

values('值1','值2','值3'...);

使用select * from 表名;查询表中的数据:

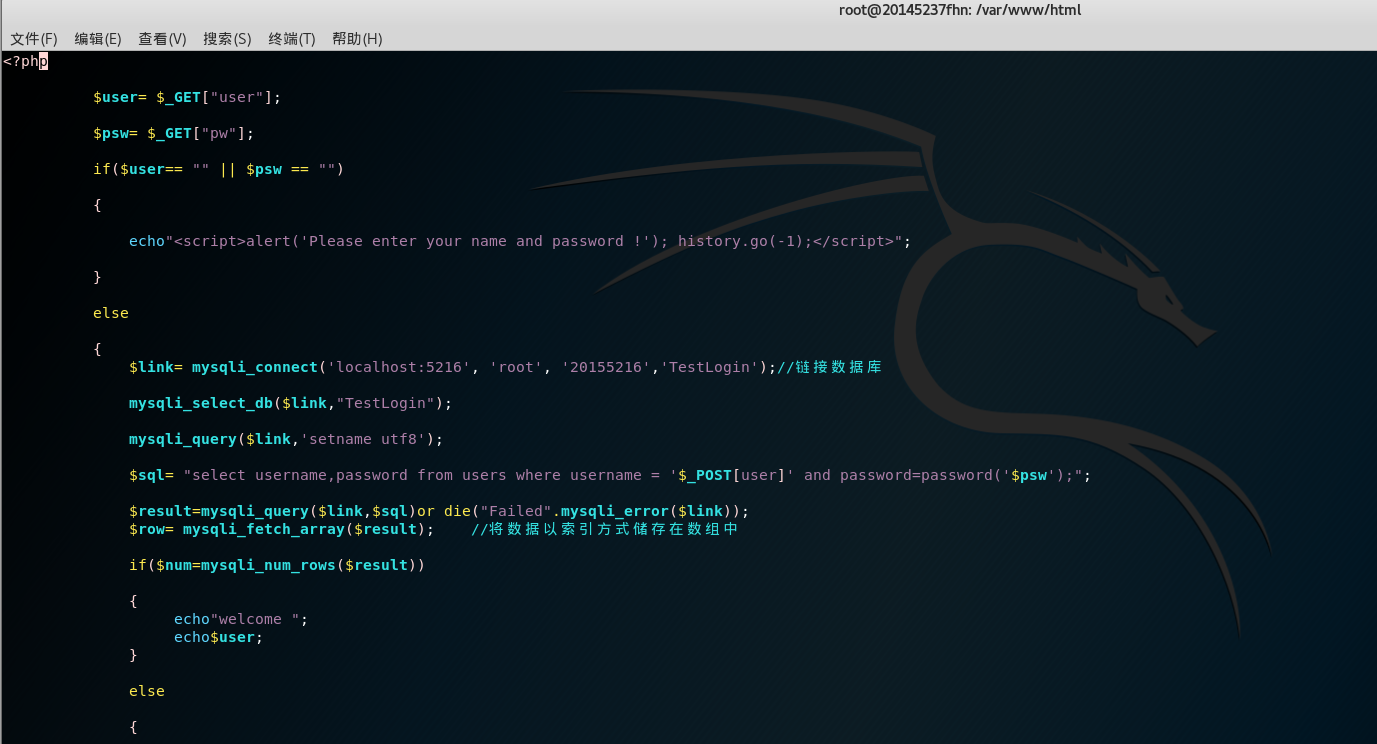

(4)接下来对php进行改编:

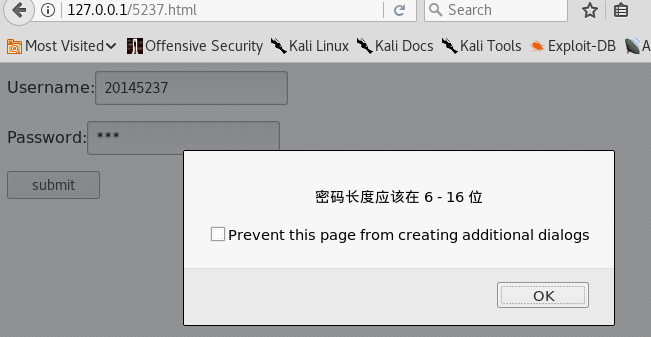

(5)用之前的前端打开输入密码,由于我之前的密码为123,这次修改后有了长度限制

(6)修改符合的密码后成功

(7)若登录失败

SQL注入

(1)SQL注入实际上就是利用已有的语法知识在页面中用来填写用户名密码的地方来写脚本,从而达到非法登陆等目的;

在用户名输入框中输入' or 1=1#,可以强行登陆:

XSS攻击

(1)

XSS表示跨站脚本攻击,通过插入恶意脚本,实现对用户游览器的控制。

具体来说假如用户提交的数据含有js代码,不做任何处理就保存到了数据库,读出来的时候这段js代码就变成了可执行的代码。一般用户提交的数据永远被认为是不安全的,在保存之前要做对应的处理。

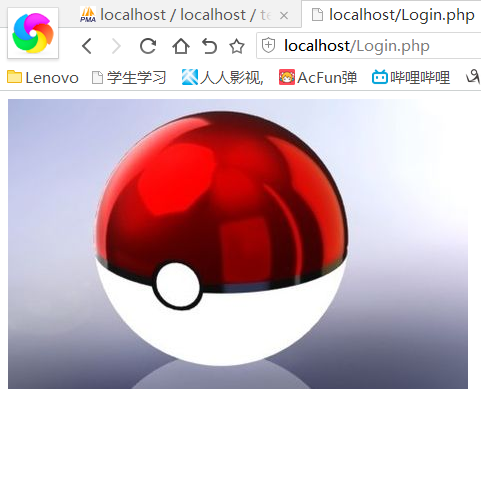

先将一张图片保存到/var/www/html目录下;

在用户名处输入fhn,点击登录就会出现保存在其中图片

实验总结与体会

这次实验让我们深入了解了遇到的那些欺骗网站是如何构成的,如果我们努力认真费功夫也能像学霸一样做一个非常逼真的网站,这次做实验的过称中遇到的一个问题是最后php文件修改后打开无内容,询问了学霸后,他们告诉我是环境有问题,只得用别人的电脑达成这一任务。

20145237《网络攻防》Web基础的更多相关文章

- 20145306 张文锦 网络攻防 web基础

20145306 网络攻防 web基础 实验内容 WebServer:掌握Apache启停配置修改(如监听端口)前端编程:熟悉HTML+JavaScript.了解表单的概念编写不同的HTML网页,放入 ...

- 网络对抗——web基础

网络对抗--web基础 实践内容 (1)Web前端HTML (2)Web前端javascipt (3)Web后端:MySQL基础:正常安装.启动MySQL,建库.创建用户.修改密码.建表 (4)Web ...

- 20145306 网路攻防 web安全基础实践

20145306 网络攻防 web安全基础实践 实验内容 使用webgoat进行XSS攻击.CSRF攻击.SQL注入 XSS攻击:Stored XSS Attacks.Reflected XSS At ...

- 20155201 网络攻防技术 实验九 Web安全基础

20155201 网络攻防技术 实验九 Web安全基础 一.实践内容 本实践的目标理解常用网络攻击技术的基本原理.Webgoat实践下相关实验. 二.报告内容: 1. 基础问题回答 1)SQL注入攻击 ...

- 20155201 网络攻防技术 实验八 Web基础

20155201 网络攻防技术 实验八 Web基础 一.实践内容 Web前端HTML,能正常安装.启停Apache.理解HTML,理解表单,理解GET与POST方法,编写一个含有表单的HTML. We ...

- 20155211 网络攻防技术 Exp08 Web基础

20155211 网络攻防技术 Exp08 Web基础 实践内容 Web前端HTML,能正常安装.启停Apache.理解HTML,理解表单,理解GET与POST方法,编写一个含有表单的HTML. We ...

- 20155235 《网络攻防》 实验九 Web安全基础

20155235 <网络攻防> 实验九 Web安全基础 实验内容 SQL注入攻击 XSS攻击 CSRF攻击 WebGoat WebGoat是OWASP组织研制出的用于进行web漏洞实验的应 ...

- 20155235 《网络攻防》 实验八 Web基础

20155235 <网络攻防> 实验八 Web基础 实验内容 Web前端HTML(0.5分) 能正常安装.启停Apache.理解HTML,理解表单,理解GET与POST方法,编写一个含有表 ...

- 20155306 白皎 《网络攻防》 EXP8 Web基础

20155306 白皎 <网络攻防> EXP8 Web基础 一.问题回答 - 什么是表单 表单:一般用来收集用户的信息和反馈意见 表单包括两个部分:一部分是HTML源代码用于描述表单(例如 ...

- 20155318 《网络攻防》 Exp9 Web基础

20155318 <网络攻防> Exp9 Web基础 基础问题 SQL注入攻击原理,如何防御 就是通过把SQL命令插入到"Web表单递交"或"输入域名&quo ...

随机推荐

- F题:等差区间(RMQ||线段树)

原题大意:原题链接 题解链接 给定一个长为n的数组元素和q次区间[l,r]询问,判断区间[l,r]内元素排序后能否构成等差数列 #include<cmath> #include<c ...

- 《Java入门第二季》第四章 多态

Java 中的多态1.引用的多态:意思就是父类的句柄既可以持有本类的对象,也可以持有子类的对象. 2.方法的多态:注意点是当父类句柄持有子类对象的时候,无法调用子类特有的方法. 多态中的引用类型转换1 ...

- Python3.x:os.path模块

Python3.x:os.path模块 #返回绝对路径 os.path.abspath(path) #返回文件名 os.path.basename(path) #返回list(多个路径)中,所有pat ...

- 20145104张家明 《Java程序设计》第4周学习总结

20145104张家明 <Java程序设计>第4周学习总结 教材学习内容总结 第六章 1.继承的定义及目的 面向对象中,子类继承父类,避免重复的行为定义.不过并非为了避免重复定义行为就使用 ...

- Java 面试题收集

1.java有哪些常用的包 java.langjava.utiljava.iojava.netjava.sqljava.awtjava.text java.math 2.Java接口修饰符final ...

- UVA 12338 Anti-Rhyme Pairs(hash + 二分)题解

题意:给出两个字符串的最大相同前缀. 思路:hash是要hash,不hash是不可能的.hash完之后从头遍历判断超时然后陷入沉默,然后告诉我这能二分orz,二分完就过了,写二分条件写了半天.不要用数 ...

- hdu_2048 错排问题

错排问题本质上就是一个动态规划问题,其状态转移方程为: 记d[n]为n个人错排情况的总数. 那么策略可以描述为:分析第n个人错排的可能情况: 1)前n-1个人满足错排的情况,那么第n个人加入后还要错排 ...

- building '_mysql' extension error: [WinError 2] 系统找不到指定的文件。

D:\4yanjiiu\APIzidong\MySQL-python-1.2.5>py running install running bdist_egg running egg_info wr ...

- Question: Database Of Tumor Suppressors And/Or Oncogenes

https://www.biostars.org/p/15890/ 71 5.9 years ago by Malachi Griffith ♦16k Washington Univers ...

- 100W数据,测试复合索引

复合索引不是那么容易被catch到的. 两个查询条件都是等于的时候,才会被catch到. mysql> select count(*) from tf_user_index where sex ...