【转】安全加密(一):这些MCU加密方法你都知道吗?

本文导读

随着物联网和边缘计算的出现,五花八门的MCU也被应用其中,如何保证我们的程序安全和知识产权不受侵犯呢,本文我们将对主流MCU的程序加密进行讲解,希望能够帮助你选择最适合自己应用的微处理器。

1. MCU加密

通常所说的MCU加密是指将用户的程序固件保护起来,防止别人通过外部调试接口或者其他方法读取烧写在Flash中的程序。保护自家方案不轻易被别家抄袭,从硬件上保护自己的知识产权。MCU加密还指防止自家程序被恶意读取破解。

2. 常用MCU加密方式

通过写特定配置字;

增加外部加密芯片;

对程序代码进行密码加密,使程序变成密文;

程序校验芯片的唯一ID。

2.1 配置字加密

2.1.1 原理

MCU厂商在设计芯片时在芯片中增加特定的非易失存储,该存储也可能是Flash的特定地址区域。用户可以通过外部工具或在程序的特定地址写入使能存储保护的值。

配置字加密在芯片完成上电时序后才会生效,一般包含以下功能:

禁能调试接口(JTAG/SWD);

不禁能调试接口,但不允许调试器连接内核和访问Flash和RAM空间;

关闭读写Flash的ISP指令;

禁止除芯片正常执行程序外读Flash操作;

禁能芯片从外部接口或RAM启动执行代码。

2.1.2 应用场景

这种加密方式通常用在程序存储在芯片内部Flash的系统中。例如NXP LPC系列MCU、GD32系列MCU、NXP Kineits Cortex-M系列。

2.2 外接加密芯片

2.2.1 原理

加密芯片保护程序的方式,是通过程序与外部加密IC的交互来确认程序是否进一步执行。

利用芯片随机数外设或者其他能够产生随机数的机制,在每次上电后系统取得一个随机数,并将这个随机数通过类似IIC的协议传给外部的硬件加密IC。随后系统按先前约定的算法进行结果计算,等待外部IC接收到随机数并也算出结果后,外部IC会将计算结果传回给系统。如果系统的计算结果和外部IC的计算结果相同,则说明外部的加密IC存在。

2.2.2 应用场景

这种加密方式主要用在用户对代码中关键算法的加密,算法通常会以Lib的方式提供,只有购买了对应加密芯片(类似于产品密钥)的客户才能够使用算法程序。

2.3 UID检验加密

2.3.1 原理

UID加密一种用户主动加密的方式。当下几乎所有处理器内部都包含UID,可以通过直接寻址读取或者IAP指令获得。

UID加密通常分为二种方式:

用户在烧写程序时,读取一次芯片UID将其写入Flash特定区域。在程序启动时直接读取UID和Flash内部的数值进行比较决定是否启动;

用户读取UID后通过私有密钥将UID加密之后的信息写入Flash特定地址,例如Flash的最后一个扇区。程序启动时,首先读取芯片UID并通过同样的密钥和算法进行计算后与Flash中的数值进行比较决定是否启动。

其中第一种最容易被破解,第二种也存在潜在风险,为了增强第二种的安全性,可以将加密后的数据拆分后分别存放到Flash的不同位置,运行时再组合。

2.3.2 应用场景

主要用在一些不需要太多保护的协议栈上,例如LoRa协议栈、文件系统、私有操作系统等。协议栈相对算法的价值会低一些,增加加密芯片的成本显得过高。

同时这种方式也可延伸为使用PID(每个型号的ID相同)来区分设备型号。

2.4 程序固件加密

2.4.1 原理

程序固件加密是指通过私有密钥将整个程序固件加密计算后生成密文,使得程序即使被其他人拿到后也不可能被反编译。这种加密方式通常需要有一段地址存储密钥和解密程序,他们可以是芯片内部Bootloader或用户自己的Bootloader。

2.4.2 应用场景

这种加密方式主要用于芯片没有内部Flash或Flash较小,以及需要给用户升级固件的产品上。例如:

芯片从外部Flash启动时,外部Flash很容易被拷贝,盗版。这种应用通常芯片内部具备OTP区域用于编程密钥;

芯片内部Flash较小时可以将算法等文件放置在外部Flash中,运行时解密到内部RAM执行。密钥通常和内部Flash的程序一同存储;

使用在产品需要后期升级功能算法的项目中,可以在Bootloader中放置解密程序,升级的过程中,Bootloader将收到的固件解密烧写到内部Flash中。这样既可以随意发送产品更新固件,同时不用担心知识产权被侵害。

例如i.MX RT1050系列芯片就是使用程序固件加密,程序被放置在外部Flash中,执行时边解密边执行,对i.MX RT1050系列的加密问题可以联系我们。

3. 常用芯片的加密方式

3.1 NXP LPC系列

LPC系列MCU大多采用配置字加密方式,即CRP(Code Read Protection)加密。将配置字(CRP Key)写入特定的Flash地址中。芯片上电启动后内部boot会根据配置选择禁用相应的功能。

CRP是一种允许用户在系统中启用不同级别的安全性的机制,从而可以限制对片上闪存的访问和ISP的使用。当需要时,通过在0x0002FC中闪存位置编程特定模式来调用CRP。IAP命令不受代码读取保护的影响。

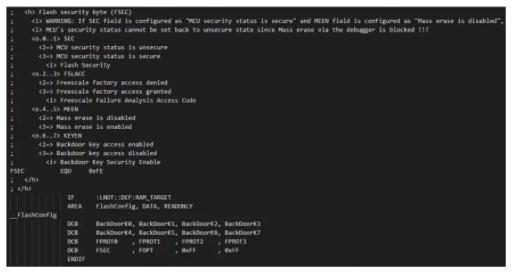

以LPC824位例,在启动文件(*.s)中找到CRP Key根据需要进行修改,如图3.1。

图3.1 CRP Key示例

注:切记在产品最终固件中才可使用CRP3,否则芯片将被锁死不能再被解锁。

3.2 NXP Kineits Cortex-M系列

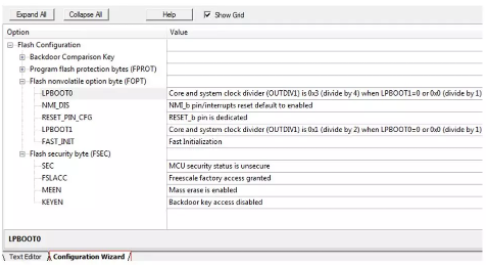

Kineits Cortex-M系列的加密同样使用配置字的方式写入Flash特定区域,但它比LPC系列相对复杂一些功能也更加强大。

Kineits Cortex-M系列的加密包含在FlashConfig区域,FlashConfig包含一些用于芯片内部Boot的配置信息,比如使能或禁能NMI引脚中断。

图3.2 FSL的FlashConfig段

使用keil工具可以快速使用UI配置,如图3.3所示:

图3.3 启动文件配置

3.3 GD32系列

GD32系列加密与和STM32系列加密方式类似。GD32内部包含一个FMC外设。FMC提供了一个安全保护功能来阻止非法读取闪存。此功能可以很好地保护软件和固件免受非法的用户操作。

FMC包含一个OB_RDPT字节与其补字节:

当将OB_RDPT字节和它的补字节被设置为0x5AA5,系统复位以后,闪存将处于非安全保护状态;

当设置OB_RDPT字节和它的补字节值为任何除0x5AA5外的值,系统复位以后,安全保护状态生效;

在安全保护状态下,主存储闪存块仅能被用户代码访问且前4KB的闪存自动处于页擦除/编程保护状态下。在调试模式下,或从SRAM中启动时,以及从boot loader区启动时,这些模式下对主存储块的操作都被禁止;

如果将OB_RDPT字节和它的补字节设置为0x5AA5,安全保护功能将失效,并自动触发一次整片擦除操作。

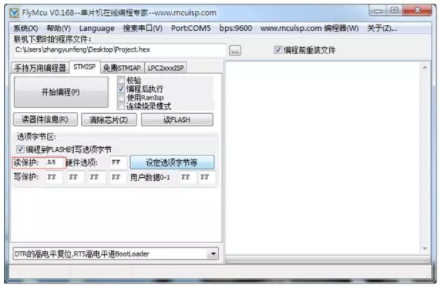

GD官方提供加密工具GigaDevice_MCU_ISP_Programmer或者使用FlyMCU等工具,操作界面如图3.4所示:

图3.4 GD32使用FlyMCU加密

3.4 i.MX RT系列

i.MX RT系列是NXP公司发布的跨界处理器,MPU的处理性能、MCU的开发方式。该系列不包含用户可用的内部Flash,所有代码都要存储在外部存储介质中。它使用FSL独有的HAB安全机制,能够达到比前面更安全的加密机制。

i.MX RT的加密是将程序固件完全通过工具转换为密文,不能够被反编译,同时i.MX RT内部包含OTP区域,用于编程密钥信息和启动信息,加密后不可读取。

芯片使用QSPI或HypeFlash时,可以实现边运行边解密,不占用额外的RAM空间,同时硬件解密配合内核中32KB ICache和32KB DCache使得程序运行不会受到固件加密的影响;

芯片还支持Boot时完全解密程序到内部RAM或外部SDRAM,这种方式代码的启动速度略微变慢,但是能够支持更多的启动方式:SD卡、MMC、Nand Flash等。

NXP提供加密工具CSF和密钥烧写工具FlashLoader,用于程序固件的加密和烧写。如有任何疑问可联系我们的FAE获得支持。

【来源】

【转】安全加密(一):这些MCU加密方法你都知道吗?的更多相关文章

- Java aes加密C#解密的取巧方法

摘要: 项目开发过程中遇到一个棘手的问题:A系统使用java开发,通过AES加密数据,B系统使用C#开发,需要从A系统获取数据,但在AES解密的时候遇到麻烦.Java的代码和C#的代码无法互通. Ja ...

- PHP、Java对称加密中的AES加密方法

PHP AES加密 <?php ini_set('default_charset','utf-8'); class AES{ public $iv = null; public $key = n ...

- 浅谈.NET中加密和解密的实现方法分享

这篇文章介绍了.NET中加密和解密的实现方法,有需要的朋友可以参考一下 .NET将原来独立的API和SDK合并到一个框架中,这对于程序开发人员非常有利.它将CryptoAPI改编进.NET的Syste ...

- php代码加密|PHP源码加密——实现方法

Encipher - PHP代码加密 | PHP源码加密下载地址:https://github.com/uniqid/encipher 该加密程序是用PHP代码写的,加密后代码无需任何附加扩展,无需安 ...

- base64加密PHP脚本的解码方法

转自:http://yoursunny.com/t/2009/PHP-decode/ PHP是网站服务端最流行的编程语言之一.PHP运行环境本身是开源的,服务器不加载插件时PHP脚本也无法加密.但是, ...

- 应对加密js的三种方法

经常遇到网页在登录后会对用户输入的帐号和密码通过js进行加密,导致模拟登录这类网站时受到阻碍 这里小记一下当前解决该问题的三种方法 1.利用python实现js同等加密. 2.利用selenium模拟 ...

- 破解php-screw加密过的文件有效方法

今天终于搞定更改过密钥的php-screw解密问题,乐呵一下! 改进下 这样就可以解密任何加密过的PHP源码(包括更改过密钥的),解密的原理稍后具体列出,先说下如何加密 列出之前写使用php scre ...

- Android 中 非对称(RSA)加密和对称(AES)加密

在非对称加密中使用的主要算法有:RSA.Elgamal.背包算法.Rabin.D-H.ECC(椭圆曲线加密算法)等. 优点: 非对称加密与对称加密相比,其安全性更好:对称加密的通信双方使用相同的秘钥, ...

- AES加密和Base64混合加密

/// <summary> /// AES加密方法(AES加密和Base64混合加密) /// </summary> /// <param name="toEn ...

随机推荐

- 虚拟机上不能使用CUDA

虚拟机的显卡是虚拟的,不能使用CUDA(至少很难),搞了一天才晃过神来: lspci 查找目前主机的硬件配备 用 grep -i 进行大小写无关的搜索

- Bagging(R语言实现)—包外错误率,多样性测度

1. Bagging Bagging即套袋法,其算法过程如下: 从原始样本集中抽取训练集.每轮从原始样本集中使用Bootstraping的方法抽取n个训练样本(在训练集中,有些样本可能被多次 ...

- 20155323刘威良《网络对抗》Exp5 MSF基础应用

20155323刘威良<网络对抗>Exp5 MSF基础应用 实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 1.1一个主动攻击实 ...

- Canvas事件绑定

canvas事件绑定 众所周知canvas是位图,在位图里我们可以在里面画各种东西,可以是图片,可以是线条等等.那我们想给canvas里的某一张图片添加一个点击事件该怎么做到.而js只能监听到canv ...

- libgdx学习记录8——对话框Dialog

Dialog在游戏中也很常用,尤其在设置.退出.商店.暂停等画面.Dialog的使用也可以通过skin实现,也可以自定义. 下面是一个简单的实例: package com.fxb.newtest; i ...

- effective c++ 笔记 (5-8)

//---------------------------15/03/26---------------------------- //#5 了解c++默默编写并调用哪些函数 { /* c++会 ...

- 基于Vue手写一个下拉刷新

当然不乏有很多下拉刷新的插件可以直接使用,但是自定义程度不强,大部分都只能改改文字,很难满足设计师的创意,譬如淘宝和京东首页那种效果,就需要自己花心思倒腾了,最近刚好有这种需求,做完了稍微总结一下,具 ...

- SpringBoot日记——MQ消息队列整合(二)

基于第一篇文章搭建好环境以后,我们这篇文章继续介绍如何在springboot中使用RabbitMQ. 1).单播:添加好pom文件和自定义配置后,来看: @Autowired RabbitTempla ...

- 《杜增强讲Unity之Tanks坦克大战》1-准备工作

0.案例介绍 0.1开始界面 点击Play Now 进入游戏界面 左边的坦克使用ws控制前后移动,ad键左右旋转,空格键开火 右边的坦克使用方向键上下控制前后移动,方向键左右键实现左右旋转 ...

- 在HTML中为JavaScript传递变量

在html中为JavaScript传递变量是一个关键步骤,然后就可以通过对JavaScript变量操作,实现想要达到的目的 本节代码主要使用了JavaScript中的document对象中的getEl ...