RDP协议暴力破解

真实案例|RDP协议暴力破解卷土重来!

背景

RDP(Remote Desktop Protocol)称为“远程桌面登录协议”,即当某台计算机开启了远程桌面连接功能后(在windows系统中这个功能是默认打开的),我们就可以在网络的另一端控制这台机器了。通过远程桌面功能,我们可以实时地操作这台计算机,在上面安装软件,运行程序,所有的一切都好像是直接在该计算机上操作一样。

RDP攻击就是利用RDP功能登录到远程机器上,把该远程机器作为“肉鸡”,在上面种植木马、偷窃信息、发起DDOS攻击等行为。要实现将远程机器作为RDP肉鸡,必须知道远程机器的登录密码。所以常规方式是利用RDP协议来暴力破解远程机器的密码。

究其危害,我们以最近卡巴斯基实验室报告的“地下市场兜售RDP肉鸡的事件为例,在此次事件中我们发现一中招服务器即肉鸡高达7万+台,波及173个国家,仅中国就有5000+台,占此次事件中的第二位。

尽管类似事件并不少见,然而波及面之广却让人震撼,因而此次事件也被整个业界关注。

此次事件一经爆发,即有用户利用瀚思系统发现了端倪,本案例中涉及到国内某公安及某信息中心。

瀚思对Internet网的机器暴力破解相关企业机器的分析

瀚思系统采集了客户环境中的安全设备日志,在本案例中主要是防火墙日志、IPS日志和主机日志。

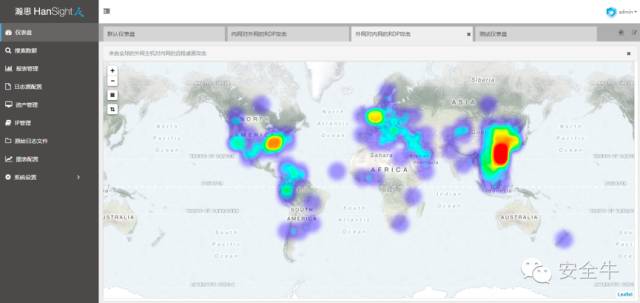

在攻击地图(热力图)上,显示了从外网对内网的远程桌面攻击:

瀚思系统对采集到的日志进行关联分析,利用瀚思的可视化云图很容易地发现从外网对内网的大量远程桌面连接请求。

1. 攻击的时间和空间分布图

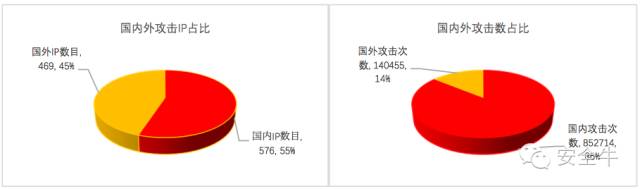

在以上云图中,我们可以发现有许多Internet的机器在访问某信息中心的机器的RDP端口(端口号是3389),总计约99万次。涉及攻击者的IP共1045个。

对IP的地理位置进行统计,国内IP是576个,占比55%,境外IP是469个,占比45%。对攻击次数进行统计,国内IP产生的攻击数占比86%,国外IP产生的攻击数占比14%。

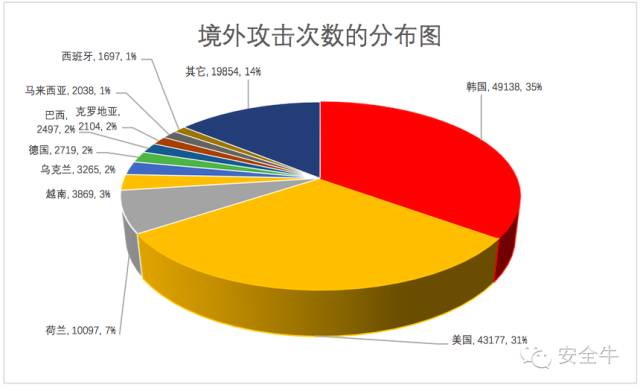

对境外的攻击次数按国家进行比较:

同样对于某公安的数据显示在5/17~6/16内遭受48484次RDP攻击,涉及的IP共211个。其中来源于境外的攻击次数最多的国家也是韩国和美国。

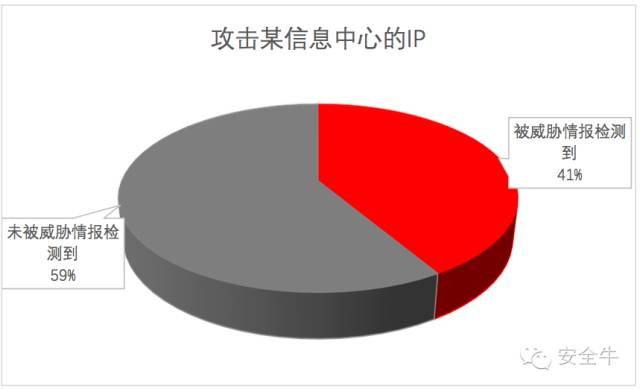

2. 瀚思的威胁情报在发现攻击的作用

对于攻击某信息中心所涉及的1045个IP地址,瀚思的威胁情报显示有428个在黑名单中,占比41%。

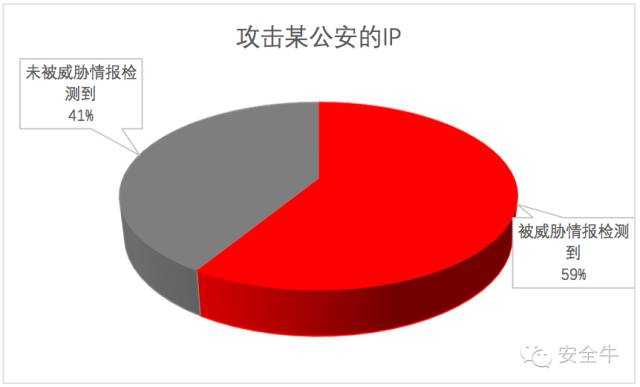

对于攻击某公安所涉及的211个IP地址,瀚思的威胁情报显示有123在黑名单中,占比58%。

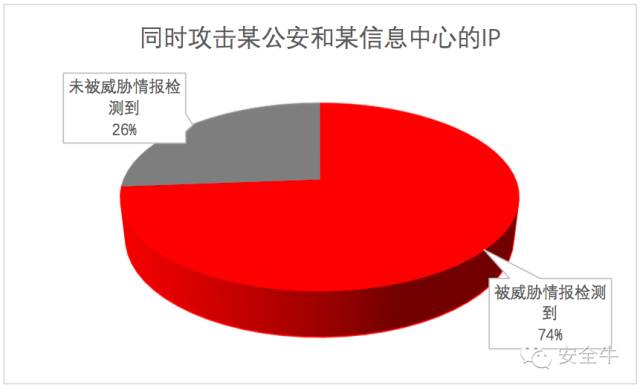

其中有42个攻击者IP在两次攻击中同时出现,瀚思的威胁情报显示有31在黑名单中,占比74%。

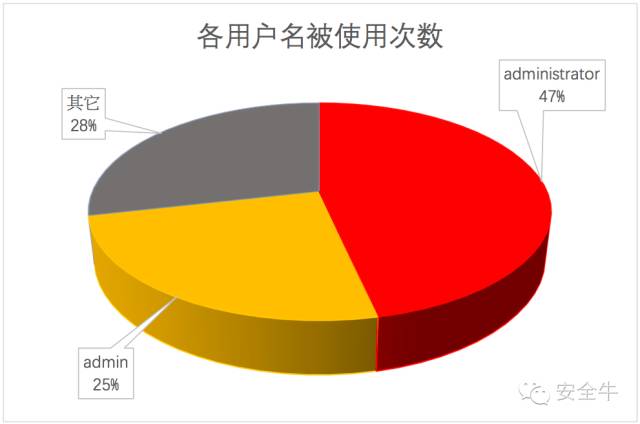

3. 在暴力密码破解时使用的用户名统计

利用防火墙日志/IPS和日志与主机日志进行关联分析,通过在远程密码暴力破解时常用的用户名分布情况我们发现一共有1062个用户名被使用来进行暴力破解。

- Administrator/admin这两个账号占了72%;

- 包括了一些通用用户名,比如guest,owner,test,user等;

- 包括了许多国外常用的用户名,比如rob,dennis,bill,michelle等;

- 包括了一些繁体中文名,比如經紀,管理員,行政官員等。

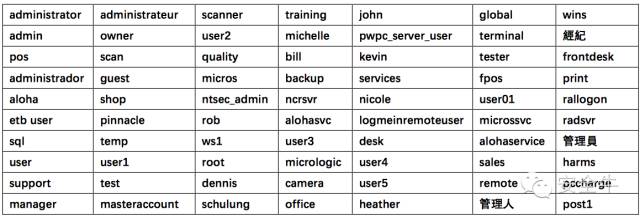

下表是其中的一些摘要:

4. 防御措施

此次事件范围之广,数量之多,已经引起了各方广泛的重视,那么暴力破解远程机器防御措施有哪些?瀚思安全人员给出了如下建议:

- 在主机上停止不必要的“允许运程桌面连接”功能;

- 在防火墙上配置策略“阻止所有从外网连接内网的远程桌面协议端口3(端口号3389)的请求”,对确有需要的RDP连接配置白名单;

- 对已经遭受攻击的机器修改密码,尤其是administrator/admin密码。

瀚思在此次事件中能够第一时间利用“安全易”SaaS产品和HanSight Enterprise帮助我们的用户发现问题,并及时有效的抵挡防御事件的发酵。我们也将此次发现的攻击者IP加入瀚思的TI威胁情报中,持续帮助更多的用户来阻止此类事件的发生。

作者:瀚思安全团队

RDP协议暴力破解的更多相关文章

- Fast RDP Brute暴力破解3389口令

http://www.tuicool.com/articles/b67rQfr 下载地址:https://www.rekings.com/fast-rdp-brute-gui-v2-0/

- 暴力破解Windows RDP(3389)

RDP是远程桌面协议. $ nmap your_target Starting Nmap 7.01 ( https://nmap.org ) at 2016-09-20 17:29 CST Nmap ...

- Linux 利用hosts.deny 防止暴力破解ssh(转)

一.ssh暴力破解 利用专业的破解程序,配合密码字典.登陆用户名,尝试登陆服务器,来进行破解密码,此方法,虽慢,但却很有效果. 二.暴力破解演示 2.1.基础环境:2台linux主机(centos 7 ...

- Web攻防之暴力破解(何足道版)

原创文章 原文首发我实验室公众号 猎户安全实验室 然后发在先知平台备份了一份 1 @序 攻防之初,大多为绕过既有逻辑和认证,以Getshell为节点,不管是SQL注入获得管理员数据还是XSS 获得后台 ...

- 暴力破解工具hydra与Medusa

---恢复内容开始--- 暴力破解工具hydra与Medusa 内容 (一)hadry (二)Medusa (一)hydra 选项 -l LOGIN 指定破解的用户名称,对特定用户破解. -L FIL ...

- Linux 利用hosts.deny 防止暴力破解ssh

一.ssh暴力破解 利用专业的破解程序,配合密码字典.登陆用户名,尝试登陆服务器,来进行破解密码,此方法,虽慢,但却很有效果. 二.暴力破解演示 2.1.基础环境:2台linux主机(centos 7 ...

- hydra(九头蛇)多协议暴力破解工具

一.简介 hydra(九头蛇)全能暴力破解工具,是一款全能的暴力破解工具,使用方法简单 二.使用 使用hydra -h 查看基本用法 三.命令 hydra [[[-l LOGIN|-L FILE] [ ...

- RDP 协议组件 X.224 在协议流中发现一个错误并且中断了客户端连接

如果你的服务器有如下错误: “RDP 协议组件 X.224 在协议流中发现一个错误并且中断了客户端连接.” 可能的有2种: 1:你试试能否能继续远程登陆,有可能你的远程登陆组件出现问题. 2:有人攻击 ...

- hydra暴力破解

hydra,是一个非常好用的暴力破解工具,而且名字也很cool. 下面是官网上的介绍: AFP, Cisco AAA, Cisco auth, Cisco enable, CVS, Firebird, ...

随机推荐

- PHP的pm、pm.max_requests、memory_limit

1.php-fpm.conf中的pm pm是来控制php-fpm的工作进程数到底是一次性产生固定不变(static)还是在运行过程中随着需要动态变化(dynamic).众所周知,工作 进程数与服务器性 ...

- PHPCMS 修改后台路径简便方法

之前在网上找了很多关于修改phpcms后台路径的修改方法,但是都太繁琐(个人感觉),终于找到了一个相对简单的修改方法,在这里和大家分享一下,希望互相学习. 第一步:在网站根目录创建一个文件夹,以后就要 ...

- 错误:程序“XXX”不包含适合于入口点的静态“Main”方法

解决办法: 1.右键类库属性 2.将输出类型改为“类库”

- mybatis架构理解

1. mybatis配置 SqlMapConfig.xml,此文件作为mybatis的全局配置文件,配置了mybatis的运行环境等信息. mapper.xml文件即sql映射文件,文件中配置了操作数 ...

- ansible playbook部署ELK集群系统

一.介绍 总共4台机器,分别为 192.168.1.99 192.168.1.100 192.168.1.210 192.168.1.211 服务所在机器为: redis:192.168.1.211 ...

- Windows MFC控件消息编程

1. Progress Bar Control Messages PBM_DELTAPOS PBM_GETPOS PBM_GETRANGE PBM_SETBARCOLOR ...

- [pixhawk笔记]8-半物理仿真环境

通过半物理仿真,可以在不试飞的情况下对飞控的软硬件进行部分验证,下面结合文档对半物理仿真环境的搭建和运行进行学习.先跑起来再说. Pixhawk支持多轴和固定翼的仿真,多轴用jMavSim,固定翼用X ...

- BIOS/MBR UEFI/GPT关系与区别-资料整理

---恢复内容开始--- 关于 BIOS/MBR UEFI/GPT他们之间的关系一直比较疑惑, 首先一点前提 BIOS UEFI 是一类,是控制硬件,引导启动的:MBR GPT是硬盘的分区定义.. 后 ...

- 20145216史婧瑶《Java程序设计》第3周学习总结

20145216 <Java程序设计>第3周学习总结 教材学习内容总结 第四章 认识对象 4.1 类与对象 •对象(Object):存在的具体实体,具有明确的状态和行为 •类(Class) ...

- 20145310 GDB调试汇编堆栈分析

GDB调试汇编堆栈分析 由于老师说要逐条分析汇编代码,所以我学习卢肖明同学的方法,重新写了一篇博客. 代码: #include<stdio.h> short addend1 = 1; st ...