scapy流量嗅探简单使用

1. 简介

scapy是一个可用于网络嗅探的非常强大的第三方库。在网络流量嗅探方面,常用的一些第三方库:

pylibpcap

pycapy

pypcap

impacket

scapy

scapy在这些库中功能最强大使用也最灵活。具有以下几个特点:

交互模式,用作第三方库。

可以用来做packet嗅探和伪造packet。

已经在内部实现了大量的网络协议。(DNS,ARP,IP,TCP,UDP等等)

可以用它来编写非常灵活实用的工具。

它能够伪造或者解码大量的网络协议数据包,能够发送、捕捉、匹配请求和回复包等等。

它可以很容易地处理一些典型操作,比如端口扫描,tracerouting,探测,单元测试,攻击或网络发现(可替代hping,NMAP,arpspoof,ARP-SK,arping,tcpdump,tethereal,P0F等)

它还有很多更优秀的特性——发送无效数据帧、注入修改的802.11数据帧、在WEP上解码加密通道(VOIP)、ARP缓存攻击(VLAN)等,这也是其他工具无法处理完成的。

常用功能

sniff 嗅探

dissect 解剖

forge 伪造

fingerprinting 指纹识别

2. 使用scapy

2.1 scapy安装

scapy是第三方库,系统上默认是没有安装的。

在Ubuntu下,我们可以直接使用以下命令进行安装: sudo apt-get install scapy

安装完成以后,只需要在终端下执行sudo scapy就可以进入scapy的命令行模式

我们可以输入:help()进入帮助模式,quit 命令退出。

在帮助模式下,我们可以查看类的一些方法,如:

2.2 下面介绍一些在全局模式中常用的方法

ls() 列出scapy中已实现的网络协议

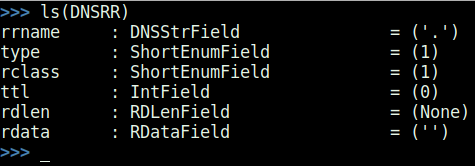

ls(协议类型) 查看某个协议头部字段格式

lsc() 列出scapy中可以使用的命令或函数

IP().show() 显示包的IP信息

test[i].show() 显示包test的详细内容

a.summary() 查看捕获到数据包的信息摘要

(1)查看实现的协议:

(2)查看某个协议头部字段格式

(3)列出scapy中可以使用的命令或函数。比如嗅探时,我们经常会用到sniff()函数

2.3 scapy嗅探示例

在scapy命令模式下,异常输入以下代码进行试验。

1)、嗅探流量包

2)查看下我们截取的报文摘要

3)wlan0[i].show() 详细查看packet中各协议字段的具体值

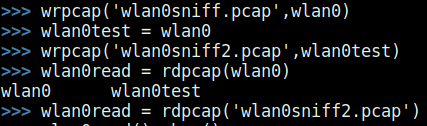

4)保存和读取数据包

wrpcap("wlan0sniff.pcap",wlan0) 将嗅探到的packet内容写到pcap文件

(这里的'wlan0'不是网卡名,为了避免误解,我复制wlan0的包为wlan0test)

wlan0read = rdpcap("wlan0snif2f.pcap") 读取pcap文件

还有一些其他常用函数,不再一一举例。

wlan0[i].show() 详细查看packet中各协议字段的具体值

wrpcap("testsniff.pcap",test) 将嗅探到的packet内容写到pcap文件

read_pkts = rdpcap("testsniff.pcap") 和读取pcap文件 为sniffer函数添加过滤条件

pkts = sniff(iface = "eth0",filter = "udp",count = )

设置嗅探包的数量为30,然后过滤ICMP协议类型的包。等待显示结果。另起一个终端,然后ping一个网址,观察嗅探的结果。

pkts = sniff(iface = "eth0",filter = "icmp",count = 30, prn = lambda x: x.summary())

帧与字符串的互相转换

icmp_str = str(pkts[])

icmp_str

recombine = Ether(icmp_str)

recombine 导入导出base64编码格式的数据

export_object(str(pkts[]))

newPkt = import_object() #将上一步导出的字符串填入,回车,"ctrl_+d"结束。

newPkt

Ether(newPkt)

“/”符号表示两个链路层的组合,可以参考:http://www.cnblogs.com/ssooking/p/6114949.html

a=Ether()/IP(dst="www.baidu.com")/TCP()/"GET /index.html HTTP/1.0 \n\n"

hexdump(a)

主要功能函数sniff

sniff(filter="",iface="any",prn=function,count=N)

filter

允许我们对Scapy嗅探的数据包指定一个BPF(Wireshark类型)的过滤器,如:udp,icmp也可以留空以嗅探所有的数据包。

例如:嗅探所有的HTTP数据包,tcp port 80 的BPF过滤

iface

设置嗅探器所要嗅探的网卡,留空则对所有网卡进行嗅探。例如:wlan0

prn

指定嗅探到符合过滤器条件的数据包时所调用的回调函数,这个回调函数以接受到的数据包对象作为唯一的参数。

例如:

def pack_callback(packet):

print packet.show()

sniff(prn=pack_callback,iface="wlan0",count=1)

如:一个嗅探ftp登录密码的函数例子

def ftpsniff(pkt):

dest = pkt.getlayer(IP).dst

raw = pkt.sprintf('%Raw.load%')

user = re.findall('(?i)USER (.*)', raw)

pswd = re.findall('(?i)PASS (.*)', raw)

if user:

print '[*] Detected FTP Login to ' + str(dest)

print '[+] Username: ' + str(user[0])

elif pswd:

print '[+] Password: ' + str(pswd[0])

完整代码请参考另一篇博客: http://www.cnblogs.com/ssooking/p/6095714.html

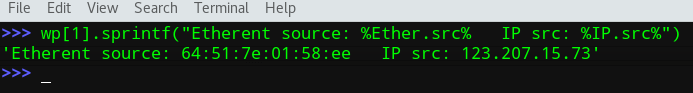

sprintf()输出某一层某个参数的取值,如果不存在就输出”??”,具体的format格式是:%[[fmt][r],][layer[:nb].]field%

%[[fmt][r],][layer[:nb].]field%

layer: 协议层的名字,如Ether、IP、Dot11、TCP等。

filed: 需要显示的参数。

nb: 当有两个协议层有相同的参数名时,nb用于到达你想要的协议层。

r: 一个标志。当使用r标志时,意味着显示的是参数的原始值。

例如,TCP标志中使用人类可阅读的字符串’SA’表示SYN和ACK标志,而其原始值是18.

例子:pkt.sprintf("Etherent source: %Ether.src% IP src: %IP.src%")

官方文档:http://scrapy-chs.readthedocs.io/zh_CN/latest/index.html

参考链接:http://blog.csdn.net/Jeanphorn/article/details/45700551

scapy流量嗅探简单使用的更多相关文章

- Scapy安装以及简单使用

Scapy安装以及简单使用 参考文档 scapy官方文档 前言 scapy是一个可以模拟发送报文的python程序,使用了它从此发包不愁. 安装 1.首先得安装Python2.7 在linux系统 ...

- 《Python黑帽子:黑客与渗透测试编程之道》 网络:原始套接字和流量嗅探

Windows和Linux上的包嗅探: #!/usr/bin/python import socket import os #监听的主机 host = "10.10.10.160" ...

- scapy基础之一 ----简单命令

前言 scapy是python写的一个功能强大的交互式数据包处理程序,可用来发送.嗅探.解析和伪造网络数据包,常常被用到网络攻击和测试中.下面介绍简单命令. ls() List all availab ...

- Python中Scapy网络嗅探模块的使用

目录 Scapy scapy的安装和使用 发包 发包和收包 抓包 将抓取到的数据包保存 查看抓取到的数据包 格式化输出 过滤抓包 Scapy scapy是python中一个可用于网络嗅探的非常强大的第 ...

- scapy 安装及简单测试

关于scapy Scapy的是一个强大的交互式数据包处理程序(使用python编写).它能够伪造或者解码大量的网络协议数据包,能够发送.捕捉.匹配请求和回复包等等.它可以很容易地处理一些典型操作,比如 ...

- 2017-2018-2 20179204 PYTHON黑帽子 黑客与渗透测试编程之道

python代码见码云:20179204_gege 参考博客Python黑帽子--黑客与渗透测试编程之道.关于<Python黑帽子:黑客与渗透测试编程之道>的学习笔记 第2章 网络基础 t ...

- 【流量劫持】沉默中的狂怒 —— Cookie 大喷发

精简版:http://www.cnblogs.com/index-html/p/mitm-cookie-crack.html 前言 上一篇文章 讲解了如何借助前端技术,打造一个比 SSLStrip 更 ...

- Scapy实现SYN泛洪攻击

一.实验说明 1.实验介绍 本次实验将使用python3版本的Scapy--Scapy3k来实现一个简单的DDos,本次实验分为两节,本节将学习如何使用Scapy3k来实现SYN泛洪攻击. 2.知识点 ...

- 《Python绝技:运用Python成为顶级黑客》 用Python分析网络流量

1.IP流量将何去何从?——用Python回答: 使用PyGeoIP关联IP地址和物理地址: 需要下载安装pygeoip,可以pip install pygeoip 或者到Github上下载安装htt ...

随机推荐

- Function.prototype.toString

语法:fn.toString(indentation) 改方法返回当前函数源代码的字符串,而且还可对此字符串进行操作,比如: function num(){ }; var str = num.toSt ...

- web开发人员

随笔- 4 文章- 18 评论- 12 [译]作为一个web开发人员,哪些技术细节是在发布站点前你需要考虑到的 前日在cnblogs上看到一遍文章<每个程序员都必读的12篇文章> ...

- ASP.NET MVC5 视图预编译

ASP.NET MVC5 视图预编译 ASP.NET MVC5 视图预编译 关于Razor视图及引擎原理,就不多说了. 这里通俗或者不恰当地说,cshtml视图文件是先编译成dll文件,再通过视图 ...

- Docker 01 Introduction

Docker的组成: Docker Engine,一个轻量级.强大的开源容器虚拟化平台,使用包含了工作流的虚拟化技术,帮助用户建立.并容器化一个应用. Docker Hub,提供的一个SaaS服务,用 ...

- c#中运行时编译时 多态

c#中运行时编译时 多态 public class aa { } public class bb:aa { } public class cc { public static void Main( ...

- iis与 asp.net管道(asp.net应用程序什么周期)

iis5和iis6.0下面,把iis的管道和asp.net管道进行了隔离,带来了一些局限和不足. 比如: 1.iis和asp.net之间有一些相同的操作.比如:身份认证. 2.动态文件和静态文件的 ...

- JVM内存划分

JVM内存划分吗? 前言: 大家都知道虚拟机,都知道JVM,其实这些都是基于sun公司[oracle公司]的HotSpot虚拟机,当然本篇博文也是以sun公司为基础.还有其他的虚拟机,常见的就有JRo ...

- 项目Splash页面的开发与设计

项目Splash页面的开发与设计 首先建立一个安卓的项目,然后修改manifest.xml文件,修改应用程序的logo和显示名称,效果图如下: 对应的代码如下: 1 <?xml version= ...

- C#私房菜[二][提供编程效率的技巧]

AaronYang的C#私房菜[二][提供编程效率的技巧] 前言 我的文章简单易懂,能学到东西.因为复杂的东西,讲起来,好累.阅读者只是膜拜,学不到东西,就是没用的东西,好多文章都是看不下去.我写不出 ...

- ASP.NET Web API消息处理管道:Self Host下的消息处理管道[下篇]

ASP.NET Web API消息处理管道:Self Host下的消息处理管道[下篇] 我们知道ASP.NET Web API借助于HttpSelfHostServer以Self Host模式寄宿于当 ...