ACL 实验

一、环境准备

1. 软件:GNS3

2. 路由:c7200

二、实验操作

实验要求:

1、 掌握标准 ACL、扩展 ACL 的配置方法。

2、 掌握命名 ACL 的配置方法。

3、 掌握访问控制列表配置中 established 参数的作用。

4、 掌握在命名访问控制列表中插入一条规则或删除一条规则的方法。

5、 掌握反射访问控制列表的工作原理和配置方法。

6、 掌握动态 ACL 的原理和配置方法。

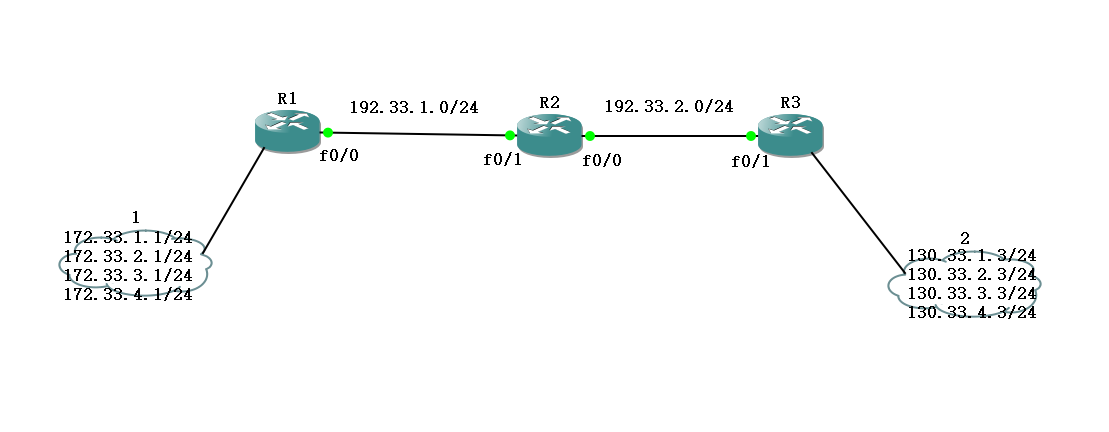

实验拓扑:

实验过程:

1、 根据实验拓扑,对路由器各接口配置 IP 地址。注:对 loopback 接口配 IP 时每个 loopback 接口配一个 IP,即在 R1 和 R3 中各启用 4 个 loopback 接口(lo1-lo4)。

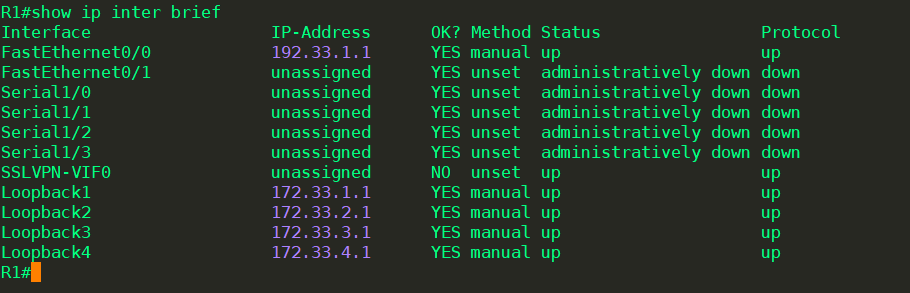

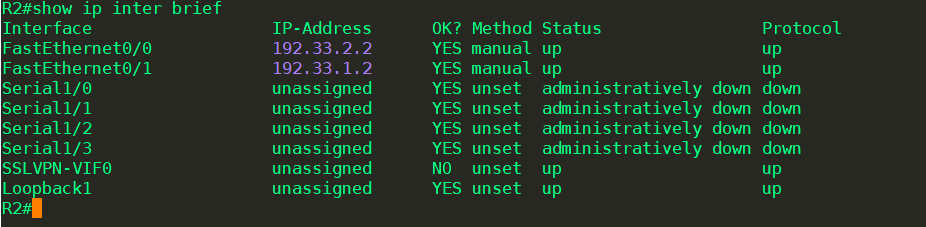

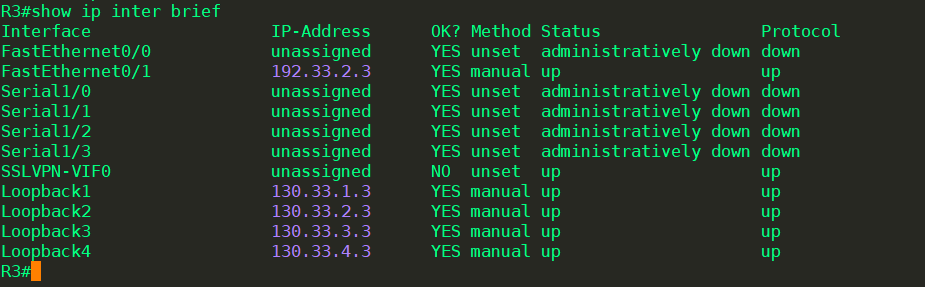

查看各个接口IP状态:

R1

R2

R3

2、 在各路由器上配置 EIGRP 协议,关闭自动汇总,使整个网络连通。

3、 配置标准访问控制列表,使 172.33.1.0/24 这个子网无法访问 R3 上的网络。

参考命令:

R2(config)#access-list 33 deny 172.33.1.0 0.0.0.255 R2(config)#access-list 33 permit any R2(config)#interface f0/0 R2(config-if)#ip access-group 33 out

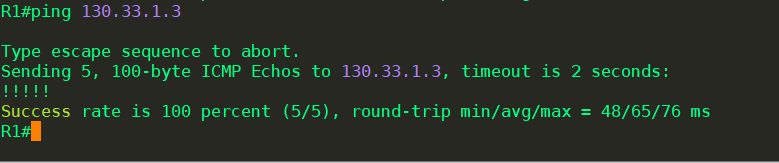

问题 1:配置后在 R1 上直接 ping 130.33.1.3,能否 ping 通?为什么?

答:在 R1 上直接 ping 130.33.1.3,能 ping 通。因为在R2上没有限制192.33.1.0网络。

问题 2:使用扩展 ping,用 172.33.1.1 做源地址,能否 ping 通?

答:用 172.16.1.1 做源地址,不能 ping 通。

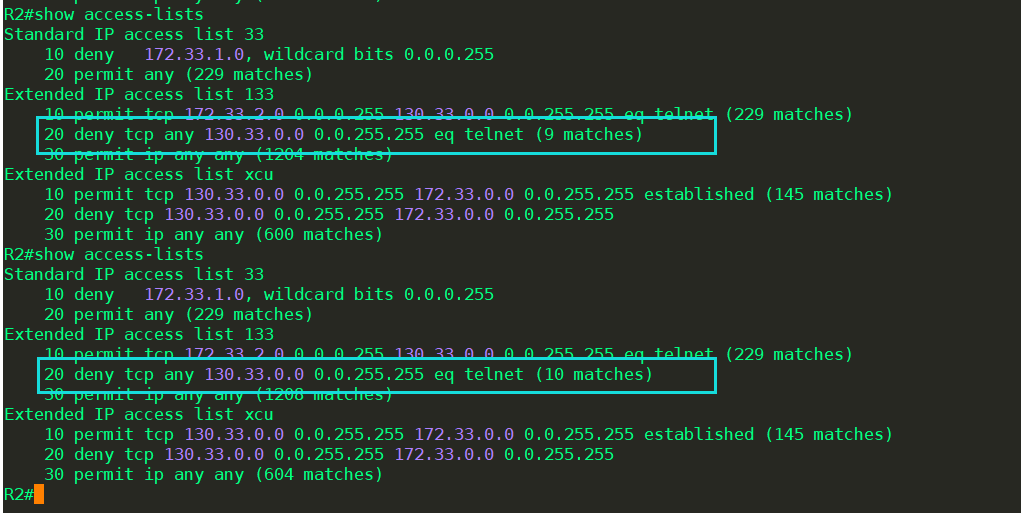

4、 配置扩展访问控制列表,实现允许 172.33.2.0 子网 telnet 到 130.33.0.0,不允许其他子网的用户 telnet 到 130.33.0.0,同时不能妨碍其他网络数据的传递。

参考命令:

在 R3 中配置,允许其他主机 telnet

R3(config)#username xcu password cisco R3(config)#line vty 0 3 R3(config-line)#login local

在 R2 中创建扩展访问控制列表

R2(config)#access-list 133 permit tcp 172.33.2.0 0.0.0.255 130.33.0.0 0.0.255.255 eq 23 R2(config)#access-list 133 deny tcp any 130.33.0.0 0.0.255.255 eq 23 R2(config)#access-list 133 permit ip any any R2(config)#int f0/1 注:在这里选择接口 f0/1 更接近源 R2(config-if)#ip access-group 133 in

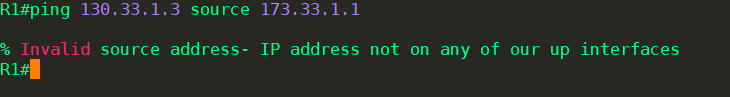

问题 3:在 R1 上 telnet 130.33.2.3,以 172.33.2.1 作为源地址,能否登陆?如果以 172.33.3.1或 172.33.4.1 为源地址,能否登陆?

参考命令:

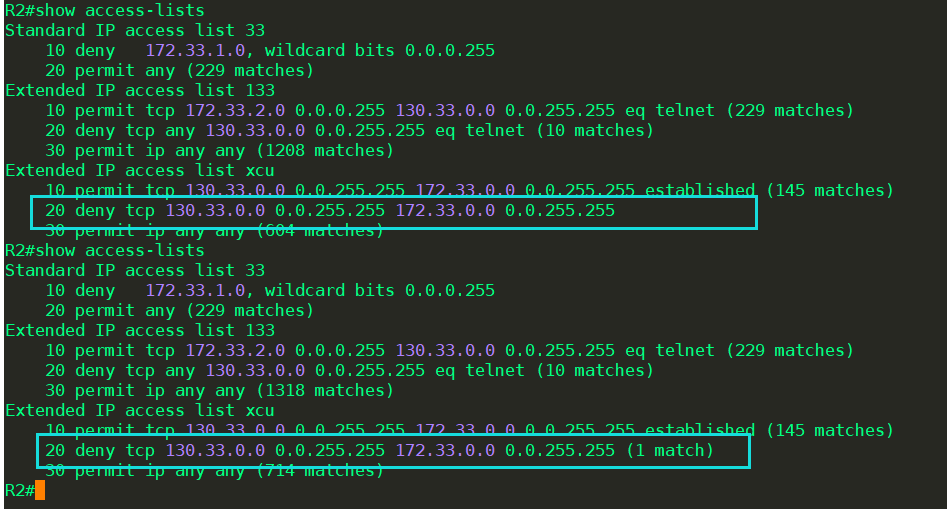

5、配置命名访问控制列表,实现 172.33.0.0 能够 telnet 130.33.0.0,而 130.33.0.0 无法 telnet 到 172.33.0.0。

参考命令:

首先,参照步骤 4,在 R1 中实现远程登录功能。

R1(config)#username xcu password cisco R1(config)#line vty 0 3 R1(config-line)#login local

在 R2 中创建命名访问控制列表

R2(config)#ip access-list extended xcu R2(config-ext-nacl)#permit tcp 130.33.0.0 0.0.255.255 172.33.0.0 0.0.255.255 established R2(config-ext-nacl)#deny tcp 130.33.0.0 0.0.255.255 172.33.0.0 0.0.255.255 R2(config-ext-nacl)#permit ip any any R2(config)#int f0/0 R2(config-if)#ip access-group xcu in

问题 4:在 R1 上 telnet 130.33.2.3,以 172.33.2.1 作为源地址,能否登陆?如果以 172.33.3.1或 172.33.4.1 为源地址,能否登陆?为什么?

答:在 R1 上 telnet 130.33.2.3,以 172.33.2.1 作为源地址,能登陆。

答:在 R1 上 telnet 130.33.2.3,以 172.33.3.1 作为源地址,不能登陆。因为受ACL 133配置的限制。

问题 5:在 R3 中 telnet 172.33.2.1,以 130.33.1.3 为源地址,能否登陆?为什么?

答:在 R3 中 telnet 172.33.2.1,以 130.33.1.3 为源地址,不能登陆。因为受ACL xcu配置的限制。

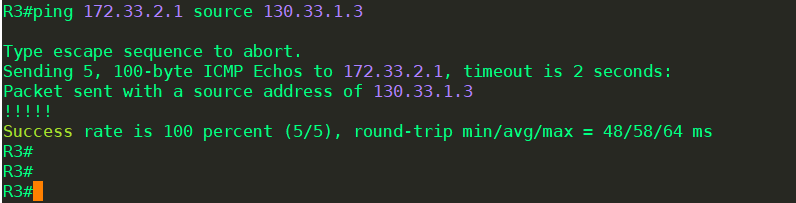

问题 6:此时在 R3 中 ping 172.33.2.1,以 130.33.1.3 为源地址,能否 ping 通?

参考命令:ping 172.33.2.1 source 130.33.1.3

答:在 R3 中 ping 172.33.2.1,以 130.33.1.3 为源地址,能 ping 通。因为ACL xcu配置限制的是TCP协议,ping测试使用的是ICMP网络层协议。

5、 在命名访问控制列表 xcu 中的第二条和第三条之间添加两条规则,添加后删除这两条中的一条。

参考命令:

R2(config)#ip access-list extended xcu R2(config-ext-nacl)#24 permit ip host 192.33.2.3 any R2(config-ext-nacl)#28 deny ip 192.33.2.0 0.0.0.255 any

删除一条记录:

R2(config-ext-nacl)#no 28 注:删除第 28 条规则

6、 配置命名访问控制列表,实现 172.33.0.0 能够访问 130.33.0.0,而 130.33.0.0 无法访问到 172.33.0.0。

参考命令:

R2(config)#ip access-list extended ref_xcu 注:定义反射 acl R2(config-ext-nacl)#permit ip 172.33.0.0 0.0.255.255 any reflect ref_xcu1 注:定义反射 acl R2(config-ext-nacl)#permit eigrp any any 注:这条命令允许 eigrp 的数据正常传输 R2(config)#ip access-list extended ref_xcu2 注:定义反射 acl R2(config-ext-nacl)#evaluate ref_xcu1 注:调用定义的反射 acl R2(config-ext-nacl)#permit eigrp any any 注:这条命令允许 eigrp 的数据正常传输 R2(config)#int f0/0 R2(config-if)#ip access-group ref_xcu out R2(config-if)#ip access-group ref_xcu2 in

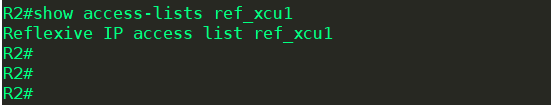

问题 7:在 R2 上用 show access-lists ref_xcu1 查看反射访问控制列表 ref_xcu1 的内容,里面是否为空?

答:此时R1和R3之间没有通信,反射访问控制列表 ref_xcu1 为空。

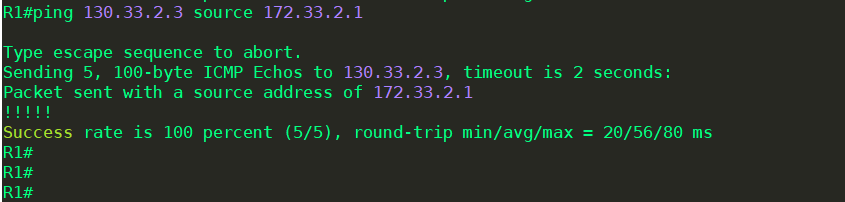

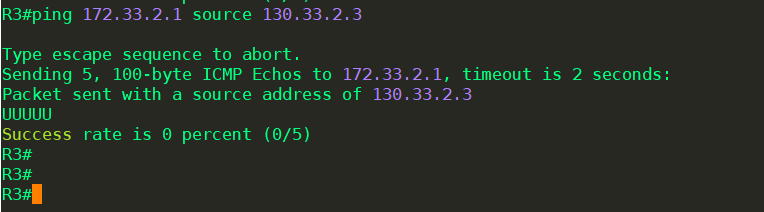

问题 8:配置后,在 R1 中以 172.33.2.1 为源地址 ping 130.33.2.3,看能否 ping 通?在 R3中以 130.33.2.3 为源,ping 172.33.2.1 能否 ping 通?

参考命令:

R1#ping 130.33.2.3 source 172.33.2.1

答:在 R1 中以 172.33.2.1 为源地址 ping 130.33.2.3,能 ping 通。

R3#ping 172.33.2.1 source 130.33.2.3

在R3中以 130.33.2.3 为源,ping 172.33.2.1 不能 ping 通。

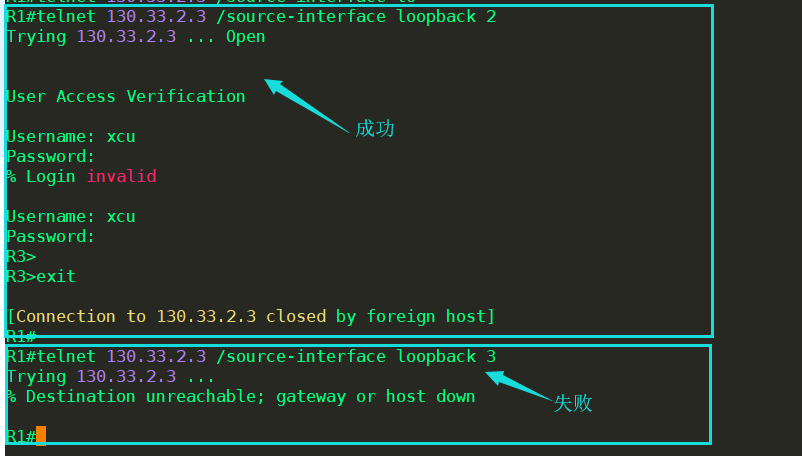

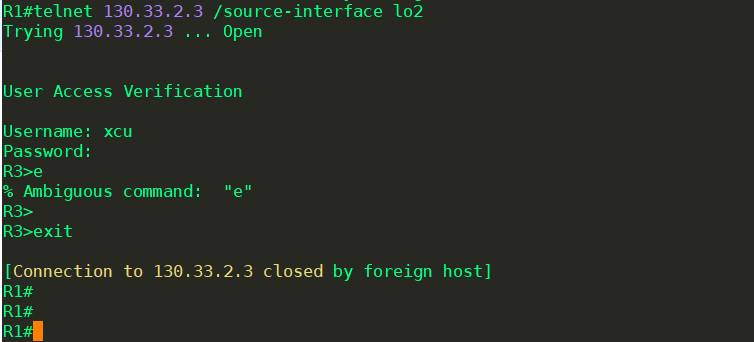

问题 9:在 R1 中以 172.33.2.1 为源地址 telnet 130.33.2.3,看能否登陆成功?在 R3 中以130.33.2.3 为源,telnet 172.33.2.1 能否登陆成功?

参考命令:

R1#telnet 130.33.2.3 /source-interface lo2

答:能登陆成功。

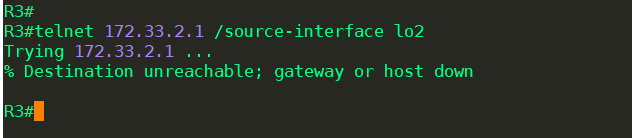

R3#telnet 172.33.2.1 /source-interface lo2

答:限制登陆。

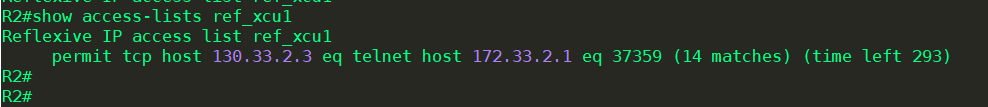

问题 10:做完问题 8 和问题 9 后马上在路由器 R2 上用 show access-lists ref_xcu1 查看反射访问控制列表 ref_xcu1 的内容,和问题 7 看到的有什么不同?

答:写入了130.33.2.3和172.33.2.1的 tcp 映射。

7、 创建动态 ACL 实现 R1 必须先成功登录 R2 才能访问 R3 的功能。

参考命令:

首先,参照步骤 4,在 R1 中实现远程登录功能。

在 R2 中配置动态访问控制列表

R2(config)#ip access-list extended dynamic_xcu R2(config-ext-nacl)#permit eigrp any any 注:这条命令允许 eigrp 的数据正常传输 R2(config-ext-nacl)#permit tcp any host 192.33.1.2 eq 23 允许 R1 telnet 到 R2 R2(config-ext-nacl)#dynamic XCU timeout 10 permit tcp any 130.33.0.0 0.0.255.255 R2(config)#int f0/1 R2(config-if)#ip access-group dynamic_xcu in R2(config)#line vty 0 3 R2(config-line)#login local R2(config-line)#autocommand access-enable host timeout 3

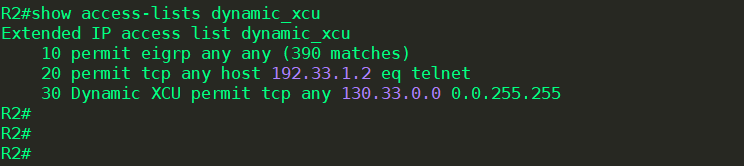

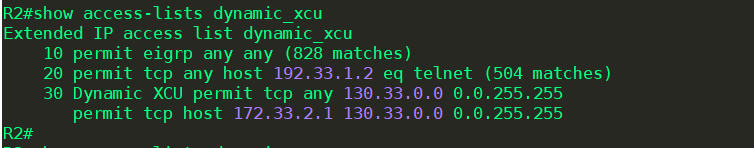

问题 11:配置后在 R2 中查看访问控制列表 dynamic_xcu,有几条选项?

答:3条。

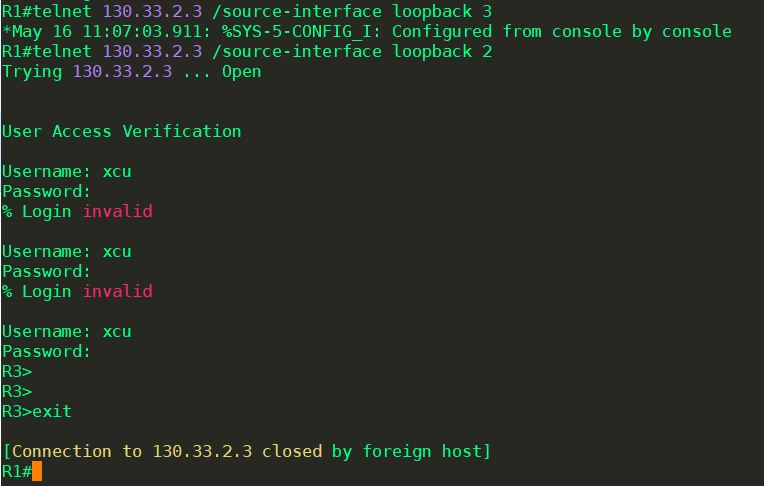

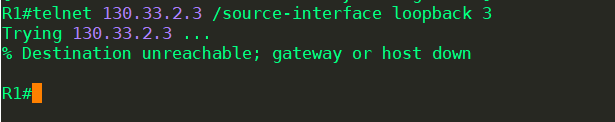

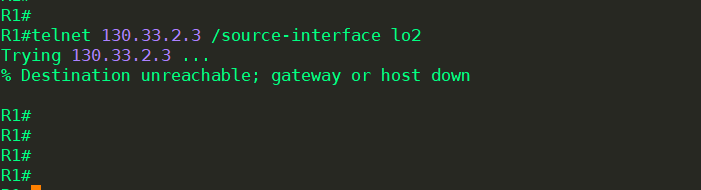

问题 11:配置后直接在 R1 中输入 telnet 130.33.2.3 /source-interface lo2 能否登陆成功?

答:不能登陆成功。

问题 12:在 R1 中用 telnet 192.33.1.2 /source-interface lo2 登陆 R2,马上在 R2 中查看访问控制列表 dynamic_xcu,有几条选项?

答:4条选项。

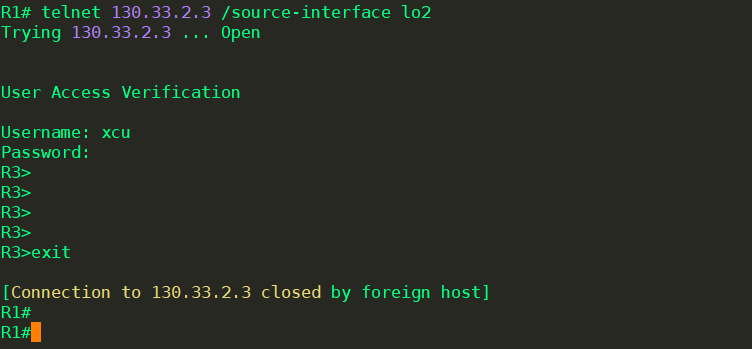

问题 13:此时再次在 R1 中输入 telnet 130.33.2.3 /source-interface lo2 能否登陆成功?

答:能成功登陆。

ACL 实验的更多相关文章

- ACL实验

ACL实验 基本配置:略 首先根据题目策略的需求1,从这个角度看,我们需要做一条高级ACL,因为我们不仅要看你是谁,还要看你去干什么事情,用高级ACL来做的话,对于我们华为设备,只写拒绝,因为华为默认 ...

- 标准与扩展ACL实验

一标准访问控制列表实验: 实验拓扑: 实验目的:掌握标准与扩展ACL的配置 实验要求:拒绝R1到R3的所有流量 实验步骤: 步骤1 按如上拓扑做好底层配置,并检测相邻设备之间的连通性 步骤2起静态路由 ...

- 自制ACL+DHCP实验(初版)

(实验用gns模拟器) ACL 实验拓扑: 实验要求: 1.1.1.1→3.3.3.3 不通 11.11.11.11→3.3.3.3 通 2.2.2.2→3.3.3.3 通 实验步骤: 步骤一:基本配 ...

- 实验16:ACL

实验13-1:标准ACL Ø 实验目的通过本实验可以掌握:(1)ACL 设计原则和工作过程(2)定义标准ACL(3)应用ACL(4)标准ACL 调试 Ø 拓扑结构 本实验拒绝PC1 所在网 ...

- MAC ACL、RACL和VACL

拓扑结构: 配置IP地址.VLAN及路由: SW1(config)#int range f0/1 - 2SW1(config-if-range)#switchport mode accessSW1(c ...

- 防火墙配置(CiscoPT&GNS3)

第一部分:扩展ACL 拓扑图 地址表 Device Interface IP address R1 F 0/0 172.16.19.1 F 0/1 10.3.19.1 S 0/0/1 10.1.19. ...

- OSPF与ACL综合实验

OSPF与ACL综合实验 1.实验内容 (1)企业内网运行OSPF路由协议,区域规划如拓扑图所示(见3.实验拓扑图): (2)财务和研发所在的区域不受其他区域链路不稳定性影响: (3)R1.R2.R3 ...

- eNSP——实现OSPF与ACL综合实验

OSPF与ACL再前几个随笔中提到了,现在我们来做一个实例. 拓扑图: 实验案例要求: 1.企业内网运行OSPF路由协议,区域规划如图所示:2.财务和研发所在的区域不受其他区域链路不稳定性影响:3.R ...

- ACL与OSPF综合实验

OSPF与ACL 综合实验 拓扑图如下: 分析: 配置基本配置: R1: R2: R3: 2.配置OSPF: R1: R2: R3: IT: 设置IT的ip 并划分到ospf2区域 3.配置ACL ...

随机推荐

- 微信小程序微信登录

开发接口 登录 wx.login wx.checkSession 签名加密 小程序登录 小程序可以通过微信官方提供的登录能力方便地获取微信提供的用户身份标识,快速建立小程序内的用户体系. 登录流程时序 ...

- 安装vs code之后,win+e快捷键打开的是vs code,而不是文件管理器,解决方法

安装vs code之后,win+e快捷键打开的是vs code,而不是文件管理器,解决方法 xdg-mime default dde-file-manager.desktop inode/direct ...

- Leetcode44. 通配符匹配(动态规划)

44. 通配符匹配 动态规划 \(f_{i,j}\)为\(s\)匹配\(i\),\(t\)匹配\(j\)是否成功 贪心 相比之下这个思维性更强 考虑两个*,两个星号间的过渡,只需要过渡完到第二个星号, ...

- Vue编程基础

一.依赖环境搭建: 添加镜像 # 安装好node.js后,使用淘宝镜像 npm install -g cnpm --registry=https://registry.npm.taobao.org 项 ...

- 浅析python-socket编程

1. 什么是socket? socket是套接字的英文名称, 我们知道在TCP/IP协议簇体系中,将网络状态分为了应用层.传输层.网络层.物理层等四种状态,而socket是与传输层密切相关的,其主要实 ...

- fluent当中的梯度宏和VOF梯度的获取【转载】

1 FLUENT变量梯度宏 C_R_G C_P_G C_U_G C_V_G C_W_G C_T_G C_H_G C_YI_G C_R_RG C_P_RG C_U_RG C_V_RG C_W_RG C_ ...

- 和小哥哥一起刷洛谷(5) 图论之深度优先搜索DFS

关于dfs dfs伪代码: void dfs(s){ for(int i=0;i<s的出度;i++){ if(used[i]为真) continue; used[i]=1; dfs(i); } ...

- 大数据技术之kettle(1)——安装

一. kettle概述 1.kettle是一款开源的ETL工具,纯java编写,可以在Windows.Linux.Unix上运行,绿色无需安装,数据抽取高效稳定. 2.kettle的两种设计 简述: ...

- CENTOS7安装OPENSSL

CENTOS7安装OPENSSL yum install openssl yum install openssl-devel

- HTTP Referrer和Referrer Policy 设置

referrer是HTTP请求header的报文头,用于指明当前流量的来源参考页面.通过这个信息,我们可以知道访客是怎么来到当前页面的.这对于Web Analytics非常重要,可以用于分析不同渠道流 ...