ssh防止暴力破解之fail2ban

1.利用sshd服务本身防止暴力破解

2.sshd服务防止暴力破解和fail2ban使用方法

先说说一般的防范措施:

方法1:

1、密码足够复杂:

密码的长度要大于8位最好大于14位。密码的复杂度是密码要尽可能有数字、大小写字母和特殊符号混合组成。 3/4 0-9 a-z A-Z @!#%*

方法2:修改默认端口号 sshd 默认端口号: 22

[root@DaMoWang ~]# nmap 192.168.94.100 Starting Nmap 6.40 ( http://nmap.org ) at 2018-07-21 13:41 CST

Nmap scan report for localhost (192.168.94.100)

Host is up (.0000030s latency).

Not shown: closed ports

PORT STATE SERVICE

/tcp open ssh

/tcp open domain

/tcp open mysql Nmap done: IP address ( host up) scanned in 0.17 seconds

#为了避免被扫描到22端口 修改配置文件的默认端口

[root@DaMoWang ~]# vim /etc/ssh/sshd_config

#修改 #Port 注释去掉并修改端口号 比如改成2222

[root@DaMoWang ~]# systemctl restart sshd

再次扫描端口

[root@DaMoWang ~]# nmap 192.168.94.100 Starting Nmap 6.40 ( http://nmap.org ) at 2018-07-21 14:09 CST

Nmap scan report for localhost (192.168.94.100)

Host is up (.0000050s latency).

Not shown: closed ports

PORT STATE SERVICE

/tcp open domain

/tcp open EtherNet/IP-1 #原本是22端口的ssh 变成了现在的2222端口

/tcp open mysql Nmap done: IP address ( host up) scanned in 0.06 seconds

测试

[root@ceshi ~]# ssh root@192.168.94.100

ssh: connect to host 192.168.94.100 port : Connection refused

[root@ceshi ~]# ssh root@192.168.94.100 -p

root@192.168.94.100's password:

Last login: Sat Jul :: from 192.168.94.1

192.168.94.100

[root@DaMoWang ~]# ip a

: lo: <LOOPBACK,UP,LOWER_UP> mtu qdisc noqueue state UNKNOWN group default qlen

link/loopback ::::: brd :::::

inet 127.0.0.1/ scope host lo

valid_lft forever preferred_lft forever

inet6 ::/ scope host

valid_lft forever preferred_lft forever

: ens33: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu qdisc pfifo_fast state UP group default qlen

link/ether :0c::c8:e2:0d brd ff:ff:ff:ff:ff:ff

inet 192.168.94.100/ brd 192.168.94.255 scope global noprefixroute dynamic ens33

valid_lft 15118sec preferred_lft 15118sec

inet6 fe80::::438c:7db4/ scope link noprefixroute

valid_lft forever preferred_lft forever

inet6 fe80::a1f6:1d30:fbb2:f090/ scope link tentative noprefixroute dadfailed

valid_lft forever preferred_lft forever

[root@DaMoWang ~]# exit

登出

Connection to 192.168.94.100 closed.

# 改端口号的目的是为了,避免扫描

不使用root用户名登录,这样黑客猜不到你的用户名。也就无从暴力破解

不使用用户名为root的帐号登录系统,但是要获得root超级管理员权限怎么办?

判断一个用户是不是超级管理员,看的是用户的ID是否为0

创建一个普通帐号,然后变成超级管理权限

[root@DaMoWang ~]# useradd damowang

[root@DaMoWang ~]# echo |passwd --stdin damowang

更改用户 damowang 的密码 。

passwd:所有的身份验证令牌已经成功更新。

[root@DaMoWang ~]# vim /etc/passwd

root:x:::root:/root:/bin/bash

root:x:::root:/sbin/nologin #不让root登录系统

damowang:x::::/home/damowang:/bin/bash

damowang:x::::/home/damowang:/bin/bash #修改完UID后这个普通用户就有超级管理员的权限,即时生效

测试

[root@ceshi ~]# ssh damowang@192.168.94.100 -p

damowang@192.168.94.100's password:

Last login: Sat Jul :: from 192.168.94.29

[root@DaMoWang ~]# id damowang

uid=(root) gid=(root) 组=(root)

[root@DaMoWang ~]# whoami #查看当前登录系统的用户名

root

总结:以下三种方法:

1、密码足够复杂

2、修改默认端口号

3、不使用root用户名登录

一般情况这个就可以解决了暴力破解的问题了

公司网站一直被别人暴力破解sshd服务密码。虽然没有成功,但会导致系统负载很高,原因是在暴力破解的时候,系统会不断地认证用户,从而增加了系统资源额外开销,导致访问公司网站速度很慢

客户体验非常不好,对经济造成危害

技术源于生活,你的银行卡 输错3次密码 , 结果会怎么样???

卡会锁24个小时。。。

我们使用fail2ban也可以实现锁IP

fail2ban可以监视你的系统日志,然后匹配日志的错误信息(正则式匹配)执行相应的屏蔽动作(一般情况下是防火墙),而且可以发送e-mail通知系统管理员!

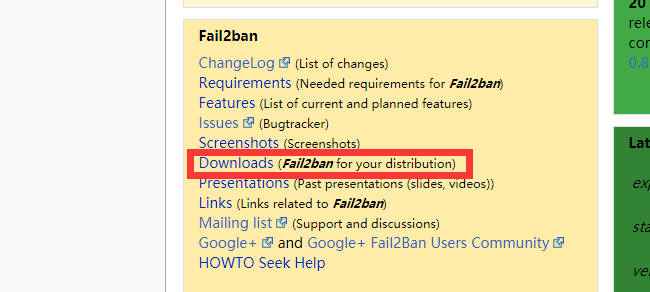

下载软件包:

官方地址:

下载fail2ban

[root@ceshi ~]# tar xf fail2ban-0.8.14.tar.gz -C /usr/src/

[root@ceshi ~]# cd /usr/src/fail2ban-0.8.14/

[root@ceshi fail2ban-0.8.14]# less README.md

查看使用方法

[root@ceshi fail2ban-0.10]# python -V

Python 2.7.

[root@ceshi fail2ban-0.10]# python setup.py install

[root@ceshi fail2ban-0.10]# echo $?

0

# 这样就安装完fail2ban

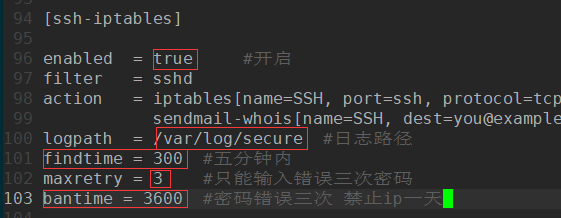

设置条件:ssh远程登录5分钟内3次密码验证失败,禁止用户IP访问主机1小时,1小时该限制自动解除,此IP可以重新登录

下面是策略

[root@ceshi fail2ban-0.8.]# vim /etc/fail2ban/jail.conf

# 修改或添加标记处内容

enabled = true #是否激活此项(true/false)修改成 true

logpath = /var/log/secure #检测的系统的登陆日志文件。这里要写sshd服务日志文件。

#完成:5分钟内3次密码验证失败,禁止用户IP访问主机1小时。 配置如下

findtime = 300 #在5分钟内内出现规定次数就开始工作,默认时间单位:秒

maxretry = 3 #3次密码验证失败

bantime = 3600 #禁止用户IP访问主机1小时

# 在安装路径下 启动服务

[root@ceshi fail2ban-0.8.]# files/redhat-initd start

[root@ceshi fail2ban-0.8.]# files/redhat-initd start

Starting fail2ban: [ 确定 ]

测试

#输入正确的密码可以正常登陆

[root@ceshi ~]# ssh root@192.168.94.29

root@192.168.94.29's password:

Last login: Sat Jul :: from 192.168.94.100

[root@DaMoWang ~]# #输入三次错误密码

[root@ceshi ~]# ssh root@192.168.94.29

root@192.168.94.29's password:

Permission denied, please try again.

root@192.168.94.29's password:

Permission denied, please try again.

root@192.168.94.29's password:

Permission denied (publickey,gssapi-keyex,gssapi-with-mic,password).

[root@ceshi ~]# ssh root@192.168.94.29

ssh: connect to host 192.168.94.29 port : Connection refused

查看哪台机器在暴力破解你的服务器

查看fail2ban服务运行状态:

[root@DaMoWang fail2ban-0.8.]# fail2ban-client status

Status

|- Number of jail:

`- Jail list: ssh-iptables

具体看某一项的状态也可以看,如果显示被ban的ip和数目就表示成功了,如果都是0,说明没有成功

[root@DaMoWang fail2ban-0.8.]# fail2ban-client status ssh-iptables

Status for the jail: ssh-iptables

|- filter

| |- File list: /var/log/secure

| |- Currently failed:

| `- Total failed:

`- action

|- Currently banned:

| `- IP list: 192.168.94.100 #拦截192.168.94.100成功

`- Total banned:

ssh防止暴力破解之fail2ban的更多相关文章

- 开源服务专题之------ssh防止暴力破解及fail2ban的使用方法

15年出现的JAVA反序列化漏洞,另一个是redis配置不当导致机器入侵.只要redis是用root启动的并且未授权的话,就可以通过set方式直接写入一个authorized_keys到系统的/roo ...

- 拒绝ssh远程暴力破解

拒绝ssh远程暴力破解 简介 在网络技术日益发展的今天,网络上的安全问题日益严重.当你在公网上使用Linux服务器时,很有可能你的服务器正在遭受ssh暴力破解. 曾经有一次我的同伴将给客户提供监控服务 ...

- SSH密码暴力破解及防御实战

SSH密码暴力破解及防御实战 一.Hydra(海德拉) 1.1 指定用户破解 二.Medusa(美杜莎) 2.1 语法参数 2.2 破解SSH密码 三.Patator 3.1 破解SSH密码 四.Br ...

- SSH防止暴力破解--fail2ban

一.ssh密钥对无交互登录 实战1:通过密钥进行sshd服务认证 服务端:linl_S IP:10.0.0.15 客户端:lin_C IP:10.0.0.16 1)在客户端生成密钥对 ...

- fail2ban防护ssh免于暴力破解

一.背景 开放到公网的主机无时无刻不在遭受攻击,其中ssh暴力破解频率最高,会有无数机器不分日夜地搜索公网上的猎物,然后进行弱密码尝试 如果你的公网机器恰巧设的弱密码,估计刚装上系统,没过几小时别人就 ...

- 服务器如何防ssh服务暴力破解??

如图: 当我们遭到暴力破解ssh服务该怎么办 内行看门道 外行看热闹 下面教大家几招办法: 1 密码足够的复杂,密码的长度要大于8位最好大于20位.密码的复杂度是密码要尽可能有数字.大小写字母和特 ...

- [CentOS7] 常用工具 之 防暴力破解工具 Fail2ban

防止暴力破解密码: Fail2ban ==> 用于自动ban掉ip 先用yum search fail2ban看看是否yum源含有fail2ban这个package,若没有的话请yum inst ...

- Linux 安装DenyHost防止ssh被暴力破解

DenyHosts介绍 当你的linux服务器暴露在外网当中时,服务器就极有可能会遭到互联网上的扫描软件进行扫描,然后试图连接ssh端口进行暴力破解(穷举扫描).如果遇到这个问题,一款非常有用的工具D ...

- Centos 拒绝ssh远程暴力破解方法

佳木斯SEO摘要 有一天突然收到一封邮件,邮件内容告知我的ECS服务器作为肉鸡在攻击别的机器,期初一想,一定是我机器的账号密码被泄露,或者是被人暴力破解,于是乎,我就查询了一下我机器的账号登录记录. ...

随机推荐

- KL divergence

Kullback-Leibler divergence 形式: 性质: 非负 P=Q时,D[P||Q]=0 不对称性:D(P||Q)≠D(Q||P) 自信息:符合分布 P 的某一事件 x 出现,传达这 ...

- 【分享】Web前端开发第三方插件大全

收集整理了一些Web前端开发比较成熟的第三方插件,分享给大家. ******************************************************************** ...

- es中queryBuilders api

package com.elasticsearch; import org.elasticsearch.action.ActionListener; import org.elasticsearch. ...

- store.state

https://blog.csdn.net/qq_38658567/article/details/82847758

- 自己动手为Spark 2.x添加ALTER TABLE ADD COLUMNS语法支持

SparkSQL从2.0开始已经不再支持ALTER TABLE table_name ADD COLUMNS (col_name data_type [COMMENT col_comment], .. ...

- shell 递归枚举文件并操作

递归枚举文件并操作 #!/bin/bash CURDIR=$(cd $(dirname $0); pwd) export GOPATH=$CURDIR/.. echo GOPATH=$GOPATH c ...

- ios12 siri 语音识别

原理:先用系统的录音器录音,让后让siri识别语音转文字 第一步 :在项目plist文件添加授权如图 第二步:导入头文件,添加协议#import <Speech/Speech.h>#imp ...

- 命令行部署SharePoint2016离线前提条件和添加服务器的Feature

前言 Sp2016的软件环境要求如下: 服务器场中的数据库服务器的最低要求: 以下各项之一: Microsoft SQL Server 2014 Service Pack 1 (SP1) 的 64 位 ...

- iOS - 数组字典模型根据模型属性key排序

方法一: NSArray *sortArray = [arrayM sortedArrayUsingComparator:^NSComparisonResult(id obj1, id obj2) { ...

- C语言函数strstr

函数原型: extern char *strstr(char *str1, const char *str2); 语法: * strstr(str1,str2) 参数: str1: 被查找目标 ...