Windows系统调用中API从3环到0环(下)

Windows内核分析索引目录:https://www.cnblogs.com/onetrainee/p/11675224.html

Windows系统调用中API从3环到0环(下)

如果对API在三环的部分不了解的,可以查看 Windows系统调用中的API三环部分(依据分析重写ReadProcessMemory函数

这篇文章分为上下两篇,其中上篇初步讲解大体轮廓,下篇着重通过实验来探究其内部实现,最终分析两个函数(快速调用与系统中断),来实现通过系统中断直接调用内核函数。

一、INT 0x2E进0环

.text : 77F070C0 // 之前调用该函数时 mov eax, 0x115,向eax传入一个函数号

.text : 77F070C0 lea edx, [esp + arg_4] // 当前参数的指针存储在 edx中

.text : 77F070C4 int 2Eh; // 通过中断门的形式进入到内核中

1)在GDT表中查看0x2eh

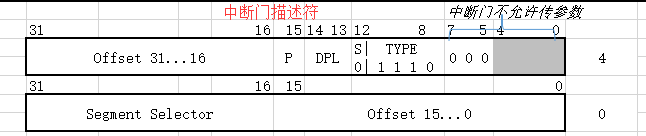

在保护模式的门这一节中,我们了解到当发生中断时,操作系统会查找idt表,根据中断号在idt表中找到中断门描述符,从中断门描述符中读取CS:EIP的信息。

之后,SS EIP 通过搜索GDT表,该表中存放着各个TSS描述符(每个进程一个TSS,内核一个TSS,TSS存放各种寄存器用于任务切换),来查找内核的 SS ESP。

如图:我们通过windbg来查找出该地址 gdt+2e*8

根据中断门描述符属性将 83e8ee00`00082fee 拆分拼接之后可知SS:08 / EIP:83e82fee

2)查看 EIP:83e82fee 这个函数

kd> u 83e82fee

nt!KiSystemService:

83e82fee 6a00 push 0

83e82ff0 55 push ebp

83e82ff1 53 push ebx

83e82ff2 56 push esi

83e82ff3 57 push edi

83e82ff4 0fa0 push fs

83e82ff6 bb30000000 mov ebx,30h

83e82ffb 668ee3 mov fs,bx

该 nt!KiSystemService函数是真正的内核函数,并不是ntdll.dll模块下,其存在于ntoskrnl.exe / ntkrnlpa.exe中(根据分页模式不同选用不同的程序)

二、通过 systenter进入0环

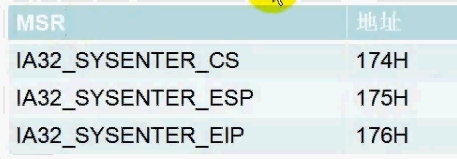

MSR寄存器存着进入内核的 CS、ESP、EIP的寄存器的值,SS=IA32_SYSENTER_CS+8。

1)windbg查看这个MSR寄存器的值

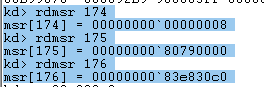

rdmsr 174 //查看CS

rdmsr 175 //查看ESP

rdmsr 176 //查看EIP

2)查看EIP这个函数

kd> u 83e830c0

nt!KiFastCallEntry:

83e830c0 b923000000 mov ecx,23h

83e830c5 6a30 push 30h

83e830c7 0fa1 pop fs

83e830c9 8ed9 mov ds,cx

83e830cb 8ec1 mov es,cx

83e830cd 648b0d40000000 mov ecx,dword ptr fs:[40h]

83e830d4 8b6104 mov esp,dword ptr [ecx+4]

83e830d7 6a23 push 23h

其是调用nt!KiFastCallEntry这个函数,跟nt!KiSystemService一样,该函数是真正的内核函数。

三、通过中断来重写ReadProcessMemory函数(通过快速调用时的实现可以查看这篇Windows系统调用中的API三环部分(依据分析重写ReadProcessMemory函数))

#include "pch.h"

#include <iostream>

#include <algorithm>

#include <Windows.h>

void ReadMemory(HANDLE hProcess, PVOID pAddr, PVOID pBuffer, DWORD dwSize, DWORD *dwSizeRet)

{ _asm

{ lea eax, [ebp + 0x14]

push eax

push[ebp + 0x14]

push[ebp + 0x10]

push[ebp + 0xc]

push[ebp + ]

mov eax, 0x115

mov edx,esp

int 0x2e

add esp,

}

}

int main()

{

HANDLE hProcess = ;

int t = ;

DWORD pBuffer;

//hProcess = OpenProcess(PROCESS_ALL_ACCESS, 0,a);

ReadMemory((HANDLE)-, (PVOID)&t, &pBuffer, sizeof(int), );

printf("%X\n", pBuffer);

ReadProcessMemory((HANDLE)-, &t, &pBuffer, sizeof(int), );

printf("%X\n", pBuffer); getchar();

return ;

}

Windows系统调用中API从3环到0环(下)的更多相关文章

- Windows系统调用中API的3环部分(依据分析重写ReadProcessMemory函数)

Windows内核分析索引目录:https://www.cnblogs.com/onetrainee/p/11675224.html Windows系统调用中API的3环部分 一.R3环API分析的重 ...

- Windows系统调用中API从3环到0环(上)

Windows内核分析索引目录:https://www.cnblogs.com/onetrainee/p/11675224.html Windows系统调用中API从3环到0环(上) 如果对API在三 ...

- Windows系统调用中的系统服务表描述符

Windows内核分析索引目录:https://www.cnblogs.com/onetrainee/p/11675224.html Windows系统调用中的系统服务表描述符 在前面,我们将解过 ...

- Windows系统调用中的现场保存

Windows内核分析索引目录:https://www.cnblogs.com/onetrainee/p/11675224.html Windows系统调用中的现场保存 我们之前介绍过三环进零环的步骤 ...

- Windows系统调用中的系统服务表

Windows内核分析索引目录:https://www.cnblogs.com/onetrainee/p/11675224.html Windows系统调用中的系统服务表 如果这部分不理解,可以查看 ...

- Windows Forms和WPF在Net Core 3.0框架下并不会支持跨平台

Windows Forms和WPF在Net Core 3.0框架下并不会支持跨平台 微软将WinForms和WPF带到.NET Core 3.0这一事实,相信大家都有所了解,这是否意味着它在Linux ...

- KiSystemCall64 win10 21h2函数流程分析 3环到0环

0x00基本信息 系统:windows 10 21h2 工具:ida 7.7 , windbg 10 3环写一个win32k 函数 看访问流程 0x01分析 例如:3环函数 FlattenPath(x ...

- windows,cmd中,如何切换到磁盘的根目录下

需求描述: 在windows的cmd中操作,有的时候也会遇到切换了很多的目录,然后需要切换到根目录的情况 操作过程: 1.通过cd \的方式,切换回当前磁盘的根目录下 备注:未切换之前,在Driver ...

- 64位CreateProcess逆向:(二)0环下参数的整合即创建进程的整体流程

转载:https://bbs.pediy.com/thread-207683.htm 点击下面进入总目录: 64位Windows创建64位进程逆向分析(总目录) 在上一篇文章中,我们介绍了Create ...

随机推荐

- FaceBook快捷登入

关于集成FaceBook快捷登入,我上回做了个最简单的版本,所有Web端通用,在这边共享下,有更好的解决方案的,麻烦评论留个地址,有不妥之处请指正. 首先,我们先加载Facebook的Js windo ...

- 最大公共子序列(Runtime faster than 92.73% of Python3)

其中的算法思想只是较为简单的动态规划,过去各种各样的考试写过很多次C/C++版本的,最近开始用Python做leetcode中的题目时遇到了该题目,很常规的做法竟然得到了意想不到的速度,但内存占用较差 ...

- Centos第一次使用配置IP地址

1.vim /etc/sysconfig/network-scripts/ifcfg-eth0 修改默认配置文件 TYPE=Ethernet BOOTPROTO=static #静态 可修改为[n ...

- 解析 HTTP 请求 header 错误

1.org.apache.coyote.http11.Http11Processor.service 解析 HTTP 请求 header 错误 2.原因:在创建项目名称的时候,文件名不能带有中文,只能 ...

- C#下载http/https的pdf、excel等文件(非在线打开,绕开插件)

非本服务器文件,如PDF,excel等,下载一般是通过href=‘远程文件的http或者https’的方式下载,但是如果浏览器已经有PDF插件了,则用href不是下载,而是在线打开了,影响体验,所以远 ...

- Elasticsearch(9) --- 聚合查询(Bucket聚合)

Elasticsearch(9) --- 聚合查询(Bucket聚合) 上一篇讲了Elasticsearch聚合查询中的Metric聚合:Elasticsearch(8) --- 聚合查询(Metri ...

- [Advanced Python] 11 - Implement a Class

基础概念:[Python] 08 - Classes --> Objects 进阶概念:[Advanced Python] 11 - Implement a Class 参考资源:廖雪峰,面向对 ...

- 【面试必备】小伙伴栽在了JVM的内存分配策略。。。

周末有小伙伴留言说上周面试时被问到内存分配策略的问题,但回答的不够理想,小伙伴说之前公号里看过这一块的文章的,当时看时很清楚,也知道各个策略是干嘛的,但面试时脑子里清楚,心里很明白,但嘴里就是说不清楚 ...

- redis 主从复制和哨兵模式(二)

Redis 主从复制 为了分担单机 redis 的数据服务压力,需要进行读写分离,所以搭建 redis 的主从结构,主节点负责写,从节点负责读,主节点定期把数据同步到从节点. 配置主从 # 配置文件中 ...

- Janus安装教程,ubuntu18.04系统

Janus安装教程,ubuntu18.04系统 本文介绍Jansu如何安装,操作系统为Ubuntu 18.04. (1)安装git 执行命令:“sudo apt-get install ...