攻防世界 reverse 新手练习区

1.re1 DUTCTF

IDA shift+F12 查看字符串

DUTCTF{We1c0met0DUTCTF}

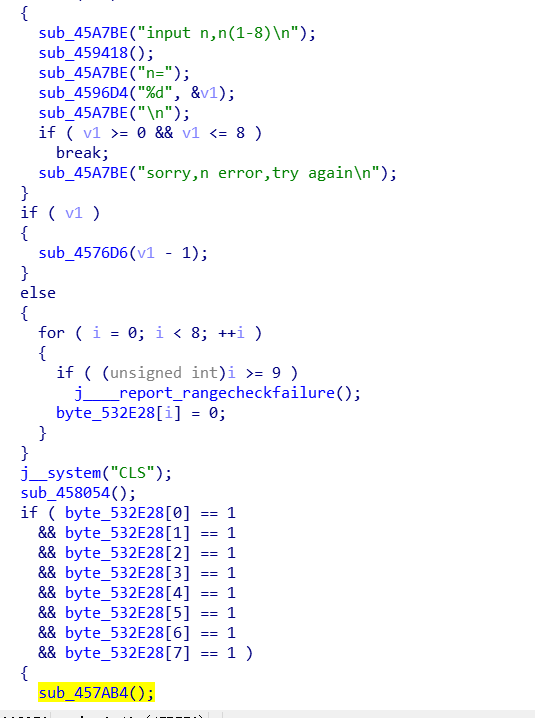

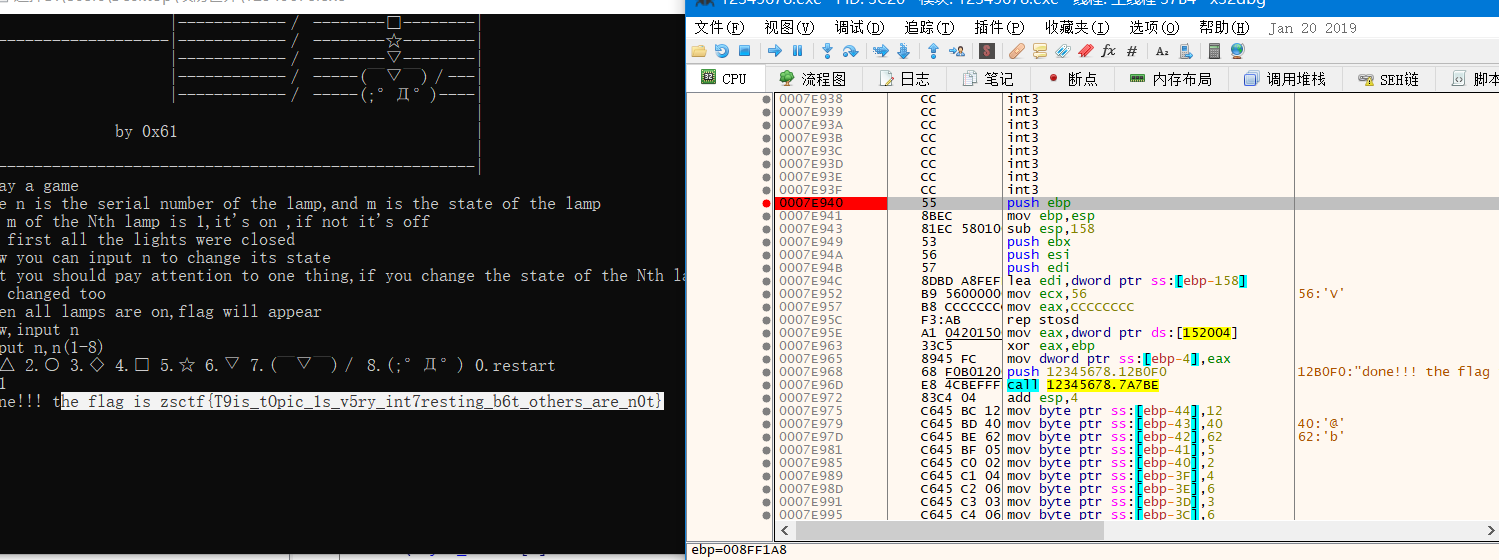

2.game ZSCTF

zsctf{T9is_tOpic_1s_v5ry_int7resting_b6t_others_are_n0t}

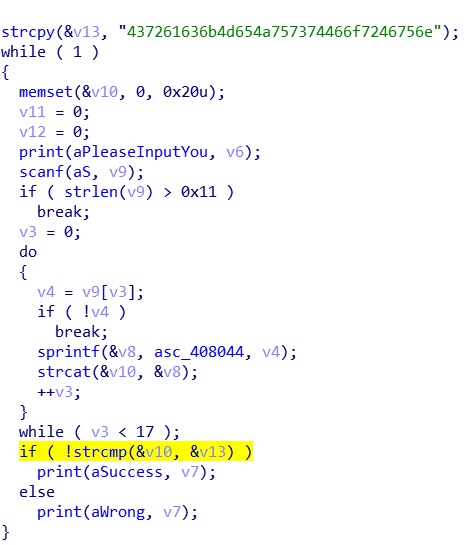

3.Hello, CTF Pediy CTF 2018

CrackMeJustForFun

将16进制字符串转ascii字符串得到flag

4.open-source HackYou CTF

参数 51966 25 h4cky0u

flag为:

c0ffee

5.open-source 9447 CTF 2014

IDA查看字符串

9447{This_is_a_flag}

6.simple-unpack

脱壳搜索字符串

flag{Upx_1s_n0t_a_d3liv3r_c0mp4ny}

7.logmein RC3 CTF 2016

1 v8=":\"AL_RT^L*.?+6/46"

2 v7 = 'ebmarah'[::-1]

3 s=''

4 for i in range(len(v8)):

5 s+=chr(ord(v7[i%7])^ord(v8[i]))

6

7 print(s)

RC3-2016-XORISGUD

8. no-strings-attached 9447 CTF 2014

1 x=[58, 20, 0, 0, 54, 20, 0, 0, 55, 20,

2 0, 0, 59, 20, 0, 0, 128, 20, 0, 0,

3 122, 20, 0, 0, 113, 20, 0, 0, 120, 20,

4 0, 0, 99, 20, 0, 0, 102, 20, 0, 0,

5 115, 20, 0, 0, 103, 20, 0, 0, 98, 20,

6 0, 0, 101, 20, 0, 0, 115, 20, 0, 0,

7 96, 20, 0, 0, 107, 20, 0, 0, 113, 20,

8 0, 0, 120, 20, 0, 0, 106, 20, 0, 0,

9 115, 20, 0, 0, 112, 20, 0, 0, 100, 20,

10 0, 0, 120, 20, 0, 0, 110, 20, 0, 0,

11 112, 20, 0, 0, 112, 20, 0, 0, 100, 20,

12 0, 0, 112, 20, 0, 0, 100, 20, 0, 0,

13 110, 20, 0, 0, 123, 20, 0, 0, 118, 20,

14 0, 0, 120, 20, 0, 0, 106, 20, 0, 0,

15 115, 20, 0, 0, 123, 20, 0, 0, 128, 20,

16 0, 0, 0, 0, 0, 0]

17 y=[]

18 for t in x:

19 if t!=20 and t!=0:

20 y.append(t)

21 i=0

22 while i<len(y):

23 for j in range(1,6):

24 y[i]-=j

25 y[i]=chr(y[i])

26 i+=1

27 if i==len(y):

28 break

29 print(''.join(y))

9447{you_are_an_international_mystery}

9.python-trade NJUPT CTF 2017

使用EasyPythonDecompiler.exe

1 import base64

2

3 buf = base64.b64decode('XlNkVmtUI1MgXWBZXCFeKY+AaXNt')

4 flag = ''

5 for i in buf:

6 i -= 16

7 i ^= 32

8 flag += chr(i)

9 print(flag)

nctf{d3c0mpil1n9_PyC}

10.getit SharifCTF 2016

主要逻辑:

1 int __cdecl main(int argc, const char **argv, const char **envp)

2 {

3 char v3; // al

4 __int64 v5; // [rsp+0h] [rbp-40h]

5 int i; // [rsp+4h] [rbp-3Ch]

6 FILE *stream; // [rsp+8h] [rbp-38h]

7 char filename[8]; // [rsp+10h] [rbp-30h]

8 unsigned __int64 v9; // [rsp+28h] [rbp-18h]

9

10 v9 = __readfsqword(0x28u);

11 LODWORD(v5) = 0;

12 while ( (signed int)v5 < strlen(s) ) // s=c61b68366edeb7bdce3c6820314b7498

13 {

14 if ( v5 & 1 )

15 v3 = 1;

16 else

17 v3 = -1;

18 t[(signed int)v5 + 10] = s[(signed int)v5] + v3;

19 LODWORD(v5) = v5 + 1;

20 }

21 strcpy(filename, "/tmp/flag.txt");

22 stream = fopen(filename, "w");

23 fprintf(stream, "%s\n", u, v5);

24 for ( i = 0; i < strlen(t); ++i )

25 {

26 fseek(stream, p[i], 0);

27 fputc(t[p[i]], stream);

28 fseek(stream, 0LL, 0);

29 fprintf(stream, "%s\n", u);

30 }

31 fclose(stream);

32 remove(filename);

33 return 0;

34 }

解题脚本:

1 s='c61b68366edeb7bdce3c6820314b7498'

2 t=list('SharifCTF{????????????????????????????????}')

3 v5 = 0;

4 while v5 < len(s): #c61b68366edeb7bdce3c6820314b7498

5

6 if (v5 & 1):

7 v3 = 1;

8 else:

9 v3 = -1;

10

11 t[v5 + 10] = chr(ord(s[v5])+ v3) ;

12 v5= v5 + 1;

13

14 print(''.join(t))

SharifCTF{b70c59275fcfa8aebf2d5911223c6589}

攻防世界 reverse 新手练习区的更多相关文章

- 攻防世界 Misc 新手练习区 stegano CONFidence-DS-CTF-Teaser Writeup

攻防世界 Misc 新手练习区 stegano CONFidence-DS-CTF-Teaser Writeup 题目介绍 题目考点 隐写术 摩斯密码 Writeup 下载附件是PDF文件打开,研究一 ...

- 攻防世界 Misc 新手练习区 ext3 bugku Writeup

攻防世界 Misc 新手练习区 ext3 bugku Writeup 题目介绍 题目考点 WinHex工具的使用 linux磁盘挂载mount命令 Writeup 下载附件拖进winhex分析一下,查 ...

- 攻防世界 Misc 新手练习区 gif Writeup

攻防世界 Misc 新手练习区 gif Writeup 题目介绍 题目考点 仔细联想 字符转换 Writeup 下载附件并打开 104张黑白图 发现是一堆黑色和白色的图片,按某种规律排列,猜想flag ...

- 攻防世界 Misc 新手练习区 坚持60s Writeup

攻防世界 Misc 新手练习区 坚持60s Writeup 题目介绍 题目考点 java反编译 jd-gui 的使用 Writeup 下载附件并打开 kali执行命令 java -jar 9dc125 ...

- 攻防世界 Misc 新手练习区 give_you_flag Writeup

攻防世界 Misc 新手练习区 give_you_flag Writeup 题目介绍 题目考点 gif图片分离 细心的P图 二维码解码 Writeup 下载附件打开,发现是一张gif图片,打开看了一下 ...

- 攻防世界 Misc 新手练习区 如来十三掌 Writeup

攻防世界 Misc 新手练习区 如来十三掌 Writeup 题目介绍 题目考点 佛曰加密.base64.Rot13等加密方法的了解 Writeup 下载并打开附件 联想到佛曰加密,复制内容到 佛曰加密 ...

- 攻防世界——web新手练习区解题记录<1>(1-4题)

web新手练习区一至四题 第一题view_source: 题目说右键不管用了,我们先获取在线场景来看一看,我们看到这样一个网页,并且右键确实点了没什么反应,而用到右键一般就是查看网页源码 用快捷键(F ...

- 攻防世界——Misc新手练习区解题总结<3>(9-10题)

第九题SimpleRAR: 下载附件后得到一个压缩包打开后得到如下提示 文件头损坏,让我们打开winhex看一下 7a为子块而文件头为74,这里将7a改为74(这里我也不是很清楚,详细大家可以自行去查 ...

- 攻防世界——Misc新手练习区解题总结<2>(5-8题)

第五题gif: 下载附件后,解压得到这样一个文件 几经寻找无果后,发现是不是可以将gif中的黑白图片看做二进制的数字,进而进行解密 最后用二进制转文本得到flag 第六题掀桌子: 看起来是16进制的密 ...

随机推荐

- js uppercase first letter

js uppercase first letter const str = `abc`; str.slice(0, 1).toUpperCase(); // "A" str.sli ...

- css sticky & 吸顶效果

css sticky & 吸顶效果 demo https://codepen.io/xgqfrms/pen/PoqyVYz css position sticky not working ht ...

- Jamstack Conf 2020

Jamstack Conf 2020 Jamstack Conf Virtual https://jamstackconf.com/virtual/ Conf Schedule https://jam ...

- user tracker with ETag

user tracker with ETag 用户追踪, without cookies clear cache bug 实现原理 HTTP cache hidden iframe 1px image ...

- privacy policy 隐私政策

privacy policy 隐私政策 privacy agreement css layout & ssr page flex & center & fonts demo h ...

- Python算法_两数之和(01)

给定一个整数数组 nums 和一个目标值 target,请你在该数组中找出和为目标值的那 两个 整数,并返回他们的数组下标. 你可以假设每种输入只会对应一个答案.但是,数组中同一个元素不能使用两遍. ...

- mybatisPlus中的模糊查询问题

不能查询中文 记得在数据库的配置中写明编码格式characterEncoding=utf-8

- SpringBoot 整合 hibernate 连接 Mysql 数据库

前一篇搭建了一个简易的 SpringBoot Web 项目,最重要的一步连接数据库执行增删改查命令! 经过了一天的摸爬滚打,终于成功返回数据! 因为原来项目使用的 SpringMVC + Hibern ...

- Django自学计划之集装箱货物运输物流仓储一站式ERP系统

业余开始学习时间:2018年1月 业余学习时间段:每天下班晚饭后时间+无事的星期六和星期天+上班时的空闲时间 自学目标: 1.我们要用管理的思维来写我们的系统! 2.我们要用我们的ERP系统帮助中小集 ...

- Spring-03 依赖注入(DI)

Spring-03 依赖注入(DI) 依赖注入(DI) 依赖注入(Dependency Injection,DI). 依赖 : 指Bean对象的创建依赖于容器,Bean对象的依赖资源. 注入 : 指B ...