【云安全与同态加密_调研分析(7)】安全技术在云计算中的安全应用分析——By Me

我司安全技术在云计算中的安全应用分析

1. 基于云计算参考模型,分析我司安全技术衍生出来的安全模型

简单来讲,云计算有关信息安全的内容可以简化为下列三个基本点:

●机密性(Confidentiality)

●完整性(Integrity)

●可用性(Availability)

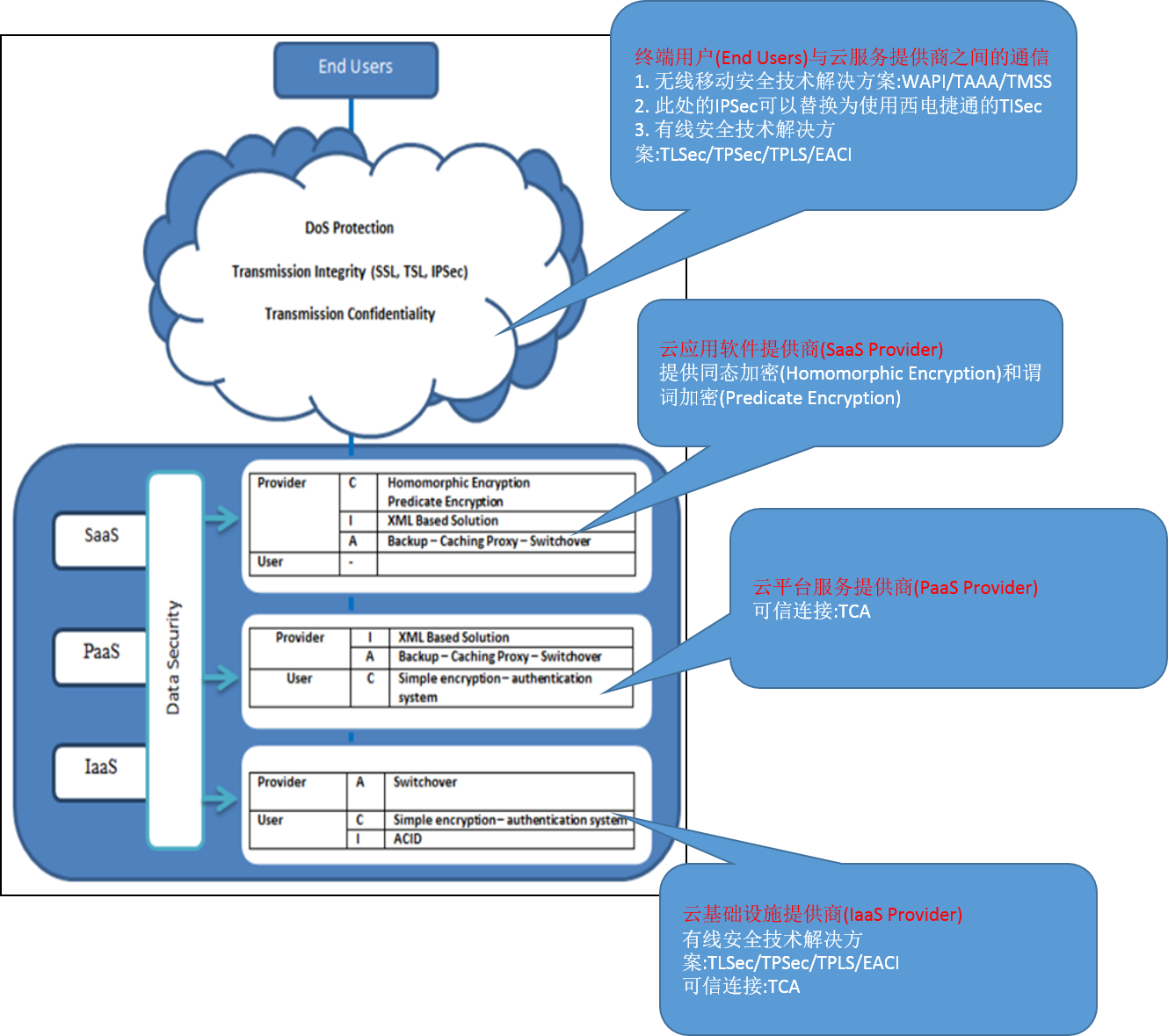

下面就基于云计算参考模型,来分析一下我司的安全技术要如何在其中更有效地实现安全应用:

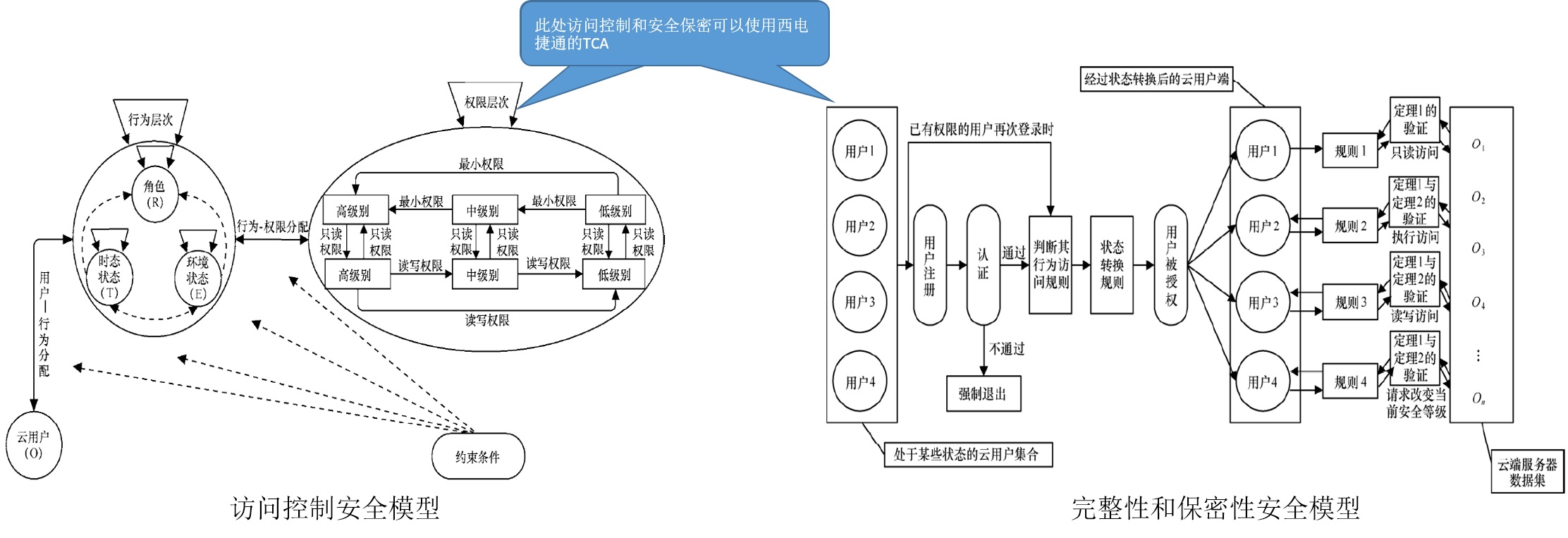

2. 基于云计算参考模型,从局部来实现我司技术的安全模型

基于云计算参考模型,从局部放大来分析看看,如何将我司安全技术应用到其中:

【云安全与同态加密_调研分析(7)】安全技术在云计算中的安全应用分析——By Me的更多相关文章

- 【云安全与同态加密_调研分析(8)】同态加密技术及其应用分析——By Me

◆同态加密技术(Homomorphic Encryption, HE)及其应用◆ ◆加密方案◆ ◆应用领域◆ ◆厂商◆ ◆同态加密现有产品形态和工程实现◆ ◆参考链接◆ ◆备注(其他参考信息)◆ 同态 ...

- 【云安全与同态加密_调研分析(6)】云计算及云安全主流体系架构与模型——By Me

云计算及云安全的主流体系架构与模型 1. 云计算主流安全参考模型 1.1 云计算安全参考 ...

- 【云安全与同态加密_调研分析(1)】国外云安全标准机构——By Me

在云计算领域,传统的信息安全管理标准如ITIL.ISO/IEC20000.ISO/IEC27001.27002.Cobit等被建议应用于云计算安全管理和控制框架的建立.此外,由于云计算本身区别于传统信 ...

- 【云安全与同态加密_调研分析(2)】国外云安全标准建议组织——By Me

国际上比较有影响力的云安全组织: ◆2. 国外云安全标准建议组织(云安全建议白皮书)◆ ◆云安全标准建议组织(主要的)◆ ◆标准建议组织介绍◆ ◆相关建议白皮书制定◆ ◆建立的相关模型参考◆ ◆备注( ...

- 【云安全与同态加密_调研分析(4)】云计算安全领域主要研究成果——By Me

下表列举了在云安全问题研究表现突出的ICT公司和研究机构以及其在云计算安全方面主要研究成果: ◆ICT公司和研究机构(云计算安全领域主要研究成果)◆ ◆机构名称◆ ◆机构类别◆ ◆主要研究成果◆ ◆备 ...

- 【云安全与同态加密_调研分析(3)】国内云安全组织及标准——By Me

◆3. 国内云安全组织及标准◆ ◆云安全标准机构(主要的)◆ ◆标准机构介绍◆ ◆相关标准制定◆ ◆建立的相关模型参考◆ ◆备注(其他参考信息)◆ ★中国通信标准化协会(CCSA) ●组织简介:200 ...

- 【云安全与同态加密_调研分析(5)】云安全标准现状与统计——By Me

- BZOJ_1712_[Usaco2007 China]Summing Sums 加密_矩阵乘法

BZOJ_1712_[Usaco2007 China]Summing Sums 加密_矩阵乘法 Description 那N只可爱的奶牛刚刚学习了有关密码的许多算法,终于,她们创造出了属于奶牛 ...

- 同态加密与 Paillier/RSA

本文作者: wdxtub 本文链接: http://wdxtub.com/flt/flt-03/2020/12/02/ 白话同态加密 虽然同态加密即使现在听起来也很陌生,但是其实这个概念来自 1978 ...

随机推荐

- Java基础--常用IO流使用实例

读取文本文件: private static void ioDemo1() { try { FileReader fileReader = new FileReader("C:\\Users ...

- select自定义小三角样式

这段代码是网上大部分的解决办法,在这里总结一下: 让select透明,上面加一个span,来替换select框,可以自定义小三角样式,也可以做出select文字居中的效果. <div class ...

- VS2008远程调试操作方法

前言 最近遇到一个问题:组态王在本地调试机上运行正常,但在远程测试机上运行却出现了崩溃.本机上装有Visual Studio 2008,测试机上则没有.于是,在网上找资料,想利用远程调试方法,在本机上 ...

- Java中的各种加密算法

Java中为我们提供了丰富的加密技术,可以基本的分为单向加密和非对称加密 1.单向加密算法 单向加密算法主要用来验证数据传输的过程中,是否被篡改过. BASE64 严格地说,属于编码格式,而非加密算法 ...

- Linux 同步方法剖析--内核原子,自旋锁和相互排斥锁

在学习 Linux® 的过程中,您或许接触过并发(concurrency).临界段(critical section)和锁定,可是怎样在内核中使用这些概念呢?本文讨论了 2.6 版内核中可用的锁定机制 ...

- NYOJ467 中缀式变后缀式 【栈】

中缀式变后缀式 时间限制:1000 ms | 内存限制:65535 KB 难度:3 描写叙述 人们的日常习惯是把算术表达式写成中缀式,但对于机器来说更"习惯于"后缀式.关于算术 ...

- 当singleton Bean依赖propotype Bean,可以使用在配置Bean添加look-method来解决

在Spring里面,当一个singleton bean依赖一个prototype bean,因为singleton bean是单例的,因此prototype bean在singleton bean里面 ...

- ASP代码审计学习笔记 -2.XSS跨站脚本

XSS漏洞: 漏洞代码: <% xss=request("xss") response.write(xss) %> 漏洞利用: 漏洞修复: Server.HTMLEnc ...

- 用命令行执行ROBOT FRAMEWORK用例

转自:http://www.51testing.com/html/86/n-1430786.html 除了在ride中执行用例,我们也可以通过命令行的形式执行用例. 1.执行一整个项目 pybot+项 ...

- Qt监控Arduino开关状态(读取串口数据)

setup.ini配置文件内容 [General] #游戏所在主机IP GameIp1=192.168.1.151 GameIp2=192.168.1.152 GameIp3=192.168.1.15 ...