Android Verified Boot介绍与有关使用

Android Verified Boot介绍与有关使用

背景

在搞安卓驱动调试的时候,由于不熟悉,导致系统没有按照我预期启动完毕;因此需要注意这一块的东西。

简介

Verified Boot 是 Android 4.4 开始引入的一个新特性,作用是在系统启动时校验 system 分区是否被篡改。好处在于可以检测到 system “发生过” 改动,比如用户使用 root 软件强行植入 su 文件,但最后删除了 su, 这种情况也能检测出来。一旦检验不过,系统就不能正常启动,并且有相关的图文提示,请参看:https://source.android.com/security/verifiedboot/index.html

Android 6.0 的 CDD 文档,章节 9.10. Verified Boot 对该特性有详细的描述。可知,在出厂搭载 Android 6.0 系统的设备上,如果硬件达到要求,是必须激活这一特性的。请参看:https://static.googleusercontent.com/media/source.android.com/en//compatibility/android-cdd.pdf

启用

在编译系统中开启

在编译系统中开启签名 boot.img 和 recovery.img功能:

build/target/product/verity.mk文件中添加:

PRODUCT_SUPPORTS_VERITY := true

修改device/qcom/msm8996/msm8996.mk文件:

PRODUCT_SPPORTS_VERITY := true

在开启 LK 验证开启

在编译系统中开启 Boot 和 Recovery 功能:

Bootable/bootloader/lk/AndroidBoot.mk文件中:

ifeq($PRODUCT.$(INTERNAL_PRODUCT).PRODUCT_SUPPORTS_VERITY), true)

VERIFIED_BOOT := VERIFIED_BOOT = 1

else

VERIFIED_BOOT := VERIFIED_BOOT = 0

endif

在device/OEM/project_name/project_name.mk中添加:

PRODUCT_SUPPORTS_VERITY := truePRODUCT_SYSTEM_VERITY_PARTITION := /dev/block/bootdevice/by-name/system$(call inherit-product, build/target/product/verity.mk)PRODUCT_COPY_FILES += \frameworks/native/data/etc/android.software.verified_boot.xm:system/etc/permissions/android.software.verifie

在 device/OEM/project_name/fstab.qcom中添加verify标志:

/dev/block/bootdevice/by-name/system /system ext4 ro,barrier=1,discard wait,verify

签名key

默认开发 key

包括公钥和私钥,它们位于:build/target/product/security/. 它们用来给 boot 和 recovery 签名,以及验证 system partition 的 metadata table.

它们的位置定义位于:build/target/product/verity.mk 文件中:

PRODUCT_VERITY_SIGNING_KEY := build/target/product/security/verity

Key 文件

作用说明:

build/target/product/security/verity.pk8

– privatekey used to sign boot.img and system.imgverity.x509.pem

– certificate include publickeyverity_key

– publickey used indm verity forsystem.img

有些老的版本只有两个key文件:

verity_private_dev_key

– privatekey used to sign boot.img and system.imgverity_key

– publickey used indm verity forsystem image

我们可以看到在 build/core/Makefile 文件中:

$(INSTALLED_BOOTIMAGE_TARGET): $(MKBOOTIMG) $(INTERNAL_BOOTIMAGE_FILES) $(BOOT_SIGNER)

$(call pretty,"Target boot image: $@")

$(hide) $(MKBOOTIMG) $(INTERNAL_BOOTIMAGE_ARGS) $(INTERNAL_MKBOOTIMG_VERSION_ARGS) $(BOARD_MKBOOTIMG_ARGS) --output $@

$(BOOT_SIGNER) /boot $@ $(PRODUCT_VERITY_SIGNING_KEY).pk8 $(PRODUCT_VERITY_SIGNING_KEY).x509.pem $@

$(hide) $(call assert-max-image-size,$@,$(BOARD_BOOTIMAGE_PARTITION_SIZE))

生成 OEM 自己的公钥密钥对

在 Linux 系统中,确保所安装的 openssl 版本足够新,可以参看: /build/target/product/security_releasekey/README 文件。

openssl versionOpenSSL 1.0.2d 9 Jul 2015

development/tools/make_key mykey ‘/C=US/ST=California/L=Mountain View/O=Android/OU=Android/CN=Android/emailAddress=android@android.com’

不用输入密码,然后 mykey.pk8 和 mykey.x509.pem 将会在当前目录生成。

为DM-Verity 功能生成 verity key

生成 generate_verity_key

使用下面的命令来生成 verity key 的工具 generate_verity_key:

source build/envsetup.sh

choosecombo

make generate_verity_key (mmm system/extras/verity/)

将 *.x509.pem 转换成 verity key

generate_verity_key 的代码位于:system/extra/verity/generate_verity_key.c

generate_verity_key 的用法:generate_verity_key | -convert

out/host/linux-x86/bin/generate_verity_key -convert mykey.x509.pem verity_key

拷贝并重命名

拷贝mykey.pk8,mykey.x509.pem,verity_key.pub 至 build/target/product/security/ 目录,将其重命名: verity.pk8, verity.x509.pem,verity_key ,并替换默认的开发 key。

生成 keystore

在 LK 里面,有两个 keystore:

- oem_keystore: 编译到 LK 里面,它定义在 /bootloader/lk/platform/msm_shared/include/oem_keystore.h 中。

- user_keystore: 存储在”keystore”分区里面。

LK 将使用 OEM keystore 来验证 keystore 分区, 如果验证通过, 将从里面读取 user_keystore,然后用其验证 boot.img 和 recovery.img。

Google 已经在后来的 release 里移除 user_keystore,不需要 keystore 分区。

使用system/extras/verity/keystore_signer, 它实际上是调用openssl 的一个脚本,所以也可以直接调用 openssl来实现。

keystore_signer <privatekey.pk8> <crefificate.x509.pem> <outfile> <publickey0.der>

# 相当于:

openssl rsa -in mykey.pk8 -inform DER -pubout -outform DER -out mypub.der

java -Xmx512M -jar out/host/linux-x86/framework/KeystoreSigner.jar mykey.pk8 mykey.x509.pem keystore.img mypub.der

如果在没有 pk8 格式的老版本上,则可以使用下面的命令:

keystore_signer <PRIVATE_KEY> <KEYSTORE_IMG> <RSA_PUBLIC_KEY_DER>

java -Xmx512M -jar out/host/linux-x86/framework/KeystoreSigner.jar verity_private_dev_key keystore.img mypub.der

通过上述命令获取 keystore.img之后,可以通过fast boot来刷。

当然,如果没有keystore分区,这步可以忽略

Fastboot flash keystore keystore.img

Oem_keystore可以通过下面的方法使用相同的key:

通过下面的脚本将keystore.img生成oem_keystore.h文件

function generate_oem_keystore_h()

{

echo \#ifndef __OEM_KEYSTORE_H

echo \#define __OEM_KEYSTORE_H

xxd -i $1 | sed -e 's/unsigned char .* = {/const unsigned char OEM_KEYSTORE[] = {/g' -e 's/unsigned int .* =.*;//g'

echo \#endif

}

将该oem_keystore.h文件拷贝到:bootable/bootloader/lk/platform/msm_shared/include

在 LK 中的代码调用流程

- boot_linux_from_mmc

- boot_verifier_init

- verify_signed_bootimg -> boot_verify_image -> verify_image_with_sig

手机安全状态

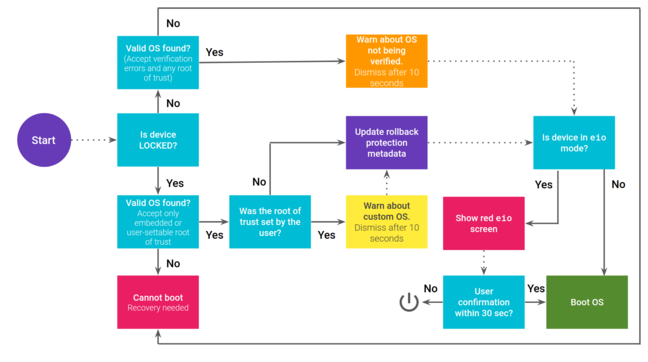

开启 Verified Boot 功能的设备有三种安全状态:locked, verified 和 unlocked。任何状态的转换都需要使用 fastboot 命令,同时也会擦除 /data 分区(分区置0),当手机启动的时候,新的状态才会改变,同时会将一个新的文件系统挂载到 /data。除此之外,安全状态的改变用户通过物理按键(开机键,音量上下键等)的方式来确认,另外,如果是转换到 unlocked 状态,需要在开发者选项者将 OEM unlock 打开(这步需要屏幕锁验证),同时通过 fastboot oem unlock 打开。

locked state

- 用户不能使用 fastboot 命令下载或者擦除任何分区。

- boot 和 recovery 分区将会被 keystore 验证 (从 LK 里面的 OEM keystore开始)。

- 唯一能使用的 fastboot 命令只有 fastboot oem unlock,但如果要使用该命令,还必须在开发者选项中将 OEM unlock打开(默认关闭)。

verified state

- 用户可以使用 fastboot 命令来下载或者擦除特定的分区(bootable/bootloader/lk/app/aboot/aboot.c中的 critical_flash_allowed_ptn 结构体)。

- 不允许登记 keystore或者篡改 persisten data block。

- 对于使用用户或者第三方软件来来,这是个比较合适的状态,特别是开发者需要频繁地烧写软件。

- 如果使用了没有被OEM签名的 keystore,那需要处理开机时的警告信息。

unlock state

- 所有的 fastboot 命令都可以使用。

- 用户 keystore 可以被登记或者擦除。

- 在这种状态下,boot和recovery不会被验证。同时开机时会有警告,需要按音量上键才能继续启动。

影响

- 软件集成和 OTA 升级,必须使用 block 方式做包和升级,相关工程师需要注意在适配。

- 售后,用户自行刷三方固件以及 root 检测等。

- 开机速度和 performance, Idol 4S 上实测,从校验开始到 system 分区挂载完成耗时 50 ms 以内,对开机 速度的影响可以忽略,当前没有任何证据表明会影响 performance。

- 工程师日常开发调试。

注意事项

- 该功能在 eng 软件上是关闭的,刷 eng 的 boot.img 不会受影响。

- 混刷 boot.img 和 system.img 会启动不了,使能后的 userdebug 或 user 版本的 boot.img 搭配的 eng 版本的 system.img 或者未使能前的 system.img 会开不起来,因为生成时用的 key 不同。

- 可以通过开机后查看 system 分区的挂载信息来查看是否开启了 Verified Boot 功能:

adb shell mount | grep /system

开启显示

/dev/block/dm-0 /system ext4 ro,seclabel,relatime,discard,data=ordered 0 0

关闭显示

/dev/block/bootdevice/by-name/system /system ext4 ro,seclabel,relatime,discard,data=ordered 0 0

通常会使用 userdebug 软件(或者刷 userdebug 版本的 boot.img) 来调试,但使能后,system 是无法挂载成 rw 状态的,不能 push

$ adb root

Restarting adbd as root

$ adb remount

Reremount succeeded

$ adb shell mount | grep /systtem

/dev/block/dm-0 /system ext4 ro,seclabel,relatime,discard,data=ordered 0 0

$ adb push out/target/product/project_name/system/xbin/su /system/xbin/su

failed to copy 'out/target/product/project_name/system/xbin/su' to '/system/xbin/su': Read-only file system

在 userdebug 软件(或者刷 userdebug 版本的 boot.img)有两种方法可以关闭:

1、用 adb 命令,重启后生效:

$ adb disable-verity

$ adb enable-verity

注意,如果重新刷 了 system.img 就要重新操作,因为关闭标志是写在 system.img 尾部的。当启用boot verity功能,一旦你修改了手机里的 system 分区,比如 push 进去一个 apk,再打开的话,手机会起不来。

2、替换 eng.img ,也可以修改 fstab.qcom 文件,重新编译 userdebug 的 boot.img:

具体操作是修改 device/OEM/project_name/fstab.qcom文件,去掉 verify 标志,例如:

/dev/block/bootdevice/by-name/system /system ext4 ro,barrier=1,discard wait,verify

/dev/block/bootdevice/by-name/system /system ext4 ro,barrier=1,discard wait

user 软件没有办法,如果需要修改 system, 请刷 userdebug 或者 eng 的 boot.img。

旧版的 adb 可能不支持 disable-verity 和 enable-verity 命令,请更新到最新的 Android SDK,或者使用工程编译出来的 adb (out/host/linux-x86/bin/adb)。

Android Verified Boot介绍与有关使用的更多相关文章

- Android sdk目录介绍

android sdk目录介绍 build-tools 各版本SDK编译工具 docs 离线开发者文档Android SDK API参考文档 extras 扩展开发包,如兼容架包. platforms ...

- 我的Android第三章:Android的组件介绍

小编摘录了Android文档介绍Android四大组件的基本内容,感觉文档的内容写的很详细所以小编将它写入了博客 Android 使用Java语言开发.Android SDK 工具编译代码-以及任意数 ...

- GitHub上排名前100的Android开源库介绍(来自github)

本项目主要对目前 GitHub 上排名前 100 的 Android 开源库进行简单的介绍,至于排名完全是根据 GitHub 搜索 Java 语言选择 (Best Match) 得到的结果,然后过滤了 ...

- android MVP模式介绍与实战

android MVP模式介绍与实战 描述 MVP模式是什么?MVP 是从经典的模式MVC演变而来,它们的基本思想有相通的地方:Controller/Presenter负责逻辑的处理,Model提供数 ...

- Android 不同文件名介绍

Android 不同文件名介绍

- Android发展简单介绍

Android一词的本义指“机器人”,同一时候也是Google于2007年11月5日宣布的基于Linux平台的开源手机操作系统的名称,该平台由操作系统.中间件.用户界面和应用软件组成,号称是首个为移动 ...

- Android IntentService使用介绍以及源码解析

版权声明:本文出自汪磊的博客,转载请务必注明出处. 一.IntentService概述及使用举例 IntentService内部实现机制用到了HandlerThread,如果对HandlerThrea ...

- Android Jetpack 组建介绍(一)——Lifecycler

转自带你领略Android Jetpack组件的魅力 Android Jetpack 对于任何一个产品来说,我们开发中都会面对哪些问题?如:产品交互.用户体验.代码结构.数据获取.数据存储.网络优化. ...

- [原创]AndroBugs_Framework Android漏洞扫描器介绍

[原创]AndroBugs_Framework Android漏洞扫描器介绍 1 AndroBugs_Framework Android 漏洞扫描器简介 一款高效的Android漏洞扫描器,可以帮助开 ...

- android开发学习---linux下开发环境的搭建&& android基础知识介绍

一.配置所需开发环境 1.基本环境配置 JDK 5或以上版本(仅有JRE不够) (http://www.oracle.com/technetwork/java/javase/downloads/ind ...

随机推荐

- SAP集成技术(一)历史

最近想读一本书<SAP Interface Management Guide>,打算边读边记录一些笔记.翻译主要由ChatGPT完成. 本文链接:https://www.cnblogs.c ...

- ansible系列(24)--ansible的loop循环语句

目录 1. loop循环语句 1.1 使用循环批量安装软件 1.2 使用循环批量启动服务 1.3 使用循环批量创建用户 1.4 使用循环批量拷贝文件 1. loop循环语句 在写 playbook 的 ...

- LVS负载均衡(1)-- LVS概述及LVS网络模型

目录 1. 负载均衡集群概述 2. LVS理论基础 2.1 LVS常用术语 2.2 LVS数据调度原理 2.3 LVS工作模型 2.3.1 NAT模型 2.3.2 DR模型 2.3.3 TUNNEL模 ...

- 记一次线上Redis内存占用过高、大Key问题的排查

问题背景 在一个风和日丽的下午,公司某项目现场运维同学反馈,生产环境3个Redis的Sentinel集群节点内存占用都很高,达到了17GB的内存占用量. 稍加思索,应该是某些Key的Value数据体量 ...

- three.js案例-web3d三维地图大屏炫酷3D地图下钻地图-附源码

炫酷3D地图效果如下: 代码注释非常详细: create() { // 添加雾,随着距离线性增大,只能看到一个小是视野范围内的场景,地图缩小很多东西就会看不清 //this.scene.fog = n ...

- uniapp中正确使用echart

uniapp中不能直接使用百度echart,要么就只能嵌入html,然后在html中进入echart进行使用,这样非常不方便, 下面介绍这个插件,对百度echart进行局部小改造,使他能在uniapp ...

- FFmpeg开发笔记(二十二)FFmpeg中SAR与DAR的显示宽高比

<FFmpeg开发实战:从零基础到短视频上线>一书提到:通常情况下,在视频流解析之后,从AVCodecContext结构得到的宽高就是视频画面的宽高.然而有的视频文件并非如此,如果按照A ...

- handsontable多选下拉框编辑器扩展

一.效果截图 二.文件引用 多选下拉框扩展自handsontable的BaseEditor. 多选下拉框组件由两个文件构成, 一个下拉框样式表MultiSelect.css 一个组件实现脚本Multi ...

- YiShaAdmin:一款基于.NET Core Web + Bootstrap的企业级快速开发框架

前言 今天大姚给大家分享一款基于.NET Core Web + Bootstrap的企业级快速后台开发框架.权限管理系统,代码简单易懂.界面简洁美观(基于MIT License开源,免费可商用):Yi ...

- vue我自己的动态菜单思路

1.在router里把所有的路由都加上. 2.后端存储路由path和其他设计需要的信息. 3.登录后,后端返回菜单树,根据权限不同,返回的菜单不同,并且还要返回每个path代表的页面具有的权限数组.可 ...