PDO预处理语句规避SQL注入攻击

所谓SQL注入式攻击,就是攻击者把SQL命令插入到Web表单的输入域或页面请求的查询字符串,欺骗服务器执行恶意的SQL命令。在某些表单中,用户输入的内容直接用来构造(或者影响)动态SQL命令,或作为存储过程的输入参数,这类表单特别容易受到SQL注入式攻击。

第一种方法

<?php

$dsn = "mysql:dbname=study;host=localhost";

$pdo = new PDO($dsn,"root","root"); //写一个预处理语句

$sql = "insert into class values(?,?)";

//将预处理语句扔到服务器等待执行,返回PDOStatement对象

$stm = $pdo->prepare($sql);

//第二次将变量(参数)扔到服务器的SQL语句相应位置,给预处理语句绑定参数

$stm->bindParam(1,$Sclass);

$stm->bindParam(2,$cla);

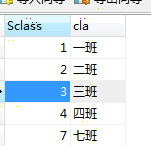

$Sclass = "7";

$cla = "七班";

//执行

$stm->execute();

第一种方法简写

<?php

$dsn = "mysql:dbname=study;host=localhost";

$pdo = new PDO($dsn,"root","root"); //写一个预处理语句

$sql = "insert into class values(?,?)";

//将预处理语句扔到服务器等待执行,返回PDOStatement对象

$stm = $pdo->prepare($sql);

//定义索引数组

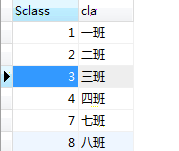

$arr = array("8","八班");

//执行

$stm->execute($arr);

第二种方法

<?php

$dsn = "mysql:dbname=study;host=localhost";

$pdo = new PDO($dsn,"root","root");

//预处理语句

$sql = "insert into class VALUES (:Sclass,:cla)";

$stm = $pdo->prepare($sql); //造一个数组

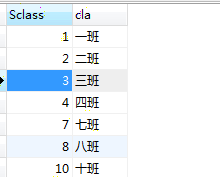

$arr = array("Sclass"=>"10","cla"=>"十班"); //执行

$stm->execute($arr);

举例,第二种情况简单,建议应用第二种方法

<body xmlns="http://www.w3.org/1999/html">

<h1>添加数据</h1>

<form action="pdoycl5.php" method="post"/>

<div>代号:<input type="text" name="Sclass"> </div>

<div>班级:<input type="text" name="cla"> </div>

<input type="submit" value="添加">

</form>

</body>

<?php

$dsn = "mysql:dbname=study;host=localhost";

$pdo = new PDO($dsn,"root","root");

//预处理语句

$sql = "insert into class VALUES (:Sclass,:cla)";

$stm = $pdo->prepare($sql);

//执行

$stm->execute($_POST);

PDO预处理语句规避SQL注入攻击的更多相关文章

- MySQL pdo预处理能防止sql注入的原因

MySQL pdo预处理能防止sql注入的原因: 1.先看预处理的语法 $pdo->prepare('select * from biao1 where id=:id'); $pdo->e ...

- 2017-07-25 PDO预处理以及防止sql注入

首先来看下不做任何处理的php登录,首先是HTML页面代码 <html> <head><title>用户登录</title></head> ...

- php pdo预处理语句与存储过程

很多更成熟的数据库都支持预处理语句的概念.什么是预处理语句?可以把它看作是想要运行的 SQL 的一种编译过的模板,它可以使用变量参数进行定制.预处理语句可以带来两大好处: 1.查询仅需解析(或预处理) ...

- php安全编程—sql注入攻击

php安全编程--sql注入攻击 定义 SQL注入攻击指的是通过构建特殊的输入作为参数传入Web应用程序,而这些输入大都是SQL语法里的一些组合,通过执行SQL语句进而执行攻击者所要的操作,其主要原因 ...

- PHP PDO 预处理语句与存储过程

很多更成熟的数据库都支持预处理语句的概念. 什么是预处理语句?可以把它看作是想要运行的 SQL 的一种编译过的模板,它可以使用变量参数进行定制.预处理语句可以带来两大好处: 查询仅需解析(或预处理)一 ...

- 实例讲解 SQL 注入攻击

这是一篇讲解SQL注入的实例文章,一步一步跟着作者脚步探索如何注入成功,展现了一次完整的渗透流程,值得一读.翻译水平有限,见谅! 一位客户让我们针对只有他们企业员工和顾客能使用的企业内网进行渗透测试. ...

- ADO。Net(二)——防止SQL注入攻击

规避SQL注入 如果不规避,在黑窗口里面输入内容时利用拼接语句可以对数据进行攻击 如:输入Code值 p001' union select * from Info where '1'='1 //这样可 ...

- ADO.Net——防止SQL注入攻击

规避SQL注入 如果不规避,在黑窗口里面输入内容时利用拼接语句可以对数据进行攻击 如:输入Code值 p001' union select * from Info where '1'='1 //这样可 ...

- day40:python操作mysql:pymysql模块&SQL注入攻击

目录 part1:用python连接mysql 1.用python连接mysql的基本语法 2.用python 创建&删除表 3.用python操作事务处理 part2:sql注入攻击 1.s ...

随机推荐

- JavaWeb:EL & JSTL

EL:全名为 Expression Language 1.语法:${sessionScope.user.sex}(从Session 的范围中,取得用户的性别), 所有的EL 都是以 ${ 为起始,以 ...

- YII 1.0 上传文件

$upload = CUploadedFile::getInstance($articleModel,'thumb'); if($upload){ $name = date("Ymd&quo ...

- easyui datagrid行中点击a标签链接,行被选中,但是获取不到对应的参数

easyui中使用比较多的就是datagrid了,表格中添加连接,点击跳转,为比较常用的方式;往往在点及标签后调用getSeleted方法会失效; 一.初始代码: {field: 'id',title ...

- Flash对不同的浏览器的兼容性

现在遇到两个Flash的兼容性问题: 1.找不到指定的摄像头(VCamera),可是该摄像头在QQ等IM工具中是可以正常使用的 2.能找到摄像头,不过他的预览是黑屏 针对第一个问题: a.采用IE内核 ...

- java基础概略总结

/*************************************************/ String b=""; String c=""; // ...

- 关于我的PP0.1聊天软件(客户端)

登陆界面: using System; using System.Collections.Generic; using System.ComponentModel; using System.Data ...

- NMEA-0183协议解析

NMEA-0183 NMEA 0183是美国国家海洋电子协会(National Marine Electronics Association )为海用电子设备制定的标准格式.目前业已成了GPS导航设备 ...

- viewpager翻页的窗帘效果动画

前端时间比较忙,好长时间没有更新微博,就工作中出现的部分问题,与大家分享一下. 大家都知道viewpager在android开发中是运用率比较高的控件,现在就其窗帘下过的动画分享. 文章出处:http ...

- seq语句随笔

1.UNION在进行表链接后会筛选掉重复的记录,所以在表链接后会对所产生的结果集进行排序运算,删除重复的记录再返回结果. 2.UNION ALL只是简单的将两个结果合并后就返回.这样,如果返回的两个结 ...

- TPS及计算方法

个事务,TPS为6 / 60s = 0.10 TPS.同时我们会知道事务的响应时间(或节拍),以此例,60秒完成6个事务也同时代表每个事务的响应时间或节拍为10秒. 利特尔法则 (Little' ...