【PyHacker】编写WAF指纹探测与Sqlmap相结合

使用Python编写探测WAF指纹脚本,再结合到Sqlmap中,这样以后再探测网站时,如果识别到此WAF指纹,就会显示出来。本文属于巡安似海PyHacker系列课程

编写探测识别WAF脚本

00x1:

首先我们要了解WAF,寻找WAF的特征

比如安全狗,当访问不存在的页面

寻找关键字:如safedog

00x2:

ok,分析完毕,我们来测试一下

没毛病,我们再去找一个waf,加入进去

以云锁为例,还是首先分析

没有发现特别明显的特征

接着利用sql语句触发Waf

https://www.yunsuo.com.cn/%20and%201=1云锁竟然没用自己的产品...

那就以奇安信云防护为例,老规矩,查看源代码寻找特征

这一块可以当做特征(eventID">eventID)

测试一下,莫得问题

00x3:

那我们还可以把特征,全部放入字典中,或者txt文本加载

这样可以方便收集waf,这里以txt为例

Waf.txt内容为:

safedog|safedogeventID|qianxinyunsuo_session|yunsuo

通过Python打开Waf.txt 查看每个Waf的识别规则

waf = []

def waflist():

file = open('waf.txt')

for line in file:

str = line.strip().split("|") #去除换行等字符,以|分割

waf_data={}

if len(str)==2: #判断是否属于waf格式

waf_data['waf']=str[0]

waf_data['name'] = str[1]

waf.append(waf_data) waflist()

print waf

方便调用:

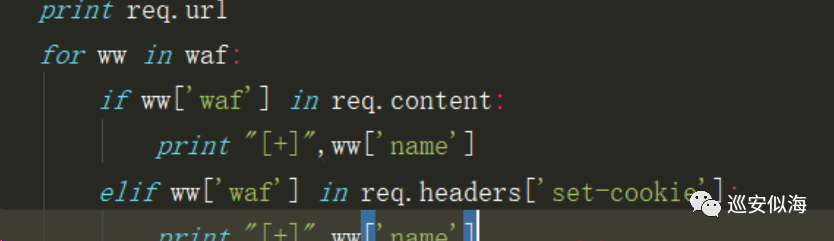

完善验证机制:

请求 /and 1=1.php,触发waf

req = requests.get(url=u+'/and%201=1.php',headers=headers,verify=False,timeout=3)

批量验证网站是否存在WAF:

def main():

waflist()

print u"\n加载waf完毕\n"

f = open('url.txt','r')

for url in f:

url = url.strip()

if 'http' not in url:

u = 'http://' + url

wafreq(u)

到这我们脑子里就有个概念了,WAF指纹识别如何寻找的,如何粗略的编写的,接下来就结合到Sqlmap中,让它在检测网站时存在此WAF指纹能够识别到。

Pyhacker 之 编写SQLMAP Waf探测

以前,sqlmap 是专门有一个WAF的目录,来进行探测waf

命令:(已变成自动检测)

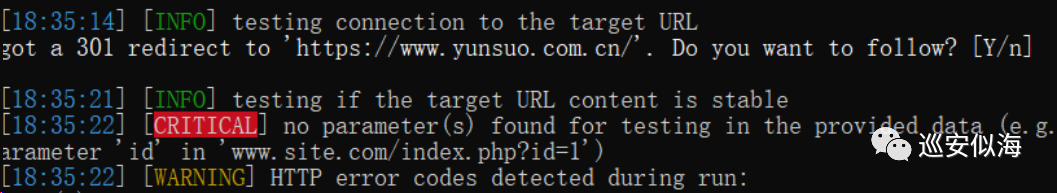

sqlmap.py -u "http://www.xxx.com" --identify-waf --batch

到现在,sqlmap已经进行了修改,路径也变了

C:\Python27\sqlmap\thirdparty\identywaf

我们只需要修改data.json里面的waf特征即可,如:safedog (607行)

Company :哪家公司产品

Name:waf名称

regex:正则匹配

那我们来进行修改,以刚才的奇安信为例:

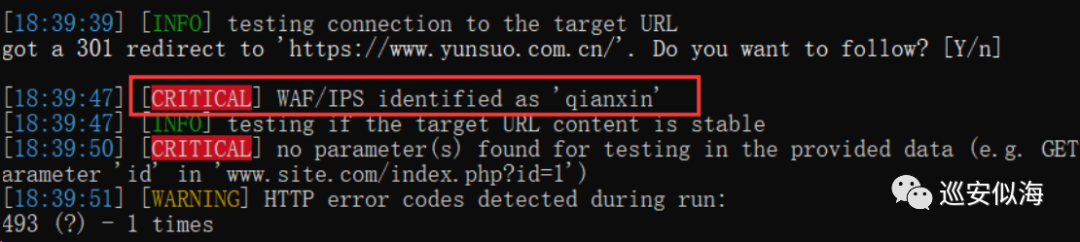

"regex": "Server: eventID|493",

原理:

Sqlmap会自动执行sql语句 来触发waf我们只需要写入特征

修改之前:

修改之后:

已经可以探测到WAF了,这更方便于我们进行下一步操作

你可以去收集更多的waf特征,来进行匹配啦。

【PyHacker】编写WAF指纹探测与Sqlmap相结合的更多相关文章

- WAF指纹探测及识别技术<freebuf>

Web应用防护系统(也称:网站应用级入侵防御系统.英文:Web Application Firewall,简称: WAF).利用国际上公认的一种说法:Web应用防火墙是通过执行一系列针对HTTP/HT ...

- WAF指纹探测及识别技术

Web应用防护系统(也称:网站应用级入侵防御系统.英文:Web Application Firewall,简称: WAF).利用国际上公认的一种说法:Web应用防火墙是通过执行一系列针对HTTP/HT ...

- Web安全--XSS现代WAF规则探测及绕过技术

XSS现代WAF规则探测及绕过技术初始测试 1.使用无害的payload,类似<b>,<i>,<u>观察响应,判断应用程序是否被HTML编码,是否标签被过滤,是否过 ...

- 【PyHacker编写指南】打造URL批量采集器

这节课是巡安似海PyHacker编写指南的<打造URL批量采集器> 喜欢用Python写脚本的小伙伴可以跟着一起写一写呀. 编写环境:Python2.x 00x1: 需要用到的模块如下: ...

- WAF指纹识别和XSS过滤器绕过技巧

[译文] -- “Modern Web Application Firewalls Fingerprinting and Bypassing XSS Filters” 0x1 前言 之前在乌云drop ...

- [转]XSS现代WAF规则探测及绕过技术

初始测试 1.使用无害的payload,类似<b>,<i>,<u>观察响应,判断应用程序是否被HTML编码,是否标签被过滤,是否过滤<>等等: 2.如果 ...

- 自己动手写waf指纹识别

import requests import re def target_url(scan_url): xssstring = '<script>alert(1)</script&g ...

- sqlmap Tamper脚本编写

sqlmap Tamper脚本编写 前言 sqlmap是一个自动化的SQL注入工具,其主要功能是扫描,发现并利用给定的URL的SQL注入漏洞,目前支持的数据库是MySQL, Oracle, Postg ...

- SQLMAP源码分析-目录结构

-----------------------------------------------------------------------------│ README.md│ sqlmap.c ...

随机推荐

- memcached 的内存分配器是如何工作的?为什么不适用 malloc/free!?为何要使用 slabs?

实际上,这是一个编译时选项.默认会使用内部的 slab 分配器.您确实确实应该 使用内建的 slab 分配器.最早的时候,memcached 只使用 malloc/free 来管理 内存.然而,这种方 ...

- 如何获取所有的参数名和参数值?用request.getParameterNames(); Enumeration enu=request.getParameterNames(); while(enu.hasMoreElements()){ String paraName=(String)enu.nextElement(); System.out.println(paraName+"

用request.getParameterNames(); Enumeration enu=request.getParameterNames(); while(enu.hasMoreElemen ...

- 列举 spring 支持的事务管理类型?

Spring 支持两种类型的事务管理: 1. 程序化事务管理:在此过程中,在编程的帮助下管理事务.它为您提供极大 的灵活性,但维护起来非常困难. 2. 声明式事务管理:在此,事务管理与业务代码分离.仅 ...

- Altium Designer 原理图的绘制前导

元件库.封装库设计 部分元器件厂商或者经销商不提供元件库和封装库,只给了元器件尺寸图,所以需要自行设计元件库文件或是封装库文件 元件库设计: 新建 .SchLib 文件:File -> N ...

- python去除txt文件空白行

代码: def delblankline(infile, outfile): infopen = open(infile, 'r', encoding="utf-8") outfo ...

- js 生成 pdf 文件

话不多说好吧, 直接上demo图: 直接上代码好吧:(要引入的两个js 链接我放最后) <!DOCTYPE html> <html> <head> <met ...

- Vue报错Cannot read property 'split' of undefined

今天在项目中处理后端返回的字符串需要使用split做一个字符串转数组的处理,之前项目都运行得好好的,今天突然出问题了,然后面向百度编程了一波,如果你也是用的异步向后端发送请求,可能你的问题和我一样,继 ...

- 深入理解Kafka核心设计及原理(二):生产者

转载请注明出处: 2.1Kafka生产者客户端架构 2.2 Kafka 进行消息生产发送代码示例及ProducerRecord对象 kafka进行消息生产发送代码示例: public class Ka ...

- 帝国CMS模板$GLOBALS[navclassid]用法详解

帝国CMS模板程序扩展变量说明:通过这些变量可实现各种更复杂的显示格式. 一.列表/封面模板变量说明:(栏目页或专题页中使用) (一).当前栏目ID或专题ID:$GLOBALS[navclassid] ...

- spring data es操作es

https://www.freesion.com/article/59481222940/